OpenSearch RBAC

Introduction

Selon IDC, la datasphère mondiale devrait passer de 33 zettaoctets en 2018 à 175 zettaoctets en 2025, indiquant une croissance explosive de la génération et de l’utilisation des données. Dans le monde d’aujourd’hui, axé sur les données, protéger les informations sensibles est primordial. Alors que les organisations s’appuient de plus en plus sur des outils de recherche et d’analyse puissants, la nécessité de mesures de sécurité robustes devient critique. Voici OpenSearch RBAC, une nouvelle manière de gérer la sécurité des données dans les systèmes de recherche distribués.

Cet article explore le monde d’OpenSearch et sa mise en œuvre du contrôle d’accès basé sur les rôles (RBAC). Nous verrons comment cette puissante combinaison renforce la sécurité des données, simplifie la gestion des accès et assure la conformité avec diverses exigences réglementaires.

Qu’est-ce qu’OpenSearch ?

Avant de plonger dans les spécificités du RBAC, explorons brièvement OpenSearch lui-même.

Un Aperçu

OpenSearch est un moteur de recherche et d’analyse distribué, open-source, dérivé d’Elasticsearch. Nous utilisons OpenSearch pour ingérer, rechercher et analyser rapidement de vastes quantités de données en quasi temps réel. OpenSearch offre une large gamme de fonctionnalités, y compris :

L’une des forces clés d’OpenSearch réside dans sa scalabilité et sa flexibilité, le rendant adapté à une variété de cas d’utilisation à travers différentes industries.

Comprendre le RBAC dans OpenSearch

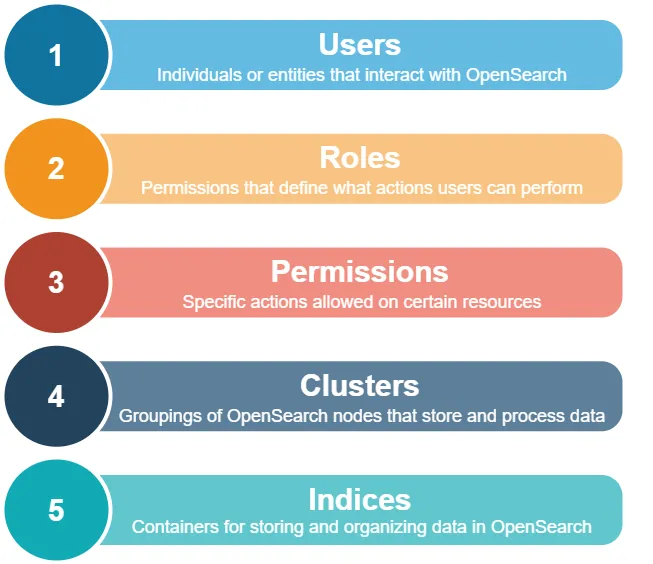

Le contrôle d’accès basé sur les rôles (RBAC) détermine quels utilisateurs peuvent accéder à des ressources spécifiques sur un ordinateur ou un réseau. Ce concept concerne les rôles attribués aux utilisateurs au sein d’une organisation. Le RBAC aide les organisations à gérer et contrôler l’accès aux informations sensibles via différents rôles de sécurité.

Il garantit que seules les personnes autorisées peuvent accéder à certaines données ou systèmes. Le RBAC est une mesure de sécurité cruciale pour protéger les actifs précieux au sein d’une organisation. RBAC est un outil puissant pour gérer les permissions des utilisateurs et sécuriser les données dans OpenSearch.

Concepts Clés de OpenSearch RBAC

En combinant ces éléments, OpenSearch RBAC permet aux administrateurs de créer des politiques d’accès granulaires alignées sur les besoins organisationnels et les exigences de sécurité.

Implémentation de OpenSearch RBAC : Guide Étape par Étape

Parcourons le processus de configuration du RBAC dans OpenSearch, avec des exemples et des résultats attendus.

Étape 1 : Activer le Plugin de Sécurité

Tout d’abord, assurez-vous que le plugin OpenSearch Security est installé et activé. Ce plugin fournit la base pour la fonctionnalité RBAC.

plugins.security.enabled: true

Après avoir activé le plugin, redémarrez votre cluster OpenSearch pour appliquer les modifications.

Étape 2 : Définir les Rôles

Créez des rôles qui correspondent aux exigences d’accès de votre organisation. Voici un exemple de définition d’un rôle “read_only” :

PUT _plugins/_security/api/roles/read_only

{

"cluster_permissions": ["cluster:monitor/*"],

"index_permissions": [

{

"index_patterns": ["*"],

"allowed_actions": ["read"]

}

]

}Ce rôle accorde des permissions de surveillance du cluster et un accès en lecture seule à tous les indices.

Étape 3 : Créer des Utilisateurs OpenSearch

Ensuite, créez des utilisateurs et attribuez-leur des rôles appropriés. Voici un exemple :

PUT _plugins/_security/api/internalusers/john_doe

{

"password": "secret_password",

"backend_roles": ["read_only"],

"attributes": {

"department": "IT"

}

}Cette commande crée un utilisateur nommé “john_doe” avec le rôle “read_only”.

Étape 4 : Mapper les Rôles aux Utilisateurs

Pour finaliser la configuration du RBAC, mappez les rôles aux utilisateurs :

PUT _plugins/_security/api/rolesmapping/read_only

{

"backend_roles": ["read_only"],

"hosts": [],

"users": ["john_doe"]

}Ce mapping associe l’utilisateur “john_doe” au rôle “read_only”.

Techniques Avancées de RBAC OpenSearch

À mesure que votre déploiement OpenSearch croît, vous pourriez avoir besoin de stratégies de contrôle d’accès plus sophistiquées. Explorons quelques techniques avancées de RBAC.

Isolation de Données Multi-Tenant

Dans les environnements multi-tenant, il est crucial d’isoler les données entre les différents clients ou départements. OpenSearch RBAC permet de réaliser cela via des permissions au niveau de l’index.

Exemple :

PUT _plugins/_security/api/roles/finance_dept

{

"cluster_permissions": ["cluster:monitor/*"],

"index_permissions": [

{

"index_patterns": ["finance-*"],

"allowed_actions": ["crud"]

}

]

}Ce rôle accorde un accès complet CRUD aux indices préfixés par “finance-“, isolant ainsi efficacement les données du département financier.

Attributions Temporaires d’Accès

Pour les scénarios où un accès temporaire est requis, OpenSearch RBAC prend en charge les restrictions basées sur le temps.

Exemple :

PUT _plugins/_security/api/roles/temp_admin

{

"cluster_permissions": ["*"],

"index_permissions": [

{

"index_patterns": ["*"],

"allowed_actions": ["*"]

}

],

"expiry_date": "2023-12-31T23:59:59Z"

}Ce rôle accorde un accès administrateur complet mais expire le 31 décembre 2023.

Meilleures Pratiques pour le Contrôle d’Accès OpenSearch

Pour maximiser l’efficacité de votre implémentation RBAC OpenSearch, considérez ces meilleures pratiques :

- Principe du Moindre Privilège : Accordez aux utilisateurs les permissions minimales nécessaires pour effectuer leurs tâches.

- Audits Réguliers : Passez en revue et mettez à jour périodiquement les affectations de rôles pour s’assurer qu’elles restent appropriées.

- Utilisez des Groupes : Utilisez les groupes d’utilisateurs pour simplifier la gestion des rôles dans les grandes organisations.

- Documentez Vos Politiques : Maintenez une documentation claire de votre structure RBAC pour une référence facile et des audits.

- Chiffrez les Communications : Activez le chiffrement SSL/TLS pour toutes les communications de cluster afin de prévenir l’espionnage.

Surveillance et Dépannage de OpenSearch RBAC

Une gestion efficace du RBAC nécessite une surveillance continue et un dépannage. OpenSearch fournit plusieurs outils pour cela :

Journalisation des Audits

Activez la journalisation des audits pour suivre les actions des utilisateurs et les tentatives d’accès :

plugins.security.audit.type: internal_opensearch

plugins.security.audit.config.enabled: true

Analyses de Sécurité

Utilisez OpenSearch Dashboards pour visualiser les événements de sécurité et identifier les problèmes potentiels :

- Créez un modèle d’index pour vos journaux d’audit

- Construisez des tableaux de bord pour surveiller les tentatives de connexion, les refus de permission, et autres événements de sécurité

Conformité et OpenSearch RBAC

Pour de nombreuses organisations, la conformité réglementaire est une préoccupation majeure. OpenSearch RBAC peut aider à répondre à diverses exigences de conformité :

- GDPR : Implémentez un contrôle d’accès granulaire pour protéger les données personnelles

- HIPAA : Assurez-vous que seules les personnes autorisées peuvent accéder aux informations de santé protégées

- PCI DSS : Limitez l’accès aux données des titulaires de carte et maintenez des journaux d’audit

En tirant parti de OpenSearch RBAC, vous pouvez créer un environnement conforme qui satisfait les auditeurs et protège les informations sensibles. Notez que DataSunrise peut également faciliter cette tâche.

Tendances Futures en Sécurité OpenSearch

Au fur et à mesure que le paysage des données évolue, les fonctionnalités de sécurité d’OpenSearch évolueront également. Gardez un œil sur ces tendances émergentes :

- Contrôle d’Accès Basé sur l’IA : Les algorithmes d’apprentissage automatique pourraient bientôt aider à identifier les modèles d’accès anormaux

- Intégration de la Blockchain : Les journaux d’audit immuables pourraient renforcer les efforts de sécurité et de conformité

- Architecture Zero Trust : Attendez-vous à une intégration plus étroite avec les modèles de sécurité zero trust

Conclusion

OpenSearch RBAC offre une approche puissante et flexible pour sécuriser vos données et gérer le contrôle d’accès. En mettant en œuvre des politiques basées sur les rôles, les organisations peuvent protéger les informations sensibles, simplifier l’administration et assurer la conformité avec les exigences réglementaires.

Alors que les données continuent de croître en volume et en importance, des mesures de sécurité robustes comme OpenSearch RBAC deviendront de plus en plus critiques. En maîtrisant ces outils et en restant informé des tendances émergentes, vous pouvez garder vos données en sécurité et votre organisation protégée dans un paysage numérique en constante évolution.

Remarque : Pour des outils conviviaux et flexibles conçus pour améliorer la sécurité des bases de données et assurer la conformité, envisagez d’explorer les offres de DataSunrise. Visitez notre site web à DataSunrise pour une démo en ligne et découvrez comment nous pouvons aider à protéger vos actifs de données précieux.

Suivant