Outils d’audit Aurora PostgreSQL

Introduction

Dans l’environnement actuel où la sécurité est primordiale, les capacités d’audit de bases de données ne sont plus optionnelles mais constituent des éléments essentiels de toute stratégie de gouvernance des données. Face à des exigences réglementaires croissantes telles que le RGPD, HIPAA, PCI DSS et SOX, les organisations doivent mettre en place des mécanismes d’audit robustes pour leurs bases de données Amazon Aurora PostgreSQL.

Selon le Rapport d’enquête sur les violations de données 2024 de Verizon, les intrusions dans le système et les accès non autorisés demeurent des menaces majeures dans divers secteurs. Ceci souligne l’importance de mettre en place des solutions d’audit globales pour vos environnements de bases de données.

Ce guide explore les différents outils d’audit disponibles pour Amazon Aurora PostgreSQL, en comparant leurs fonctionnalités, leurs approches d’implémentation et leurs cas d’utilisation les plus judicieux.

Outils d’audit natifs d’Aurora PostgreSQL

Dès leur sortie de l’emballage, Aurora PostgreSQL fournit plusieurs outils d’audit intégrés permettant de suivre l’activité de la base de données. Dans cette section, nous passerons brièvement en revue chacun d’eux.

Journalisation standard de PostgreSQL

Aurora PostgreSQL hérite des capacités de journalisation de base de PostgreSQL, qui offrent des fonctionnalités d’audit élémentaires à travers des paramètres de configuration :

-- Paramètres liés à l'audit courants de PostgreSQL

log_statement = 'all' -- Enregistrer toutes les instructions SQL

log_connections = on -- Enregistrer toutes les tentatives de connexion

log_disconnections = on -- Enregistrer la fin d'une session

log_duration = on -- Enregistrer la durée des instructions

log_min_duration_statement = 0 -- Enregistrer toutes les durées d'instructions

Ces paramètres peuvent être configurés via le groupe de paramètres RDS AWS associé à votre cluster Aurora PostgreSQL.

Limites de la journalisation standard

Bien qu’utile, la journalisation standard de PostgreSQL présente plusieurs limites :

- Granularité et options de filtrage limitées

- Impact sur les performances à des niveaux de journalisation élevés

- Pas de séparation des tâches intégrée

- Capacités de conformité limitées

Extension pgAudit

L’extension d’audit PostgreSQL (pgAudit) renforce considérablement les capacités d’audit natives de PostgreSQL en fournissant une journalisation détaillée des sessions et des objets.

Fonctionnalités clés

- Journalisation des sessions (instructions des utilisateurs)

- Journalisation des objets (opérations sur des objets spécifiques)

- Classes d’audit personnalisables

- Support pour la journalisation au niveau des objets et des instructions

Mise en œuvre

Comme détaillé dans le blog AWS Database, la mise en œuvre de pgAudit implique :

Activer l’extension dans votre groupe de paramètres :

shared_preload_libraries = 'pgaudit'Créer l’extension :

CREATE EXTENSION pgaudit;Configurer les paramètres d’audit :

-- Au niveau de l'instance (via le groupe de paramètres) pgaudit.log = 'DDL,ROLE,WRITE,READ' -- Au niveau de la base de données ALTER DATABASE votre_base_de_données SET pgaudit.log = 'DDL,ROLE'; -- Au niveau du rôle ALTER ROLE votre_rôle SET pgaudit.log = 'WRITE,READ';

Exemple d’audit log

2024-02-24 15:27:43.154 UTC:[15432]:LOG: AUDIT: SESSION,25,1,WRITE,INSERT,TABLE,public.customer,"INSERT INTO customer (id, name) VALUES (1, 'John Smith')",<non enregistré>

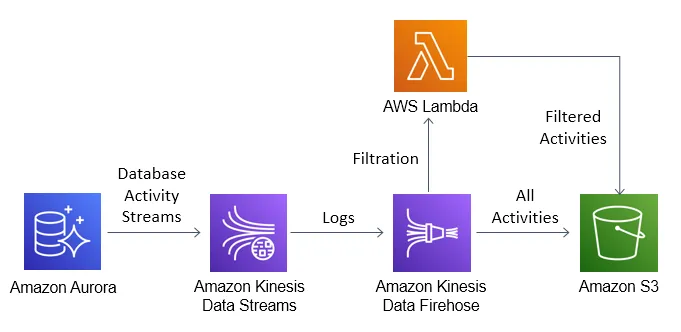

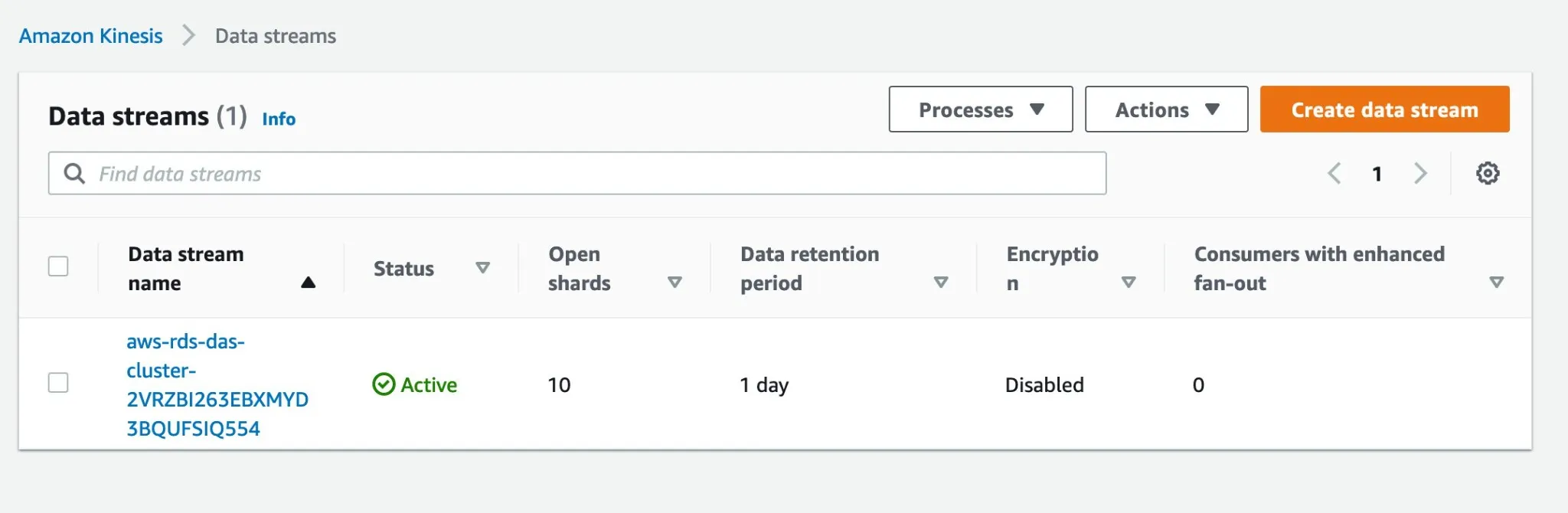

Flux d’activité de base de données AWS

Fonctionnalités clés

- Surveillance de l’activité en quasi temps réel

- Intégration avec les services AWS (Kinesis, Lambda, etc.)

- Crypté avec AWS KMS

- Séparation des tâches entre les DBA et le personnel de sécurité

Mise en œuvre

L’activation des flux d’activité de base de données implique :

Configurer les prérequis :

- Configurer une passerelle NAT dans votre VPC

- Configurer le point de terminaison AWS KMS

- Attribuer les permissions IAM appropriées

Activer la fonctionnalité :

Console AWS > RDS > Bases de données > [Votre cluster Aurora] > Actions > Démarrer le flux d'activité de base de donnéesConfigurer le traitement du flux :

- Créer un flux de livraison Kinesis Data Firehose

- Configurer Lambda pour le traitement

- Configurer S3 pour le stockage

- Mettre en place une alerte via CloudWatch et SNS

Exemple d’intégration

Pour un guide détaillé d’implémentation, consultez le tutoriel pas à pas d’AWS qui couvre :

- La création de fonctions Lambda pour traiter et alerter sur les données du flux

- La configuration de compartiments S3 pour le stockage à long terme

- La configuration de CloudWatch et SNS pour l’alerte

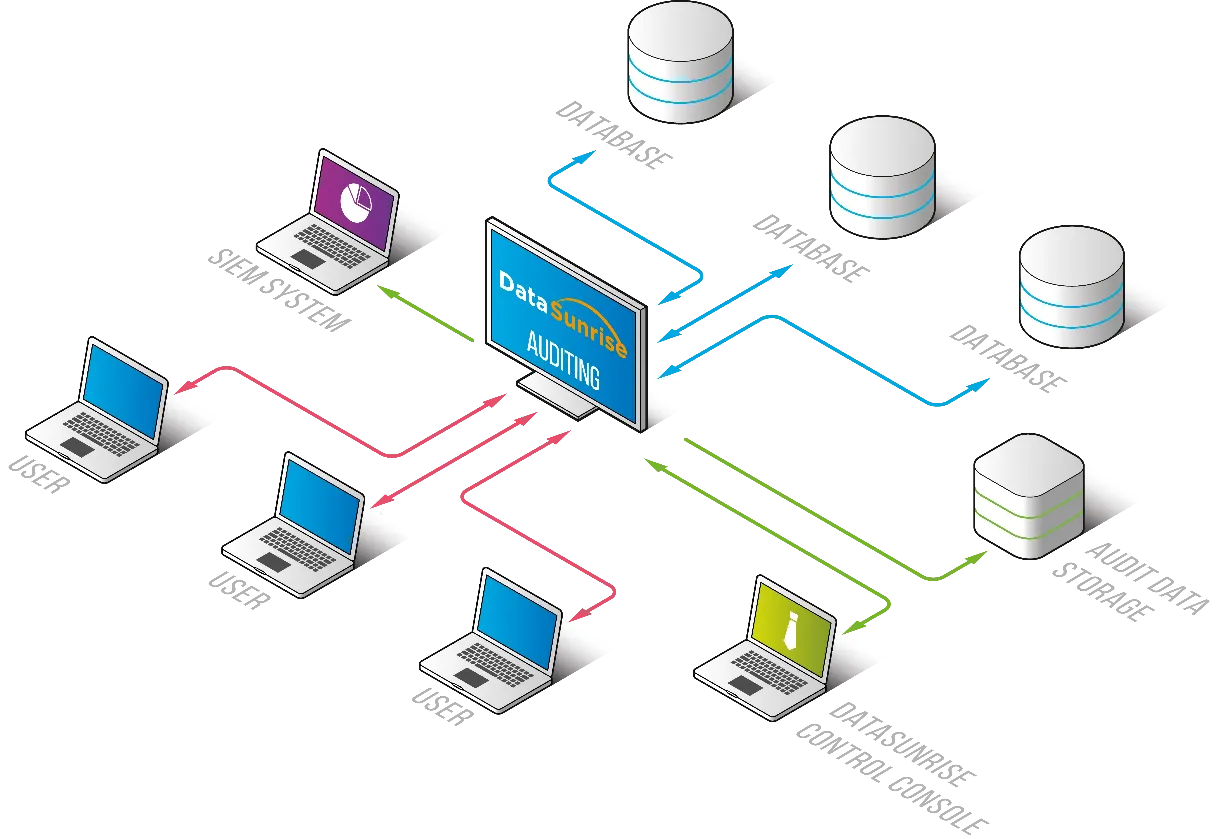

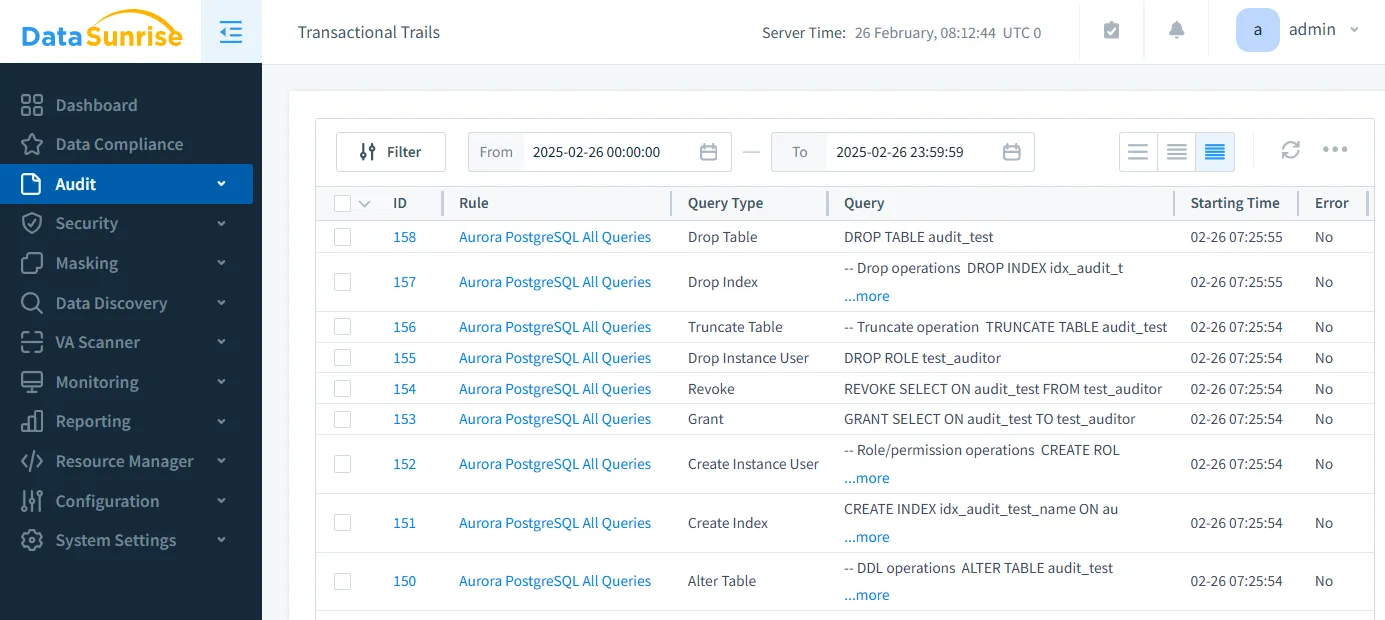

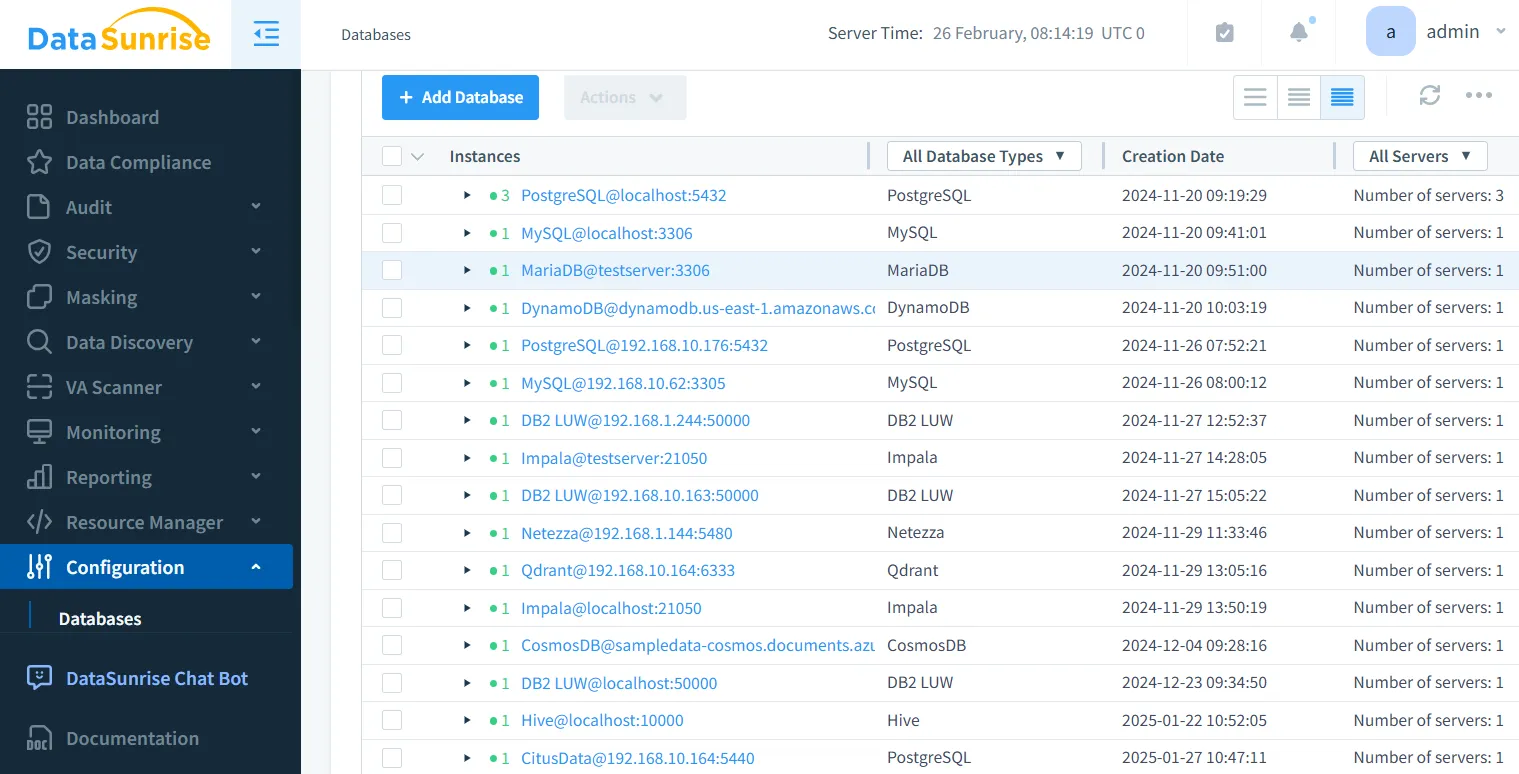

Solution d’audit DataSunrise

Pour les organisations nécessitant des capacités d’audit avancées dépassant les outils natifs, DataSunrise propose une solution tierce complète.

Fonctionnalités clés

- Gestion centralisée des audits sur plusieurs plateformes de bases de données

- Filtres avancés et audit basé sur des règles

- Rapports de conformité et alertes

- Analyse du comportement et détection d’anomalies

- Intégration avec des solutions SIEM

Fonctionnalités avancées

DataSunrise va au-delà de l’audit de base avec :

- L’analyse du comportement des utilisateurs pour détecter les anomalies

- La génération automatisée de rapports de conformité pour les exigences réglementaires

- Le masquage dynamique des données pour les informations sensibles

- Intégration avec plus de 40 plateformes de données pour une sécurité unifiée

Comparaison des outils d’audit Aurora PostgreSQL

| Fonctionnalité | Journalisation Standard | pgAudit | Flux d’activité de la base de données | DataSunrise |

|---|---|---|---|---|

| Complexité de mise en œuvre | Faible | Faible | Moyenne | Moyenne |

| Niveau de détail | Basique | Élevé | Élevé | Très élevé |

| Impact sur les performances | Moyen | Faible à moyen | Faible (Asynchrone) | Faible |

| Surveillance en temps réel | Non | Non | Oui | Oui |

| Séparation des tâches | Non | Non | Oui | Oui |

| Rapports de conformité | Manuel | Manuel | Manuel | Automatisé |

| Coût | Gratuit | Gratuit | Coûts du service AWS | Licence |

| Intégration avec AWS | Natif | Natif | Natif | Tierce partie |

| Support multi-base de données | Non | Non | Non | Oui |

Stratégie de mise en œuvre et meilleures pratiques pour les outils d’audit Aurora PostgreSQL

Une stratégie d’audit complète emploie souvent plusieurs outils en combinaison :

- Couche de base : Activer la journalisation standard de PostgreSQL pour le dépannage général

- Couche de détail : Implémenter pgAudit pour un audit détaillé au niveau SQL

- Couche de sécurité : Utiliser les flux d’activité de la base de données pour une surveillance de sécurité en temps réel

- Couche de conformité : Envisager DataSunrise pour répondre aux exigences de conformité avancées

Considérations de performance

- Surveiller l’impact sur le CPU et les I/O de la journalisation d’audit

- Utiliser des filtres appropriés pour limiter la portée de l’audit

- Envisager des modes asynchrones lorsque disponibles

- Mettre en place des stratégies de rotation et d’archivage des journaux

Bonnes pratiques de sécurité

- Mettre en place une séparation des tâches pour les journaux d’audit

- Chiffrer les données d’audit au repos et en transit

- Utiliser le principe du moindre privilège pour l’accès aux audits

- Établir des procédures régulières de revue des journaux d’audit

Conformité réglementaire

Les différents outils d’audit supportent diverses exigences de conformité :

| Régulation | Exigences clés | Outils recommandés |

|---|---|---|

| RGPD | Suivi des accès, Protection des données | pgAudit + DataSunrise |

| HIPAA | Contrôles d’accès, Surveillance de l’activité | Flux d’activité de la base de données + DataSunrise |

| PCI DSS | Suivi des utilisateurs, Surveillance des modifications | pgAudit + Flux d’activité de la base de données |

| SOX | Contrôle des modifications, Vérification des accès | Flux d’activité de la base de données + DataSunrise |

Conclusion

Le choix des outils d’audit adaptés à votre environnement Amazon Aurora PostgreSQL dépend de vos besoins spécifiques en matière de sécurité, de conformité et de surveillance opérationnelle. Pour de nombreuses organisations, une approche à plusieurs niveaux combinant la journalisation native de PostgreSQL, pgAudit, les flux d’activité de la base de données et des solutions tierces comme DataSunrise offre la couverture la plus complète.

En implémentant les outils d’audit appropriés et en suivant les meilleures pratiques, les organisations peuvent s’assurer de respecter les exigences réglementaires tout en maintenant une visibilité sur leurs environnements de bases de données. Pour découvrir comment DataSunrise peut renforcer votre stratégie d’audit sur Aurora PostgreSQL, planifiez une démonstration dès aujourd’hui.