Outils d’Audit Greenplum

Dans le paysage axé sur les données d’aujourd’hui, les organisations qui gèrent des opérations de données à grande échelle avec Greenplum nécessitent des outils robustes pour la surveillance de la sécurité et la conformité. Selon le Rapport sur les Enquêtes de Violation de Données 2024 de Verizon, 83% des violations de données impliquent des acteurs externes, les incidents liés aux bases de données restant un vecteur principal d’attaque. Cela souligne l’importance cruciale de la mise en œuvre de mécanismes d’audit appropriés et d’outils pour la sécurité des bases de données.

Comprendre les Outils d’Audit Natifs de Greenplum

Greenplum Database fournit plusieurs outils intégrés pour l’audit et l’analyse de la sécurité. À mesure que les organisations font face à des menaces de sécurité de plus en plus sophistiquées, la configuration appropriée de ces outils devient essentielle pour maintenir la protection des données et la conformité réglementaire.

gplogfilter

L’utilitaire principal en ligne de commande pour analyser les fichiers de log de Greenplum Database. Les capacités clés incluent :

- Analyse et filtrage des logs basés sur plusieurs critères

- Recherche de motifs à travers des fichiers de log distribués

- Analyse des logs basée sur des horodatages

- Suivi de l’activité des utilisateurs

- Identification des erreurs et des avertissements

Exemple d’utilisation :

# Voir les 100 derniers messages d'erreur gplogfilter -t ERROR -n 100 # Filtrer les logs pour un utilisateur spécifique gplogfilter -u admin -d database_name # Analyser les logs sur une plage de temps gplogfilter -b '2024-02-01 00:00:00' -e '2024-02-14 23:59:59'

Exemple de sortie :

| Horodatage | Utilisateur | Base de Données | Gravité | Message |

|---|---|---|---|---|

| 2024-02-14 15:30:22 | admin | sales_db | ERROR | Tentative de connexion échouée |

| 2024-02-14 15:28:15 | etl_user | warehouse | ERROR | Temps de requête dépassé |

| 2024-02-14 15:25:03 | analyst | marketing | ERROR | Permission refusée pour la relation |

Schéma Administratif gp_toolkit

Un schéma intégré fournissant des vues et des fonctions pour :

- Analyse des fichiers de log

- Surveillance des requêtes

- Suivi de l’utilisation des ressources

- Gestion des sessions

- Validation de la configuration

Exemples de requêtes :

-- Surveiller les requêtes actives SELECT * FROM gp_toolkit.gp_log_system WHERE event_severity = 'LOG' AND event_time >= current_timestamp - interval '1 hour'; -- Suivre l'utilisation des ressources SELECT * FROM gp_toolkit.gp_resqueue_status;

Exemple de sortie pour les requêtes actives :

| Heure de l’événement | Nom d’utilisateur | Base de Données | Type d’événement | Message |

|---|---|---|---|---|

| 2024-02-14 16:45:22 | analyst | sales | REQUÊTE | SELECT * FROM orders |

| 2024-02-14 16:42:18 | admin | inventory | DDL | CREATE INDEX idx_product |

| 2024-02-14 16:40:05 | etl_user | warehouse | DML | INSERT INTO shipments |

Exemple de sortie pour l’utilisation des ressources :

| Nom de la file | Actif | En attente | Utilisation du CPU | Utilisation de la Mémoire |

|---|---|---|---|---|

| admin_queue | 5 | 2 | 45% | 2.5 Go |

| etl_queue | 8 | 3 | 75% | 4.8 Go |

| analyst_queue | 3 | 1 | 25% | 1.2 Go |

Vues pg_stat

Vues système fournissant des statistiques en temps réel sur :

- Activité de la base de données

- Utilisation des tables et des index

- Processus en arrière-plan

- Utilisation des tampons

- Activité WAL

Exemple de requête d’analyse :

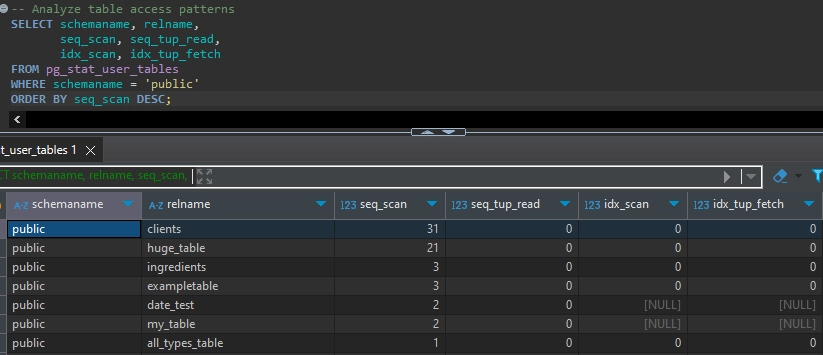

-- Analyser les schémas d'accès aux tables

SELECT schemaname, relname,

seq_scan, seq_tup_read,

idx_scan, idx_tup_fetch

FROM pg_stat_user_tables

WHERE schemaname = 'public'

ORDER BY seq_scan DESC;Exemple de sortie :

Implémentation Avancée de l’Audit

Configuration d’un Audit Complet

1. Activer les Paramètres d’Audit de Base :

ALTER SYSTEM SET logging_collector = on; ALTER SYSTEM SET log_destination = 'csvlog'; ALTER SYSTEM SET log_directory = 'pg_audit'; ALTER SYSTEM SET log_filename = 'gpdb-audit-%Y-%m-%d_%H%M%S.log';

2. Configurer le Suivi Détaillé des Événements :

ALTER SYSTEM SET log_statement = 'all'; ALTER SYSTEM SET log_min_duration_statement = 1000; ALTER SYSTEM SET log_connections = on; ALTER SYSTEM SET log_disconnections = on;

3. Configurer la Journalisation des Événements de Sécurité :

ALTER SYSTEM SET log_error_verbosity = 'verbose'; ALTER SYSTEM SET log_line_prefix = '%t [%p]: [%l-1] user=%u,db=%d,app=%a '; ALTER SYSTEM SET log_checkpoints = on; ALTER SYSTEM SET log_lock_waits = on;

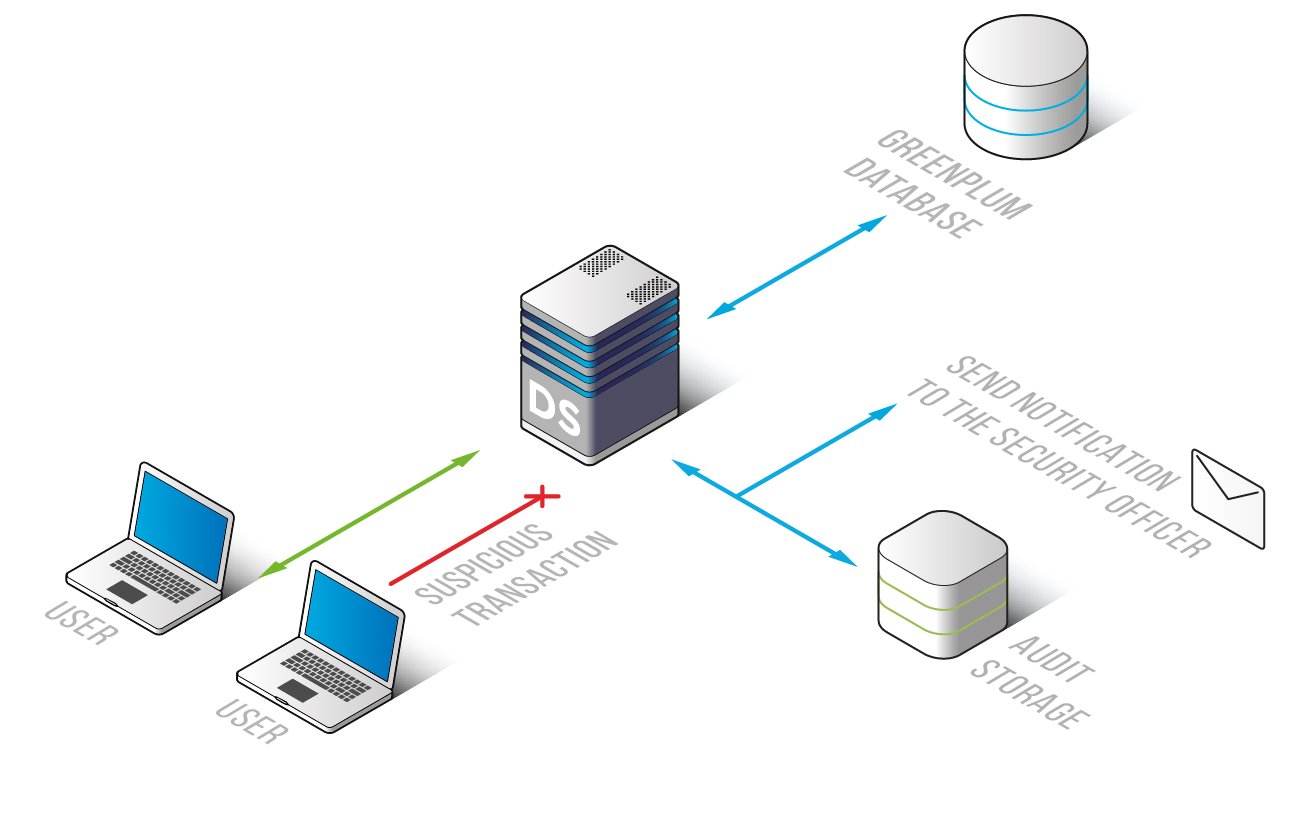

Améliorer les Capacités d’Audit avec DataSunrise

Bien que les outils natifs de Greenplum fournissent des fonctionnalités essentielles, DataSunrise offre un suivi avancé de l’historique des activités de la base de données et des capacités de sécurité spécifiquement conçues pour les environnements d’entreprise. Fonctionnant comme un proxy entre les applications et la base de données, DataSunrise fournit une surveillance complète et une détection des menaces sans nécessiter de modifications de votre infrastructure existante.

Caractéristiques Clés de DataSunrise

Tableau de Bord de Surveillance en Temps Réel

- Suivi en direct des sessions avec attribution détaillée des utilisateurs

- Analyse des requêtes et métriques de performance

- Visualisations interactives de l’activité de la base de données

- Seuils d’alertes personnalisables

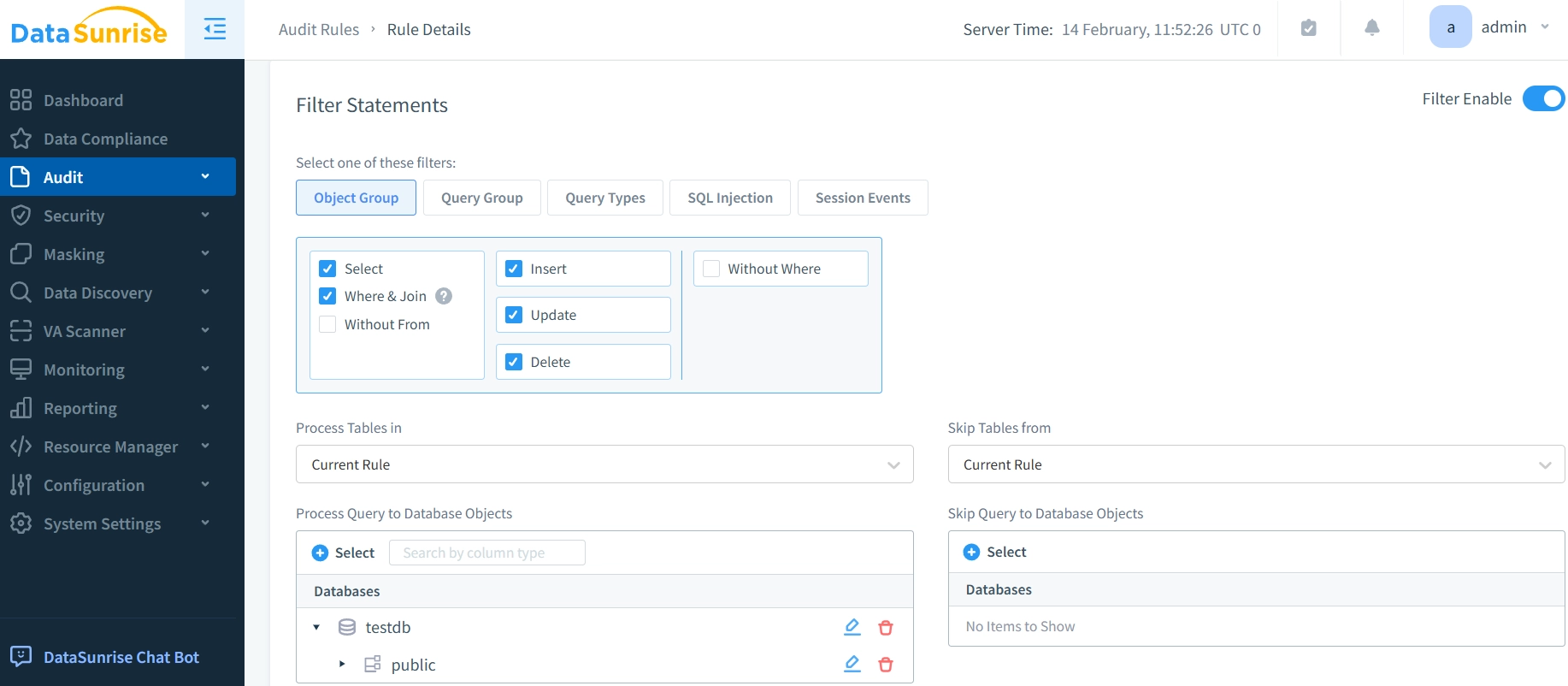

Configuration des Règles d’Audit

DataSunrise fournit une interface intuitive pour la création et la gestion des règles d’audit personnalisées, permettant un contrôle précis sur les activités de la base de données surveillées.

Interface de Configuration des Règles d’Audit de DataSunrise pour Greenplum Contrôles de Sécurité Avancés

- Masquage dynamique des données sensibles

- Détection automatisée des menaces utilisant l’analyse comportementale

- Prévention des injections SQL

- Mise en application des politiques de contrôle d’accès

Gestion de la Conformité

- Rapport de conformité automatique pour le GDPR, HIPAA, PCI DSS

- Génération de rapports personnalisés

- Maintien de la piste d’audit

- Surveillance de l’accès aux données basée sur des politiques

Avantages de l’Implémentation de DataSunrise

Le déploiement rapide et l’intégration transparente permettent aux organisations d’améliorer leur posture de sécurité sans perturber les opérations de la base de données existantes. L’architecture basée sur un proxy élimine le besoin de modifications du code de l’application ou des configurations de la base de données.

La réduction de la charge administrative vient de la gestion centralisée des politiques et des flux de travail automatisés. Les équipes de sécurité peuvent gérer plusieurs instances de bases de données plus efficacement, passant moins de temps sur les tâches routinières et plus sur les initiatives stratégiques de sécurité.

Le coût total de possession réduit résulte de la consolidation des outils et des processus automatisés. Les organisations peuvent réduire le nombre d’outils de sécurité séparés nécessaires tout en améliorant leur efficacité globale en matière de sécurité grâce à une surveillance et une protection intégrées.

Meilleures Pratiques pour l’Utilisation des Outils d’Audit

Optimizyations des Performances commencent par des niveaux de journalisation appropriés et des politiques de rotation efficaces. Surveillez régulièrement l’impact sur le système et ajustez les configurations pour maintenir des performances optimales tout en respectant les exigences en matière de sécurité.

Contrôles de Sécurité devraient se concentrer sur le chiffrement des données d’audit sensibles et des contrôles d’accès rigoureux. Les revues de sécurité régulières et la surveillance automatisée aident à maintenir l’intégrité de la piste d’audit.

Solutions Tiers comme DataSunrise étendent les capacités natives avec des fonctionnalités avancées telles que la surveillance en temps réel et la détection automatique des menaces. Choisissez des solutions qui s’intègrent bien dans l’infrastructure existante et correspondent aux exigences de sécurité.

Maintenance et Mises à Jour nécessitent une révision régulière des politiques d’audit et des configurations des outils. Programmez des mises à jour et des ajustements de performance réguliers pour assurer leur efficacité continue à mesure que les besoins en matière de sécurité évoluent.

Conclusion

La mise en œuvre efficace des outils d’audit dans Greenplum nécessite une approche équilibrée combinant les capacités natives avec des solutions spécialisées. Bien que Greenplum fournisse des outils intégrés robustes, les organisations bénéficient souvent de l’intégration de solutions supplémentaires pour améliorer leurs capacités de sécurité et de conformité.

Le succès de la mise en œuvre des outils d’audit dépend de la sélection appropriée des outils, de leur mise en œuvre correcte et de leur entretien efficace. Une évaluation et des mises à jour régulières des politiques d’audit, combinées à une sélection et une configuration correctes des outils, permettent aux organisations de maintenir des postures de sécurité solides tout en répondant aux exigences opérationnelles.

Pour les organisations cherchant à améliorer leurs capacités d’audit Greenplum, visitez le site web de DataSunrise et planifiez une