PBAC dans SQL Server

Le contrôle d’accès basé sur des politiques (PBAC) est un modèle de sécurité robuste qui permet aux organisations d’appliquer un contrôle d’accès granulaire basé sur des politiques définies dans SQL Server. Le PBAC aide les administrateurs à créer et gérer des politiques de contrôle d’accès pour déterminer qui peut accéder aux données et effectuer des actions. Cet article explore le concept de PBAC et fournit un guide étape par étape sur comment le mettre en œuvre dans SQL Server.

Détails du contrôle d’accès basé sur des politiques

Le PBAC est un modèle de contrôle d’accès qui repose sur des politiques pour régir l’accès aux données et aux ressources. Dans SQL Server, les administrateurs définissent des politiques en utilisant la fonctionnalité intégrée de gestion basée sur des politiques. Les politiques sont des règles qui décident si un utilisateur ou une application peut accéder ou modifier des données.

Le PBAC offre une approche flexible et centralisée du contrôle d’accès. Le PBAC permet de créer des règles qui s’appliquent à plusieurs objets et bases de données, au lieu de gérer les autorisations pour chaque table ou vue séparément. Les politiques sont basées sur divers facteurs tels que les rôles d’utilisateur, le contexte de l’application ou la sensibilité des données.

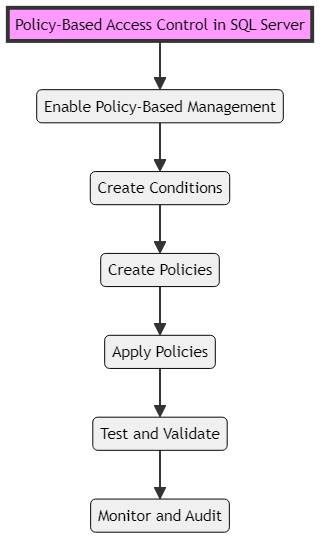

Ordre de mise en œuvre du PBAC[/légende]

Ordre de mise en œuvre du PBAC[/légende]Avantages du PBAC dans SQL Server

La mise en œuvre du PBAC dans SQL Server apporte plusieurs avantages aux organisations cherchant à améliorer la sécurité de leurs données. Le PBAC permet aux administrateurs de définir des règles détaillées sur qui peut accéder à certaines données et effectuer des actions spécifiques. Ce niveau de contrôle aide à prévenir l’accès non autorisé et garantit que les utilisateurs peuvent seulement accéder aux données dont ils ont besoin pour effectuer leurs tâches.

Le PBAC simplifie la gestion du contrôle d’accès en fournissant un cadre centralisé pour définir et gérer des politiques. Au lieu de gérer les autorisations sur des objets individuels, les administrateurs peuvent créer des politiques qui s’appliquent à travers plusieurs objets et bases de données. Cette approche centralisée réduit les frais généraux administratifs et facilite le maintien d’une posture de sécurité cohérente.

Le PBAC favorise également la conformité aux réglementations et normes de sécurité. Les organisations doivent créer des politiques qui répondent aux normes légales et industrielles pour garantir que leurs pratiques d’accès aux données soient conformes aux réglementations. Le PBAC fournit une trace auditable des décisions de contrôle d’accès, facilitant ainsi la démonstration de la conformité lors des audits.

Mise en œuvre du PBAC dans SQL Server

Pour implémenter le PBAC dans SQL Server, suivez ces étapes :

Étape 1 : Activer la gestion basée sur des politiques

Pour utiliser le PBAC, vous devez activer la fonctionnalité de gestion basée sur des politiques dans SQL Server. Cette fonctionnalité est disponible dans les éditions Enterprise, Developer, et Evaluation de SQL Server. Vous pouvez l’activer en exécutant la commande suivante :

sp_configure 'show advanced options', 1; GO RECONFIGURE; GO sp_configure 'policy based management', 1; GO RECONFIGURE; GO

Étape 2 : Créer des conditions

Les conditions sont les blocs de construction des politiques dans le PBAC. Elles établissent les critères que les politiques doivent remplir pour être applicables. Les conditions peuvent être basées sur divers facteurs tels que les rôles d’utilisateur, le contexte de l’application ou la sensibilité des données.

Pour créer une condition, utilisez l’instruction `CREATE CONDITION`. Par exemple, pour créer une condition qui vérifie si l’utilisateur actuel est un membre du rôle “SalesAdmin”, vous pouvez utiliser le code suivant :

CREATE CONDITION SalesAdminCondition AS @UserRole = 'SalesAdmin';

Étape 3 : Créer des politiques

Les politiques sont les composants principaux du PBAC. Elles définissent les règles de contrôle d’accès qui régissent qui peut accéder à des données spécifiques et effectuer certaines actions. Les politiques sont composées d’une ou plusieurs conditions et décrivent les actions à prendre lorsque ces conditions sont remplies. Pour créer une politique, utilisez l’instruction `CREATE POLICY`. Par exemple, pour créer une politique qui permet aux membres du rôle “SalesAdmin” de sélectionner des données dans la table “Sales”, vous pouvez utiliser le code suivant :

CREATE POLICY SalesAdminPolicy AS GRANT SELECT ON Sales TO SalesAdminCondition;

Étape 4 : Appliquer des politiques

Une fois que vous avez créé des conditions et des politiques, vous devez les appliquer aux objets pertinents de votre base de données. Pour appliquer une politique, utilisez la procédure stockée `sp_syspolicy_add_object`. Par exemple, pour appliquer la politique “SalesAdminPolicy” à la table “Sales”, vous pouvez utiliser le code suivant :

EXEC sp_syspolicy_add_object 'SalesAdminPolicy', 'AdventureWorks2019.Sales.SalesOrderHeader';

Étape 5 : Tester et valider

Après avoir appliqué des politiques, il est crucial de tester et valider que les règles de contrôle d’accès fonctionnent comme prévu. Testez différents scénarios et rôles d’utilisateur pour vous assurer que les utilisateurs peuvent accéder aux données qu’ils sont autorisés à accéder et qu’ils sont restreints d’accéder aux données qu’ils ne devraient pas.

Vous pouvez vérifier que les politiques sont correctement appliquées en utilisant des requêtes SQL. Par exemple, pour tester si un utilisateur avec le rôle “SalesAdmin” peut sélectionner des données dans la table “Sales”, vous pouvez exécuter une requête SELECT en vous faisant passer pour cet utilisateur.

Étape 6 : Surveiller et auditer

Surveillez et auditez régulièrement les décisions de contrôle d’accès pour détecter toute tentative d’accès non autorisé ou violation de politique. SQL Server fournit des capacités d’audit qui vous permettent de suivre et de journaliser les événements de contrôle d’accès.

Vous pouvez configurer l’audit SQL Server pour capturer les événements liés aux politiques, tels que les tentatives d’accès réussies et échouées. En analysant les journaux d’audit, vous pouvez identifier les potentielles violations de sécurité et prendre les mesures appropriées.

Exemple de PBAC dans SQL Server

Considérons un exemple pour illustrer la mise en œuvre du PBAC dans SQL Server. Supposons que vous ayez une base de données contenant des informations sensibles sur les clients. Vous souhaitez vous assurer que seuls les utilisateurs autorisés du département “CustomerService” peuvent accéder et modifier les données des clients.

Tout d’abord, créez une condition qui vérifie si l’utilisateur actuel appartient au département “CustomerService” :

CREATE CONDITION CustomerServiceCondition AS @Department = 'CustomerService';

Ensuite, créez une politique qui accorde les permissions SELECT, INSERT, UPDATE et DELETE sur la table “Customers” aux utilisateurs remplissant la “CustomerServiceCondition” :

CREATE POLICY CustomerServicePolicy AS GRANT SELECT, INSERT, UPDATE, DELETE ON Customers TO CustomerServiceCondition;

Appliquez la politique à la table “Customers” :

EXEC sp_syspolicy_add_object 'CustomerServicePolicy', 'AdventureWorks2019.Sales.Customer';

Désormais, seuls les utilisateurs du département “CustomerService” pourront accéder et modifier les données dans la table “Customers”. Les autres utilisateurs seront restreints en fonction de la politique définie.

Conclusion

Le contrôle d’accès basé sur des politiques est un modèle de sécurité fort qui aide les organisations à appliquer un contrôle d’accès détaillé dans SQL Server. En définissant des politiques basées sur des conditions et des actions, les administrateurs peuvent gérer et contrôler l’accès de manière centralisée aux données sensibles.

Pour utiliser le PBAC dans SQL Server, vous devez d’abord activer la gestion basée sur des politiques. Ensuite, créez des règles et appliquez-les aux objets. Ensuite, testez et vérifiez les règles d’accès pour vous assurer qu’elles fonctionnent correctement. Enfin, surveillez les décisions d’accès pour voir si elles sont bien appliquées.

En adoptant le PBAC, les organisations peuvent améliorer leur posture de sécurité des données, simplifier la gestion du contrôle d’accès et garantir la conformité aux réglementations et normes de sécurité. Le PBAC offre une approche flexible et évolutive du contrôle d’accès, le rendant adapté aux organisations de diverses tailles et industries.

Rappelez-vous de revoir et mettre à jour régulièrement vos politiques PBAC pour les aligner sur les exigences commerciales changeantes et les meilleures pratiques de sécurité. Surveillez et auditez continuellement les événements de contrôle d’accès pour détecter et répondre à toute potentielle brèche de sécurité.

Avec le PBAC en place, vous pouvez être sûr de la sécurité de votre environnement SQL Server, sachant que les données sensibles sont protégées et accessibles uniquement aux utilisateurs autorisés.