Percona Server pour MySQL Piste d’audit des données

Introduction

Dans le paysage actuel axé sur les données, établir une approche fiable et cohérente pour une piste d’audit des données est essentiel. Cela est particulièrement vrai pour Percona Server pour MySQL, une solution robuste open-source compatible MySQL. Percona Server pour MySQL fonctionne comme un outil flexible et efficace pour gérer les bases de données, offrant des performances supérieures, évolutivité et améliorations de la sécurité. En conséquence, il émerge comme une option de premier choix pour les organisations cherchant à rationaliser et améliorer leurs opérations de base de données. Cependant, pour tirer pleinement parti de ses capacités, les organisations doivent privilégier les mécanismes d’audit tels qu’une piste d’audit des données.

Qu’est-ce qu’une piste d’audit des données ?

Une piste d’audit des données fait référence au processus de collecte et de maintien de dossiers détaillés des activités de la base de données. Cela inclut l’accès aux journaux d’audit pour suivre les changements, surveiller l’accès et enquêter sur les incidents de sécurité potentiels. La mise en œuvre d’une piste d’audit robuste est essentielle pour assurer l’intégrité des données, la conformité et la sécurité. Cela aide les organisations à satisfaire aux exigences réglementaires, détecter les activités suspectes et maintenir un enregistrement clair de toutes les opérations de la base de données. Compte tenu de ces avantages, il est crucial d’examiner comment Percona Server pour MySQL implémente de telles capacités.

Percona Server pour MySQL : Capacités d’audit natives

Installation de Percona Server pour MySQL

Le moyen le plus simple d’installer Percona Server pour MySQL est d’utiliser Docker. Vous pouvez tirer l’image officielle Percona avec la commande suivante :

docker pull percona/percona-server:8.0Une fois l’image téléchargée, vous pouvez exécuter le conteneur en utilisant cette commande :

docker run -d --name percona-mysql \

-p 3306:3306 -p 33060:33060 \

-e MYSQL_ROOT_PASSWORD=yourpassword \

percona/percona-server:8.0Cette commande configure un serveur Percona MySQL avec le mot de passe root spécifié et ouvre les ports 3306 et 33060 pour l’accès à la base de données. Avec le serveur maintenant opérationnel, l’étape suivante consiste à configurer la piste d’audit.

Configuration de la piste d’audit des données

Percona Server pour MySQL offre des capacités d’audit natives via le Plugin des journaux d’audit, qui vous permet de suivre et enregistrer les activités de la base de données de manière transparente. Pour activer la fonctionnalité d’audit native, exécutez la commande SQL suivante :

INSTALL PLUGIN audit_log SONAME 'audit_log.so';Pour vérifier si le plugin d’audit a bien été activé, vous pouvez exécuter la requête SQL suivante :

SELECT * FROM information_schema.PLUGINS WHERE PLUGIN_NAME LIKE '%audit%';Ensuite, définissez la politique d’audit (c’est-à-dire ce qui doit être enregistré). La manière la plus simple de tester si la fonctionnalité fonctionne est de définir la politique d’audit sur ALL :

SET GLOBAL audit_log_policy = 'ALL';Il vous faudra également configurer le format des journaux. Choisissons JSON pour simplifier :

SET GLOBAL audit_log_format = 'JSON';Ensuite, configurez le fichier de journalisation de sortie :

SET GLOBAL audit_log_file = '/var/log/mysql/audit.log';Enfin, vous pouvez vérifier les journaux à l’intérieur du conteneur :

tail -f /var/log/mysql/audit.logPrincipales caractéristiques du plugin des journaux d’audit de Percona

Notamment, le plugin des journaux d’audit de Percona offre plusieurs fonctionnalités de premier plan :

- Journalisation granulaire : Suit les activités spécifiques des utilisateurs, des requêtes et des connexions.

- Filtres personnalisables : Permet le filtrage par comptes d’utilisateurs, types de commandes SQL et bases de données.

- Surveillance en temps réel : Fournit des informations en temps réel sur les activités de la base de données.

- Journaux inviolables : Garantit l’intégrité des journaux d’audit en les rendant résistants aux manipulations.

Configuration avancée : Percona Server pour MySQL Piste d’audit des données avec DataSunrise

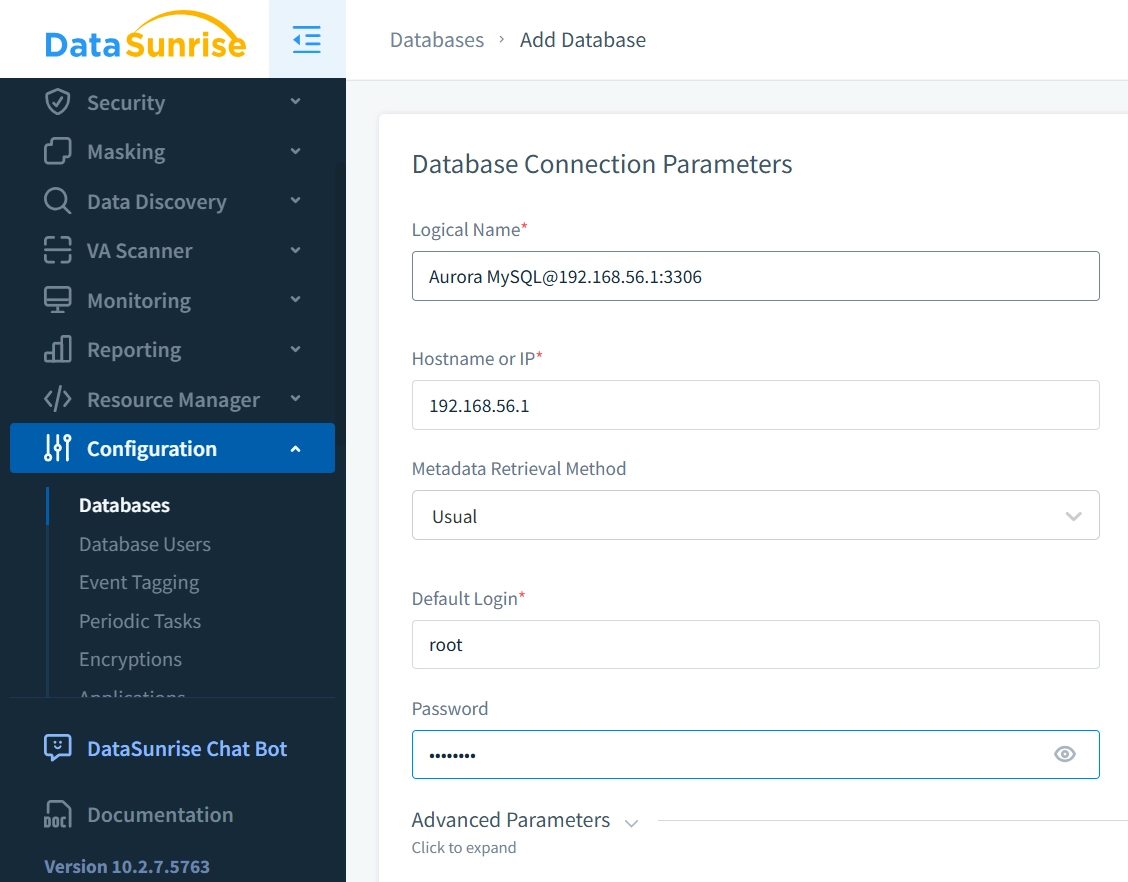

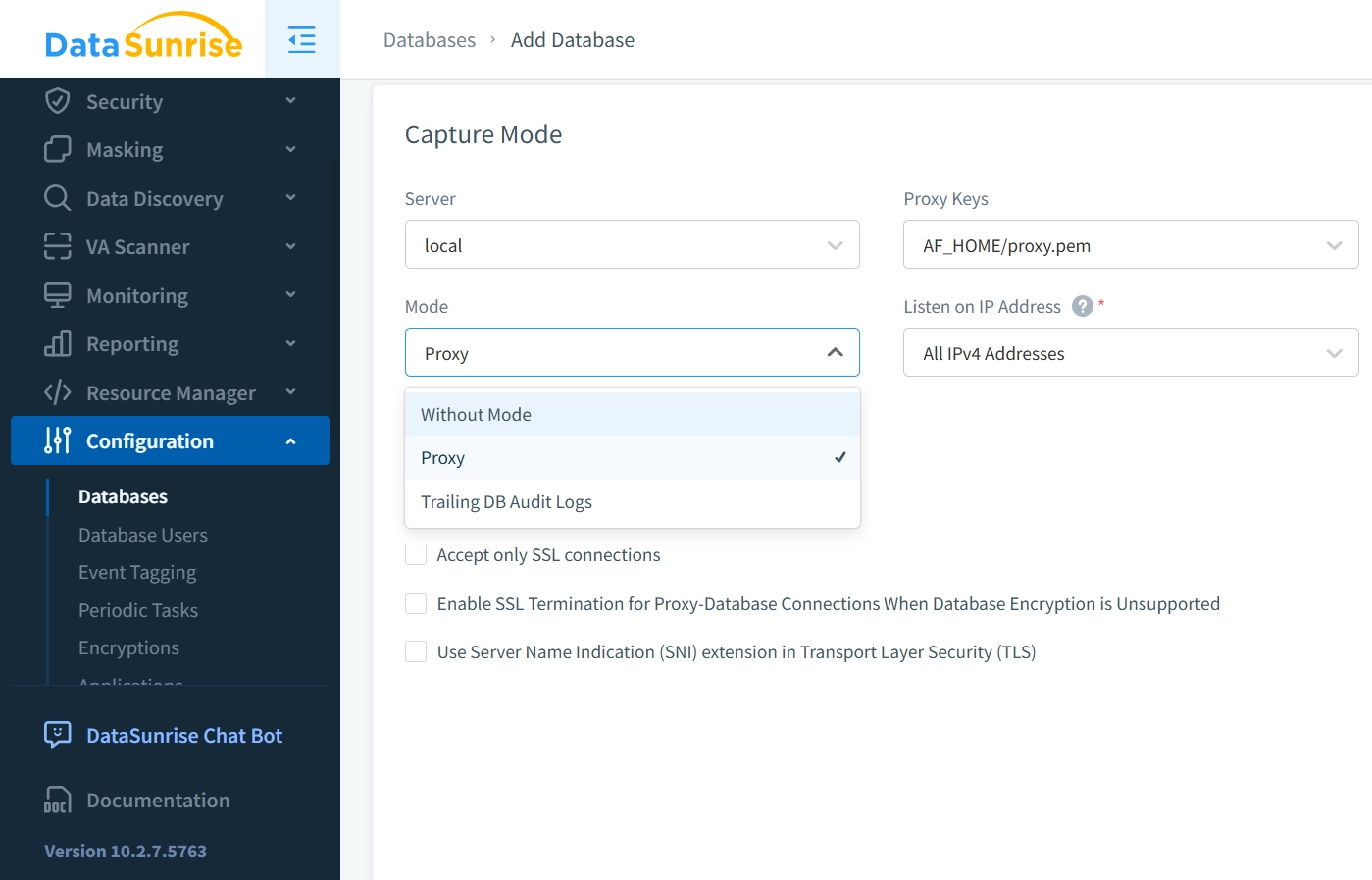

Bien que Percona Server pour MySQL soit une solution open-source robuste pour la gestion de bases de données, il y a des scénarios où des outils supplémentaires peuvent encore améliorer vos capacités d’audit. Un de ces outils est DataSunrise, une solution tout-en-un pour les bases de données relationnelles qui offre des fonctionnalités avancées de sécurité et d’audit. Bien que DataSunrise ne prenne pas en charge nativement la piste d’audit des données pour Percona MySQL Server, il peut néanmoins améliorer considérablement la sécurité et la robustesse de votre environnement de base de données. Pour illustrer, voici comment intégrer DataSunrise avec Percona Server :

Lors du processus de configuration, vous pouvez choisir le mode d’audit qui correspond le mieux à vos besoins :

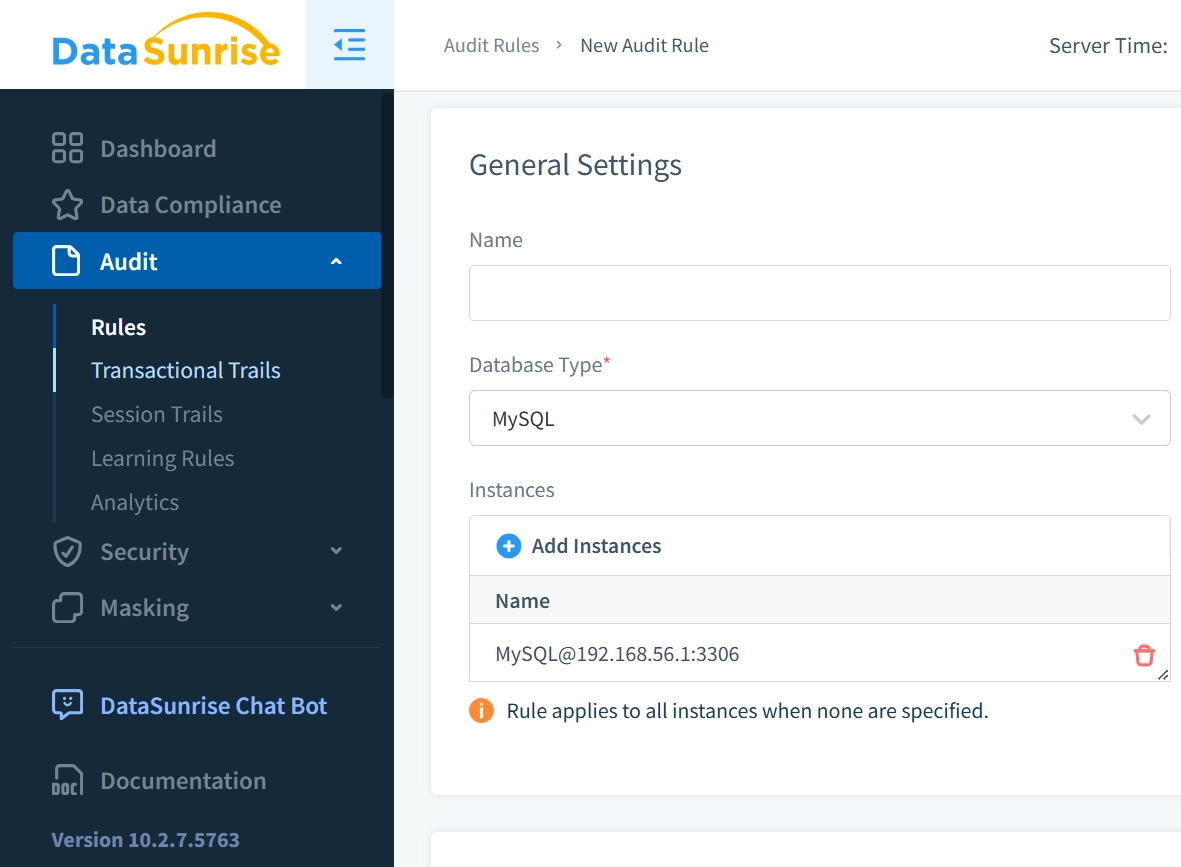

Une fois votre base de données ajoutée, vous avez accès au système puissant basé sur des règles de DataSunrise, qui peut être utilisé pour l’audit de base de données, la sécurité renforcée et plus encore. Par exemple, explorons un simple exemple de création d’une règle de sécurité pour bloquer les connexions d’une adresse locale spécifique.

Création d’une règle de sécurité

Tout d’abord, créez une règle d’audit de test pour permettre à DataSunrise de recueillir les informations nécessaires concernant l’hôte que vous prévoyez de bloquer. Sélectionnez uniquement l’instance cible et laissez tous les paramètres tels quels :

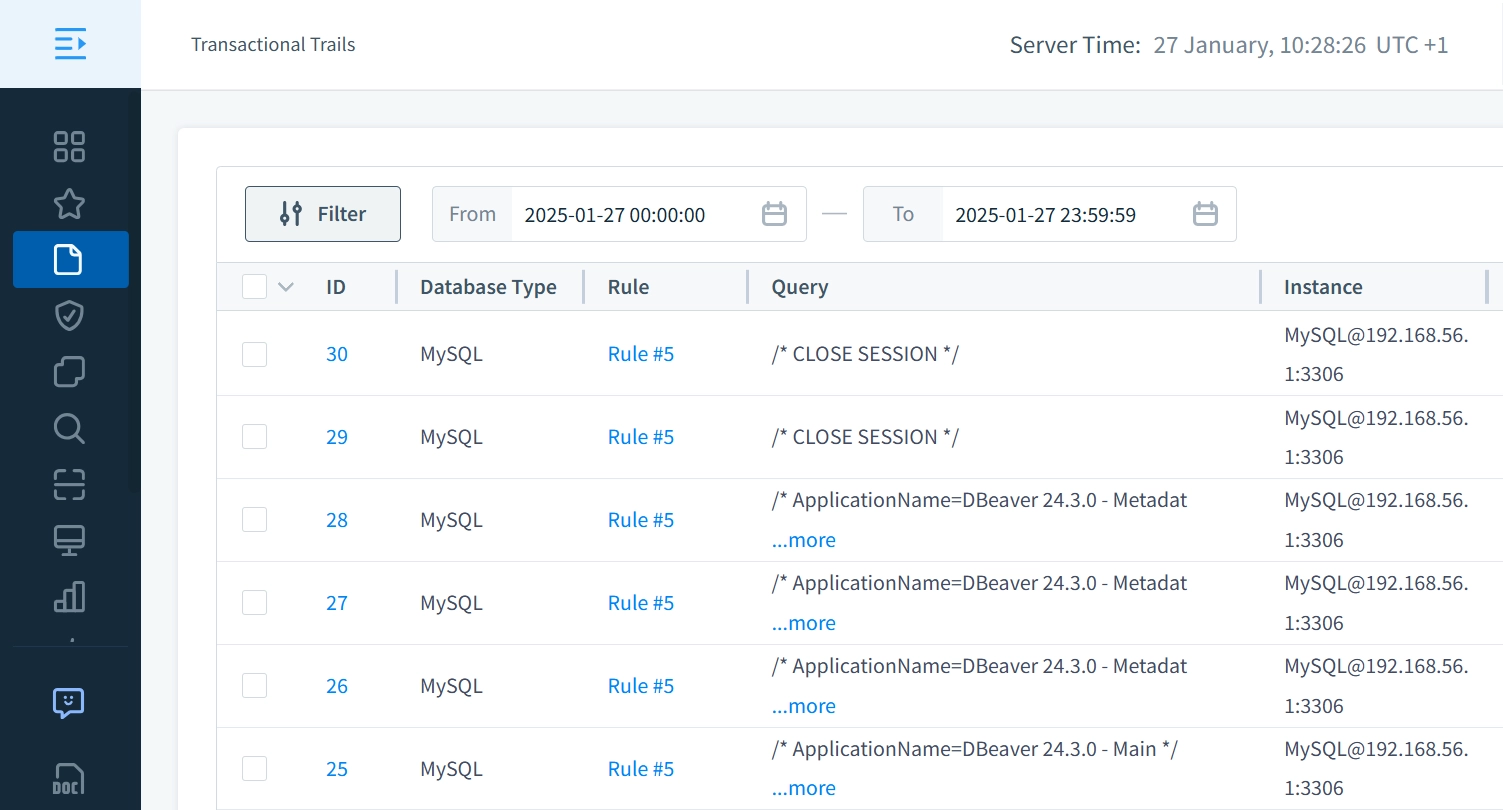

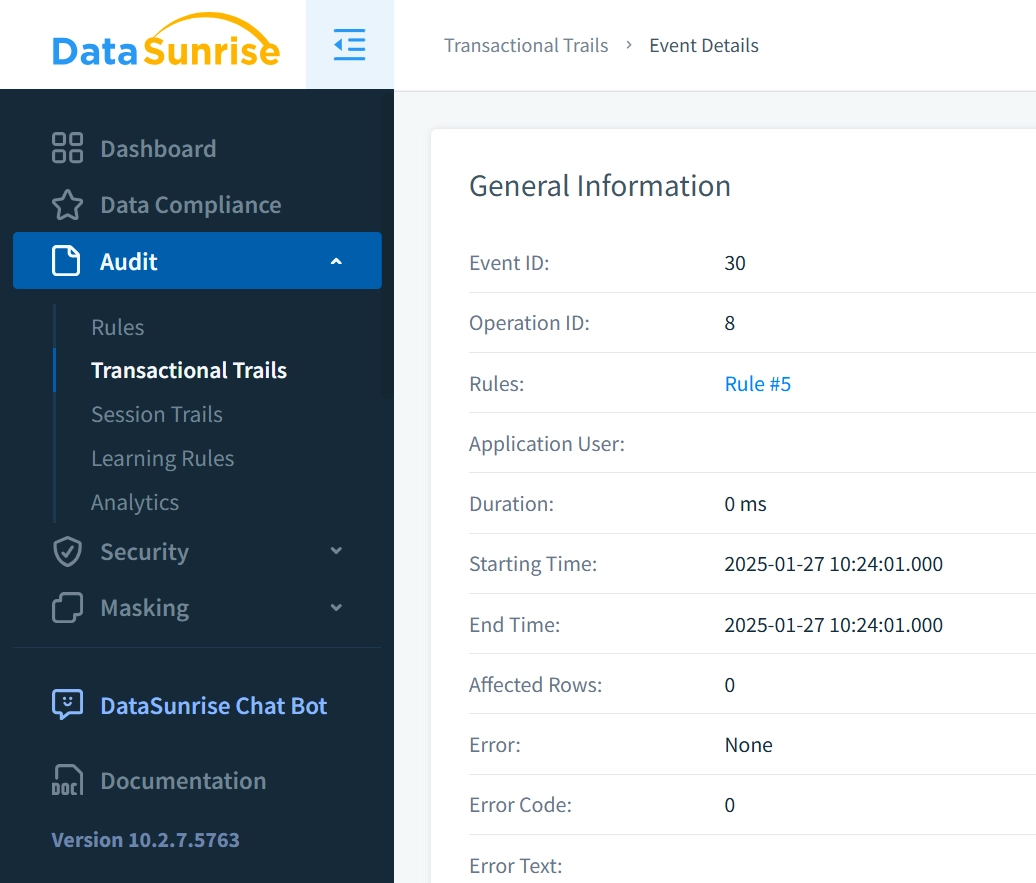

Une fois cette étape préliminaire terminée, passez à l’onglet ‘Pistes transactionnelles’ pour analyser les activités enregistrées.

Dans les informations détaillées de l’enregistrement, cliquez sur le bouton “Créer une règle” :

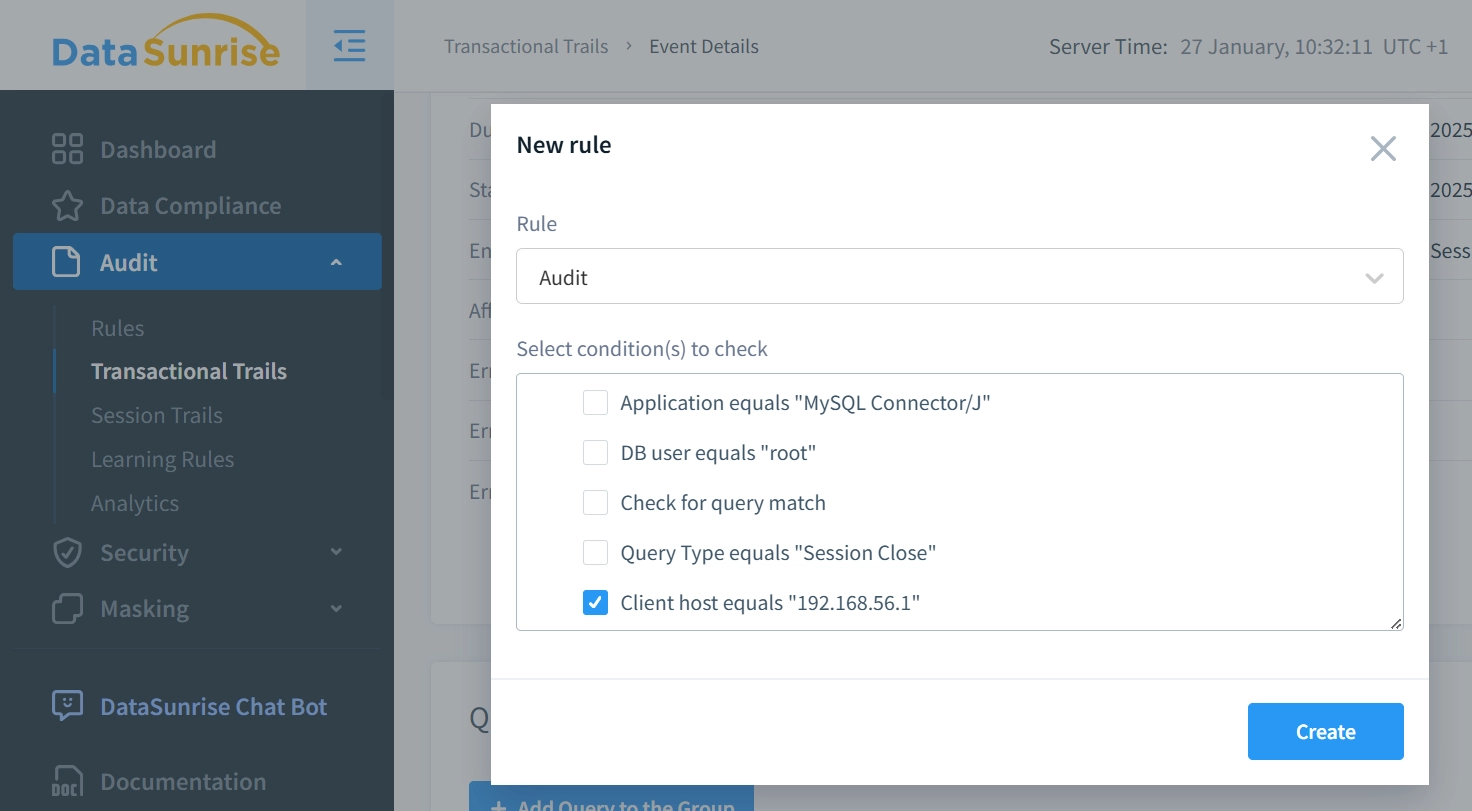

Sélectionnez le type de règle “Sécurité” et la condition nécessaire (dans ce cas, “L’hôte client est égal à 192.168.56.1”), puis cliquez sur le bouton “Créer” :

Vous pouvez laisser les autres paramètres par défaut et enregistrer la règle.

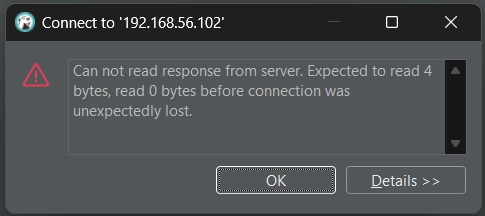

Pour valider l’efficacité de la règle, tentez une connexion depuis l’hôte restreint :

Comme prévu, la connexion est bloquée car DBeaver (le gestionnaire de base de données utilisé) tente de consulter les métadonnées de la base de données lors de l’établissement d’une connexion. Si vous souhaitez explorer davantage les fonctionnalités étendues de DataSunrise, vous pouvez soit télécharger la version d’essai ou planifier une démonstration en ligne personnalisée.

Meilleures pratiques pour la piste d’audit des données de Percona Server pour MySQL

Certaines pratiques peuvent aider à maintenir la cohérence, la sécurité et la conformité dans votre environnement de base de données. Pour maximiser l’efficacité de votre piste d’audit, considérez les meilleures pratiques suivantes :

- Revoir régulièrement les journaux d’audit : Analysez périodiquement les journaux d’audit pour détecter des activités suspectes ou des accès non autorisés.

- Automatiser la rotation des journaux : Utilisez la rotation et la purge automatisées des journaux pour gérer la taille des fichiers journaux et prévenir une utilisation excessive du disque.

- Implémenter un contrôle d’accès basé sur les rôles : Limitez l’accès à la base de données uniquement aux utilisateurs qui en ont besoin, et surveillez de près leurs activités.

- Intégrer des outils tiers : Pour des analyses et des rapports avancés, envisagez d’intégrer des outils tiers comme DataSunrise pour compléter les capacités natives de Percona.

Conclusion

Configurer une piste d’audit des données peut être un défi, surtout pour les systèmes de bases de données complexes. Cependant, en tirant parti des capacités natives, des outils tiers comme DataSunrise et en suivant les meilleures pratiques, vous pouvez réaliser un environnement de base de données sécurisé et conforme. Que vous gériez une petite configuration ou un système à grande échelle, investir dans une piste d’audit robuste est essentiel pour le succès à long terme. Percona Server pour MySQL, avec son plugin d’audit open-source et ses fonctionnalités avancées, offre une solution puissante et rentable pour l’audit de base de données.

Pour plus de détails ou d’assistance, référez-vous à la documentation du serveur Percona pour MySQL ou explorez les forums communautaires pour plus d’informations. En fin de compte, investir dans ces stratégies assure un environnement de base de données sécurisé, conforme et performant.