Suivi d’Audit des Données Elasticsearch

Introduction

La technologie moderne permet désormais des moteurs de recherche en texte intégral puissants avec des capacités de visualisation avancées sur votre bureau. Les organisations manipulant des informations sensibles doivent garder un œil vigilant sur leurs accès et modifications de données. C’est là que le suivi d’audit des données d’Elasticsearch entre en jeu. C’est un outil puissant qui suit et enregistre les activités de la base de données, fournissant une vue d’ensemble complète de qui a accédé à quelles données et quand.

Saviez-vous que 60 % des violations de données sont causées par des menaces internes ? Cette statistique alarmante souligne l’importance des suivis d’audit robustes dans les systèmes de gestion de données modernes. Plongeons dans le monde des suivis d’audit des données Elasticsearch et explorons comment ils peuvent renforcer vos mesures de sécurité des données.

Comprendre le Suivi d’Audit des Données Elasticsearch

Qu’est-ce que Elasticsearch ?

Elasticsearch est un moteur de recherche et d’analytique distribué et open-source. Il est conçu pour une scalabilité horizontale, une fiabilité et des capacités de recherche en temps réel. De nombreuses organisations utilisent Elasticsearch pour l’analyse de logs, la recherche en texte intégral et l’intelligence d’affaires.

L’Importance des Suivis d’Audit

Les suivis d’audit sont cruciaux pour maintenir l’intégrité et la sécurité des données. Ils fournissent un enregistrement chronologique des activités du système, aidant à détecter les accès non autorisés, à suivre les changements, et à assurer la conformité avec les exigences réglementaires.

Activation du Suivi d’Audit dans Elasticsearch Auto-Hébergé

Mode d’Essai pour la Capacité d’Audit

Il est important de noter que la capacité d’audit dans Elasticsearch gratuit est disponible en tant que fonctionnalité d’essai. Pour expérimenter tout son potentiel, vous devrez activer l’essai de 30 jours avec API ou fichier de configuration. Cela vous permet de voir le suivi d’audit en action et d’évaluer ses bénéfices pour votre organisation.

Guide Étape par Étape pour Activer le Suivi d’Audit

J’ai téléchargé et extrait Elasticsearch 8.15.2 sur mon bureau Windows. J’ai vérifié qu’il y avait suffisamment d’espace disque libre, car Elasticsearch peut échouer lors du premier lancement avec un stockage limité (moins de 10 GB). Le démarrage d’Elasticsearch

Parcourons le processus d’activation et d’utilisation de la fonctionnalité de suivi d’audit dans Elasticsearch. Nous utiliserons un script qui marque une pause entre les actions, vous permettant de revoir chaque étape attentivement.

- Lancez Elasticsearch en exécutant le fichier elasticsearch.bat situé dans le répertoire bin de votre dossier extrait (par exemple, C:\Users\user\Desktop\elasticsearch-8.15.2-windows-x86_64\elasticsearch-8.15.2\bin). Notez le mot de passe de l’utilisateur Elastic affiché dans la sortie de démarrage. Si vous l’avez manqué, vous pouvez en générer un nouveau.

- Créez un nouveau fichier batch avec un nom descriptif dans votre répertoire préféré.

- Copiez le script suivant dans le fichier :

@echo off

:: Définir l'URL et les identifiants d'Elasticsearch.

:: Trouver le mot de passe (ES_PASS) dans la première sortie de lancement.

set ES_URL=https://localhost:9200

set ES_USER=elastic

set ES_PASS=0IC-UMdBZH*euILO3OVw

set INDEX_NAME=my_new_index

echo Création d'un nouvel index...

curl -X PUT -u %ES_USER%:%ES_PASS% -k "%ES_URL%/%INDEX_NAME%"

pause

echo Activation de la licence d'essai...

curl -X POST -u %ES_USER%:%ES_PASS% -k "%ES_URL%/_license/start_trial?acknowledge=true"

pause

echo Création d'un document d'exemple...

curl -X POST -u %ES_USER%:%ES_PASS% -H "Content-Type: application/json" -d "{\"title\":\"Document Exemple\",\"content\":\"Ceci est un document exemple pour tester.\",\"timestamp\":\"%DATE% %TIME%\"}" -k "%ES_URL%/%INDEX_NAME%/_doc"

pause

echo Récupération de tous les documents de l'index...

curl -X GET -u %ES_USER%:%ES_PASS% -k "%ES_URL%/%INDEX_NAME%/_search?pretty"

pause

echo Toutes les opérations sont terminées.- Remplacez la valeur de ES_PASS par votre mot de passe réel Elasticsearch.

- Enregistrez le fichier et exécutez-le en double-cliquant dessus ou en l’exécutant depuis l’invite de commande.

Ce script activera la licence d’essai, créera un index de test, ajoutera un document d’exemple et récupérera tous les documents. Entre chaque action, il met en pause, vous permettant de revoir la sortie.

Configuration des Paramètres d’Audit

Pour activer pleinement l’audit, vous devrez modifier le fichier de configuration d’Elasticsearch. Suivez ces étapes :

- Localisez votre fichier elasticsearch.yml dans le répertoire de configuration d’Elasticsearch.

- Ajoutez les lignes suivantes à la fin du fichier :

xpack.security.audit.enabled: true xpack.security.audit.logfile.events.include: "_all"

- Enregistrez le fichier .yml et redémarrez Elasticsearch pour appliquer les modifications. Pour redémarrer Elasticsearch, maintenez Ctrl+C dans sa console, puis répondez Y à la question si vous voulez vraiment quitter. Ensuite, exécutez le script elasticsearch.bat à nouveau.

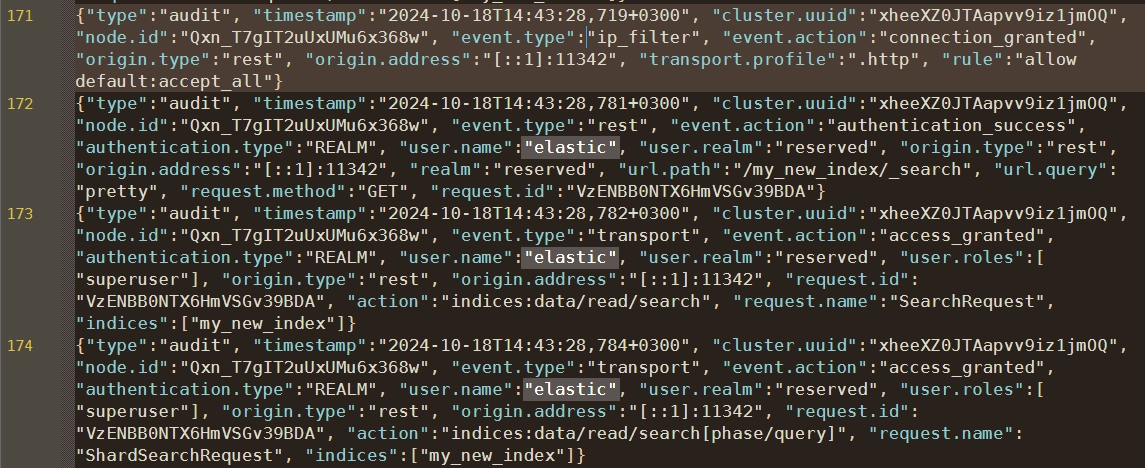

Analyse des Logs d’Audit

Une fois l’audit activé, Elasticsearch générera des logs de toutes les activités du système.

La requête de recherche a été faite sur “/my_new_index/_search” avec le paramètre de requête “pretty”. Et la méthode de requête était GET. L’accès au système provenait du nœud local (127.0.0.1:9300). Mais l’accès utilisateur venait de [::1]:11342, indiquant une connexion localhost en IPv6.

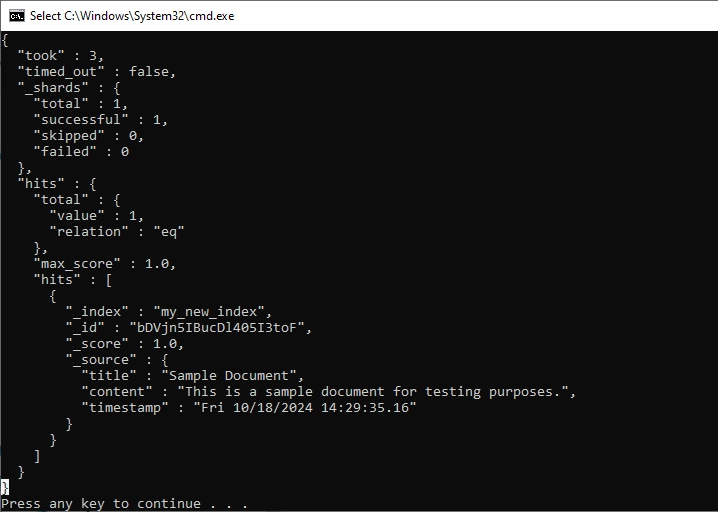

Ces événements de log ont été générés en exécutant ce script (curl est installé sur la machine Windows) :

@echo off :: Définir l'URL et les identifiants d'Elasticsearch. :: Trouver le mot de passe (ES_PASS) dans la première sortie de lancement d'Elasticsearch set ES_URL=https://localhost:9200 set ES_USER=elastic set ES_PASS=0IC-UMdBZH*euILO3OVw set INDEX_NAME=my_new_index echo Récupération de tous les documents de l'index... curl -X GET -u %ES_USER%:%ES_PASS% -k "%ES_URL%/%INDEX_NAME%/_search?pretty" pause echo Toutes les opérations sont terminées.

Ce simple script d’accès aux données affiche les données JSON sur la console et déclenche les événements d’audit mentionnés précédemment.

Les logs peuvent être analysés en utilisant les puissantes capacités de recherche d’Elasticsearch ou visualisés en utilisant des outils comme Kibana.

Limitations du Suivi d’Audit d’Elasticsearch

Bien que la fonctionnalité de suivi d’audit d’Elasticsearch soit robuste, elle présente quelques limitations. Les options de configuration sont quelque peu limitées par rapport aux solutions d’audit spécialisées. Elle se concentre principalement sur les opérations d’Elasticsearch, sans fournir des fonctionnalités de sécurité de base de données complètes.

Renforcer la Sécurité avec DataSunrise

Pour les organisations recherchant des solutions de sécurité de base de données plus complètes, DataSunrise offre une alternative puissante. DataSunrise propose une gamme de fonctionnalités qui vont au-delà des simples suivis d’audit :

- Cinq modes de fonctionnement pour une déploiement flexible

- Interface Web pour une gestion facile

- Assistant de sécurité basé sur LLM pour une détection intelligente des menaces

- Prise en charge multi-base de données pour des environnements diversifiés

Bien que DataSunrise soit une solution payante, son ensemble de fonctionnalités étendu et son interface conviviale en font un investissement précieux pour les organisations priorisant la sécurité des données.

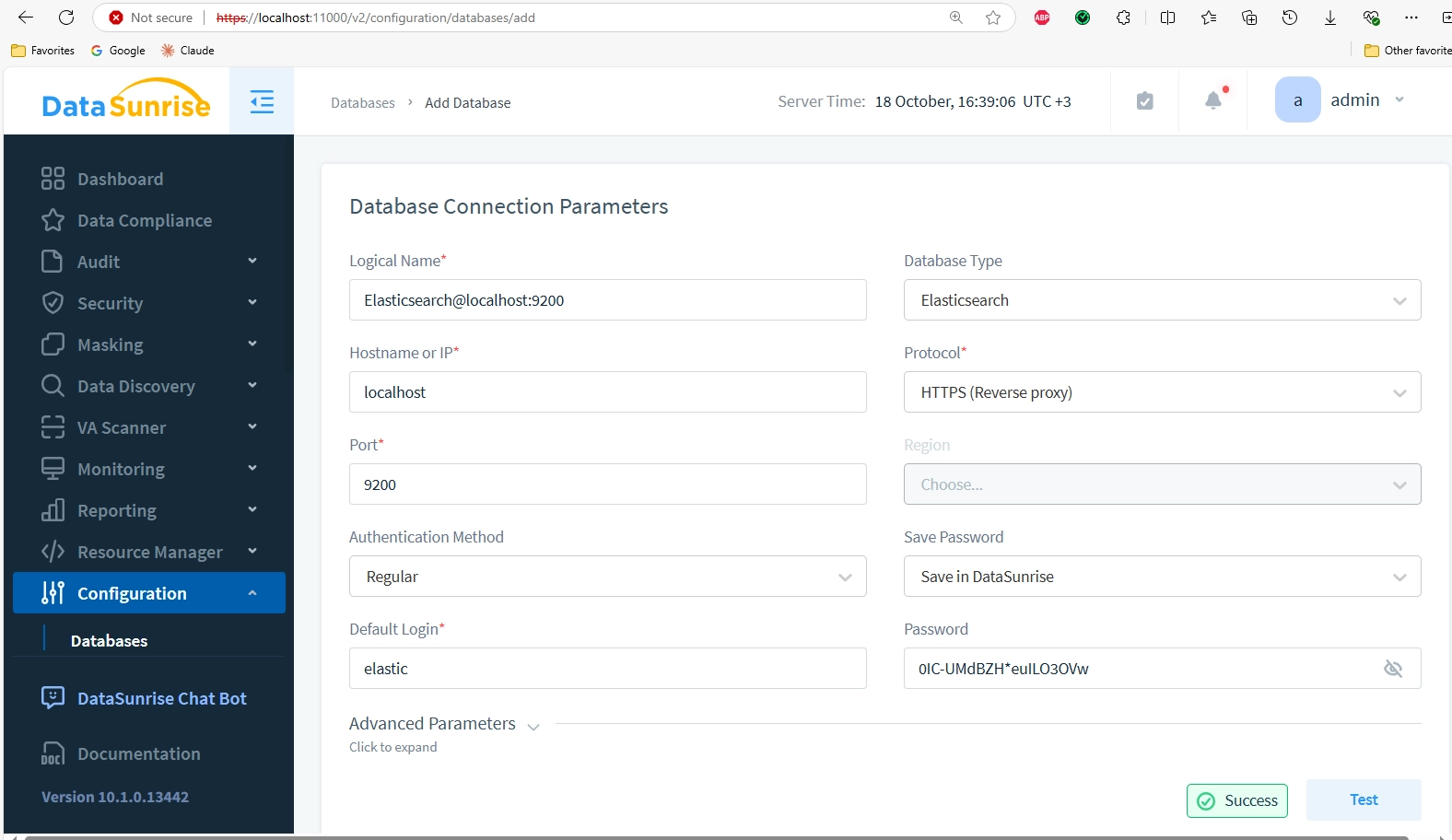

Workflow de DataSunrise

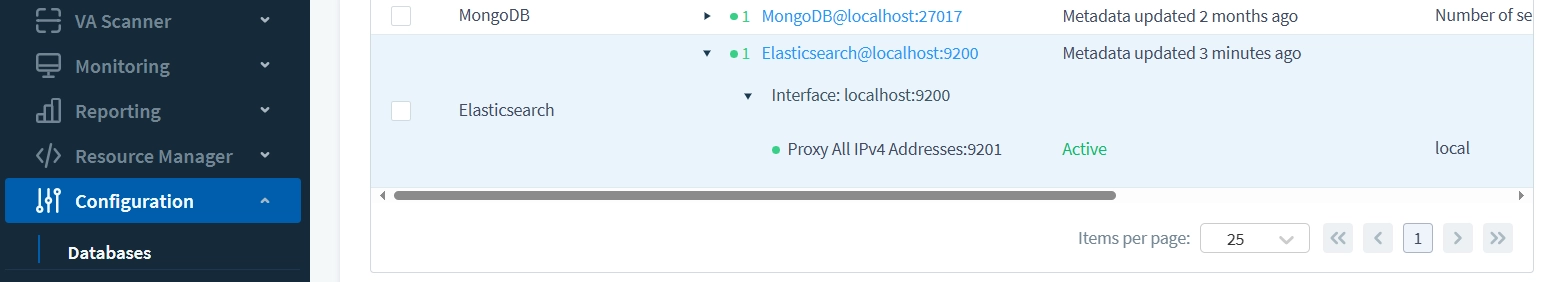

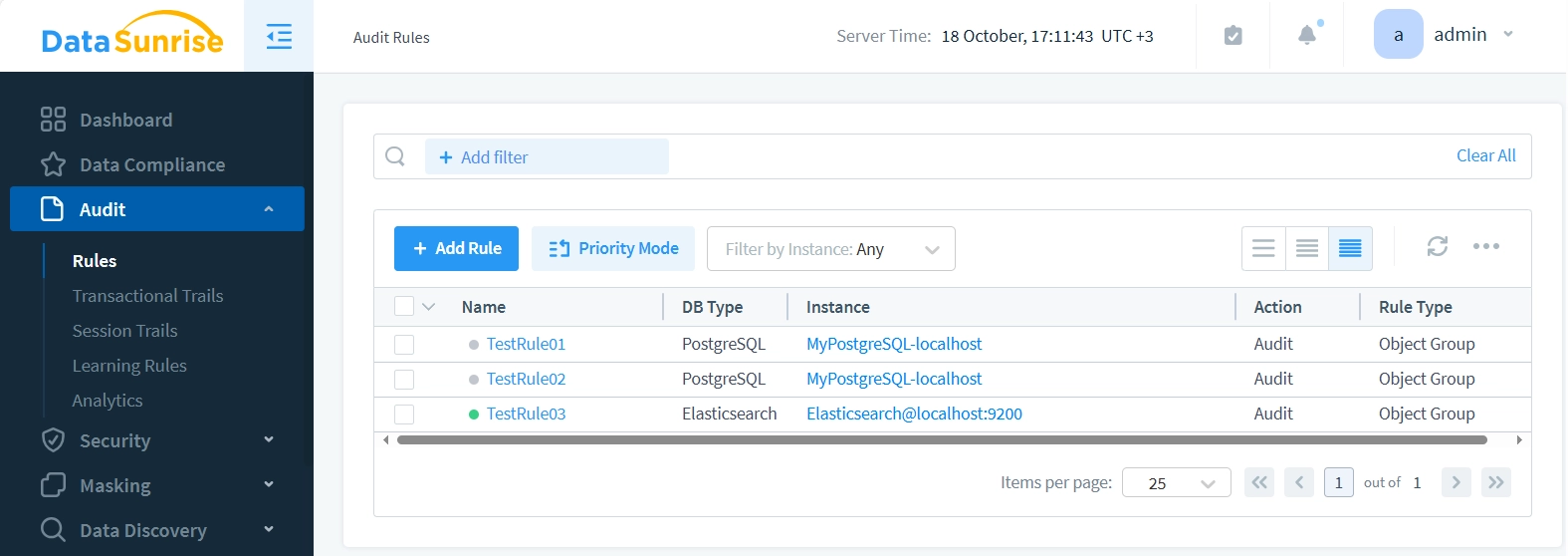

Les captures d’écran suivantes démontrent le suivi d’audit des données Elasticsearch. Nous créons une instance pour le serveur Elasticsearch que nous avons lancé.

Dans cet exemple, le proxy est réglé sur le numéro de port adjacent 9201.

Ensuite, nous créons une règle d’audit pour capturer les requêtes. Aucun objet n’est spécifié dans le filtre, et nous avons activé l’enregistrement des résultats des requêtes (case à cocher).

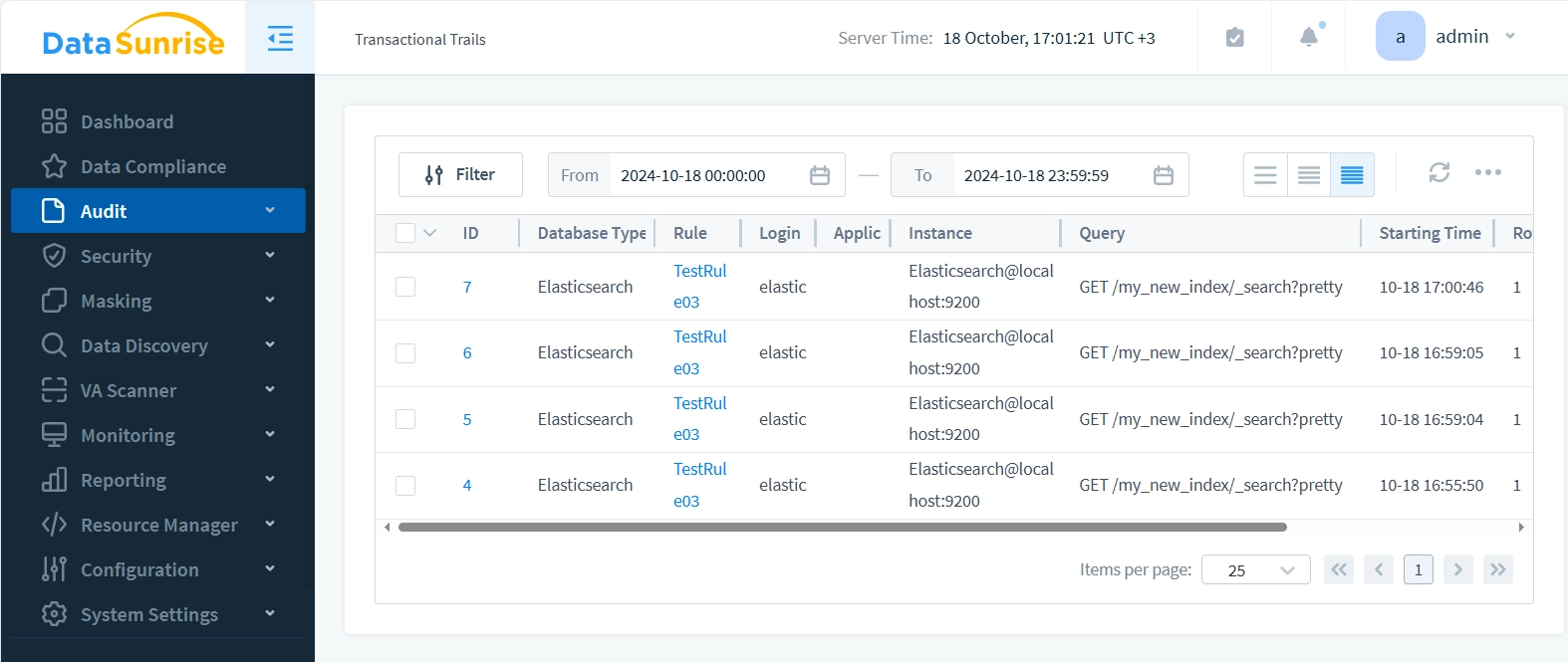

Nous faisons plusieurs requêtes, en changeant ES_URL de https://localhost:9200 à https://localhost:9201. Les Trails Transactionnels apparaissent maintenant comme suit :

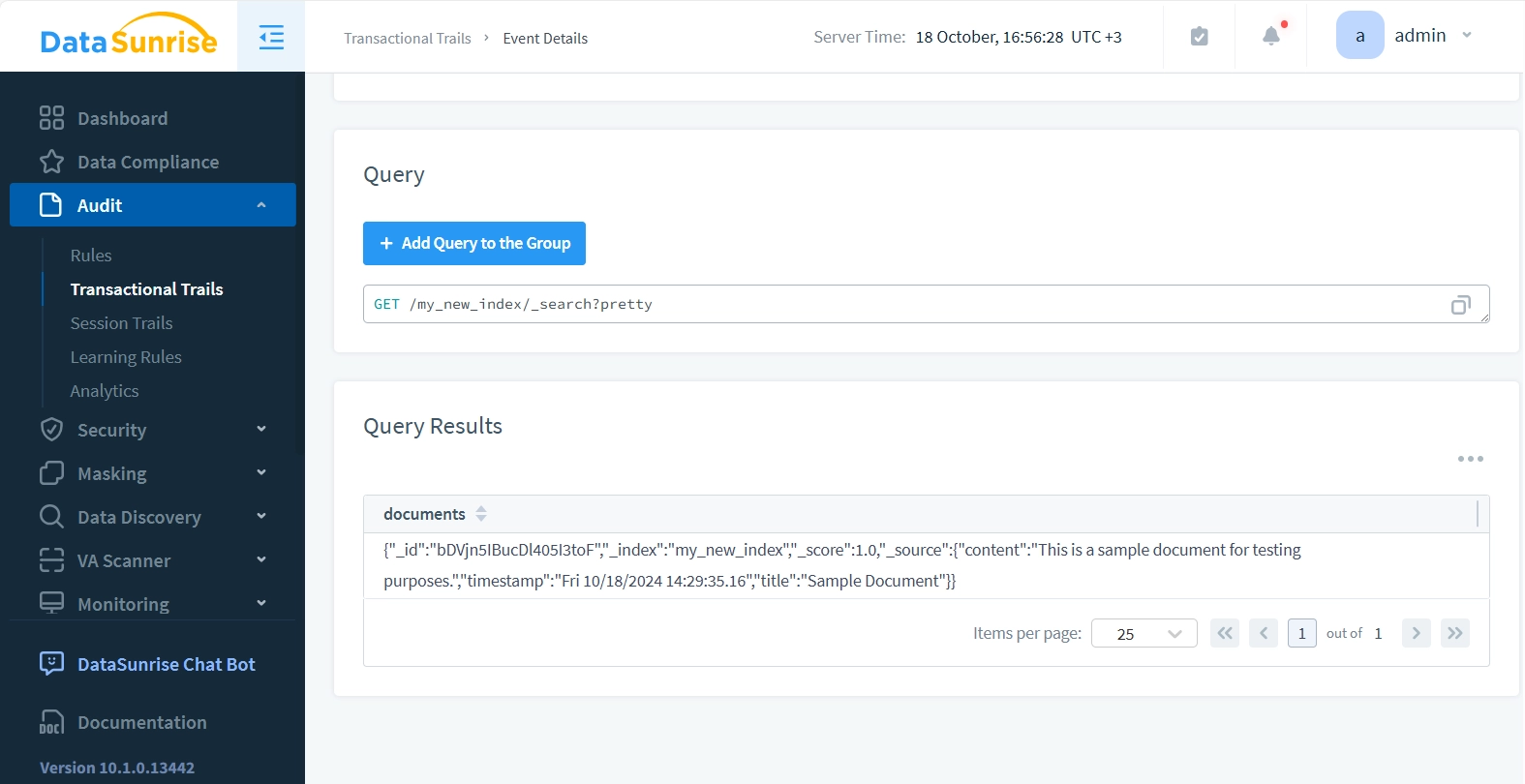

Dans les Détails de l’Événement, le numéro de l’événement est cliquable et affiche les résultats de la requête (nous avons activé cela auparavant).

Conclusion

Le suivi d’audit des données Elasticsearch est un outil précieux pour renforcer la sécurité des recherches et maintenir l’intégrité des données. En activant la fonctionnalité d’essai et en suivant les étapes décrites dans ce guide, vous pouvez améliorer significativement votre posture de sécurité des données.

Cependant, pour les organisations nécessitant des mesures de sécurité plus avancées, des solutions comme DataSunrise offrent une protection complète pour plusieurs bases de données. Ces outils fournissent les fonctionnalités de sécurité robustes nécessaires dans les environnements de données complexes d’aujourd’hui.

Rappelez-vous, la sécurité des données est un processus continu. Passez en revue et mettez régulièrement à jour vos mesures de sécurité pour anticiper les menaces potentielles et assurer la sécurité de vos précieuses données.

Note sur DataSunrise : DataSunrise offre des outils de sécurité de base de données de pointe basés sur l’IA. Nos solutions flexibles répondent aux besoins organisationnels diversifiés, offrant une protection complète pour vos précieux actifs de données. Nous vous invitons à visiter le site Web de DataSunrise pour planifier une démo en ligne et découvrir par vous-même comment nos fonctionnalités avancées peuvent renforcer votre infrastructure de données.