Trail d’audit des données PostgreSQL

Introduction

PostgreSQL, un puissant système de gestion de bases de données relationnelles open-source, est largement utilisé dans diverses industries. Cependant, avec un grand pouvoir vient une grande responsabilité. Les organisations doivent créer de solides traçabilités d’audit des données. Ces traçabilités aident à suivre les activités des utilisateurs et à surveiller l’accès aux données. Elles garantissent également la conformité aux réglementations comme HIPAA et GDPR.

Remarquablement, plus des deux tiers (68 %) des violations de données dans le monde proviennent d’actions humaines non malveillantes. Le pourcentage élevé de violations causées par des actions humaines non malveillantes souligne la nécessité de traînées d’audit complètes. En maintenant des journaux détaillés des activités des utilisateurs, les organisations peuvent identifier des schémas de mauvaise utilisation involontaire ou des erreurs pouvant conduire à des incidents de sécurité. Cette information est cruciale pour améliorer les programmes de formation et les protocoles de sécurité.

Comprendre les traînées d’audit des données PostgreSQL

Qu’est-ce qu’une traînée d’audit des données PostgreSQL ?

Une traînée d’audit des données PostgreSQL est un enregistrement chronologique des activités de la base de données. Elle capture les connexions des utilisateurs, les requêtes, les modifications et même les erreurs. Cette traînée sert d’outil crucial pour la surveillance de la sécurité, la conformité et l’analyse médico-légale.

Pourquoi les traînées d’audit sont-elles importantes ?

Les traînées d’audit jouent un rôle vital dans :

- Détecter les accès non autorisés

- Suivre les changements de données

- Enquêter sur les incidents de sécurité

- Garantir la conformité réglementaire

- Optimiser les performances de la base de données

Risques de confidentialité dans PostgreSQL

Lorsque les utilisateurs se connectent à PostgreSQL, ils font face à plusieurs risques de confidentialité pouvant compromettre la sécurité et l’intégrité des données. Ces risques proviennent de diverses sources, y compris des abus internes, des attaques externes et des vulnérabilités du système.

Comprendre ces risques est crucial pour mettre en œuvre des mesures de sécurité efficaces et maintenir une traînée d’audit robuste. Explorons certains des risques de confidentialité les plus importants dans les environnements PostgreSQL.

Accès non autorisé aux données

Sans audit approprié, des acteurs malveillants pourraient accéder à des données sensibles sans être détectés, ce qui pourrait entraîner des graves violations de données. Ce risque est particulièrement élevé lorsque les privilèges des utilisateurs ne sont pas régulièrement revus et mis à jour. L’accès non autorisé peut se produire de diverses manières, telles que l’exploitation de vulnérabilités du système, l’utilisation de crédentiels volés ou la prise avantage de permissions mal configurées. Mettre en œuvre des traînées d’audit complètes aide à détecter et à dissuader de telles tentatives d’accès non autorisé.

Manipulation des données

Les utilisateurs avec un accès de haut niveau pourraient modifier ou supprimer des informations importantes sans laisser de trace si les contrôles appropriés ne sont pas en place. Ce risque est particulièrement préoccupant dans des environnements où l’intégrité des données est cruciale, tels que les systèmes financiers ou de soins de santé. La manipulation malveillante des données peut entraîner une fraude financière, des prises de décision incorrectes ou des violations de conformité. L’audit régulier des changements de données et un contrôle strict des versions peuvent aider à atténuer ce risque.

Vol de crédentiels

Des mécanismes d’authentification faibles peuvent entraîner des comptes d’utilisateurs compromis, exposant la base de données entière à des violations potentielles. Les attaquants peuvent exploiter des mots de passe faibles, des crédentiels réutilisés ou des tactiques d’ingénierie sociale pour obtenir un accès non autorisé.

Une fois qu’un utilisateur est compromis, l’attaquant peut potentiellement escalader les privilèges et accéder à des données sensibles. En utilisant des méthodes d’authentification solides, comme l’authentification multifactorielle et les changements réguliers de mot de passe, on peut considérablement réduire ce risque. Il est également important de vérifier régulièrement les tentatives de connexion.

Attaques par injection SQL

Des requêtes mal conçues peuvent exposer la base de données à l’injection de code malveillant, permettant potentiellement aux attaquants d’exécuter des commandes non autorisées. Les attaques par injection SQL peuvent entraîner le vol de données, la modification non autorisée des données ou même la compromission complète du système. Ces attaques exploitent souvent une validation d’entrée inadéquate dans le code de l’application ou les procédures stockées. Mette en œuvre une sanitation correcte des entrées, utiliser des requêtes paramétrées et effectuer régulièrement des audits des requêtes de la base de données peut aider à détecter et à prévenir les tentatives d’injection SQL.

Outils d’audit natifs de PostgreSQL

PostgreSQL offre plusieurs fonctionnalités intégrées pour créer des traînées d’audit :

Extension PGAudit

PGAudit est une extension puissante qui fournit une journalisation détaillée des activités de la base de données. Elle peut enregistrer :

- Les heures de début et de fin de session

- Les instructions SQL exécutées

- L’accès et les modifications des objets

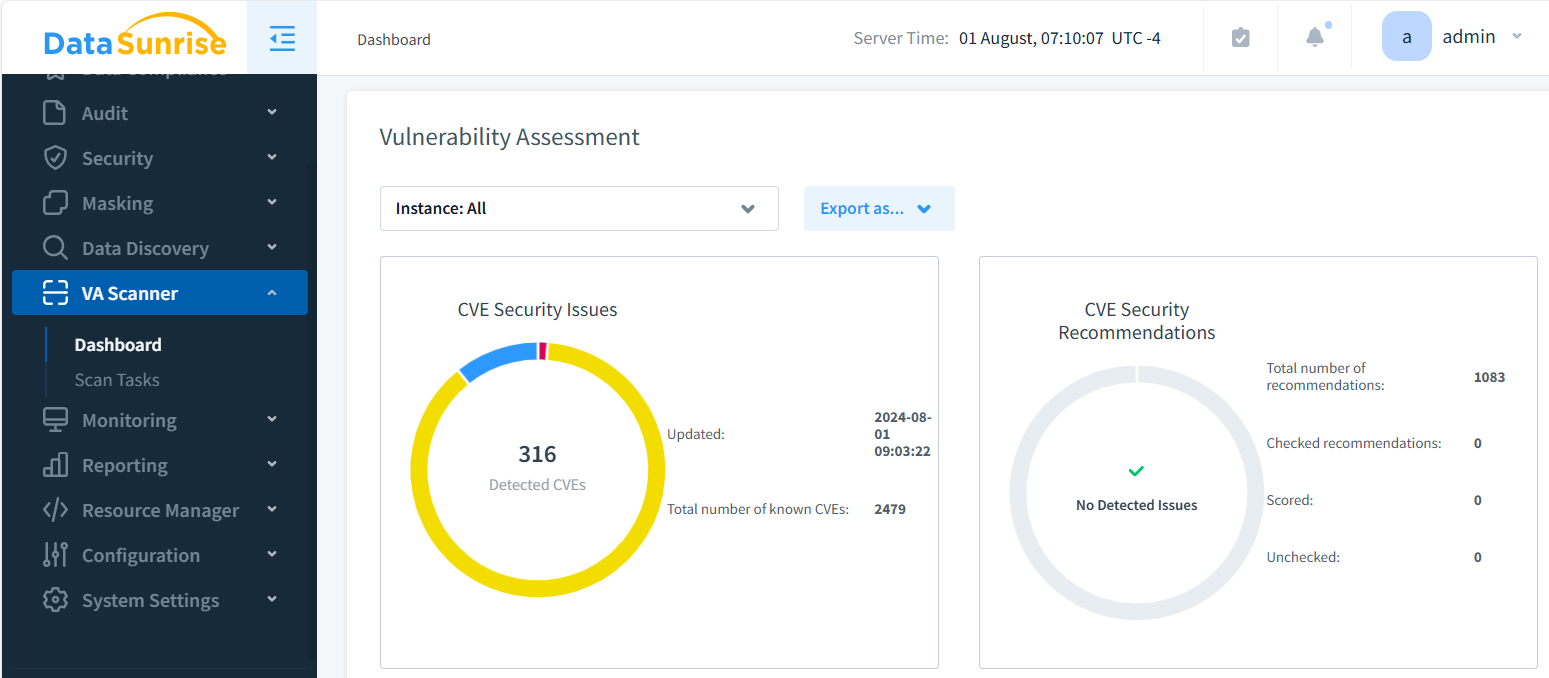

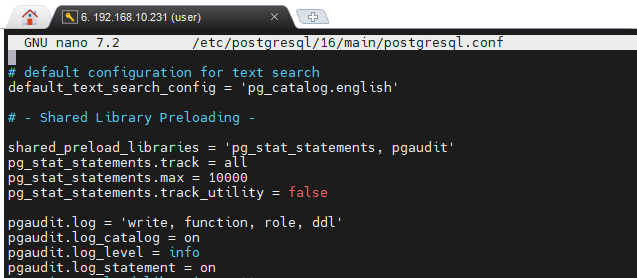

Pour activer PGAudit, installez l’extension et configurez-la dans postgresql.conf :

shared_preload_libraries = 'pgaudit' pgaudit.log = 'write, function, role, ddl'

L’image ci-dessus montre deux extensions PostgreSQL qui ont été configurées : pgAudit et pg_stat_statements. Ces extensions améliorent respectivement les capacités d’audit de la base de données et l’analyse des performances des requêtes.

Statistiques cumulatives

Le collecteur de statistiques de PostgreSQL recueille des informations précieuses sur les activités de la base de données. Activez-le en définissant :

track_activities = on track_counts = on

Cette fonctionnalité aide à surveiller les performances globales de la base de données et les modèles d’utilisation.

Journalisation des erreurs

Configurez PostgreSQL pour enregistrer les erreurs et les avertissements :

log_min_messages = warning log_min_error_statement = error

Ces paramètres garantissent que les problèmes critiques sont enregistrés pour une enquête plus approfondie.

Audit des sessions par applications

Pour renforcer la sécurité, envisagez de mettre en place un audit au niveau des applications :

Regroupement des connexions

Utilisez des outils de regroupement des connexions comme PgBouncer pour gérer et surveiller efficacement les connexions à la base de données.

Journalisation du middleware

Mettez en œuvre des mécanismes de journalisation dans le middleware de votre application pour capturer les actions des utilisateurs avant qu’elles n’atteignent la base de données.

Procédures stockées

Utilisez des procédures stockées pour encapsuler et journaliser des opérations complexes de base de données.

Solutions d’audit de tiers

Bien que les outils natifs soient précieux, les logiciels tiers dédiés peuvent offrir des capacités d’audit plus complètes:

Fonctionnalités de sécurité améliorées

Les solutions tierces offrent souvent un chiffrement avancé, des contrôles d’accès et des alertes en temps réel.

Rapports de conformité

Générez des rapports préconfigurés pour répondre aux exigences HIPAA, GDPR et autres réglementations.

Gestion centralisée

Gérez les traînées d’audit sur plusieurs bases de données à partir d’une interface unique.

Optimisation des performances

Les outils d’audit avancés minimisent l’impact sur les performances de vos bases de données de production.

Meilleures pratiques pour les traînées d’audit PostgreSQL

Pour maximiser l’efficacité de votre stratégie d’audit :

- Définissez des politiques d’audit claires

- Examinez et analysez régulièrement les journaux d’audit

- Mettez en œuvre le principe du moindre privilège

- Chiffrer les données d’audit sensibles

- Établissez des politiques de rétention pour les traînées d’audit

- Conduisez des évaluations périodiques de sécurité

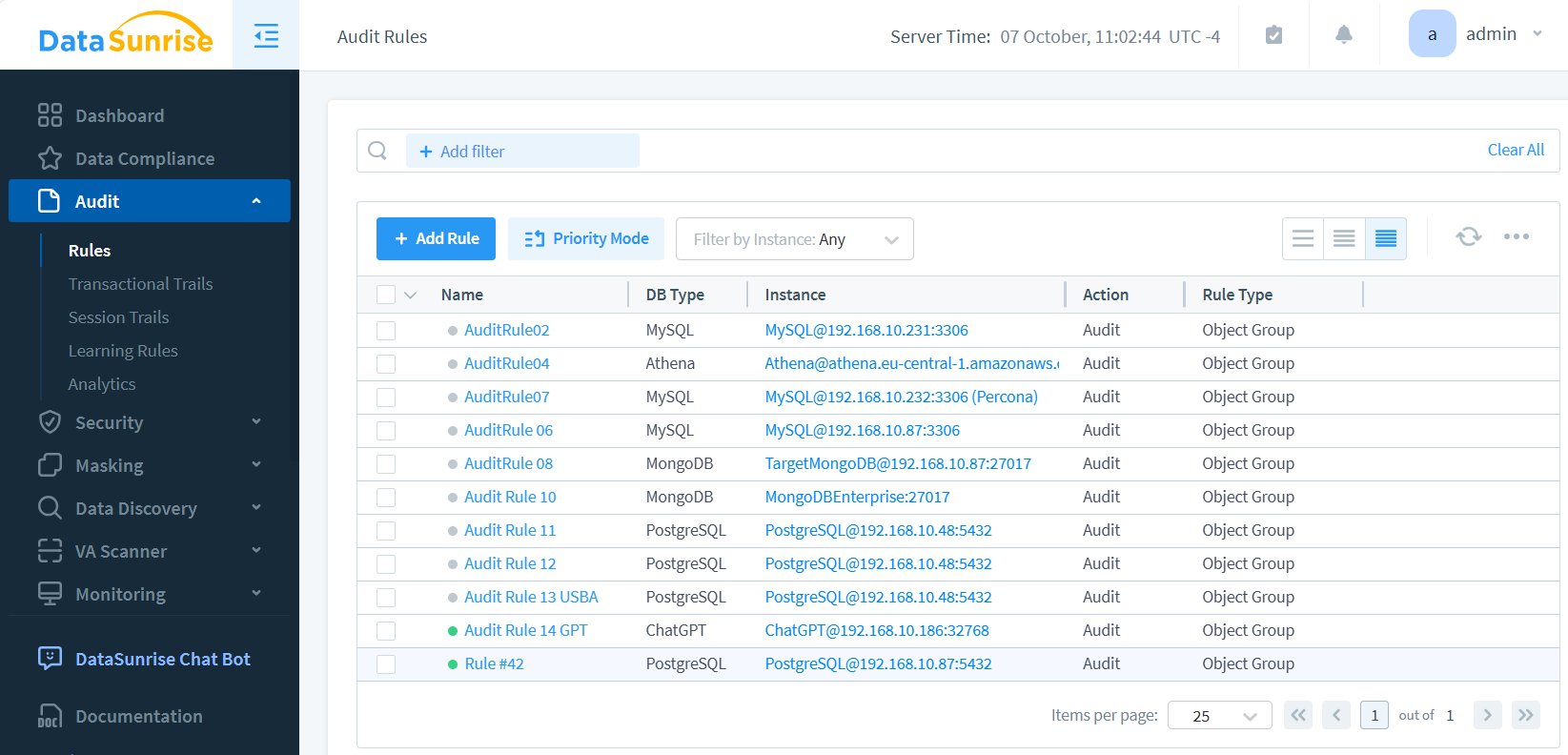

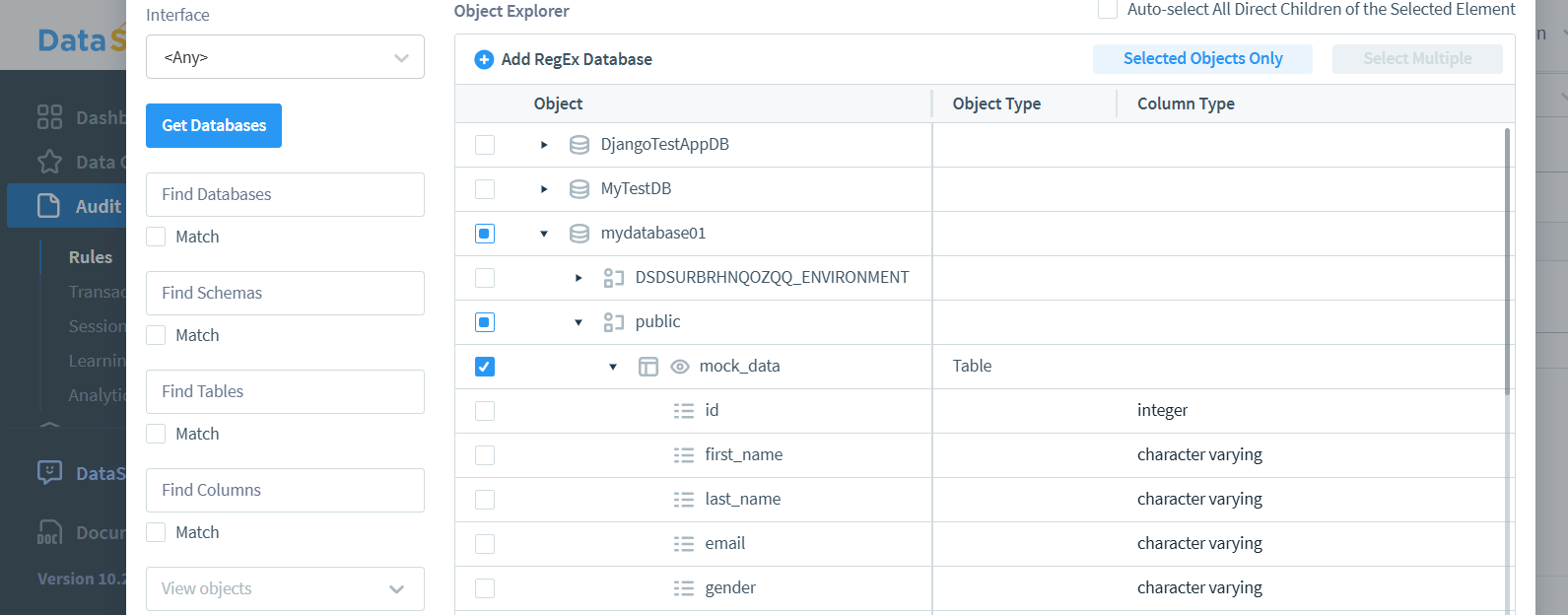

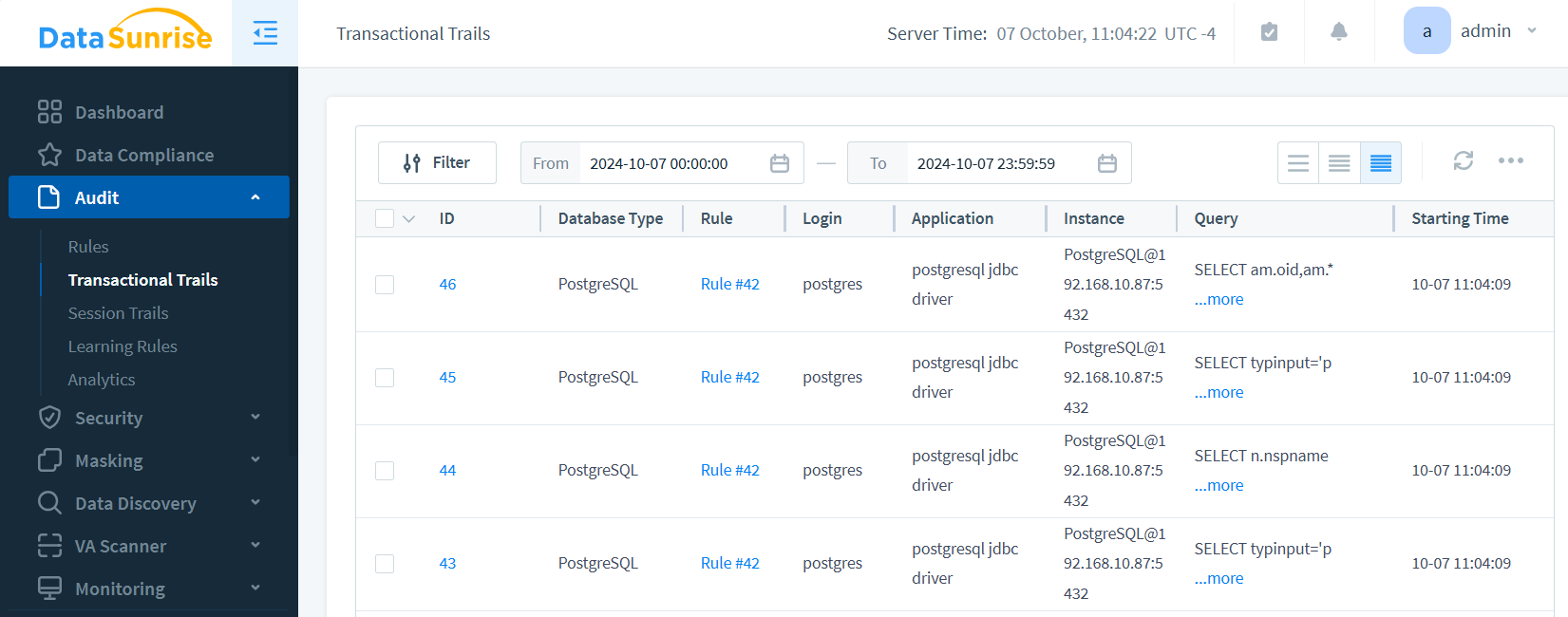

DataSunrise offre des fonctionnalités d’audit puissantes pour PostgreSQL, permettant aux utilisateurs de configurer et de mettre en œuvre rapidement des règles d’audit. Le processus est simple :

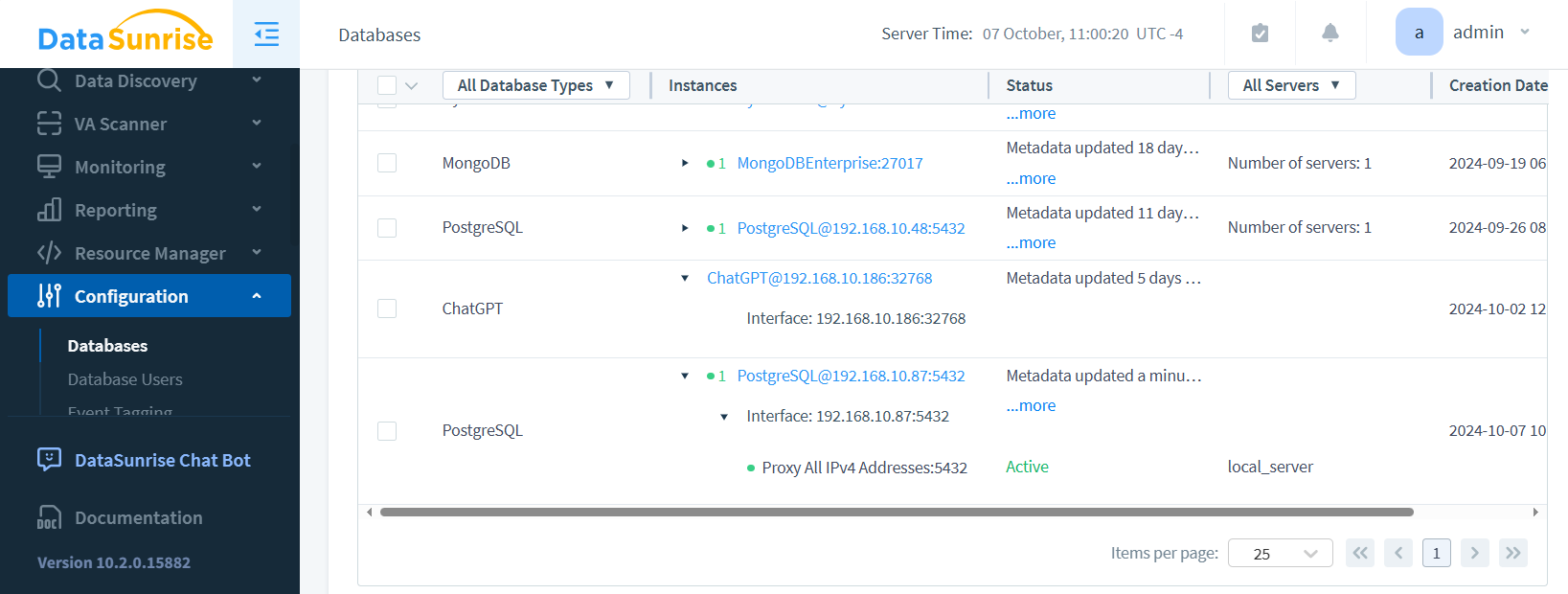

Créez une instance : Configurez votre connexion à la base de données PostgreSQL dans DataSunrise.

Configurer les règles d’audit : Créez facilement des règles d’audit et sélectionnez les objets de base de données spécifiques à surveiller.

Générez des traînées d’audit : Faites simplement des requêtes via le proxy DataSunrise pour produire automatiquement des traînées transactionnelles détaillées de la base de données.

Cet approche facile à utiliser garantit que les organisations peuvent déployer rapidement des mesures d’audit robustes, améliorant la sécurité de leur base de données PostgreSQL avec un minimum d’efforts. En tirant parti de l’interface intuitive et des fonctionnalités puissantes de DataSunrise, les entreprises peuvent facilement se conformer aux réglementations et maintenir une visibilité complète sur leurs activités de base de données.

Conformité avec HIPAA et GDPR

Maintenir une traînée d’audit robuste des données PostgreSQL est crucial pour la conformité avec les réglementations telles que HIPAA et GDPR :

Conformité HIPAA

HIPAA exige que les organisations de santé :

- Suivent l’accès aux informations de santé protégées (PHI)

- Détectent les modifications non autorisées des données

- Maintiennent les journaux d’audit pendant au moins six ans

Conformité GDPR

GDPR exige que les organisations :

- Démontrent la responsabilité dans le traitement des données

- Fournissent des traînées d’audit pour les demandes d’accès des sujets des données

- Mettent en œuvre des mesures de sécurité appropriées

Conclusion

Mettre en œuvre une traînée d’audit complète des données PostgreSQL est essentiel pour maintenir la sécurité de la base de données, garantir la conformité réglementaire et protéger les informations sensibles. En utilisant les outils natifs de PostgreSQL, l’audit au niveau des applications et les solutions tierces, les organisations peuvent bâtir des défenses solides. Cela aide à se protéger contre les menaces internes et externes.

Une bonne traînée d’audit permet de trouver et d’arrêter les violations de sécurité. Elle fournit également des informations utiles sur l’utilisation de la base de données et les moyens d’améliorer ses performances.

DataSunrise : Solution avancée d’audit PostgreSQL

DataSunrise offre des capacités d’audit PostgreSQL de pointe qui vont au-delà des outils natifs. Utilisant une technologie de proxy, DataSunrise fournit une surveillance complète des sessions grâce à ses composants avancés. Cette solution puissante permet aux organisations de :

- Surveiller l’activité de la base de données en temps réel

- Générer des rapports de conformité détaillés

- Détecter et prévenir les attaques par injection SQL

- Masquer les données sensibles dans les journaux d’audit

Les outils flexibles et innovants de DataSunrise pour la sécurité des bases de données incluent la surveillance des activités et l’évaluation des vulnérabilités, parmi d’autres fonctionnalités. Pour voir le plein potentiel des fonctionnalités d’audit PostgreSQL de DataSunrise, visitez notre site Web. Vous pouvez regarder une démonstration en ligne et apprendre comment nous pouvons améliorer la sécurité de votre base de données.