Piste d’Audit des Données Azure SQL

Dans le paysage actuel axé sur les données, la mise en place de pistes d’audit robustes pour Azure SQL Database est devenue essentielle. Le rapport IBM Cost of a Data Breach Report 2024 indique que les organisations disposant de journaux d’audit appropriés identifient les violations 75 jours plus rapidement, réduisant les coûts jusqu’à 31%. Le Security Intelligence Report de Microsoft montre que les attaques ciblant les bases de données ont augmenté de 67% au cours de l’année passée, soulignant la nécessité de solutions complètes de surveillance de l’activité de la base de données.

Cet article explore les fonctionnalités natives de pistes d’audit d’Azure SQL Database et comment ces capacités peuvent être renforcées avec des outils spécialisés comme DataSunrise pour offrir une surveillance de sécurité de niveau entreprise.

Comprendre la piste d’audit des données Azure SQL

Une piste d’audit des données Azure SQL enregistre les activités de la base de données, indiquant qui a accédé à quelles données, quand, et quelles actions ont été effectuées. Ces journaux soutiennent la surveillance de la sécurité, la documentation de la conformité, l’investigation médico-légale et l’optimisation des performances.

Azure SQL Database offre une fonctionnalité d’audit simplifiée qui peut être activée avec une configuration minimale tout en fournissant un suivi complet de l’activité.

Fonctionnalités natives de la piste d’audit des données Azure SQL

Azure SQL Database inclut des fonctionnalités d’audit intégrées configurables via le portail Azure, PowerShell, Azure CLI ou des commandes T-SQL.

1. Types d’audit dans Azure SQL

- Audit de la base SQL : Enregistre les événements dans Azure Storage, Log Analytics ou Event Hub

- Audit SQL Server (Extended Events) : Offre un audit plus granulé avec des filtres personnalisables

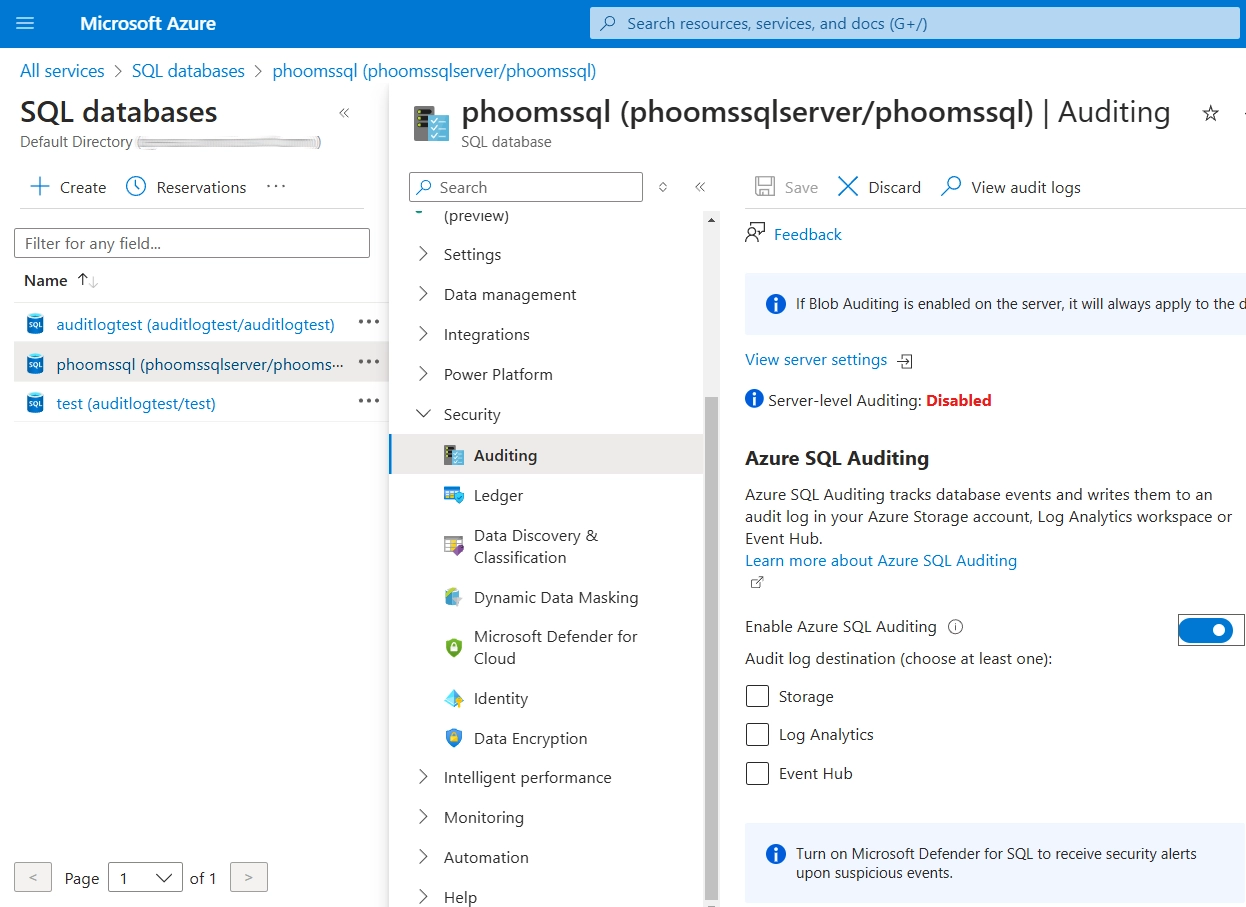

2. Activation de la piste d’audit des données Azure SQL

Configuration via le portail Azure :

- Accédez à votre base de données Azure SQL

- Sélectionnez “Auditing” sous Sécurité

- Basculez “Enable Azure SQL Database auditing” sur “ON”

- Choisissez la destination de votre journal d’audit préférée

- Configurez la rétention des journaux d’audit et les actions à surveiller

Exemple avec Azure PowerShell :

# Activer l'audit pour une base de données Azure SQL Set-AzSqlDatabaseAudit -ResourceGroupName "DataResourceGroup" ` -ServerName "sql-server-east" ` -DatabaseName "CustomerDatabase" ` -State Enabled ` -StorageAccountName "auditstorage" ` -RetentionInDays 90

Exemple de sortie :

| ResourceGroupName | : DataResourceGroup |

| ServerName | : sql-server-east |

| DatabaseName | : CustomerDatabase |

| AuditState | : Enabled |

| StorageAccountName | : auditstorage |

| StorageKeyType | : Primary |

| RetentionInDays | : 90 |

| AuditActionsAndGroups | : {SUCCESSFUL_DATABASE_AUTHENTICATION_GROUP, FAILED_DATABASE_AUTHENTICATION_GROUP, BATCH_COMPLETED_GROUP} |

| IsStorageSecondaryKeyInUse | : False |

| IsAzureMonitorTargetEnabled | : False |

3. Catégories clés d’événements d’audit

Azure SQL peut auditer divers événements incluant l’authentification, l’accès aux données, la modification des données, les changements de schéma, les changements de permissions et les actions administratives.

Exemple d’entrée de journal d’audit :

{

"event_time": "2024-03-15T10:22:36Z",

"action_id": "SELECT",

"succeeded": true,

"server_principal_name": "[email protected]",

"database_name": "FinanceDB",

"statement": "SELECT TransactionID, Amount FROM dbo.Transactions WHERE Amount > 10000"

}

Exemple de résultats d’audit pour des requêtes d’accès aux données :

| event_time | action_id | database_name | server_principal_name | object_name | succeeded |

|---|---|---|---|---|---|

| 2024-02-25T14:22:15Z | SELECT | CustomerDB | [email protected] | Customers | true |

| 2024-02-25T14:21:03Z | SELECT | FinanceDB | [email protected] | Transactions | true |

| 2024-02-25T14:15:47Z | UPDATE | CustomerDB | app_service | CustomerAddresses | true |

| 2024-02-25T14:10:32Z | INSERT | SalesDB | sales_app | Orders | true |

| 2024-02-25T14:08:19Z | DELETE | ArchiveDB | [email protected] | OldRecords | true |

4. Visualisation et analyse des journaux d’audit Azure SQL

- Portail Azure : Visualisez les journaux filtrés via le visualiseur de journaux intégré

- Azure Storage Explorer : Parcourez et téléchargez les fichiers journaux pour une analyse hors ligne

- Log Analytics : Utilisez des requêtes KQL pour analyser les données d’audit :

// Trouver les tentatives de connexion échouées au cours des dernières 24 heures AzureDiagnostics | where Category == "SQLSecurityAuditEvents" | where TimeGenerated > ago(24h) | where action_id_s == "FAILED_LOGIN"

Exemple de sortie :

| TimeGenerated | server_principal_name_s | client_ip_s | application_name_s |

|---|---|---|---|

| 2024-02-25T09:12:36Z | [email protected] | 40.113.45.12 | Azure Data Studio |

| 2024-02-25T08:45:22Z | [email protected] | 52.187.30.45 | PowerBI |

| 2024-02-24T23:11:49Z | [email protected] | 104.45.67.89 | SQL Server Management Studio |

| 2024-02-24T19:27:15Z | [email protected] | 13.64.128.23 | SSMS 18.2 |

| 2024-02-24T17:03:52Z | sysadmin | 23.96.34.76 | .Net SqlClient |

5. Limites de l’audit natif Azure SQL

L’audit natif d’Azure SQL présente des limites en matière d’alertes en temps réel, de cohérence multi-plateforme et d’analyses avancées. La collecte de grands volumes d’audit peut entraîner des coûts de stockage significatifs, et la génération de rapports de conformité nécessite souvent un effort manuel.

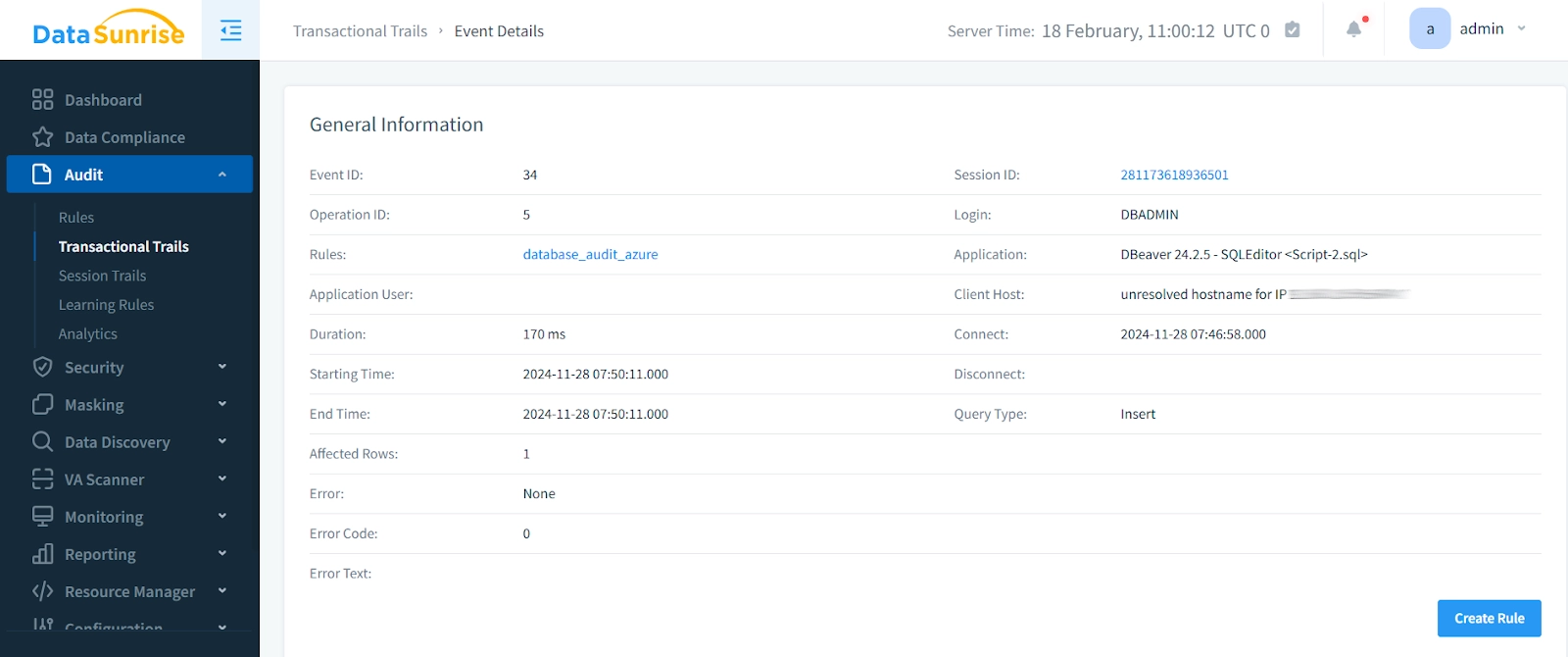

Piste d’audit des données Azure SQL améliorée avec DataSunrise

La suite de sécurité des bases de données DataSunrise étend les capacités d’audit natives d’Azure SQL pour les organisations ayant des exigences avancées en matière de sécurité.

Configuration de DataSunrise pour Azure SQL

- Connectez-vous à votre base de données Azure SQL

- Créez des règles d’audit personnalisées pour des tables et des opérations spécifiques

- Surveillez les pistes d’audit via le tableau de bord centralisé

Avantages clés de DataSunrise pour Azure SQL

1. Surveillance et alertes en temps réel

DataSunrise fournit des notifications immédiates concernant les activités suspectes via des canaux personnalisables incluant le courrier électronique, les notifications Slack et MS Teams, avec des alertes basées sur des seuils pour les comportements anormaux.

2. Analyses de sécurité avancées

La plateforme utilise des analyses comportementales

3. Cadre de conformité complet

Des modèles préconfigurés pour les principales réglementations (RGPD, HIPAA, SOX, PCI DSS) simplifient la conformité, avec des capacités de reporting automatisé et d’analyse des écarts.

4. Protection dynamique des données

Le masquage dynamique des données sensible, prenant en compte le contexte, s’adapte aux rôles des utilisateurs, tandis que les outils de découverte des données sensibles identifient les risques potentiels au sein des bases de données.

5. Console de gestion unifiée

Une gestion centralisée simplifie le contrôle sur plusieurs environnements de base de données avec une application cohérente des politiques.

Bonnes pratiques pour la mise en œuvre

1. Optimisation des performances

- Concentrez-vous sur l’audit des opérations à haut risque plutôt que sur toutes les activités

- Allouez des ressources appropriées pour la collecte et le stockage des audits

- Optimisez les index des tables d’audit lorsque vous utilisez des référentiels personnalisés

- Examinez régulièrement les performances des requêtes afin de minimiser l’impact sur le système

2. Mise en œuvre de la sécurité

- Assurez-vous que les administrateurs d’audit disposent uniquement des autorisations minimales requises

- Mettez en place un chiffrement de bout en bout pour les journaux d’audit

- Configurez un stockage immuable avec des capacités write-once-read-many

- Établissez des contrôles d’accès stricts pour les référentiels de journaux d’audit

3. Gestion de la conformité

- Maintenez une documentation détaillée des configurations d’audit

- Alignez les politiques de rétention avec les exigences réglementaires

- Validez régulièrement la couverture et l’efficacité de l’audit

4. Surveillance et analyse

- Établissez des procédures d’examen périodique des journaux d’audit

- Créez des références pour les opérations normales

- Développez des protocoles pour l’investigation des schémas inhabituels

5. Solutions tierces

- Envisagez des outils spécialisés comme DataSunrise pour une surveillance améliorée

- Tirez parti de plateformes unifiées pour une gestion centralisée de la politique de sécurité

- Mettez en œuvre des analyses basées sur l’IA pour la détection des menaces via outils LLM et ML

- Utilisez des capacités de reporting de conformité automatisées

Conclusion

Une piste d’audit des données Azure SQL bien mise en œuvre est essentielle pour la sécurité, la conformité et l’excellence opérationnelle. Bien que les fonctionnalités natives d’Azure SQL fournissent une base solide, des solutions comme DataSunrise étendent ces capacités avec une surveillance en temps réel, des analyses intelligentes et un reporting de conformité automatisé.

En combinant les fonctionnalités natives avec des outils spécialisés, les organisations peuvent créer un écosystème d’audit complet qui répond aux menaces de sécurité modernes tout en soutenant les exigences de conformité réglementaire.

Pour en savoir plus sur la mise en œuvre de solutions avancées d’audit des données pour votre environnement de base de données, envisagez d’explorer la démo de DataSunrise afin de voir ces capacités en action.