Trace d’Audit des Données Informix

Introduction

Configurer et maintenir une trace d’audit des données fiable pour Informix et d’autres bases de données est important pour la sécurité des données. Cela aide à protéger les informations sensibles et à suivre attentivement qui a accès.

IBM Informix équipe les organisations avec des outils de contrôle natifs pour surveiller l’accès aux données et les modifications de manière efficace. Cependant, les solutions natives laissent souvent place à l’amélioration. C’est pourquoi, dans cet article, nous examinerons de plus près comment fonctionnent les traces d’audit intégrées d’Informix et explorerons comment DataSunrise peut améliorer vos pratiques d’audit en fournissant des aperçus plus approfondis et des capacités de surveillance en temps réel.

Vue d’ensemble de la Trace d’Audit des Données Natives Informix

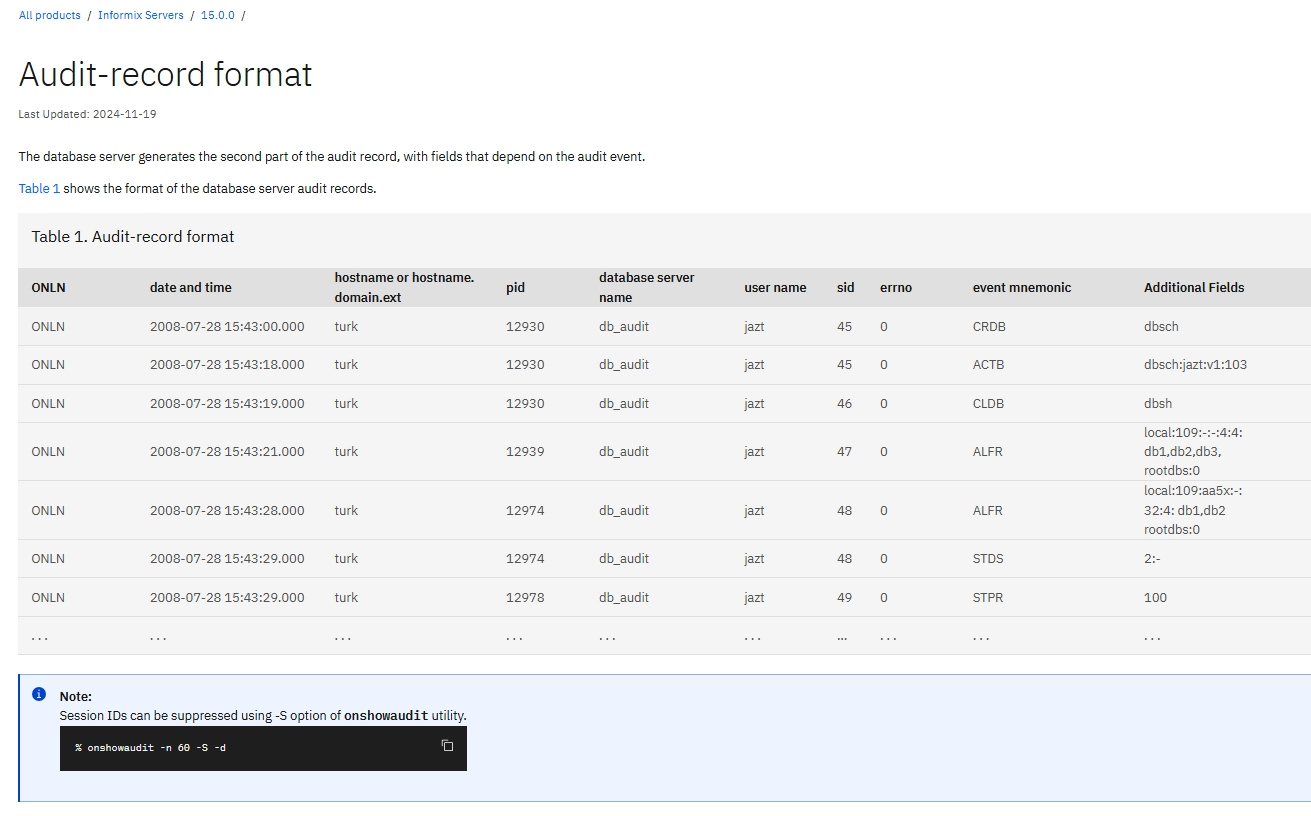

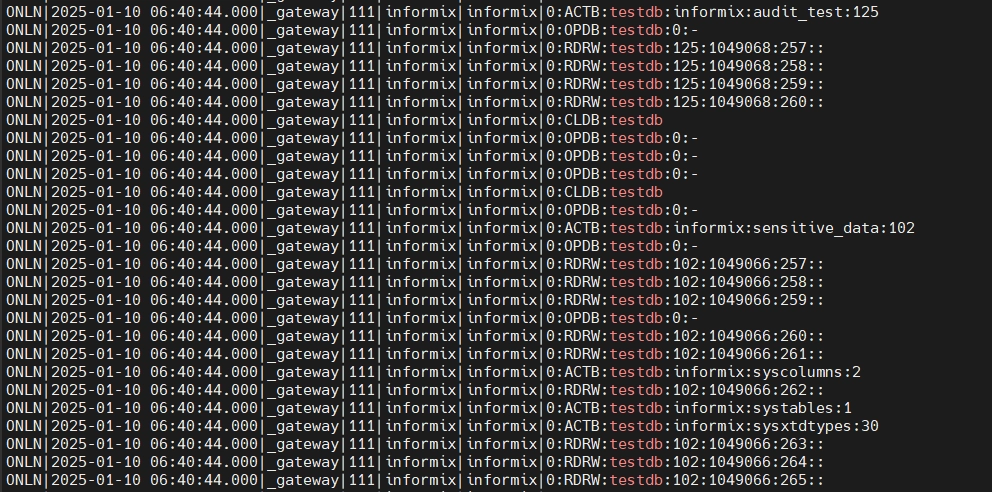

Le système de trace d’audit des données Informix crée des journaux détaillés des opérations de base de données à l’aide de l’utilitaire intégré onaudit. Ces traces d’audit capturent une large gamme d’événements, de l’authentification de base des utilisateurs aux modifications de données complexes, créant ainsi un enregistrement chronologique de toutes les activités de la base de données. En configurant correctement les traces d’audit, les organisations peuvent maintenir un historique complet de qui a accédé à quelles données, quand elles y ont accédé et quelles modifications ont été apportées.

Comment Fonctionne la Trace d’Audit des Données Informix

Le système de trace d’audit des données Informix fonctionne grâce à l’utilitaire onaudit, qui écrit des journaux d’événements détaillés dans des fichiers de trace d’audit. Ces traces maintiennent des enregistrements de :

- Registres de Trace d’Accès : Capture qui a accédé à des tables et colonnes spécifiques

- Registres de Trace d’Opération : Documente toutes les modifications de données et les changements structurels

- Registres de Trace d’Authentification : Consigne toutes les tentatives de connexion des utilisateurs et les activités de session

L’outil onaudit permet aux administrateurs de définir la portée et le niveau de détail des traces d’audit par le biais de masques d’audit, qui spécifient exactement quelles informations doivent être capturées dans la trace. Vous pouvez configurer ces masques d’audit pour suivre des objets de base de données spécifiques, des utilisateurs ou des types d’opérations, offrant un contrôle granulaire sur le contenu des traces d’audit tout en gérant l’impact sur le stockage et les performances.

Pour plus de détails, vous pouvez vous référer à la documentation officielle de l’utilitaire Informix onaudit.

Évaluation de la Trace d’Audit des Données Informix avec l’Outil onaudit

Alors que les capacités natives de trace d’audit d’Informix fournissent des fonctionnalités de surveillance essentielles grâce à l’outil onaudit, il est important de comprendre à la fois ses points forts et ses limites lors de la planification de votre stratégie de sécurité de la base de données.

Pour fournir une compréhension plus claire des outils d’audit d’Informix et de leurs limites associées, le tableau suivant offre une comparaison détaillée de ses caractéristiques et contraintes :

| Caractéristiques | Limites |

|---|---|

| Niveaux d’audit configurables pour différents types d’activités de la base de données | Gestion limitée du stockage des journaux d’audit |

| Surveillance en temps réel des sessions utilisateur et des tentatives d’authentification | Fonctionnalités de reporting de base nécessitant des outils supplémentaires pour une analyse avancée |

| Suivi détaillé des opérations DDL (Data Definition Language) | Pas de mécanismes d’alerte intégrés pour les activités suspectes |

| Possibilité d’auditer des objets de base de données et des utilisateurs spécifiques | Options de filtrage limitées lors de la génération des journaux (la plupart des filtrages doivent être effectués après la collecte) |

| Capacités de filtrage intégrées pour les registres d’audit | Rotation manuelle des fichiers d’audit requise |

| Intégration avec le cadre de sécurité du serveur Informix | Pas de cryptage natif des journaux d’audit |

| Support des masques d’audit personnalisés pour spécifier quelles opérations suivre | Options limitées pour le streaming des journaux en temps réel vers des systèmes externes |

| Impact minimal sur les performances si configuré correctement | Format de base des registres d’audit, sans prise en charge native des formats modernes comme JSON |

Intégrer DataSunrise pour des Traces d’Audit de Données Informix Étendues

Alors qu’Informix fournit des fonctionnalités d’audit natives, DataSunrise améliore le processus d’audit en offrant une interface conviviale et des capacités supplémentaires, telles que le contrôle centralisé des règles d’audit, la création facile de règles et des visualisations complètes des traces d’audit des données. Voici un bref guide sur la façon de configurer DataSunrise pour l’audit des données Informix :

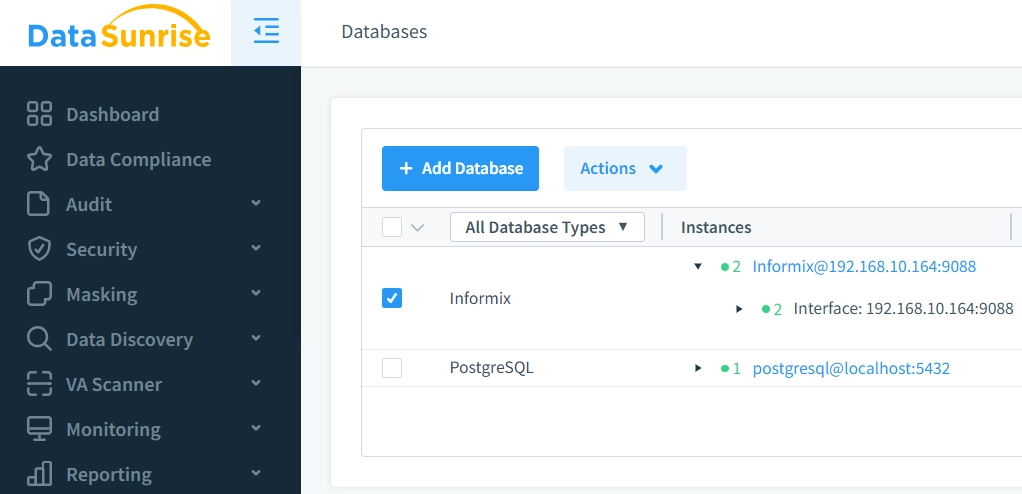

Étape 1 : Connectez-vous à la Base de Données Informix via DataSunrise

Une fois DataSunrise installé, vous pouvez le connecter à votre instance de base de données Informix. Cela se fait en spécifiant l’hôte, le port et les identifiants de connexion pour votre serveur Informix.

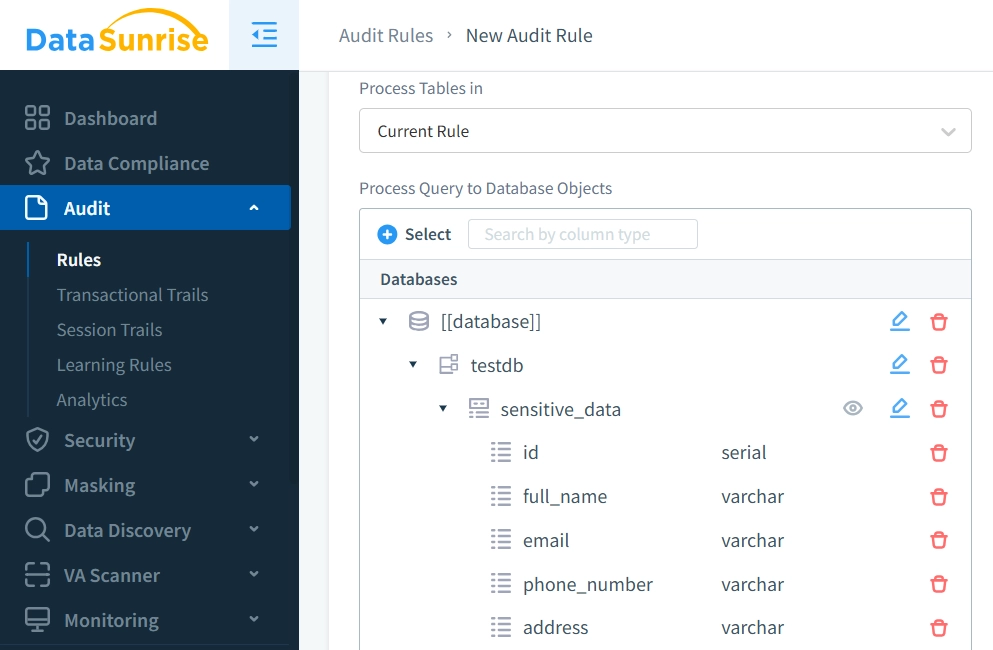

Étape 2 : Créez une Règle d’Audit pour des Tables Spécifiques

Pour surveiller une table spécifique (par exemple, une table contenant des données sensibles), créez une nouvelle règle d’audit.

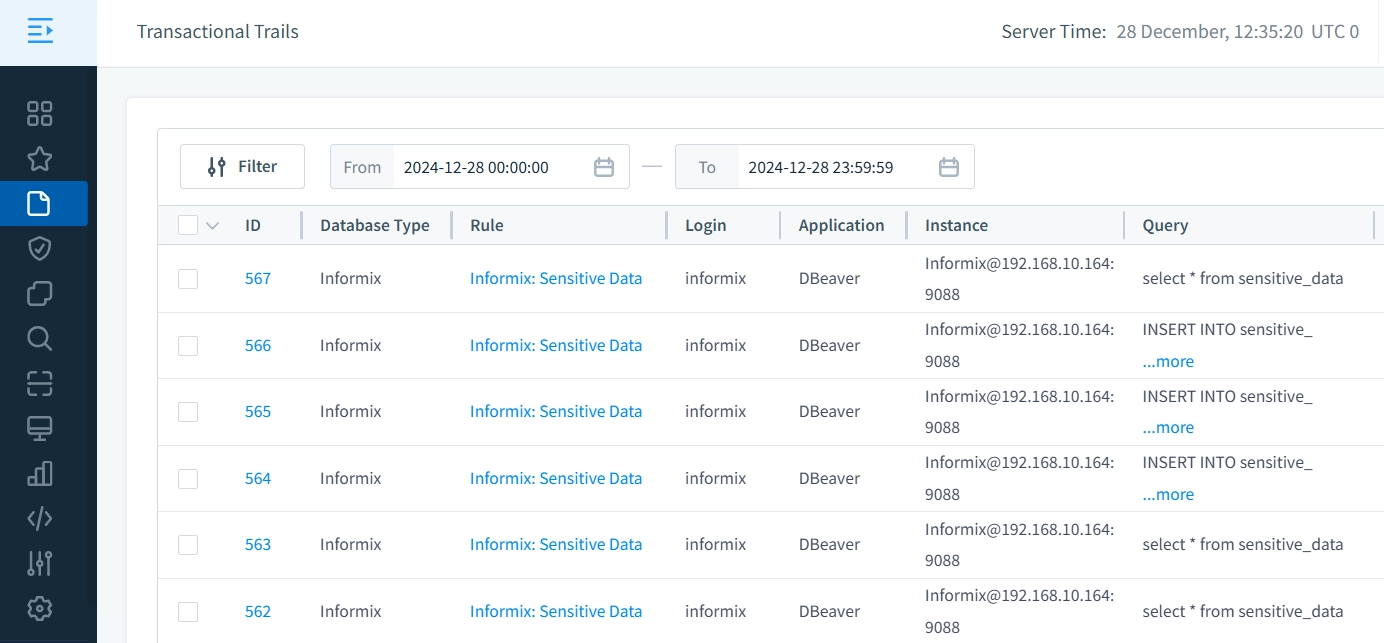

Étape 3 : Affichez l’Historique des Traces d’Audit

Une fois la règle créée, DataSunrise commencera automatiquement à capturer les événements d’audit pour la table spécifiée. Vous pouvez exécuter des requêtes contre des objets sélectionnés, puis afficher la trace d’audit en temps réel, fournissant des aperçus sur qui a accédé à la table, quand et quelles actions ont été effectuées.

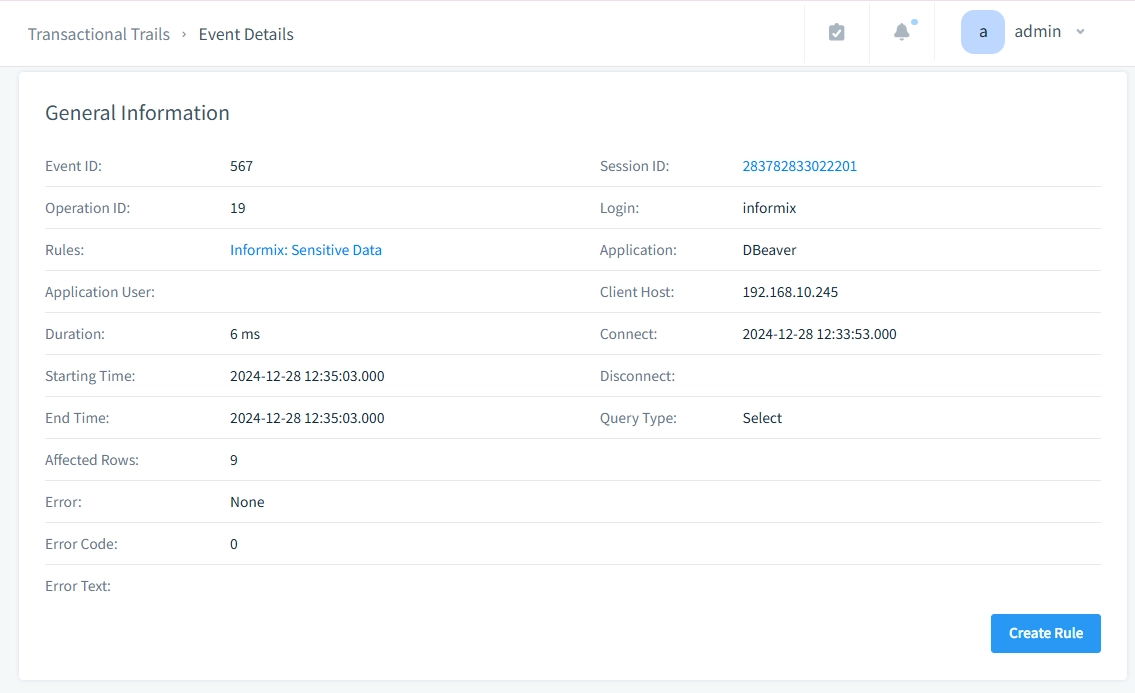

Étape 4 : Analysez l’Activité Capturée

DataSunrise fournit une visibilité détaillée sur les actions de la base de données Informix, y compris les activités des utilisateurs, les requêtes, les horodatages et les modifications de données. Cela permet une surveillance efficace, la détection des anomalies et la conformité. Avec le bouton « Créer une Règle » dans le panneau « Détails de l’Événement », vous pouvez rapidement configurer des règles d’audit, de masquage ou de sécurité basées sur des événements spécifiques pour une protection et un contrôle améliorés.

Avantages Clés de DataSunrise pour Informix

- Règles d’Audit Granulaires : Définissez quelles tables, colonnes ou actions doivent être auditées.

- Surveillance Centralisée : Affichez et analysez les traces d’audit des données en temps réel tout en gérant toutes les règles d’audit à partir d’une interface unique, permettant une détection plus rapide des activités non autorisées et l’application cohérente des politiques de sécurité sur les bases de données.

- Intégration avec d’Autres Outils de Sécurité : DataSunrise fonctionne avec d’autres outils de sécurité pour offrir une protection et des capacités d’audit complètes.

- Reporting de Conformité Automatisé : Générer automatiquement des rapports de conformité détaillés pour le RGPD, HIPAA et d’autres réglementations.

- Analyse Comportementale : Surveiller et analyser les habitudes des utilisateurs pour détecter les anomalies et les menaces potentielles.

- Alertes Intelligentes : Recevez des notifications instantanées sur des activités suspectes via divers canaux de communication.

Conclusion

Les capacités d’audit natives d’Informix fournissent des fonctionnalités essentielles pour le suivi et la sécurisation des activités de la base de données. Cependant, DataSunrise étend ces capacités en offrant des fonctionnalités plus avancées, un système de gestion des règles centralisé et une interface conviviale qui simplifie le processus d’audit.

L’intégration de DataSunrise pour l’audit Informix peut améliorer votre capacité à surveiller l’accès aux données, détecter les anomalies et maintenir la conformité réglementaire.

Planifiez une démonstration en direct dès aujourd’hui pour découvrir tout le potentiel des fonctionnalités d’audit de DataSunrise et découvrir comment il peut simplifier vos besoins en matière de sécurité et d’audit des données.