Piste d’Audit IBM Db2

Introduction

Comme le souligne le Rapport 2024 d’IBM sur le Coût d’une Violation de Données, les organisations dotées de systèmes d’audit et de surveillance robustes ont réduit leurs coûts moyens de violation de 2,2 millions USD par rapport à celles dépourvues de ces mesures. L’activation de la piste d’audit IBM Db2 aide les administrateurs de bases de données à assurer la conformité réglementaire, enquêter sur les incidents de sécurité et maintenir un dossier opérationnel détaillé.

Qu’est-ce que la Piste d’Audit IBM Db2 ?

La piste d’audit fournit un journal complet des événements et des activités de la base de données. Dans IBM Db2, cette fonctionnalité est propulsée par l’installation db2audit, qui prend en charge l’audit indépendant au niveau de l’instance et de la base de données. Selon la documentation officielle d’IBM, cette capacité d’audit à double niveau offre un contrôle précis sur les actions surveillées, en faisant une caractéristique remarquable de Db2 pour assurer la sécurité et la conformité.

Activer la Piste d’Audit IBM Db2 avec db2audit

Pour activer les pistes d’audit dans IBM Db2, vous devez activer et configurer l’installation d’audit Db2 au niveau de l’instance. Ce guide explique comment y parvenir étape par étape.

Prérequis

Vous pouvez exécuter une instance de test Db2 sur Docker en utilisant le guide officiel d’IBM. Le processus de configuration vous fournira une instance Db2 fonctionnelle où vous pourrez configurer des pistes d’audit.

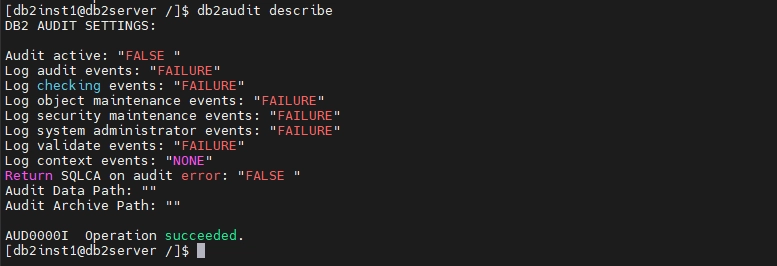

Étape 1 : Vérifier les Paramètres d’Audit Actuels

Commencez par vérifier les paramètres d’audit par défaut dans votre instance Db2 en utilisant la commande suivante :

db2audit describe

Un résultat typique ressemble à ceci :

Cela indique :

- Audit actif : L’audit est actuellement désactivé (

FALSE). - Journal d’audit/vérification/maintenance d’objet/etc : Des catégories spécifiques d’événements ne sont pas enregistrées.

- Chemin des Données d’Audit : Aucun chemin n’est défini pour stocker les journaux d’audit.

- Chemin d’Archivage d’Audit : Aucun chemin n’est défini pour archiver les journaux d’audit.

Note Importante : Par défaut, l’installation d’audit est inactive et aucun chemin n’est configuré pour les journaux. Pour permettre un audit adéquat, vous devrez spécifier les chemins de données et d’archive pour stocker les journaux d’audit.

Étape 2 : Configurer les Chemins de la Piste d’Audit IBM Db2

Configurez les répertoires où seront stockés les journaux d’audit :

db2audit configure datapath /path/to/audit_logs

db2audit configure archivepath /path/to/audit_archive

- datapath : Répertoire pour stocker les journaux d’audit actuels.

- archivepath : Répertoire pour archiver les anciens journaux d’audit.

Note Importante: Assurez-vous que ces répertoires existent et ont les permissions nécessaires pour l’utilisateur de l’instance Db2.

Étape 3 : Activer et Commencer l’Audit

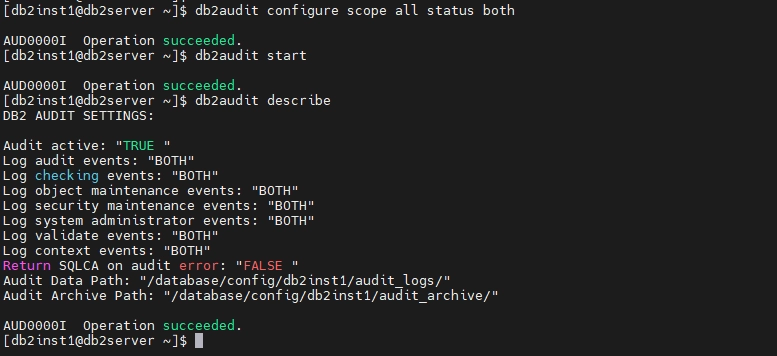

Activez l’audit en spécifiant la portée et le statut, puis démarrez l’installation d’audit :

db2audit configure scope all status both

db2audit start

Analyse de la Commande :

scope all: Audite toutes les activités, y compris l’accès aux objets, les événements au niveau du système et les changements de sécurité.status both: Capture les actions réussies et échouées.db2audit start: Active l’installation d’audit.

Vérifier l’Activation de l’Audit

Après avoir terminé la configuration, vérifiez que l’audit est actif :

db2audit describe

Les paramètres mis à jour devraient maintenant afficher Audit actif : "TRUE" et afficher les chemins configurés.

En suivant ces étapes, vous aurez un système de piste d’audit opérationnel dans IBM Db2, prêt à capturer et enregistrer les activités de la base de données efficacement.

Génération et Extraction de la Piste d’Audit IBM Db2

Les étapes suivantes montrent comment configurer et extraire les journaux d’audit pour l’audit au niveau de l’instance dans IBM Db2. L’audit au niveau de l’instance capture les événements liés à l’instance Db2 dans son ensemble, tels que l’authentification des utilisateurs, les changements de configuration et les opérations au niveau du système. Si vous souhaitez mettre en œuvre l’audit au niveau de la base de données pour un suivi plus granulé, vous pouvez vous référer à la page d’IBM sur les politiques d’audit au niveau de la base de données et leur configuration pour des conseils plus détaillés.

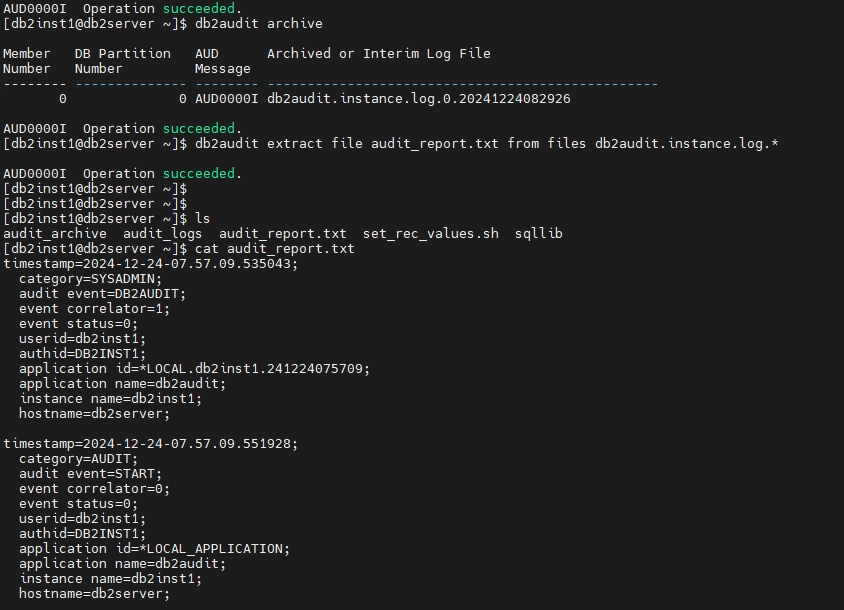

Étape 1 : Purger et Archiver les Enregistrements d’Audit

Avant d’extraire les journaux, assurez-vous que tous les enregistrements d’audit en attente sont écrits dans le journal et archivés :

db2audit flush

db2audit archive‘

flush: Force l’écriture de tous les enregistrements d’audit en attente dans le journal d’audit pour éviter toute perte de données.archive: Crée une copie horodatée des journaux d’audit actuels pour les sauvegarder. Le nom de fichier généré suit le format :db2audit.instance.log.member_number.YYYYMMDDHHMMSS

Étape 2 : Extraire les Données d’Audit

Pour rendre les journaux archivés lisibles par l’homme, extrayez-les dans un fichier texte :

db2audit extract file audit_report.txt from files db2audit.instance.log.*

Cette commande convertit les journaux d’audit binaires en un fichier texte nommé audit_report.txt, le rendant plus facile à examiner.

Étape 3 : Examiner la Piste d’Audit IBM Db2 Extrait

Le fichier extrait est au format texte et contient des informations d’audit détaillées. Ouvrez-le dans n’importe quel éditeur de texte pour examiner des événements tels que les connexions d’utilisateurs, les modifications de données et les échecs d’autorisation.

Le fichier extrait contient des informations détaillées sur les activités au niveau de l’instance, telles que :

- Tentatives d’authentification

- Accès aux objets et modifications

- Changements de sécurité

- Opérations d’administration système

- Mises à jour de la configuration de l’audit

Chaque enregistrement inclut l’horodatage, les informations sur l’utilisateur, les détails de l’opération et le statut de réussite/échec. Vous pouvez affiner davantage les données extraites en utilisant des outils ou des scripts pour une analyse plus poussée.

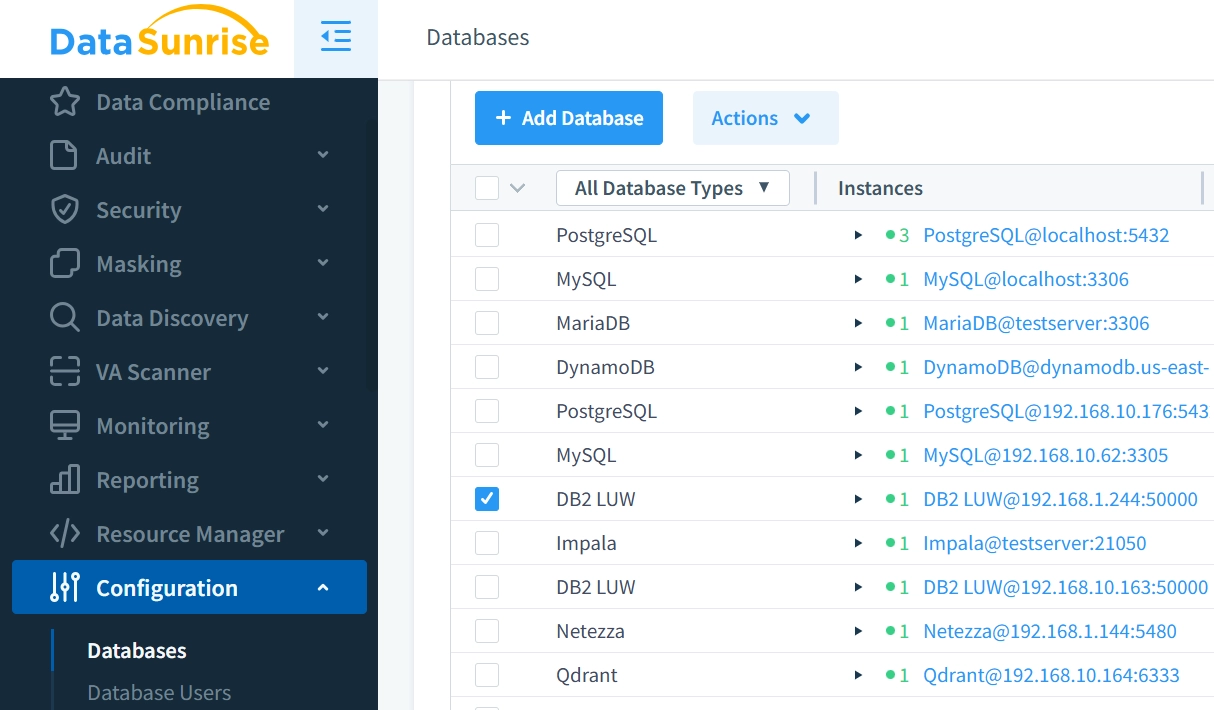

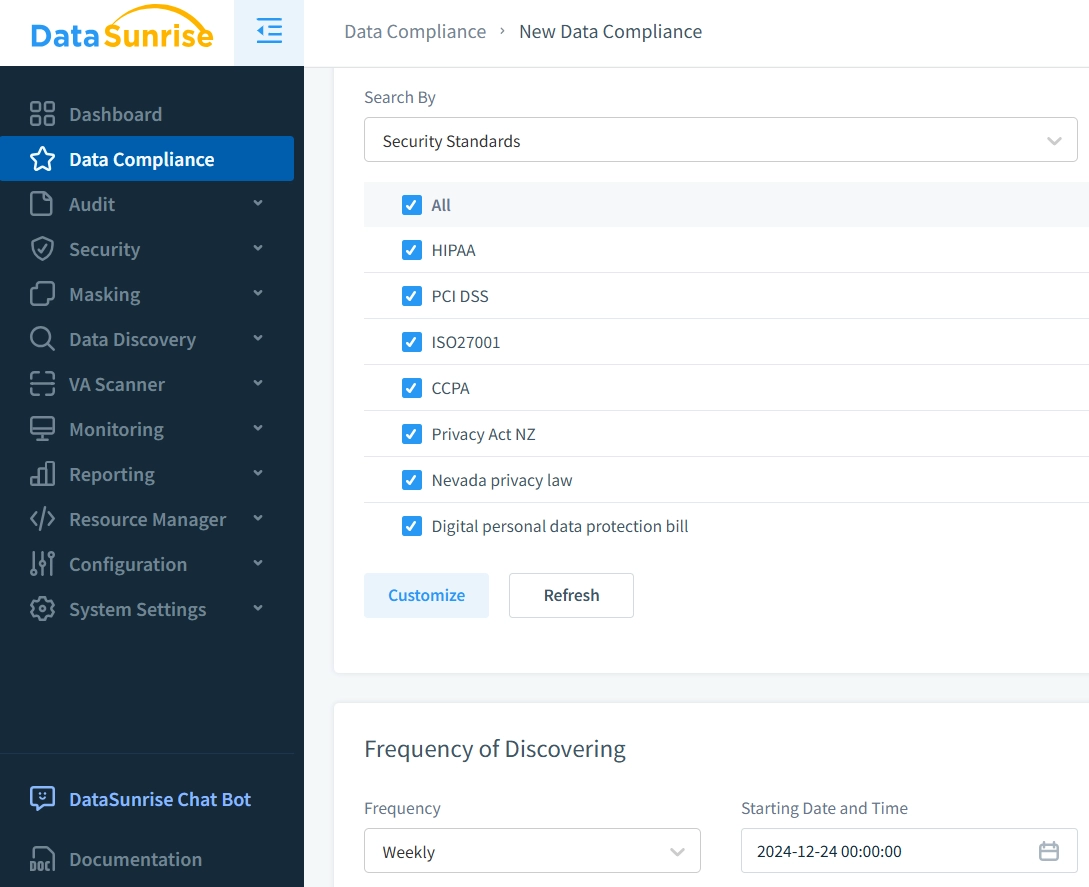

Fonctionnalités Avancées pour IBM Db2 avec DataSunrise

Bien que les outils d’audit natifs de Db2 fournissent des capacités de journalisation complètes, l’intégration avec DataSunrise peut considérablement améliorer ces fonctionnalités. DataSunrise offre :

- Contrôle Centralisé: Gérez les journaux d’audit sur plusieurs bases de données à partir d’une interface unique, permettant une surveillance en temps réel des activités de la base de données, des modèles de comportement des utilisateurs et des événements de sécurité non seulement dans votre infrastructure Db2, mais sur plus de 40 différentes plateformes de bases de données, SQL et NoSQL, dans le Cloud ou sur site.

- Rapports Avancés: Générer des rapports de conformité détaillés et des analyses avec des modèles personnalisables, une planification automatisée et une analyse complète de la piste d’audit pour les examens de sécurité internes et les exigences réglementaires.

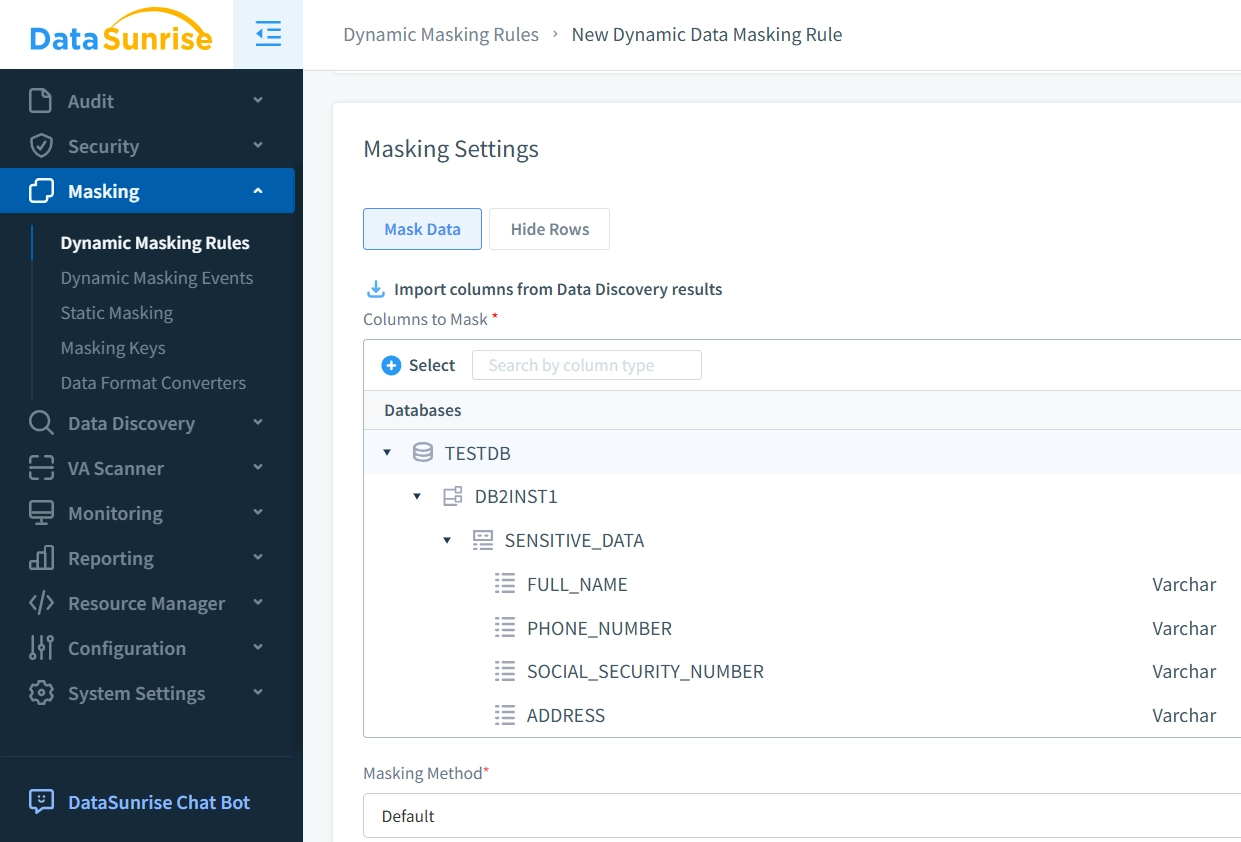

- Masquage Dynamique des Données: Protéger les informations sensibles dans les journaux d’audit grâce à des algorithmes de masquage intelligents qui maintiennent l’utilisabilité des données tout en assurant la confidentialité – particulièrement crucial pour les PII, les données financières et d’autres types d’informations réglementées.

DataSunrise complète l’installation db2audit de Db2 en offrant une visibilité accrue, des rapports de conformité rationalisés et des capacités de protection des données avancées. Ces fonctionnalités aident les organisations à répondre aux exigences de sécurité en constante évolution tout en maintenant l’efficacité opérationnelle.

Conclusion

Bien que l’installation db2audit native d’IBM Db2 offre de puissantes capacités d’audit, les défis de sécurité modernes exigent souvent des solutions globales qui vont au-delà du simple suivi des interactions avec la base de données.

DataSunrise améliore les fonctionnalités intégrées de Db2 avec des outils de sécurité de nouvelle génération qui s’adaptent à vos besoins d’entreprise. Avec des options de déploiement flexibles et des fonctionnalités d’audit complètes, les organisations peuvent construire une infrastructure de données sécurisée et conforme, prête pour les défis futurs.

Prêt à augmenter vos capacités d’audit Db2 ? Essayez notre démo en ligne aujourd’hui et découvrez comment une gestion avancée des pistes d’audit peut transformer votre sécurité des données.