Greenplum Piste de Vérification des Données

Dans le paysage axé sur les données d’aujourd’hui, maintenir des pistes de vérification des données complètes est crucial pour la sécurité et la conformité des bases de données. Alors que les organisations font face à des cyber menaces de plus en plus sophistiquées, la mise en œuvre de mécanismes de vérification appropriés dans les environnements de bases de données Greenplum est essentielle pour protéger les données sensibles et maintenir la conformité réglementaire.

Selon le Rapport sur le Coût d’une Violation de Données 2023 d’IBM, le coût moyen d’une violation de données a atteint 4,45 millions de dollars à l’échelle mondiale, avec des systèmes de surveillance et de vérification inadéquats étant des facteurs contributifs significatifs.

Pour les entreprises gérant des informations sensibles, Greenplum Database offre un suivi et une vérification systématiques des activités des bases de données grâce à ses fonctionnalités de vérification natives. Cette approche méthodique soutient la mise en œuvre de contrôles de sécurité des données et de mesures de conformité.

Comprendre la Piste de Vérification des Données Greenplum

Le système de vérification de Greenplum se compose de plusieurs composants interconnectés :

- Fichiers de Journalisation du Serveur : Chaque instance de base de données maintient son propre journal du serveur contenant des enregistrements d’activités détaillés

- Catalogues de Vérification : Tables système stockant les métadonnées liées à la vérification

- Journalisation au Niveau des Segments : Capture distribuée d’audit sur tous les segments

- Aggregation au Niveau du Nœud Coordinateur : Collection centralisée des données de vérification

Configurer la Piste de Vérification des Données Greenplum

Configuration de Base

Pour activer une vérification complète dans Greenplum, appliquez ces paramètres essentiels :

-- Activer la journalisation de base des audits ALTER SYSTEM SET logging_collector = on; ALTER SYSTEM SET log_destination = 'csvlog'; -- Configurer les paramètres de journalisation détaillée ALTER SYSTEM SET log_statement = 'all'; ALTER SYSTEM SET log_min_duration_statement = 1000; ALTER SYSTEM SET log_connections = on; ALTER SYSTEM SET log_disconnections = on;

Configuration Avancée de l’Audit

Pour des capacités de vérification améliorées, implémentez ces paramètres supplémentaires :

-- Activer les détails de journalisation étendus ALTER SYSTEM SET log_error_verbosity = 'verbose'; ALTER SYSTEM SET log_line_prefix = '%t [%p]: [%l-1] user=%u,db=%d,app=%a,client=%h '; -- Configurer la gestion des fichiers de vérification ALTER SYSTEM SET log_rotation_age = '1d'; ALTER SYSTEM SET log_rotation_size = '100MB'; ALTER SYSTEM SET log_truncate_on_rotation = on;

Exemples de Mise en Œuvre Pratique

Surveiller les Modèles d’Accès aux Données

SELECT

usename,

date_trunc('hour', query_start) as access_time,

count(*) as access_count,

string_agg(DISTINCT client_addr::text, ', ') as source_ips

FROM

pg_stat_activity

WHERE

datname = 'testdb'

AND query ILIKE '%public.clients%'

AND query_start >= current_timestamp - interval '24 hours'

GROUP BY

usename,

date_trunc('hour', query_start)

ORDER BY

access_time DESC;Exemple de sortie :

| usename | access_time | access_count | source_ips |

|---|---|---|---|

| admin | 2024-02-12 15:00:00 | 45 | 192.168.1.100, 192.168.1.101 |

| analyst | 2024-02-12 14:00:00 | 28 | 192.168.1.102 |

| etl_user | 2024-02-12 14:00:00 | 15 | 192.168.1.103 |

| support | 2024-02-12 13:00:00 | 8 | 192.168.1.104 |

Suivi des Modifications de Schéma

SELECT

event_timestamp,

usename,

command_tag,

object_type,

object_identity,

command

FROM

pg_audit_log

WHERE

command_tag IN ('ALTER TABLE', 'CREATE TABLE', 'DROP TABLE')

AND object_identity LIKE '%public.clients%'

ORDER BY

event_timestamp DESC;Exemple de sortie :

| event_timestamp | usename | command_tag | object_type | object_identity | command |

|---|---|---|---|---|---|

| 2024-02-12 15:30:00 | admin | ALTER TABLE | TABLE | public.clients | ALTER TABLE public.clients ADD COLUMN email VARCHAR(255) |

| 2024-02-12 14:45:00 | admin | ALTER TABLE | TABLE | public.clients | ALTER TABLE public.clients ADD PRIMARY KEY (id) |

| 2024-02-12 14:00:00 | etl_user | CREATE TABLE | TABLE | public.clients | CREATE TABLE public.clients (id serial, …) |

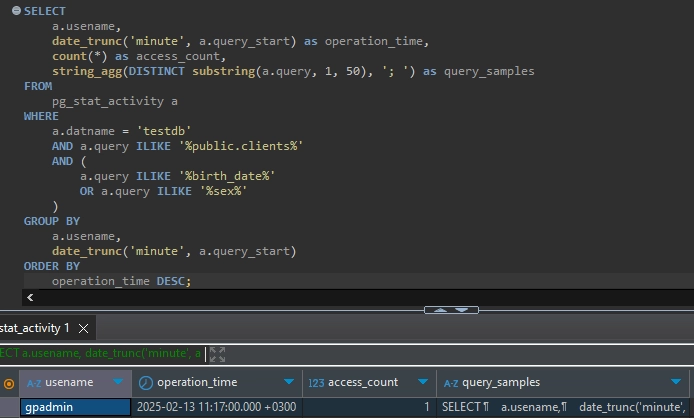

Surveillance de l’Accès aux Données Sensibles

SELECT

a.usename,

date_trunc('minute', a.query_start) as operation_time,

count(*) as access_count,

string_agg(DISTINCT substring(a.query, 1, 50), '; ') as query_samples

FROM

pg_stat_activity a

WHERE

a.datname = 'testdb'

AND a.query ILIKE '%public.clients%'

AND (

a.query ILIKE '%birth_date%'

OR a.query ILIKE '%sex%'

)

GROUP BY

a.usename,

date_trunc('minute', a.query_start)

ORDER BY

operation_time DESC;Exemple de sortie :

Renforcement des Capacités d’Audit avec DataSunrise

Alors que les fonctionnalités de piste de vérification natives de Greenplum offrent des capacités de surveillance essentielles, les organisations ont souvent besoin de fonctionnalités supplémentaires. DataSunrise étend ces capacités avec :

- Surveillance en temps réel des activités

- Analyses de sécurité avancées

- Rapports de conformité automatisés

- Gestion centralisée des audits

- Création de règles d’audit personnalisées

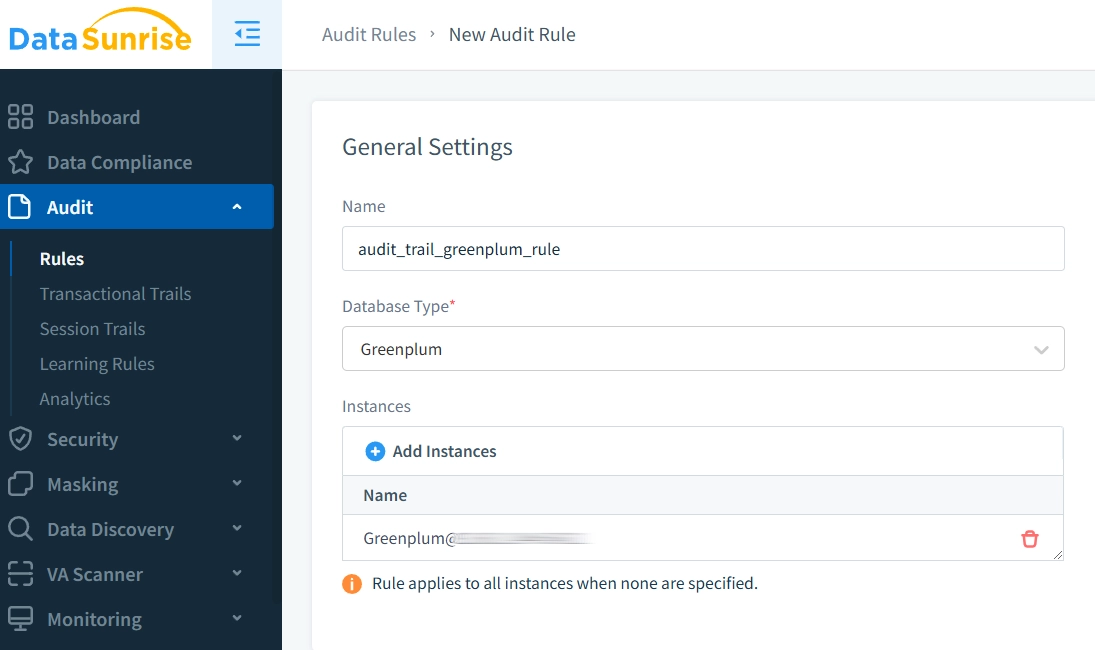

Créer des Règles d’Audit Personnalisées

DataSunrise propose une interface intuitive pour créer et gérer des règles d’audit, permettant un contrôle précis sur les activités de la base de données à surveiller.

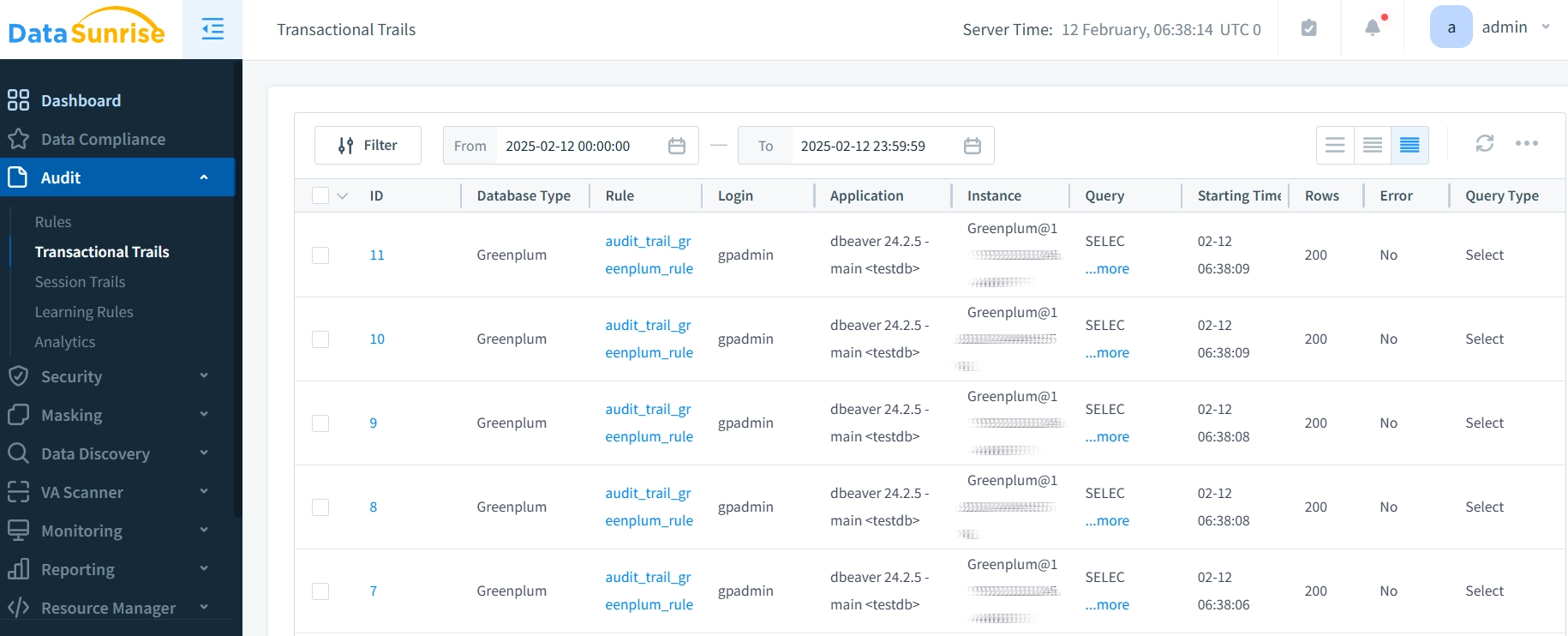

Analyse des Résultats d’Audit

La plateforme offre une visualisation complète des pistes de vérification, facilitant le suivi et l’analyse des activités de la base de données en temps réel.

Avantages de l’Intégration

- Visibilité Améliorée : Vue complète de toutes les activités de la base de données

- Conformité Automatisée : Rapports réglementaires rationalisés

- Sécurité Avancée : Détection des menaces en temps réel

- Gestion Centralisée : Surveillance unifiée des pistes de vérification

Meilleures Pratiques pour la Gestion des Pistes de Vérification

Optimisation des Performances

- Mettre en œuvre une journalisation sélective en fonction de l’importance des opérations

- Utiliser des politiques de rotation des journaux appropriées

- Archiver régulièrement les anciens enregistrements d’audit

- Surveiller l’impact du stockage des pistes de vérification

Considérations de Sécurité

- Crypter les données de vérification sensibles en utilisant les contrôles d’accès basés sur les rôles

- Mettre en œuvre des contrôles d’accès stricts pour les journaux d’audit

- Effectuer des sauvegardes régulières des pistes de vérification

- Maintenir des vérifications de l’intégrité des pistes de vérification

Solutions Tiers

- Mettre en œuvre des capacités avancées de masquage et de surveillance des données

- Mettre en place des systèmes de gestion centralisée des audits

- Maintenir des politiques cohérentes sur tous les outils de surveillance

- Planifier des évaluations régulières de la sécurité

Exigences de Conformité

- Établir des politiques de rétention claires alignées sur le RGPD

- Documenter de manière exhaustive toutes les configurations d’audit

- Réaliser des contrôles de conformité réguliers via des évaluations de vulnérabilité

- Mettre en place des mécanismes de rapport automatisés

Conclusion

La mise en œuvre d’une piste de vérification des données robuste dans Greenplum nécessite une approche globale combinant des capacités natives avec des outils de sécurité avancés. DataSunrise fournit des solutions flexibles et de pointe qui améliorent la sécurité de votre base de données grâce à une gestion avancée des pistes de vérification, une surveillance en temps réel et des rapports de conformité automatisés.

Découvrez par vous-même les puissantes capacités de sécurité et de vérification des bases de données de DataSunrise en planifiant dès aujourd’hui une démonstration en ligne. Laissez nos experts vous montrer comment renforcer la sécurité de votre base de données Greenplum tout en simplifiant les processus de conformité.