Traçabilité des Données

Introduction

Selon l’ enquête, 36 % des participants ont admis compromettre des données par mauvaise utilisation. Avec la multiplication des menaces cybernétiques et le renforcement des réglementations, la protection des informations sensibles est devenue primordiale. Voici la traçabilité des données – un outil puissant dans l’arsenal de la sécurité des données.

Saviez-vous que l’erreur humaine cause 88 % des violations de données ? Cette statistique alarmante souligne l’importance de la surveillance et du suivi de l’accès et des modifications des données. Plongeons dans le monde de la traçabilité des données et explorons comment elles peuvent protéger vos informations précieuses.

Qu’est-ce qu’une Traçabilité des Données ?

Une traçabilité des données est un enregistrement des activités liées aux données. Elle montre qui a accédé aux données, quelles modifications ont été apportées par les gens, et quand les informations ont été supprimées. Elle agit comme une empreinte numérique, permettant aux organisations de suivre qui a fait quoi, quand et où. Cet outil précieux aide à maintenir l’intégrité des données, détecter les comportements suspects, et assurer la conformité avec diverses réglementations.

Approches pour Mettre en Œuvre des Pistes d’Audit des Données

Outils Natifs de la Base de Données

De nombreux systèmes de gestion de bases de données sont dotés de fonctionnalités d’audit intégrées. Ces outils natifs offrent des fonctionnalités de base pour le suivi des modifications de données et des activités des utilisateurs. Bien qu’ils fonctionnent bien pour de petites opérations, ils manquent souvent de fonctionnalités avancées. Ils manquent également de gestion centralisée pour des environnements plus complexes.

Solutions Tierces

Pour des capacités d’audit plus complètes, les organisations se tournent souvent vers des outils tiers. Ces solutions, comme DataSunrise, fournissent des fonctionnalités renforcées et un contrôle centralisé sur plusieurs bases de données et plateformes. Elles offrent un moyen simple de gérer les pistes d’audit, facilitant ainsi la surveillance et l’analyse des activités de données à travers l’ensemble du système.

Exemple : Traçage d’Audit dans MongoDB (Entreprise Seule)

Prérequis

- MongoDB Enterprise Advanced installé sur votre machine Windows avec MongoDBCompass.

- Accès administrateur à votre instance MongoDB

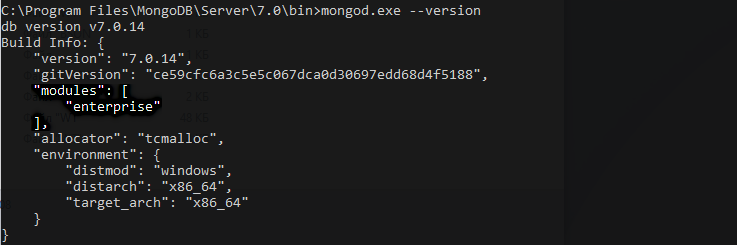

Vérifiez la version de MongoDB avec la commande :

C:\Program Files\MongoDB\Server\7.0\bin\mongod.exe --version

Étape 1 : Activer l’Audit

- Arrêtez le service MongoDB s’il est en cours d’exécution. Ouvrez l’Invite de commande en tant qu’administrateur.

- Accédez à votre répertoire bin MongoDB (ma version est la 7.0) :

cd C:\Program Files\MongoDB\Server\7.0\bin

- Démarrez MongoDB avec l’audit activé :

mongod.exe --dbpath "C:\Program Files\MongoDB\Server\7.0\data\db" --auditDestination file --auditFormat JSON --auditPath "C:\Program Files\MongoDB\Server\7.0\data\db\auditLog.json"

Cette commande démarre MongoDB avec l’audit activé, stockant les journaux d’audit au format JSON à C:\Program Files\MongoDB\Server\7.0\data\db\auditLog.json. Exécuter MongoDB en tant que processus autonome est préférable à l’utilisation du service, notamment pour le dépannage. Cette commande crée automatiquement le fichier JSON et affiche les erreurs directement dans la console administrateur où le processus est lancé. En revanche, lors de l’édition du fichier mongod.cfg, toute corruption peut causer une erreur 1053 lors du démarrage du service MongoDB, offrant peu d’informations utiles pour le diagnostic. L’approche par processus autonome offre un retour d’information détaillé et immédiat, facilitant l’identification et la résolution des problèmes de configuration.

Étape 2 : Connecter à MongoDB

- Ouvrez un MongoDB Compass.

- Connectez Compass à votre serveur MongoDB démarré à l’étape précédente.

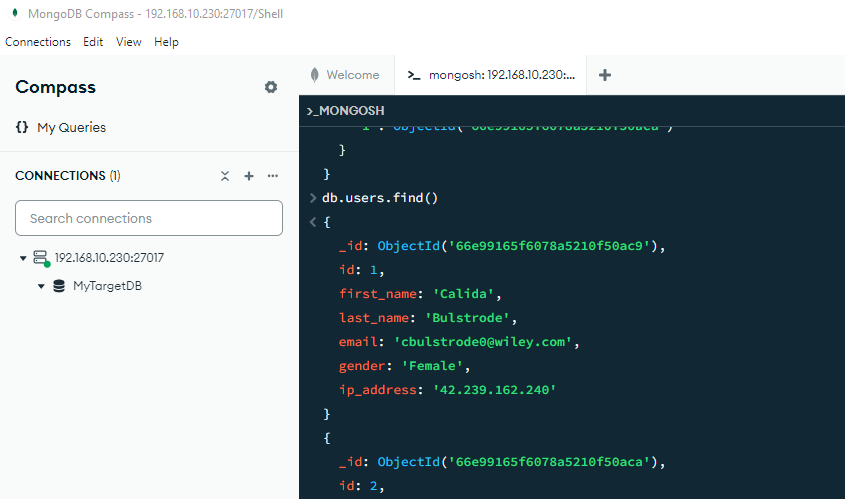

Étape 3 : Exécuter Quelques Requêtes

Effectuons quelques opérations pour générer des événements d’audit :

- Créez une nouvelle base de données et une collection :

use testdb

db.createCollection("users")- Insérez un document :

db.users.insertOne({ name: "John Doe", email: "john@example.com" })- Lisez le document :

db.users.find({ name: "John Doe" })- Mettez à jour le document :

db.users.updateOne({ name: "John Doe" }, { $set: { age: 30 } })- Supprimez le document :

db.users.deleteOne({ name: "John Doe" })Étape 4 : Consulter les Journaux d’Audit

- Ouvrez le fichier de journal d’audit (…auditLog.json) dans un éditeur de texte.

- Vous verrez des entrées JSON pour chaque opération. Voici à quoi pourrait ressembler un exemple d’une opération d’insertion :

...

{

"atype": "createIndex",

"ts": {

"$date": "2024-09-18T11:46:49.405+01:00"

},

"uuid": {

"$binary": "wfbprwUVStKz8Ll/JJ7q4A==",

"$type": "04"

},

"local": {

"ip": "127.0.0.1",

"port": 27017

},

"remote": {

"ip": "127.0.0.1",

"port": 49853

},

"users": [],

"roles": [],

"param": {

"ns": "testdb.users",

"indexName": "_id_",

"indexSpec": {

...La configuration d’audit par défaut de MongoDB capture une large gamme d’opérations sans mise en œuvre de filtre. Les opérations find() sont notablement absentes des fichiers journaux, car le système d’audit intégré de MongoDB se concentre sur l’enregistrement des événements de modification de données (création, mise à jour, suppression) et des actions administratives plutôt que sur les opérations de lecture. De plus, les journaux d’audit n’incluent pas les détails des données réellement modifiées, seulement les métadonnées des opérations elles-mêmes. Ces limitations sont intentionnelles, équilibrant les besoins en sécurité avec les performances. Toutefois, pour les organisations nécessitant un audit plus exhaustif, y compris la journalisation des opérations de lecture ou les détails au niveau des données, les solutions tierces comme DataSunrise peuvent fournir des capacités étendues pour pallier ces limitations.

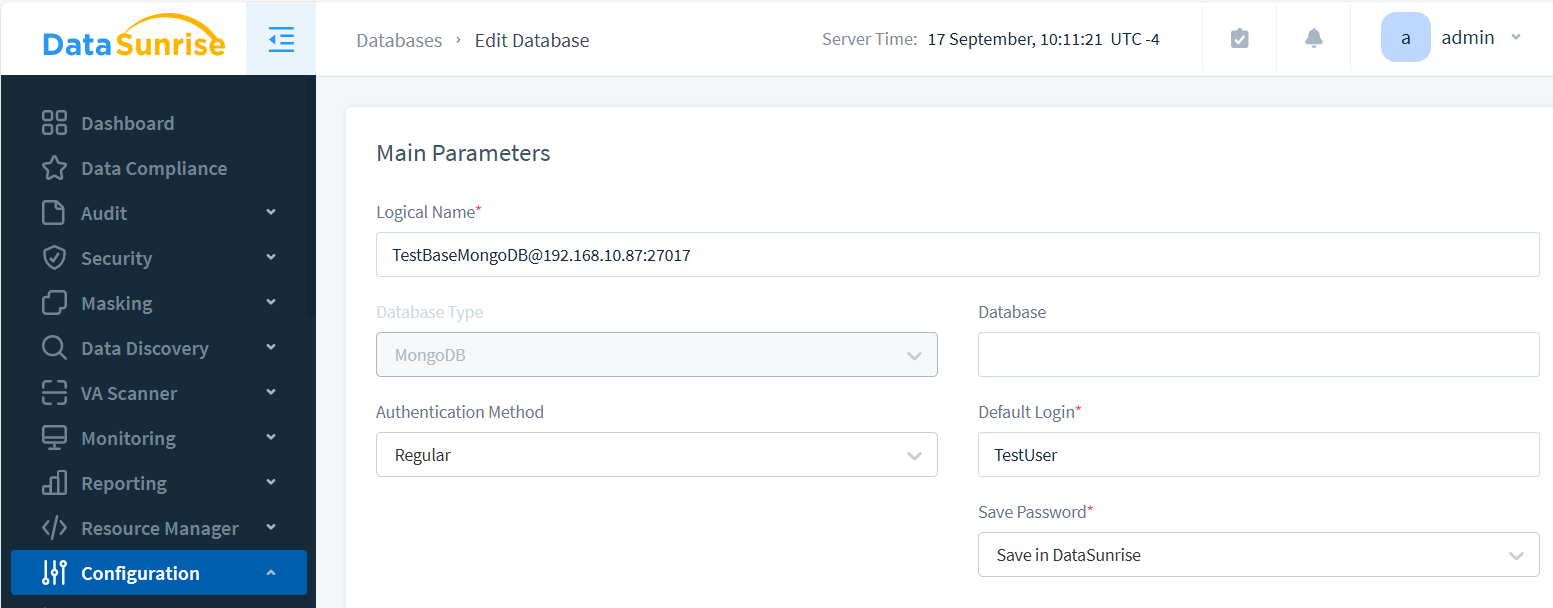

Créer une Instance DataSunrise et Voir les Pistes d’Audit

En supposant que DataSunrise est déjà installé, voici un guide rapide pour créer une instance et visualiser les pistes d’audit :

- Connectez-vous à l’interface web DataSunrise.

- Accédez à la section “Instances” et cliquez sur “+ Ajouter une Nouvelle Instance”.

- Choisissez votre type de base de données et fournissez les détails de connexion.

- Créez et configurez une règle d’audit en fonction de vos besoins en matière de sécurité.

- Enregistrez et activez la règle. Effectuez un test sur les données et interrogez-les.

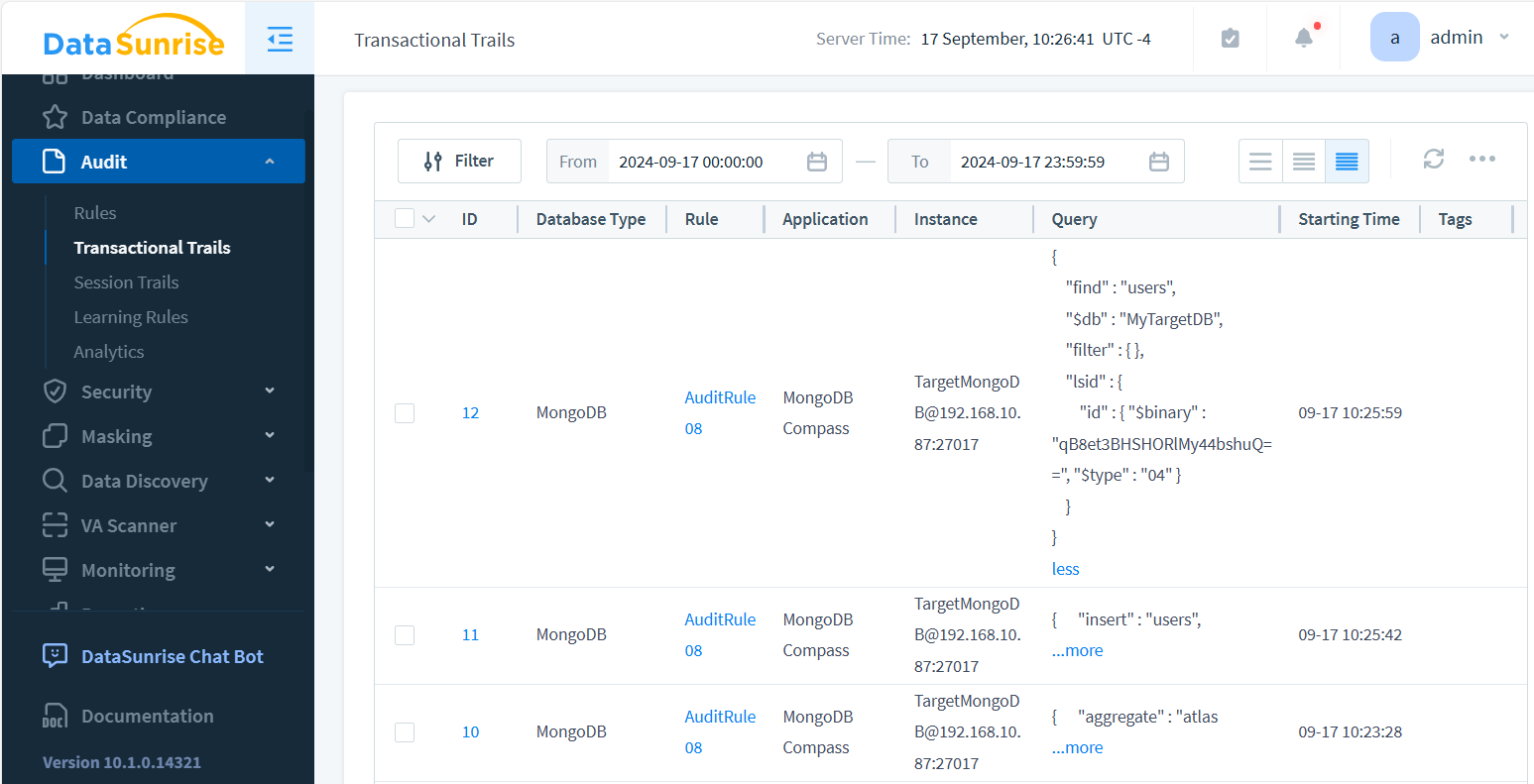

Pour voir les pistes d’audit, accédez à la section “Audit – Suivi Transactionnel” dans l’interface web DataSunrise.

Avantages de l’Utilisation de DataSunrise pour le Contrôle Centralisé des Audits

DataSunrise offre plusieurs avantages pour la gestion des pistes d’audit des données :

- Gestion Unifiée : Contrôlez les règles d’audit sur plusieurs bases de données depuis une seule interface.

- Filtrage Avancé : Recherchez facilement des événements ou des schémas spécifiques dans les journaux d’audit.

- Alertes en Temps Réel : Configurez des notifications pour les activités suspectes ou les violations de politique.

- Support de Conformité : Générez des rapports pour répondre aux exigences réglementaires comme le RGPD ou le HIPAA.

- Scalabilité : Traitez efficacement les pistes d’audit pour des environnements de bases de données à grande échelle.

L’Importance d’une Approche Uniforme pour le Suivi des Activités des Données

Vos données peuvent se trouver à différents endroits, comme des bases de données sur site ou des services cloud. Elles peuvent même être un mélange des deux. Il est important de maintenir une piste d’audit cohérente.

DataSunrise fournit une méthode unique et uniforme pour suivre l’historique des activités des données à travers des plateformes diverses. Cette cohérence garantit :

- Une gestion simplifiée de la conformité

- Une détection plus facile des anomalies et des menaces potentielles pour la sécurité

- Des processus de reporting et d’analyse rationalisés

- Une réduction des frais de formation et de maintenance

Caractéristiques Clés d’une Piste d’Audit Efficace des Données

Couverture Complète

Une piste d’audit efficace doit capturer toutes les interactions pertinentes avec les données, y compris les opérations de lecture, d’écriture et de suppression. Elle doit également enregistrer des métadonnées telles que les horodatages, les identités des utilisateurs et les adresses IP source.

Enregistrements Inviolables

Pour maintenir l’intégrité, les journaux d’audit doivent être protégés contre les modifications non autorisées. Des techniques de stockage sécurisé et cryptographiques assurent l’authenticité des entrées de la piste d’audit.

Contrôles Granulaires

Les organisations devraient être capables de peaufiner leurs politiques d’audit. Cela inclut la possibilité de se concentrer sur des bases de données spécifiques, des tables, ou même des champs individuels contenant des informations sensibles.

Optimisation des Performances

Bien qu’un audit minutieux soit important, il ne doit pas avoir un impact significatif sur les performances de la base de données. Des solutions avancées comme DataSunrise offrent des mécanismes d’audit optimisés pour minimiser la charge.

Tirer Parti des Pistes d’Audit pour la Sécurité et la Conformité

Détecter les Comportements Utilisateurs Suspects

En analysant les pistes d’audit, les organisations peuvent identifier des schémas ou activités inhabituels qui pourraient indiquer une menace pour la sécurité. Par exemple :

- Tentatives de connexion échouées excessives

- Schémas d’accès aux données inhabituels en dehors des heures ouvrables normales

- Exportations ou modifications de données à grande échelle

Assurer la Conformité Réglementaire

De nombreux secteurs sont soumis à des réglementations strictes sur la protection des données. Les pistes d’audit jouent un rôle crucial pour démontrer la conformité en fournissant :

- Des preuves des contrôles d’accès et des procédures de gestion des données

- Des enregistrements historiques pour enquêter sur les incidents de sécurité

- De la documentation pour les audits et les évaluations

Analyse Forensique et Réponse aux Incidents

En cas de violation de données ou d’incident de sécurité, les pistes d’audit servent de ressource précieuse pour :

- Reconstituer la séquence d’événements menant à l’incident

- Identifier l’étendue et l’impact de la violation

- Soutenir les procédures juridiques ou les actions disciplinaires internes

Meilleures Pratiques pour la Mise en Œuvre des Pistes d’Audit des Données

- Définir des Objectifs Clairs : Déterminez quelles données et activités doivent être auditées en fonction de vos exigences en matière de sécurité et de conformité.

- Mettre en Œuvre le Moindre Privilege : Limitez les droits d’accès des utilisateurs pour réduire le risque de modifications non autorisées des données.

- Revue Régulière : Analysez périodiquement les journaux d’audit pour identifier d’éventuels problèmes de sécurité ou axes d’amélioration.

- Politique de Rétention : Établissez une période de rétention claire pour les pistes d’audit, équilibrant les coûts de stockage avec les besoins de conformité.

- Formation des Employés : Sensibilisez le personnel à l’importance des pistes d’audit des données et à leur rôle dans le maintien de la sécurité des données.

- Amélioration Continue : Mettez à jour et affinez régulièrement vos politiques d’audit pour répondre aux nouvelles menaces et changements réglementaires.

Conclusion

Les pistes d’audit des données sont essentielles pour maintenir la sécurité et l’intégrité des informations sensibles. Elles offrent une visibilité sur les activités des utilisateurs, aident à détecter les comportements suspects et soutiennent les efforts de conformité. En mettant en œuvre un système de piste d’audit solide, les organisations peuvent sensiblement améliorer leurs stratégies de protection des données.

Bien que les outils natifs de base de données offrent des capacités d’audit de base, les solutions tierces comme DataSunrise offrent un contrôle plus complet et centralisé. Ces outils avancés permettent aux organisations de mettre en œuvre une approche uniforme pour le suivi des activités des données à travers des environnements divers, simplifiant ainsi la gestion et améliorant la posture de sécurité globale.

À mesure que les menaces cybernétiques continuent d’évoluer, les organisations doivent reconnaître l’importance des pistes d’audit de données efficaces. En utilisant les meilleures pratiques et des outils solides, les organisations peuvent rester en avance dans la lutte pour protéger leurs données importantes.

DataSunrise offre une suite complète d’outils de sécurité des bases de données, y compris la découverte de données sensibles et l’analyse du comportement des utilisateurs. Nos solutions flexibles et conviviales répondent aux besoins des organisations de toutes tailles et industries. Pour découvrir par vous-même la puissance de DataSunrise, visitez notre site web pour une démo en ligne et découvrez comment nous pouvons améliorer votre stratégie de sécurité des données.