Mettre en œuvre une Politique de Suppression des Données Robuste

Introduction

Avec la digitalisation des entreprises et l’automatisation de l’analyse des données devenue plus abordable et plus facile d’utilisation, les données sont devenues une ressource cruciale pour les entreprises de toutes tailles. C’est pourquoi la gestion efficace de l’information est cruciale pour les entreprises et les organisations. Un aspect souvent négligé de la gestion des données est la mise en œuvre d’une politique de suppression robuste. Cet article explorera les principes fondamentaux de la suppression des informations sensibles, comment mettre en place une politique de suppression efficace, et les exigences légales pour les entreprises conformes.

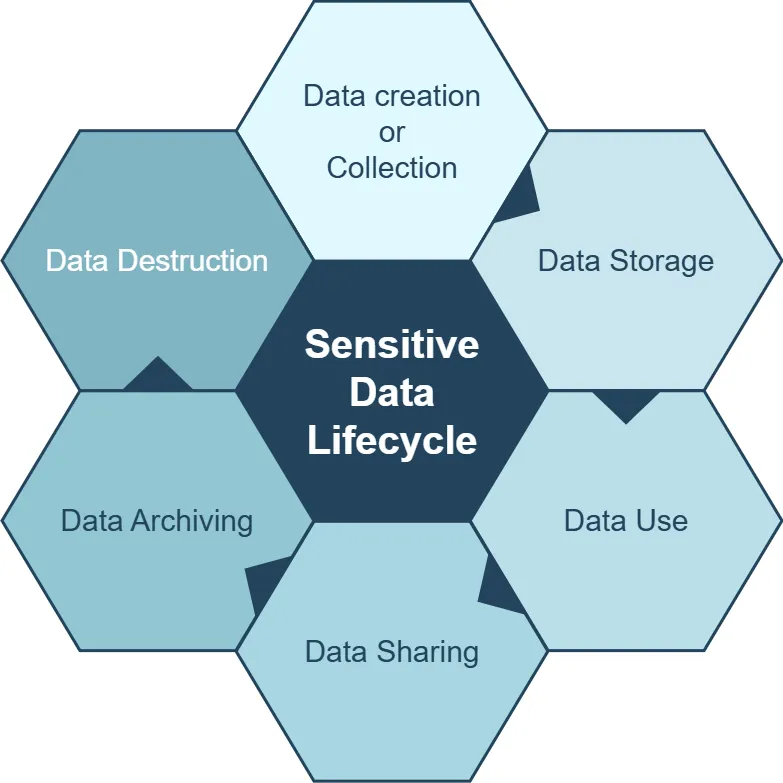

Quelle est une procédure de suppression des données ?

Internet continue de croître rapidement, et les entreprises l’utilisent pour offrir de meilleurs services à leurs clients. Cependant, cela nécessite souvent de recueillir et de traiter des données sensibles.

Une procédure de suppression des données sensibles est une approche systématique pour éliminer les informations inutiles ou obsolètes des systèmes d’une organisation. Un composant critique de la gestion des données assure la confidentialité des données, réduit les coûts de stockage, et maintient la précision des données.

Composants clés d’une procédure de suppression des données

- Identification des données inutiles

- Classification des types de données

- Méthodes de suppression sécurisées

- Documentation et audit

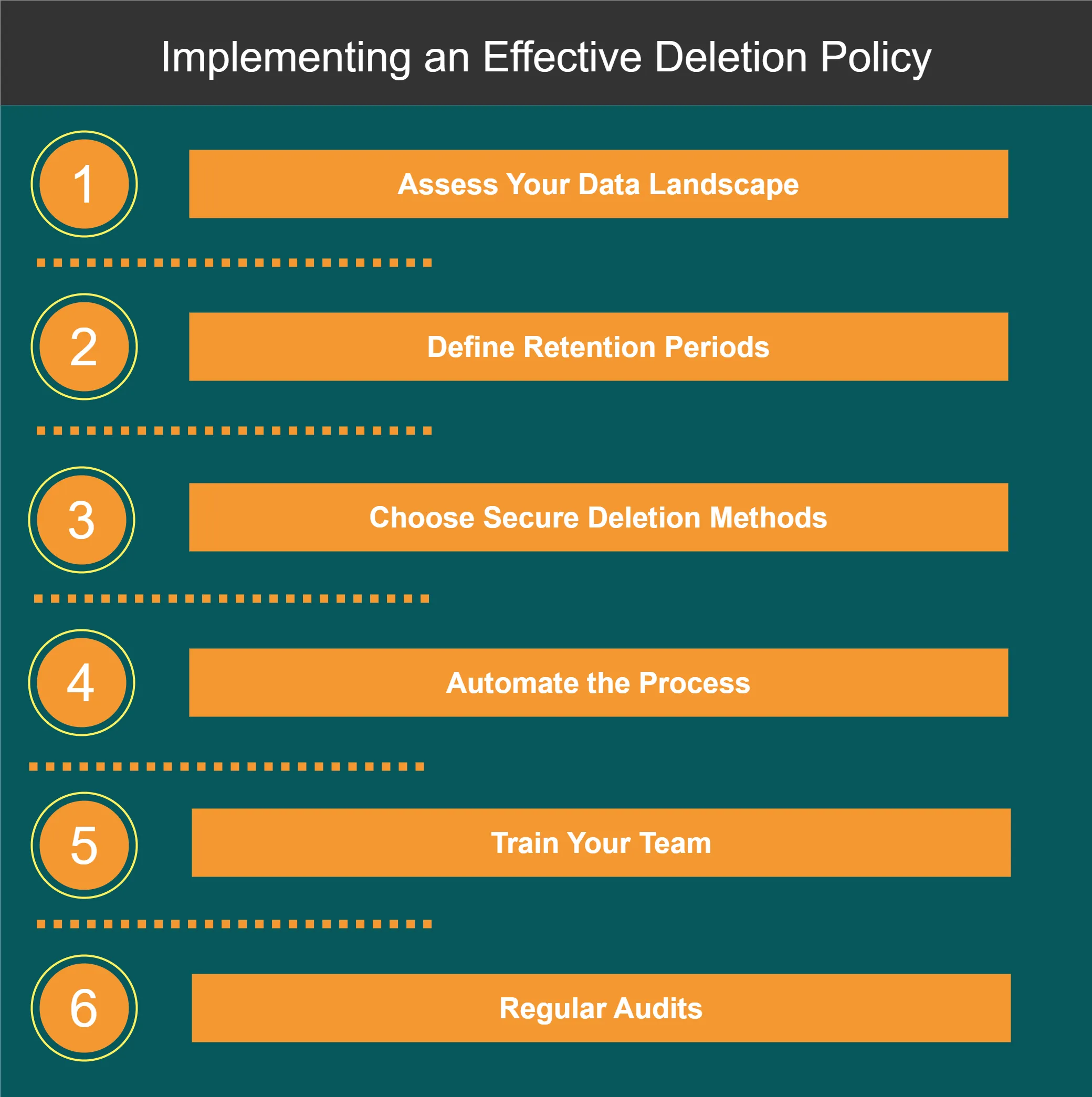

Mettre en œuvre une politique de suppression efficace

Créer une politique de suppression complète nécessite une planification et une exécution minutieuses. Voici les étapes pour mettre en œuvre une politique efficace :

1. Évaluer votre paysage de données

Avant de mettre en œuvre une politique de suppression, vous devez comprendre vos données:

- Quels types de données collectez-vous ?

- Où stockez-vous les données sensibles ?

- Combien de temps devez-vous conserver ces données ?

2. Définir des périodes de rétention

Établissez des périodes de rétention claires pour différents types de données. Par exemple :

- Données clients : 7 ans après la dernière interaction

- Documents financiers : 10 ans

- Dossiers des employés : 3 ans après la fin de l’emploi

3. Choisir des méthodes de suppression sécurisées

Sélectionnez des méthodes de suppression appropriées en fonction de la sensibilité des données :

- Suppression standard pour les données non sensibles

- Effacement sécurisé pour les informations confidentielles

- Destruction physique pour les données hautement sensibles

4. Automatiser le processus

Mettez en œuvre des outils automatisés pour simplifier le processus de suppression :

import os

from datetime import datetime, timedelta

def delete_old_files(directory, days_threshold):

current_time = datetime.now()

for filename in os.listdir(directory):

file_path = os.path.join(directory, filename)

file_modified = datetime.fromtimestamp(os.path.getmtime(file_path))

if current_time - file_modified > timedelta(days=days_threshold):

os.remove(file_path)

print(f"Deleted: {filename}")

# Usage

delete_old_files("/path/to/directory", 30)Ce script supprime les fichiers plus anciens qu’un nombre spécifié de jours dans un répertoire donné.

5. Former votre équipe

Éduquez les employés sur l’importance de la suppression des données et leur rôle dans le maintien de la politique.

6. Audits réguliers

Effectuez des audits périodiques pour assurer la conformité avec votre politique de suppression.

Exigences légales pour les entreprises conformes

Les entreprises doivent respecter diverses réglementations lors de la mise en œuvre des politiques de suppression :

RGPD (Règlement Général sur la Protection des Données)

Le RGPD exige que les organisations :

- Suppriment les données personnelles lorsqu’elles ne sont plus nécessaires

- Répondent aux demandes des utilisateurs de suppression de données (Droit à l’oubli).

CCPA (California Consumer Privacy Act)

En vertu du CCPA, les entreprises doivent :

- Supprimer les informations personnelles des consommateurs sur demande

- Divulguer les pratiques de suppression des données dans leur politique de confidentialité

HIPAA (Health Insurance Portability and Accountability Act)

Les entités couvertes par HIPAA doivent :

- Mettre en place des politiques pour la destruction des informations de santé électroniques protégées

- S’assurer que personne ne peut récupérer les données éliminées.

Meilleures pratiques pour la gestion des données inutiles

Gérer les données inutiles est crucial pour maintenir un environnement de données efficace et conforme :

- Audits de données réguliers

- Stratégies de minimisation des données

- Lignes directrices claires de classification des données

- Formation des employés sur la gestion des données

Confidentialité des données effacées : Assurer une suppression complète

Lorsque vous supprimez des données sensibles, vous devez vous assurer que personne ne peut les récupérer.

Méthodes d’effacement sécurisé

- Écrasement : Remplacer les données par des motifs aléatoires plusieurs fois

- Dégommage : Utiliser des champs magnétiques pour effacer les données des supports magnétiques

- Effacement cryptographique : Chiffrer les données puis détruire la clé de chiffrement

Exemple d’écrasement sécurisé de fichiers en Python :

import os

def secure_delete(filename, passes=3):

with open(filename, "ba+") as f:

length = f.tell()

with open(filename, "br+") as f:

for i in range(passes):

f.seek(0)

f.write(os.urandom(length))

os.remove(filename)

print(f"File {filename} securely deleted.")

# Usage

secure_delete("sensitive_file.txt")Ce script écrase le fichier avec des données aléatoires plusieurs fois avant de le supprimer.

À propos des logiciels pour effacement sécurisé

Les développeurs conçoivent des outils logiciels spécialisés pour l’effacement sécurisé des données. Ces outils surpassent la suppression simple pour garantir que personne ne puisse récupérer les données.

Voici une liste de certains outils populaires d’effacement sécurisé :

CCleaner :

- Propose une fonctionnalité d’effacement sécurisé des disques

- Peut écraser l’espace libre et les disques entiers

Eraser :

- Outil open-source pour Windows

- Permet la planification des suppressions sécurisées

- Supporte diverses méthodes d’effacement

DBAN (Darik’s Boot and Nuke) :

- Programme amorçable qui efface complètement les disques durs

- Souvent utilisé pour déclasser des ordinateurs

Disk Wipe :

- Outil gratuit pour Windows

- Supporte plusieurs algorithmes d’écrasement

Secure Eraser :

- Interface conviviale

- Propose l’effacement de fichiers, dossiers, et disques

BleachBit :

- Nettoyeur open-source pour Windows et Linux

- Inclut des fonctionnalités de suppression sécurisée

HDDErase :

- Utilise la commande ATA Secure Erase

- Particulièrement efficace pour les SSD

Utilitaire de disque Apple (pour macOS) :

- Outil intégré pour effacer en toute sécurité les disques sur les systèmes Mac

Commande shred de Linux :

- Outil en ligne de commande intégré Unix/Linux

- Écrase les fichiers pour les rendre difficiles à récupérer

BitRaser :

- Logiciel de niveau professionnel pour l’effacement

- Conforme à diverses normes de protection des données

Ces outils utilisent des méthodes telles que l’écrasement des données plusieurs fois avec des motifs aléatoires pour s’assurer que les données ne puissent pas être récupérées. Considérez la sensibilité de vos données lors du choix d’un outil. Pensez également à savoir si vous utilisez un disque dur ou un disque SSD. En outre, prenez en compte les réglementations de l’industrie auxquelles vous devez vous conformer.

Notez que pour les SSD, l’effacement sécurisé peut être plus complexe à cause de l’usure et d’autres fonctionnalités spécifiques aux SSD. Dans de tels cas, des outils qui supportent la commande ATA Secure Erase ou des commandes d’effacement sécurisées spécifiques au fabricant sont souvent plus efficaces.

Étude de cas : Mise en œuvre d’une politique de suppression dans une organisation de santé

Un grand fournisseur de soins de santé a mis en œuvre une politique de suppression complète pour se conformer aux réglementations HIPAA :

- Ils ont catégorisé les données en dossiers des patients, données administratives, et données de recherche.

- Les périodes de rétention : 10 ans pour les dossiers des patients, 7 ans pour les données administratives, et 5 ans pour les données de recherche.

- Ils ont mis en place un système automatisé pour marquer les données à examiner lorsque les périodes de rétention expirent.

- Le personnel utilise des méthodes de suppression sécurisée pour toutes les données des patients.

- Des audits réguliers ont assuré la conformité avec la politique.

Résultat : L’organisation a réduit les coûts de stockage de 30 % et a considérablement amélioré sa posture de conformité.

Défis dans la mise en œuvre des politiques de suppression

Bien que essentielle, la mise en œuvre de politiques de suppression peut présenter des défis :

- Systèmes hérités avec des capacités de suppression limitées

- Équilibrer la rétention des données pour les besoins commerciaux contre les préoccupations de confidentialité

- Assurer une application cohérente de la politique sur tous les emplacements de stockage des données

- Gérer la suppression dans des environnements distribués et en cloud

L’avenir des politiques de suppression des données

Avec la croissance des préoccupations en matière de confidentialité des données, on peut s’attendre à :

- Des exigences réglementaires plus strictes

- Des outils de gestion des données avancés, drivés par l’IA

- Un accent accru sur les technologies améliorant la vie privée

- Une plus grande importance accordée à la minimisation des données dès le départ

Résumé et conclusion

Une politique de suppression des données bien mise en œuvre est cruciale pour les entreprises modernes. Elle assure la conformité avec les réglementations, protège la vie privée des utilisateurs, et optimise le stockage des données. Les organisations peuvent garder leur gestion des données solide en suivant les meilleures pratiques et en restant à jour sur les réglementations.

Rappelez-vous, une politique de suppression efficace ne consiste pas seulement à effacer des données, mais à favoriser une culture de gestion responsable des données dans toute votre organisation.

Pour des outils adaptés et flexibles en matière de sécurité et de conformité des bases de données, envisagez d’explorer les offres de DataSunrise. Visitez notre site web pour une démonstration en ligne et découvrez comment nous pouvons aider à rationaliser vos processus de gestion des données.