Qu’Est-Ce Que la Piste de Vérification de CockroachDB

Dans le paysage d’aujourd’hui axé sur les données, les organisations font face à une pression croissante pour protéger leurs actifs de données. Selon le Rapport sur la Cybersécurité Mondiale 2024 du Forum Économique Mondial, 43 % des responsables de la cybersécurité priorisent la prévention de l’accès non autorisé aux bases de données, ce qui rend essentielle la mise en œuvre de pistes de vérification robustes pour les systèmes de base de données modernes comme CockroachDB.

CockroachDB, connu pour son architecture SQL distribuée et son évolutivité exceptionnelle, fournit aux organisations les outils nécessaires pour mettre en œuvre des pistes de vérification complètes. Bien que CockroachDB offre des capacités natives d’audit, de nombreuses entreprises nécessitent des solutions plus sophistiquées pour répondre à leurs règlements de conformité et exigences de sécurité.

Dans cet article, vous découvrirez ce qui constitue une piste de vérification de CockroachDB, explorerez ses capacités natives d’audit et apprendrez comment DataSunrise peut améliorer votre posture sécurité de la base de données grâce à des fonctionnalités avancées de surveillance et de protection.

Comprendre la Piste de Vérification de CockroachDB

Une piste de vérification de CockroachDB est un enregistrement systématique de toutes les activités de la base de données, fournissant un journal chronologique des opérations effectuées sur votre base de données. Il documente qui a accédé à la base de données, quelles actions ont été effectuées et quand ces activités ont eu lieu. Cette histoire complète des activités des données sert plusieurs objectifs :

- Surveillance de la Sécurité : Suivi des tentatives d’accès non autorisées et des activités suspectes

- Documentation de la Conformité : Répondre aux exigences réglementaires de gouvernance des données

- Enquête d’Incidents : Fournir des preuves médico-légales en cas de menaces de sécurité

- Perspectives Opérationnelles : Comprendre les modèles d’utilisation et les goulots d’étranglement de la performance

Contrairement à certains systèmes de base de données avec journalisation d’audit intégrée, CockroachDB nécessite que les administrateurs mettent en œuvre des solutions personnalisées en utilisant ses fonctionnalités SQL, tables système et journaux de transactions pour créer des journaux d’audit efficaces.

Capacités Natives de Piste de Vérification de CockroachDB

CockroachDB fournit plusieurs méthodes pour mettre en œuvre des pistes de vérification grâce à ses fonctionnalités natives. Bien que ces capacités ne soient pas aussi complètes que les systèmes d’audit dédiés, elles offrent une base pour les besoins de surveillance et de conformité de base.

1. Utilisation des Tables d’Audit Basées sur SQL

Une des approches les plus courantes pour créer une piste de vérification de CockroachDB consiste à établir des tables d’audit personnalisées. Voici un exemple de mise en œuvre :

CREATE TABLE cockroach_audit_trail ( audit_id UUID DEFAULT gen_random_uuid() PRIMARY KEY, timestamp TIMESTAMPTZ DEFAULT current_timestamp(), user_name STRING NOT NULL, action_type STRING NOT NULL, table_name STRING, query_text STRING, INDEX (timestamp DESC), INDEX (user_name), INDEX (table_name) );

Cette structure de table capture des informations essentielles d’audit, y compris :

- Identification de l’utilisateur

- Action effectuée (SELECT, INSERT, UPDATE, DELETE)

- Objets de la base de données affectés

- Texte de la requête pour analyse

2. Mettre en œuvre des Déclencheurs pour la Journalisation Automatique d’Audit

Pour automatiser le processus d’histoire des activités de la base de données, vous pouvez créer des déclencheurs qui alimentent la table d’audit chaque fois que des modifications se produisent dans les tables surveillées :

CREATE FUNCTION record_audit_data() RETURNS TRIGGER AS $$

BEGIN

IF (TG_OP = 'INSERT') THEN

INSERT INTO cockroach_audit_trail (

user_name, action_type, table_name, query_text

) VALUES (

current_user, 'INSERT', TG_TABLE_NAME, current_query()

);

ELSIF (TG_OP = 'UPDATE') THEN

INSERT INTO cockroach_audit_trail (

user_name, action_type, table_name, query_text

) VALUES (

current_user, 'UPDATE', TG_TABLE_NAME, current_query()

);

ELSIF (TG_OP = 'DELETE') THEN

INSERT INTO cockroach_audit_trail (

user_name, action_type, table_name, query_text

) VALUES (

current_user, 'DELETE', TG_TABLE_NAME, current_query()

);

END IF;

RETURN NULL;

END;

$$ LANGUAGE plpgsql;

-- Appliquer le déclencheur à la table sensible

CREATE TRIGGER user_data_audit

AFTER INSERT OR UPDATE OR DELETE ON user_data

FOR EACH ROW EXECUTE FUNCTION record_audit_data();

3. Création de Vues d’Audit pour l’Analyse

Pour simplifier l’analyse des pistes de vérification, vous pouvez créer des vues spécialisées qui filtrent et organisent les données d’audit pour des cas d’utilisation spécifiques liés aux politiques de sécurité :

-- Vue des activités suspectes

CREATE VIEW suspicious_audit_events AS

SELECT

timestamp,

user_name,

action_type,

table_name,

SUBSTRING(query_text, 1, 50) AS query_preview

FROM

cockroach_audit_trail

WHERE

(action_type = 'DELETE' AND table_name IN ('users', 'permissions', 'financial_data'))

OR (timestamp BETWEEN '2024-02-01' AND '2024-02-15' AND table_name = 'sensitive_info')

OR (user_name NOT IN (SELECT username FROM authorized_users));

Cette vue filtre automatiquement les enregistrements d’audit pour mettre en évidence les éventuelles préoccupations de sécurité, telles que les suppressions de tables critiques ou l’accès par des utilisateurs non autorisés.

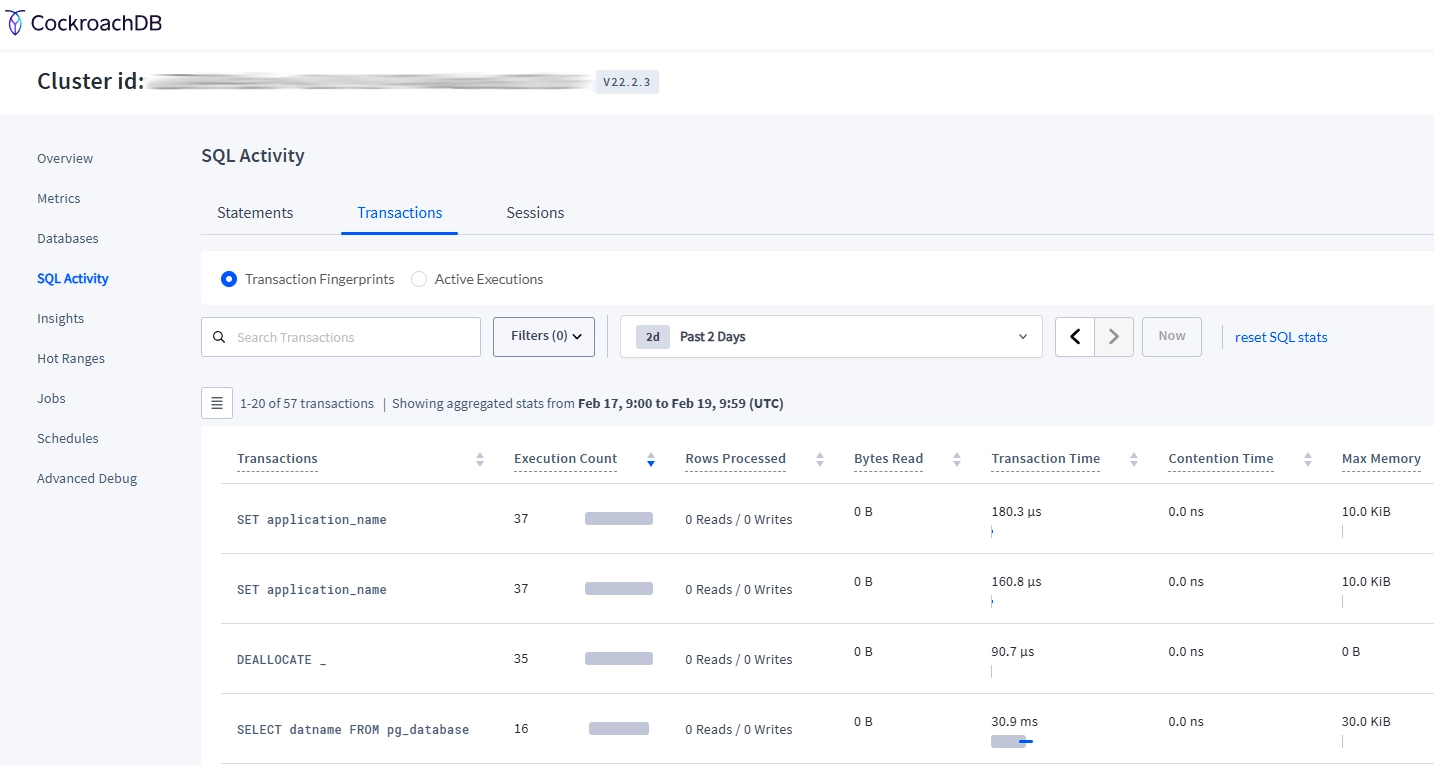

4. Utilisation de l’Interface Web de CockroachDB pour la Surveillance

L’interface administrative basée sur le Web de CockroachDB fournit des capacités de surveillance supplémentaires qui complètent les pistes de vérification personnalisées :

- Accédez à l’interface Admin de CockroachDB (en général sur http://localhost:8080)

- Allez sur le tableau de bord “Activité SQL”

- Surveillez les sessions actives, les statistiques des requêtes et les métadonnées de transaction

- Examinez l’historique des exécutions pour repérer les modèles suspects

Bien que l’interface Web ne fournisse pas une piste de vérification complète, elle offre des aperçus en temps réel sur la surveillance des activités de la base de données qui peuvent compléter votre mise en œuvre d’audit personnalisée.

Limites des Capacités Natives de Vérification de CockroachDB

Bien qu’offrant des capacités d’audit fondamentales, les fonctionnalités natives de CockroachDB présentent plusieurs limitations qui peuvent poser des défis aux organisations ayant des exigences de sécurité avancées :

| Limites | Impact |

|---|---|

| Mise en œuvre manuelle requise | Augmente la complexité de l’installation et la charge de maintenance |

| Alertes en temps réel limitées | Retarde la détection des activités suspectes |

| Capacités de rapport de base | Complique la documentation de la conformité |

| Considérations de performance | Peut impacter les opérations de la base de données si pas optimisé |

| Pas de chiffrement d’audit intégré | Nécessite des mesures de sécurité supplémentaires pour les données d’audit |

Pour les organisations nécessitant une surveillance de sécurité robuste, un gestionnaire de conformité, et une détection des menaces avancée détection des attaques SQLi, ces limitations nécessitent l’exploration de solutions de piste de vérification améliorées.

Piste de Vérification de CockroachDB Améliorée avec DataSunrise

Tandis que les capacités natives de CockroachDB fournissent une base pour les exigences d’audit de base, DataSunrise offre une suite de sécurité complète qui améliore significativement la fonctionnalité de piste de vérification de CockroachDB grâce à des fonctionnalités avancées de surveillance, de protection et de conformité.

Mise en Place de DataSunrise pour la Piste de Vérification de CockroachDB

La mise en œuvre de DataSunrise avec CockroachDB implique un processus simple :

1. Connectez-vous à CockroachDB

Commencez par connecter DataSunrise à votre instance CockroachDB via l’interface de tableau de bord intuitive.

2. Configurez les Règles d’Audit

Créez des règlements priorisés personnalisés pour spécifier quelles activités de base de données doivent être surveillées.

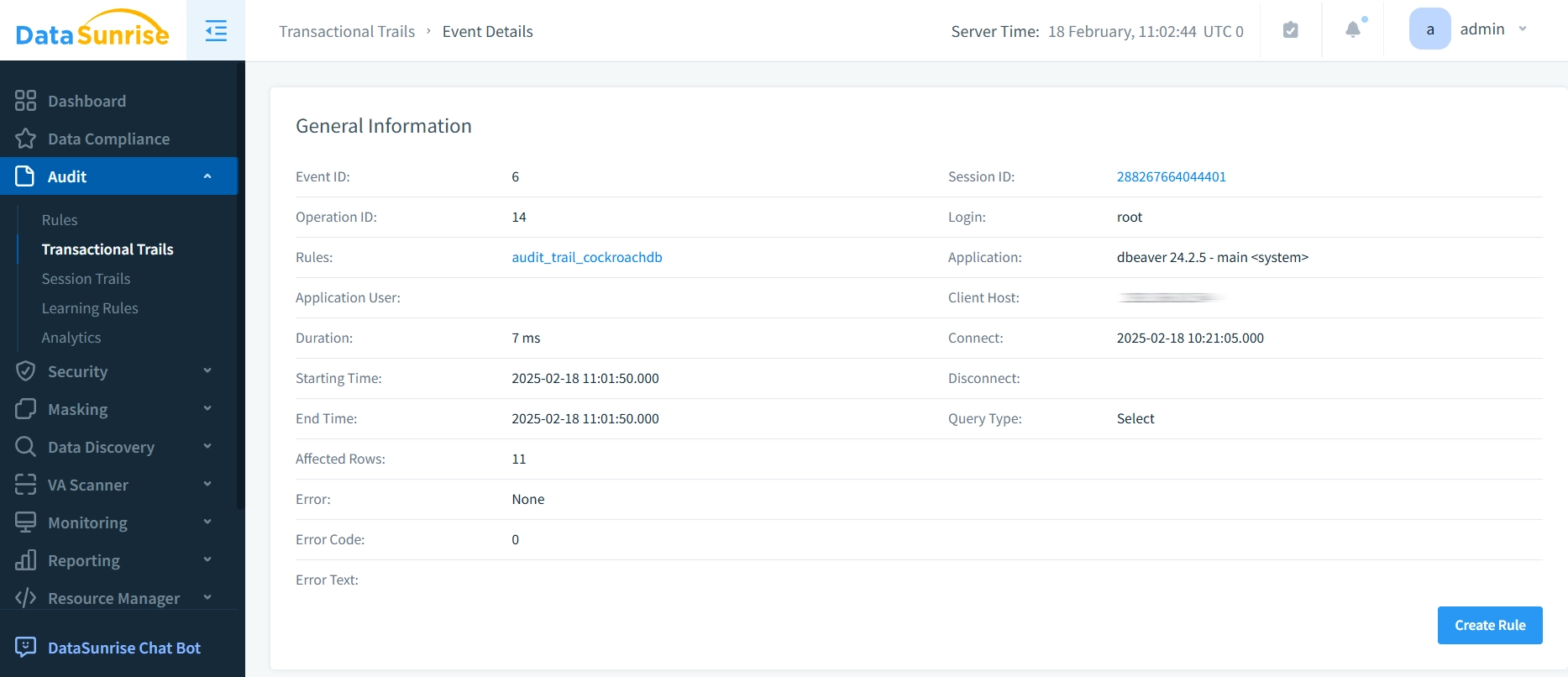

3. Surveillez les Pistes de Vérification

Accédez aux journaux d’audit complets et détaillés via l’interface des pistes de transactions de DataSunrise.

Principaux Avantages de DataSunrise pour la Piste de Vérification de CockroachDB

DataSunrise étend les capacités natives d’audit de CockroachDB avec des fonctionnalités avancées conçues pour une sécurité et une conformité de niveau entreprise :

- Guide Complet d’Audit : Définissez des politiques granulaires basées sur les utilisateurs, les opérations, les objets et les périodes pour capturer précisément les données d’audit nécessaires.

- Règles d’Apprentissage et Audit : Observation continue des activités de la base de données avec alertes immédiates pour les événements suspects, permettant une gestion proactive de la sécurité.

- Analyse du Comportement des Utilisateurs : Analyse pilotée par l’IA des modèles d’accès pour détecter les anomalies et les menaces potentielles avant qu’elles ne s’aggravent.

- Masquage Dynamique des Données : Protégez les informations sensibles dans les pistes de vérification tout en maintenant la visibilité pour le personnel autorisé.

- Rapport de Conformité Automatisé : Modèles de rapports préconstruits pour les exigences GDPR, HIPAA, SOX, et PCI DSS qui simplifient la documentation réglementaire.

- Support Multi-Plateforme : Interface unifiée pour gérer les politiques d’audit à travers plusieurs instances de bases de données, assurant des pratiques de sécurité cohérentes.

Meilleures Pratiques pour la Mise en Œuvre de la Piste de Vérification de CockroachDB

La mise en œuvre d’une piste de vérification efficace pour CockroachDB nécessite une attention particulière à plusieurs domaines clés :

1. Optimisation des Performances

- Journalisation Sélective : N’auditez que les activités essentielles pour minimiser l’impact sur les performances

- Gestion des Index : Créez des index appropriés sur les tables d’audit pour des requêtes efficaces

- Traitement en Lot : Envisagez une journalisation d’audit asynchrone pour les environnements à haut volume

- Planification du Stockage : Mettez en place une archivage automatique des anciens enregistrements d’audit pour maintenir les performances

2. Mise en Œuvre de la Sécurité

- Contrôles d’Accès : Restreignez l’accès aux journaux d’audit en utilisant RBAC

- Chiffrement de la Base de Données : Chiffrez les données d’audit au repos et en transit

- Principe du Moindre Privilège : Assurez-vous que les administrateurs d’audit ne peuvent pas modifier les journaux qu’ils supervisent

- Protection contre les Injections SQL