Qu’est-ce que Percona Server for MySQL Audit Trail ?

Introduction

Dans le monde axé sur les données d’aujourd’hui, garantir la sécurité et l’intégrité de votre base de données est plus critique que jamais. Une manière efficace de l’assurer consiste à mettre en place une piste d’audit robuste via Percona Server for MySQL Audit Trail. Cette fonctionnalité permet aux organisations de suivre et d’enregistrer les activités de la base de données, fournissant un enregistrement détaillé de qui a accédé aux données, quelles modifications ont été effectuées, et quand ces actions ont eu lieu. Percona Server for MySQL, une solution de base de données open-source haute performance, offre des capacités natives pour répondre à ces besoins d’audit, en faisant un choix préféré pour les entreprises souhaitant renforcer leur sécurité des bases de données et leur conformité.

Le Percona Server for MySQL Audit Trail n’est pas seulement un outil de conformité, mais aussi un composant critique pour détecter les activités suspectes, assurer l’intégrité des données et maintenir un enregistrement transparent de toutes les opérations de la base de données. À mesure que les bases de données deviennent plus complexes, le besoin d’une piste d’audit fiable devient encore plus prononcé. Plongeons dans les capacités natives de Percona Server for MySQL et explorons comment il vous aide à établir un environnement de base de données sécurisé et conforme.

Techniques d’Audit Natives de Percona Server for MySQL : Plugin Audit Log Filter

Installation du Plugin

Percona Server for MySQL inclut un puissant plugin Audit Log, qui fournit un support natif pour le suivi et l’enregistrement des activités de la base de données. Ce plugin vous permet de surveiller les actions des utilisateurs, les exécutions de requêtes et les tentatives de connexion, garantissant que chaque activité au sein de votre base de données soit enregistrée. Pour commencer, activez le plugin d’audit log avec la commande bash suivante :

cd /usr/share/mysql

mysql -u -D database -p < audit_log_filter_linux_install.sqlVérification de l’Installation

Après avoir installé le plugin, vérifiez son statut en exécutant la requête suivante :

SELECT * FROM information_schema.PLUGINS WHERE PLUGIN_NAME LIKE '%audit%';Configuration des Politiques d’Audit Log

Vous pouvez configurer le journal d’audit pour suivre toutes les activités en définissant la politique d’audit sur ‘ALL’ :

SET GLOBAL audit_log_policy = 'ALL';Vous pouvez également personnaliser le format du journal et l’emplacement du fichier de sortie. Par exemple, vous pouvez définir le format du journal sur JSON et spécifier l’emplacement du fichier de journal en utilisant les commandes suivantes :

SET GLOBAL audit_log_format = 'JSON';

SET GLOBAL audit_log_file = '/var/log/mysql/audit.log';Avec ces paramètres en place, vous pouvez commencer à surveiller les activités de la base de données en temps réel. Le journal d’audit capturera des informations détaillées, y compris les actions des utilisateurs, les types de requêtes et les horodatages, fournissant une vue complète de vos opérations de base de données.

Fonctionnalités Clés du Plugin de Journal d’Audit de Percona

- Journalisation Granulaire: Suivi des activités spécifiques des utilisateurs, des requêtes et des connexions.

- Filtres Personnalisables: Permet de filtrer par comptes utilisateurs, types de commandes SQL et bases de données.

- Surveillance en Temps Réel: Fournit des informations en temps réel sur les activités de la base de données.

- Journaux à Preuve de Manipulation: Protège l’intégrité des journaux d’audit en les rendant résistants à la falsification.

Audit Log Filter Plugin

Percona Server for MySQL comprend également un plugin Audit Log Filter, qui vous permet de définir des règles de filtrage plus granulaires pour vos journaux d’audit. Ce plugin vous permet de spécifier quels événements enregistrer en fonction de différents critères, tels que l’utilisateur, la base de données, ou le type de commande SQL. Cette fonctionnalité peut être particulièrement utile pour réduire le volume de données de journal afin d’améliorer la valeur des données et se concentrer sur les événements critiques.

Pour activer le plugin Audit Log Filter, utilisez la commande suivante :

INSTALL PLUGIN audit_log_filter SONAME 'audit_log_filter.so';Une fois installé, vous pouvez créer et gérer des règles de filtrage. Par exemple, pour créer un filtre qui enregistre uniquement les requêtes SELECT sur une base de données spécifique, utilisez ces commandes :

SELECT audit_log_filter_set_filter('select_filter', '{ "filter": { "class": { "name": "general", "event": { "name": "query", "action": { "name": "select" } } }, "database": "your_database_name" } }');

SELECT audit_log_filter_set_user('%', 'select_filter');Exemple de Sortie du Journal d’Audit

Voici un exemple de ce à quoi pourrait ressembler la sortie du journal d’audit au format JSON :

{

"timestamp": "2023-10-01T12:34:56Z",

"user": "admin",

"host": "192.168.1.1",

"ip": "192.168.1.1",

"connection_id": 12345,

"query": "SELECT * FROM employees WHERE id = 101;",

"database": "hr",

"command": "SELECT",

"status": "success"

}Cette entrée de journal fournit des informations détaillées sur l’exécution de la requête, y compris l’utilisateur qui a exécuté la requête, la base de données accédée, et la requête elle-même.

Pour des informations plus détaillées sur la configuration et l’utilisation du plugin de journal d’audit, consultez la documentation de Percona Server for MySQL.

Audit de Base de Données avec DataSunrise

Alors que Percona Server for MySQL offre des capacités natives d’audit robustes, il existe des scénarios où des outils supplémentaires peuvent encore améliorer votre sécurité et conformité des bases de données. C’est là que DataSunrise entre en jeu.

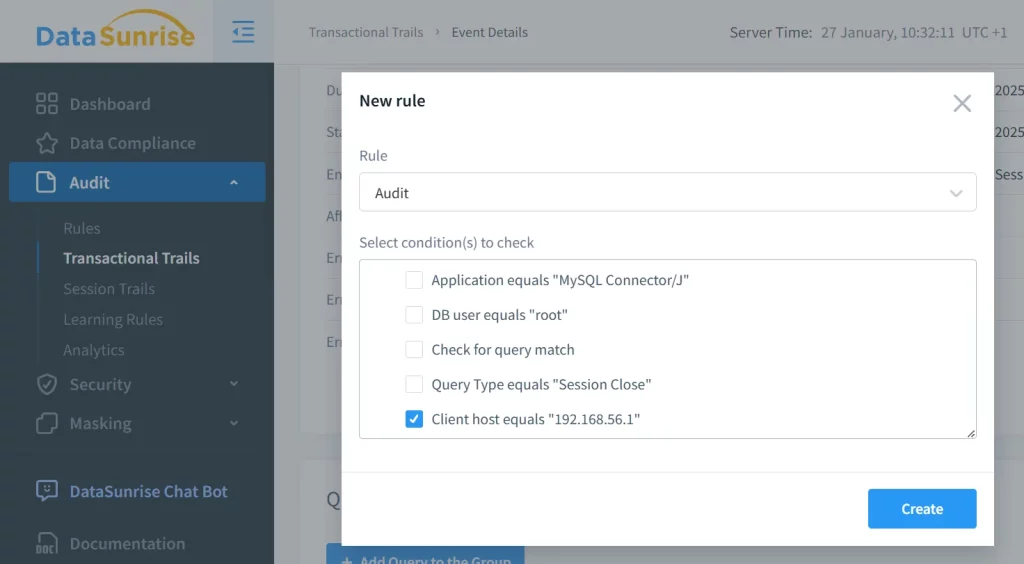

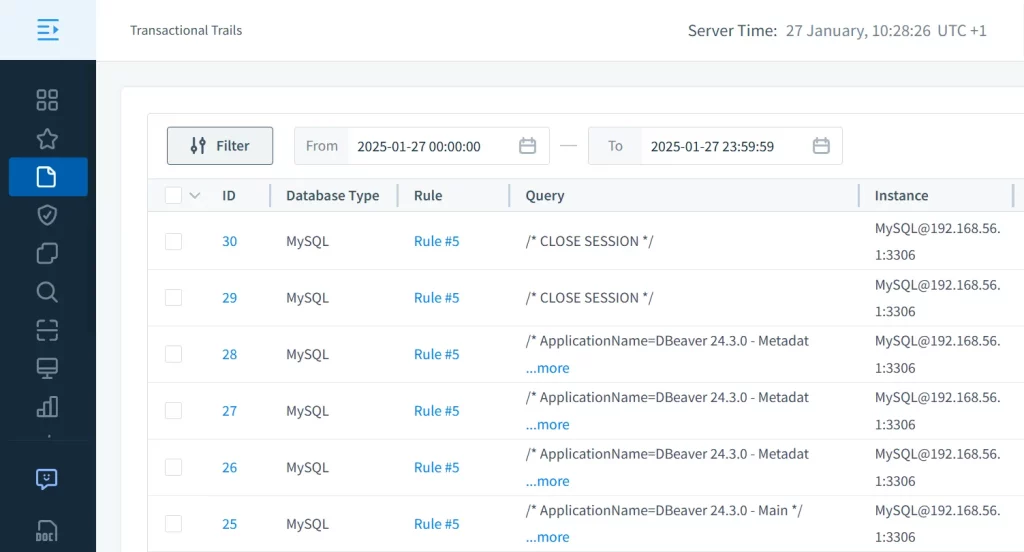

DataSunrise vous permet de créer des règles d’audit personnalisées, de surveiller les activités de la base de données en temps réel, et de générer des rapports détaillés. Par exemple, vous pouvez mettre en place une règle de sécurité pour bloquer les connexions de certaines adresses IP, garantissant que seuls les utilisateurs autorisés puissent accéder à votre base de données. Voici comment créer une telle règle :

- Créer une Règle d’Audit de Test: Commencez par créer une règle d’audit de test pour recueillir des informations sur l’hôte que vous prévoyez de bloquer.

- Sélectionner l’Instance Cible: Choisissez l’instance Percona Server et configurez les paramètres de la règle.

- Créer une Règle de Sécurité: En fonction des données collectées, créez une règle de sécurité pour bloquer l’hôte spécifié.

DataSunrise offre également une interface conviviale pour la gestion des journaux d’audit, facilitant la révision et l’analyse des activités de la base de données. Avec son puissant système basé sur des règles, vous pouvez vous assurer que votre base de données reste sécurisée et conforme aux exigences réglementaires.

En intégrant DataSunrise avec Percona Server for MySQL, vous pouvez atteindre un niveau de sécurité et de contrôle supérieur sur vos opérations de base de données. Que vous ayez besoin de surveiller les activités des utilisateurs, détecter des menaces potentielles, ou générer des rapports de conformité, DataSunrise fournit les outils nécessaires.

Conclusion

En conclusion, la mise en œuvre d’une piste d’audit Percona Server for MySQL est essentielle pour maintenir un environnement de base de données sécurisé et conforme. Bien que Percona Server for MySQL offre de puissantes capacités natives d’audit, l’intégration de solutions tierces, telles que DataSunrise, peut encore renforcer la sécurité de votre base de données et offrir des fonctionnalités supplémentaires pour la surveillance et le reporting.

Pour les entreprises opérant dans des environnements complexes et réglementés, combiner Percona Server for MySQL avec DataSunrise offre une solution complète pour l’audit et la sécurité des bases de données. Pour élever la sécurité de votre base de données au niveau supérieur, envisagez de réserver une démo en ligne personnalisée ou de télécharger la version d’essai de DataSunrise dès aujourd’hui.