Qu’est-ce que Teradata Audit Trail ?

Introduction

Dans le domaine de la gestion de bases de données, garantir la sécurité des données et la conformité est crucial. Les organisations ont besoin d’un moyen fiable pour suivre et enregistrer les activités de la base de données. Teradata Audit Trail fournit un mécanisme structuré pour enregistrer toutes les interactions avec la base de données. Il enregistre méticuleusement qui a accédé aux données, quelles actions ont été effectuées et quand ces actions ont eu lieu.

Cette piste d’audit joue un rôle essentiel dans le maintien de la sécurité des données et le respect des normes réglementaires telles que GDPR et HIPAA. Bien que Teradata offre des capacités d’audit robustes, intégrer des solutions avancées comme DataSunrise peut renforcer encore davantage la sécurité.

Piste d’audit native dans Teradata

La piste d’audit intégrée de Teradata fournit des informations essentielles sur les activités de la base de données. Cela aide les organisations à appliquer des politiques de sécurité et à répondre efficacement aux exigences de conformité.

Comment fonctionne l’audit Teradata

L’outil d’audit de base de données (DBAF) enregistre diverses activités, facilitant la surveillance des actions des utilisateurs et la détection des tentatives d’accès non autorisées par les administrateurs. Ces journaux servent de ressource précieuse pour les rapports de conformité et la détection des menaces en temps réel.

Pour améliorer la surveillance de la sécurité, les organisations doivent tirer parti des fonctionnalités d’audit de Teradata pour générer des rapports. Ces rapports aident à identifier les schémas d’activités suspectes avant qu’ils ne se transforment en violations de sécurité.

Définir des règles d’audit

Teradata permet aux administrateurs de définir des règles d’enregistrement en utilisant l’instruction BEGIN LOGGING. Ces règles déterminent quelles actions doivent être enregistrées dans les journaux d’audit, stockés dans DBC.AccLogTbl.

Pour surveiller les actions SELECT, INSERT, UPDATE et DELETE sur une table spécifique, utilisez :

BEGIN LOGGING ON EACH SELECT, INSERT, UPDATE, DELETE ON TABLE database_name.table_name;En activant cette règle de journalisation, les organisations peuvent suivre chaque modification apportée à la table. En conséquence, l’intégrité et la sécurité des données sont significativement améliorées.

Pour enregistrer chaque action effectuée par un utilisateur spécifique, utilisez :

BEGIN LOGGING ON EACH ALL BY "username";Cette commande assure une surveillance complète des activités de cet utilisateur. De plus, elle aide à détecter des comportements inhabituels pouvant indiquer des menaces de sécurité.

Interroger les journaux d’audit

Les journaux d’audit sont stockés dans DBC.AccLogTbl. Pour récupérer des journaux pour un utilisateur spécifique, utilisez :

SELECT * FROM DBC.AccLogTbl WHERE LogonUser = 'username';Cette requête récupère les entrées de journal pertinentes, permettant aux administrateurs de surveiller les interactions avec la base de données en temps réel. Une analyse rapide de ces journaux aide à l’application de la conformité et aux enquêtes de sécurité.

Analyser et interpréter les journaux d’audit

Une fois les journaux d’audit collectés, il est impératif de les analyser efficacement. Les administrateurs doivent rechercher des schémas indiquant des tentatives d’accès non autorisées, des heures de connexion inhabituelles ou de multiples tentatives d’authentification échouées. L’implémentation d’outils d’automatisation pour filtrer et signaler les risques potentiels peut faire gagner du temps et améliorer les temps de réponse.

Par exemple, les organisations peuvent utiliser des requêtes SQL pour identifier les échecs de connexion excessifs :

SELECT LogonUser, COUNT(*) AS FailedAttempts

FROM DBC.AccLogTbl

WHERE EventType = 'FAILED_LOGIN'

GROUP BY LogonUser

HAVING COUNT(*) > 5;Ces informations aident les équipes de sécurité à prendre des mesures immédiates pour prévenir les violations potentielles.

Pour plus d’informations, consultez la documentation Teradata.

Améliorer la piste d’audit Teradata avec DataSunrise

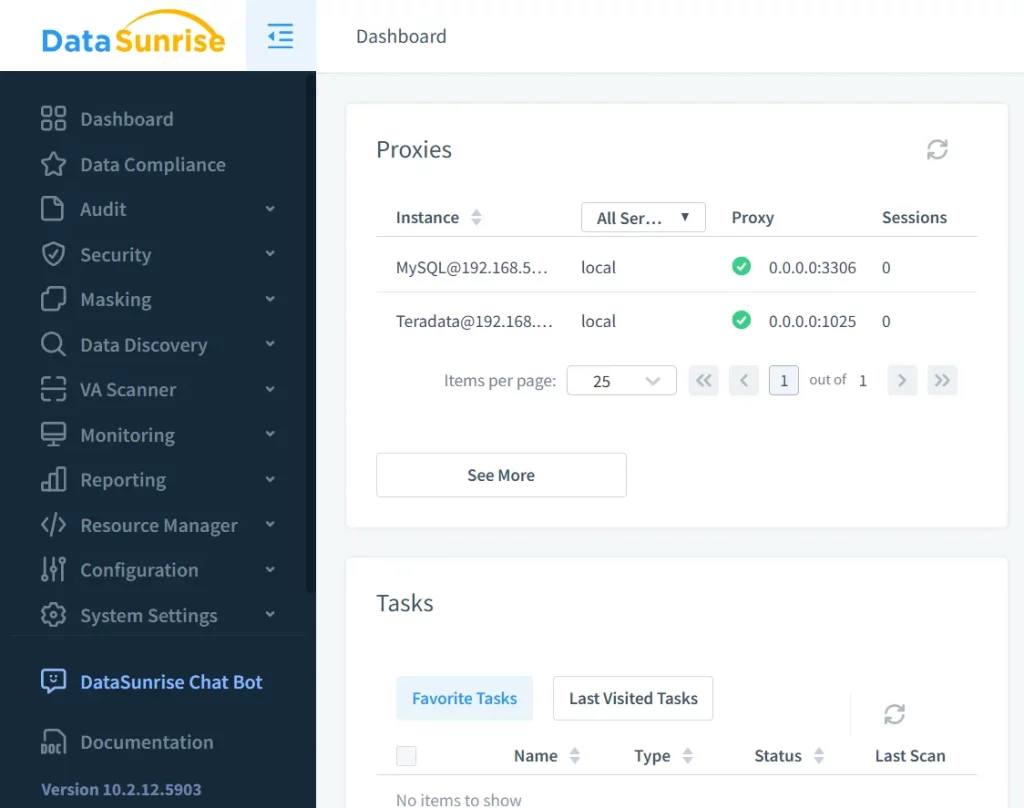

Bien que les capacités d’audit natives de Teradata offrent une sécurité robuste, intégrer DataSunrise offre une flexibilité et une protection supplémentaires. Cela étend les fonctionnalités d’audit, de surveillance, et de masquage des données à différents environnements de bases de données.

Fonctionnalités clés de DataSunrise

Avec DataSunrise, les organisations bénéficient d’une visibilité en temps réel sur les activités de la base de données. Les tentatives d’accès suspectes peuvent être détectées instantanément, garantissant une réponse rapide aux incidents de sécurité.

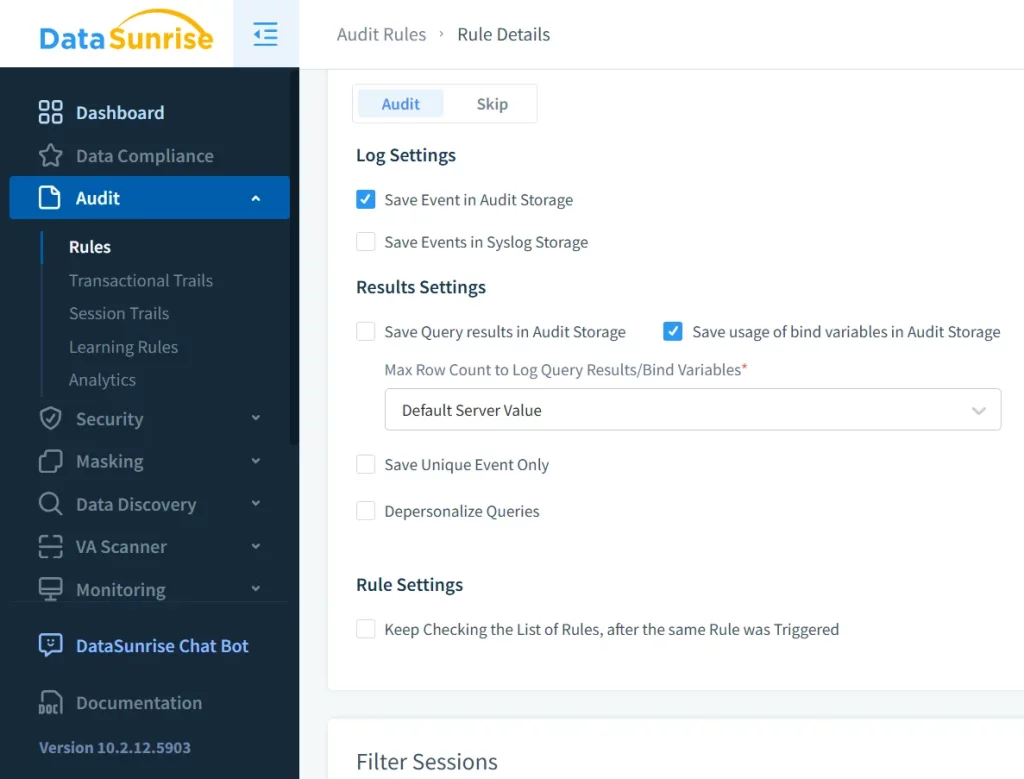

Audit de conformité personnalisable

DataSunrise permet aux utilisateurs de définir des règles d’audit adaptées aux normes de conformité telles que GDPR et HIPAA. Cette personnalisation garantit que les entreprises répondent efficacement aux réglementations du secteur.

Journalisation et rapports d’audit avancés

DataSunrise offre des journaux d’audit détaillés avec des tableaux de bord visuels, facilitant ainsi l’analyse de la sécurité. De plus, les rapports peuvent être personnalisés pour répondre aux exigences réglementaires spécifiques, permettant aux entreprises de rationaliser leurs efforts de conformité. Les organisations peuvent planifier des rapports automatisés et les envoyer aux parties prenantes concernées pour assurer une surveillance continue.

Alertes en temps réel et détection de menaces

Les équipes de sécurité reçoivent des alertes en temps réel pour les activités suspectes, permettant une posture de sécurité proactive. Ces alertes peuvent être configurées pour notifier plusieurs parties prenantes simultanément, garantissant une réponse rapide aux incidents. Les organisations peuvent configurer des alertes pour des événements tels que des tentatives de connexion échouées excessives, des accès non autorisés aux données ou des exécutions de requêtes inattendues.

Masquage dynamique des données

Le masquage dynamique des données protège les données sensibles tout en maintenant la fonctionnalité de la base de données. En dissimulant les informations confidentielles, les organisations peuvent prévenir l’exposition non autorisée des données sans perturber les opérations quotidiennes. Cette fonctionnalité est particulièrement utile pour les entreprises manipulant des informations sensibles sur les clients, car elle assure la conformité aux réglementations sur la protection de la vie privée.

Intégration avec des systèmes de gestion des informations de sécurité et des événements (SIEM)

DataSunrise peut être intégré aux solutions SIEM telles que Splunk et IBM QRadar, permettant aux équipes de sécurité de centraliser les journaux d’audit et de corréler les données entre plusieurs outils de sécurité. Cette intégration offre une vue holistique des menaces de sécurité, garantissant une réponse bien coordonnée aux incidents.

Conclusion

Comprendre Teradata Audit Trail est crucial pour sécuriser les données sensibles et maintenir la conformité. Bien que les fonctionnalités d’audit intégrées de Teradata offrent des capacités de suivi solides, l’intégration de DataSunrise offre encore plus d’améliorations en matière de sécurité.

Avec une surveillance en temps réel, des règles d’audit personnalisables et des alertes automatisées, DataSunrise renforce les cadres de sécurité des bases de données modernes. La mise en œuvre de mesures de sécurité avancées aide les organisations à atténuer les risques, améliorer la conformité et maintenir l’intégrité des données. Si votre organisation cherche à améliorer la sécurité de sa base de données, envisagez de réserver une démo personnelle ou de télécharger DataSunrise dès aujourd’hui.