Qu’est-ce que la sécurité des identités non humaines ?

Votre navigateur utilise une connexion cryptée avec le serveur pendant que vous lisez ceci. De nombreux algorithmes et méthodes autorisent votre application sur le serveur, souvent sans que vous vous en rendiez compte. En conséquence, dans le paysage numérique actuel, sécuriser les systèmes est devenu plus complexe, en partie en raison de la montée rapide des identités non humaines.

À mesure que les organisations adoptent les services cloud, l’automatisation et les API LLM, les identités non humaines — telles que les applications, les APIs, les bots, et les services — jouent un rôle essentiel dans les opérations quotidiennes. Protéger ces identités non humaines est essentiel pour sécuriser les données sensibles et prévenir tout accès non autorisé. L’un des plus grands défis ? Sécuriser les clés API, jetons, et certificats utilisés pour authentifier et autoriser ces identités non humaines.

Dans cet article, nous explorerons le concept de sécurité des identités non humaines, pourquoi il est crucial de protéger les clés API et les jetons, et comment des outils comme la gestion de la posture de sécurité des données (DSPM) peuvent aider les organisations à y parvenir. Avec l’essor des identités non humaines, les enjeux de la protection des données n’ont jamais été aussi élevés.

Quelles sont les clés API ou les jetons ?

Les clés API et les jetons sont des informations sensibles utilisées pour authentifier et autoriser l’accès aux services ou systèmes. Bien qu’elles ne soient pas classées comme informations personnellement identifiables (PII) et ne soient pas encore protégées par les lois sur les PII, elles peuvent néanmoins conduire à des violations de données significatives si elles sont compromises. Voici quelques exemples de la façon dont ces violations peuvent se produire.

Clé API Claude (Anthropic) :

sk-ant-api03-ZGTFrtwQiHEhvUgP2BXgcNt10uf81TQ4pMf7p7S68zgjq25T...wCPAn9z-xgQgY...mMUoMHDDLpYpc1LfVsw-RPJ4rQYY

Clé API Open AI :

sk-prod-jt5s1gettW5fxb4tU0DoWYk3Ztk3PESY8o9aBGdkb774ZuvXF...Edfd5NJmyyB8CLy_qpvWT3BlbkFJs9q9gws8SpFKAgmBm4hNwjRx-P167Vz0AzZYC8d5L0xuRMUdeIkCXAzki2KH5HOJ4ymXE3WqHH

Clé API Gemini (Google) :

AIzaSyCR-xaBewyL8pl2FEhPc8CrdVFVykxfTSF

Clé secrète et jeton OAuth API Google :

{"installed":{"client_id":"1097288213321-fduqo786hj08l...thd3qb7f76jiss.apps.googleusercontent.com","project_id":"gdoctohtml","auth_uri":"https://accounts.google.com/o/oauth2/auth","token_uri":"https://oauth2.googleapis.com/token","auth_provider_x509_cert_url":"https://www.googleapis.com/oauth2/v1/certs","client_secret":"GOSSPD-P6UhBjk...pEHgsY8Lw7SyhXN","redirect_uris":["http://localhost"]}}{"token": "ya29.a0ARW5m76GtzrP_VhAnukHEln2djhL511b...jn3JJxvPtajABY7es8TRUdKo9xE9ChSqYdnpY0eIZS2kNMKZVanon3Wz_lCvi6cldPGMCZitPjHP2WFq2r1RfJHt79PCibBVGDRAnxEiAEFmMSUJNpesTnE70B3mulh37XwAaCgYKARcSARISFQHTR2MiYLt3zOncChX3MdLlZuBQ3Q0177", "refresh_token": "1//09v7feFBmpvamCgYIARAAGAkSNwF-L9IrfujY0gCsx84I3...fNgs8pGsNkYzhNylYCtXiGqniCc7YbVMorIDc2DsCZeBSsSbOx0", "token_uri": "https://oauth2.googleapis.com/token", "client_id": "1097288213458-fduqo87al708lsl3opkhd3qb7f76jiss.apps.googleusercontent.com", "client_secret": "GOSSPD-P6UhBjkT7...gsY8Lfewo7SyhXN", "scopes": ["https://www.googleapis.com/auth/documents.readonly"], "universe_domain": "googleapis.com", "account": "", "expiry": "2024-12-25T12:41:12.781910Z"}Pourquoi la sécurité des identités non humaines est-elle cruciale ?

Les identités non humaines ont souvent un accès étendu aux ressources. Ces identités sont utilisées pour exécuter des tâches automatisées, interagir avec des bases de données, et même prendre des décisions. Contrairement aux identités humaines, ces identités utilisent généralement des clés API, des jetons OAuth, et des certificats pour l’authentification. Le mauvais usage de ces informations d’identification peut entraîner des dommages importants, car elles ont souvent un accès et un contrôle larges sur les ressources. Par conséquent, protéger ces clés et ces jetons est primordial.

L’essor des identités non humaines

Le passage à l’informatique en nuage, aux microservices, et aux APIs a alimenté l’essor des identités non humaines. Les applications communiquent entre elles plus fréquemment que jamais, échangeant des données et effectuant des tâches sans intervention humaine. En conséquence, le nombre d’appels API et de flux de travail automatisés a explosé. En fait, les identités non humaines surpassent souvent en nombre les identités humaines.

Mais avec cet essor viennent des risques de sécurité accrus. Les identités non humaines dépendent des clés API, des jetons, et des certificats pour l’authentification et l’autorisation. Si elles sont compromises, ces informations d’identification peuvent être utilisées pour voler des données, perturber des services, ou lancer d’autres attaques. Les organisations doivent prioriser la sécurité des identités non humaines pour prévenir ces menaces.

Qu’est-ce que la sécurité des identités non humaines ?

La sécurité des identités non humaines se réfère au processus de découverte, de sécurisation, et de gestion des informations d’identification utilisées par les entités non humaines, telles que les applications, les services, les APIs, et les bots. Contrairement aux utilisateurs humains, les identités non humaines ne se connectent pas avec un nom d’utilisateur et un mot de passe. Elles utilisent plutôt des clés API, des jetons OAuth, et des certificats pour s’authentifier et interagir avec d’autres systèmes.

L’objectif principal de la sécurité des identités non humaines est de :

- Découvrir les identités non humaines et les informations d’identification qu’elles utilisent.

- Protéger les clés API, les jetons, et les certificats contre les compromissions.

- Surveiller l’utilisation et détecter toute activité suspecte.

Découverte : Trouver les données sensibles non humaines

L’un des plus grands défis pour sécuriser les identités non humaines est la découverte. De nombreuses organisations ont des identités non humaines dispersées dans leurs systèmes et environnements cloud. Ces identités passent souvent inaperçues, ce qui en fait des cibles idéales pour les attaquants.

La première étape de la découverte des identités non humaines est d’identifier toutes les clés API, les jetons, et les certificats en cours d’utilisation. Cela peut être une tâche ardue, surtout dans les environnements cloud où les applications interagissent avec de nombreux services. De plus, ces informations d’identification sont souvent codées en dur dans les applications ou stockées dans des emplacements non sécurisés, augmentant le risque d’exposition.

Les outils de découverte automatisés peuvent aider les organisations à localiser et inventorier ces informations d’identification. Une fois identifiées, il est essentiel de s’assurer qu’elles sont correctement protégées, cryptées, et régulièrement renouvelées pour prévenir tout accès non autorisé.

Automatisation de la découverte avec des outils généraux

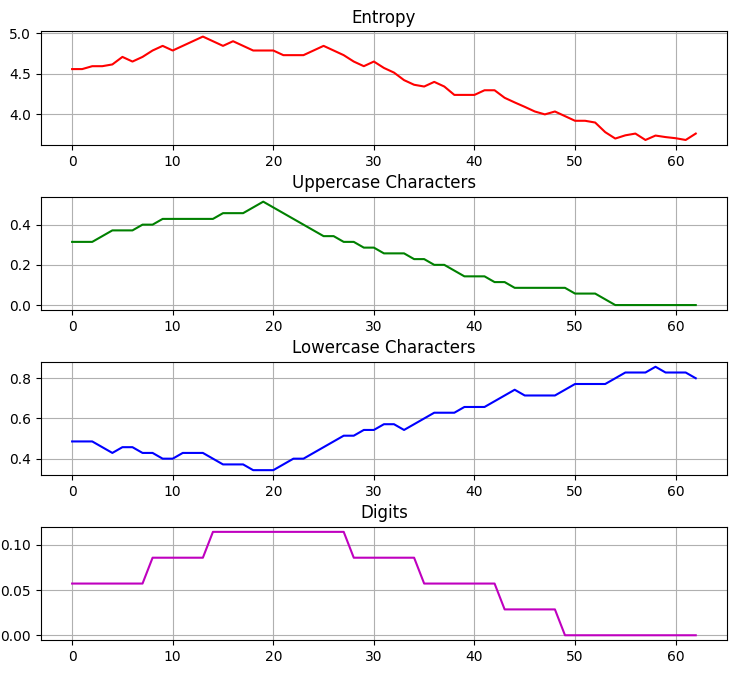

Les méthodes de découverte de jetons ou de clés API dépendent de l’ensemble de caractères du jeton. Comme le montrent les exemples ci-dessous, l’entropie atteint son maximum lorsque la fenêtre d’analyse couvre les caractères du jeton.

Pour la plupart des clés API, la fréquence des caractères majuscules, minuscules, et numériques devrait être à peu près égale lorsque la fenêtre de test glissante couvre entièrement la séquence de la clé.

De plus, les approches par expressions régulières et recherches directes sont des méthodes viables. Bien qu’elles soient simples à mettre en œuvre, elles nécessitent des correspondances exactes. Cette limitation peut être atténuée en utilisant des compteurs de symboles variables (‘{10,25}’ dans l’exemple suivant).

import re # Exemple de modèle pour les clés API (ajustez selon votre environnement) api_key_pattern = r"[A-Z0-9]{10,25}(-[A-Z0-9]{10,25})?" text = "Voici une clé API possible : GOVSPX-P0hBjkT7Hp et des données inutiles : ABC123." matches = re.findall(api_key_pattern, text) print(matches)Cela devrait afficher :

'GOVSPX-P0hBjkT7Hp'

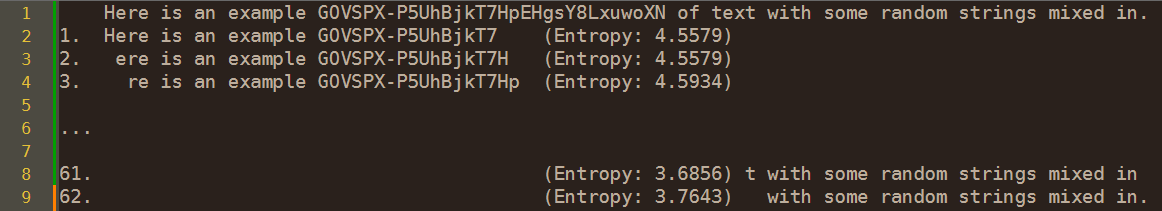

DataSunrise offre de nombreuses options pour définir des expressions régulières pour correspondre à la fois aux données structurées et non structurées. Vous pouvez définir de manière flexible et cohérente les types d’informations et leurs attributs, en les centralisant pour tous les éventuels variants de clés ou jetons API.

Sécuriser les clés API et les jetons

Une fois les identités non humaines et leurs informations d’identification associées découvertes, l’étape suivante consiste à les sécuriser. Les clés API, les jetons, et les certificats sont comme des mots de passe pour les entités non humaines. Si un attaquant parvient à les obtenir, il peut usurper l’identité de l’application ou du service et obtenir un accès non autorisé à des systèmes critiques.

Il existe plusieurs bonnes pratiques pour sécuriser les clés API et les jetons :

- Stocker les clés de manière sécurisée : Évitez de stocker les clés et les jetons dans des dépôts de code ou des fichiers en texte clair. Utilisez plutôt des solutions de stockage sécurisé telles que les systèmes de gestion des secrets.

- Crypter les données sensibles : Assurez-vous que toutes les clés, les jetons, et les certificats sont cryptés au repos et en transit.

- Renouveler régulièrement les clés : Mettez en place un renouvellement régulier des clés pour minimiser le risque que des informations d’identification à long terme soient compromises. La plupart des fournisseurs de cloud proposent une gestion centralisée des informations d’identification (exemple AWS), où vous pouvez établir des politiques de rotation appropriées.

- Limiter l’accès : Appliquez le principe du moindre privilège en restreignant les autorisations accordées aux clés et jetons API.

Protéger l’identité non humaine avec le masquage

Le masquage est une autre technique couramment utilisée pour protéger les identifiants sensibles non humains. Plus précisément, le masquage des données implique l’obscurcissement des données sensibles afin qu’elles soient cachées des utilisateurs non autorisés, tout en permettant au système de fonctionner normalement. Le masquage peut être appliqué aux clés API, aux jetons, et à d’autres données sensibles pour les protéger d’une exposition dans les journaux, messages d’erreur, ou interfaces d’application.

En utilisant le masquage dynamique, les organisations peuvent réduire le risque d’exposition accidentelle d’informations d’identification sensibles et s’assurer qu’elles restent cachées des utilisateurs non autorisés. Préserver l’utilisabilité des données tout en masquant est crucial. Un masquage efficace nécessite des paramètres de privilège bien définis pour s’assurer que seuls les utilisateurs autorisés le déclenchent, mais cela peut ne pas toujours être la solution idéale. En revanche, les mesures de sécurité passives, comme l’audit et la découverte des identités non humaines, sont souvent plus faciles à mettre en œuvre.

Utiliser DSPM pour automatiser la sécurité des identités non humaines

La gestion de la posture de sécurité des données (DSPM) est un outil puissant qui automatise la protection des identités non humaines dans les environnements cloud. Les outils DSPM offrent une plateforme centralisée pour découvrir, sécuriser, et surveiller les données sensibles, y compris les clés API, les jetons, et les certificats. Cela est important car les

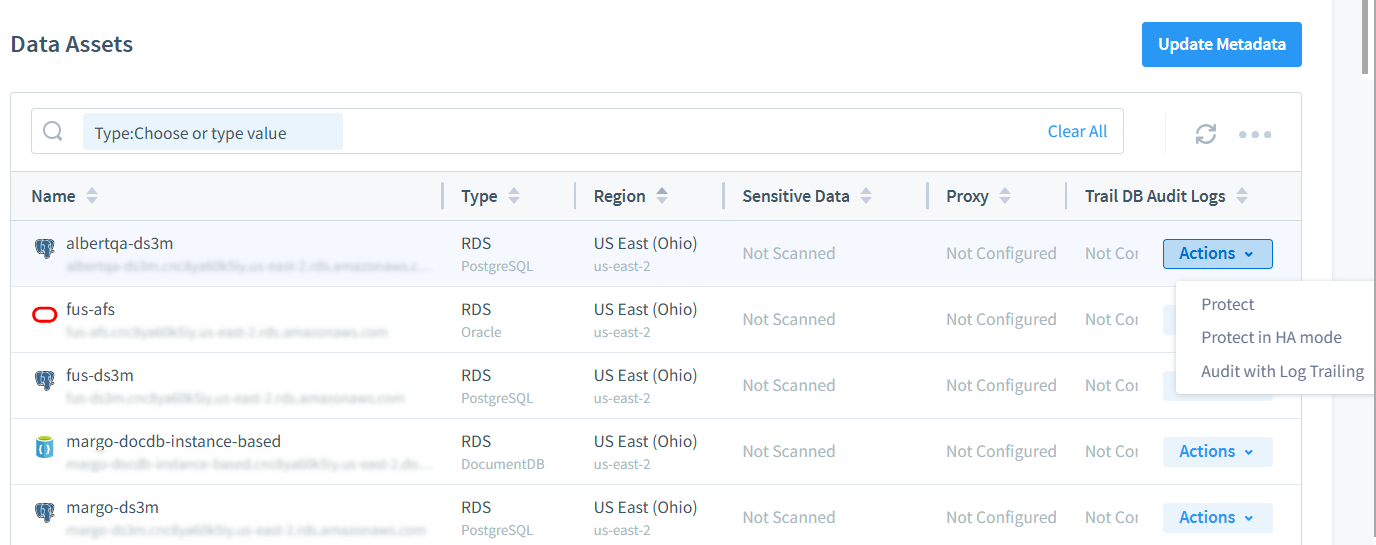

Dans un environnement cloud moderne, suivre toutes les identités non humaines et leurs informations d’identification associées peut être écrasant. Les outils DSPM simplifient cela en découvrant automatiquement les identités non humaines et leurs informations d’identification, en fournissant une visibilité en temps réel sur leur utilisation, et en alertant les administrateurs de toute activité suspecte.

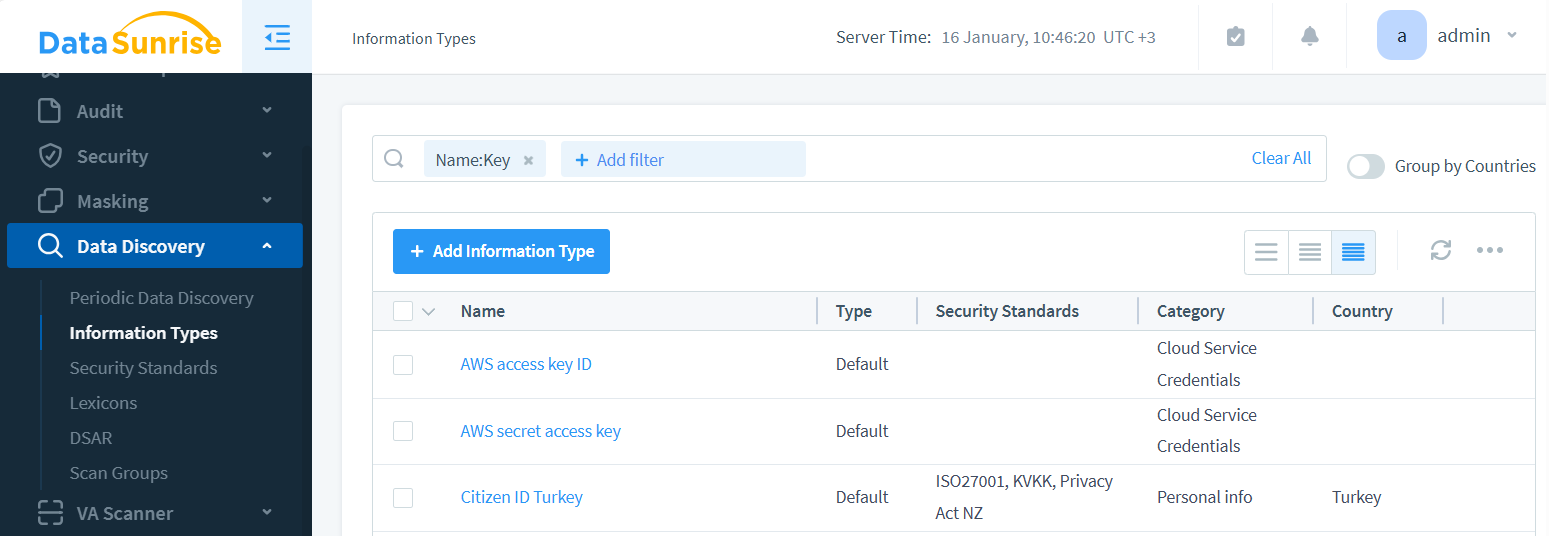

Comment fonctionne le DSPM

Les outils DSPM fonctionnent en scannant les environnements cloud pour identifier les ressources. Une fois découvertes, les outils DSPM aident à les sécuriser en appliquant la configuration DataSunrise, le masquage, et en s’assurant qu’elles sont stockées dans des emplacements sécurisés.

En plus de sécuriser les identités non humaines, les outils DSPM fournissent également des informations précieuses sur la posture de sécurité globale d’une organisation. En automatisant la découverte et la protection des informations d’identification sensibles, les outils DSPM permettent aux équipes de sécurité de se concentrer sur des tâches de niveau supérieur, telles que la chasse aux menaces et la réponse aux incidents.

Avec DataSunrise, vous pouvez mettre en œuvre DSPM sans effort, sécurisant plusieurs ressources cloud en quelques clics seulement. Après un premier scan de compte et le déploiement du serveur DataSunrise, toutes les ressources sont prêtes pour la protection.

DataSunrise offre une gamme de fonctionnalités d’automatisation de la découverte, vous permettant d’utiliser des expressions régulières ou des fonctions plus avancées pour détecter les clés API et les jetons. Il inclut également des fonctionnalités de sécurité inspirée des données, vous permettant de gérer la protection des identités non humaines même en cas de formatage incohérent.

Les avantages du DSPM pour la sécurité des identités non humaines

Utiliser un outil DSPM pour gérer la sécurité des identités non humaines offre plusieurs avantages :

- Automatisation : Les outils DSPM automatisent la découverte et la protection des ressources avec des informations d’identification sensibles, réduisant le risque d’erreur humaine.

- Gestion centralisée : Avec DSPM, les organisations peuvent gérer toutes les identités non humaines et leurs informations d’identification depuis une plateforme unique, facilitant l’application des politiques de sécurité.

- Surveillance en temps réel : Les outils DSPM fournissent une visibilité en temps réel sur l’utilisation des informations d’identification non humaines, aidant à détecter les activités suspectes avant qu’elles ne conduisent à une violation.

- Conformité : En automatisant la protection des informations d’identification sensibles, les outils DSPM aident les organisations à se conformer aux réglementations industrielles telles que le RGPD et l’HIPAA.

Résumé et conclusion

Dans le paysage numérique actuel, la sécurité des identités non humaines est plus importante que jamais. En conséquence, à mesure que les organisations adoptent les services cloud, l’automatisation, et les APIs, le nombre d’identités non humaines a augmenté de façon exponentielle. Protéger les clés API, les jetons, et les certificats que ces identités utilisent est essentiel pour prévenir tout accès non autorisé et violation de données.

Les étapes clés pour sécuriser les identités non humaines incluent la découverte de toutes les informations d’identification non humaines, l’application de masquage et de cryptage pour les protéger, et l’utilisation d’outils DSPM pour automatiser leur sécurité. En adoptant ces pratiques, les organisations peuvent s’assurer que leurs identités non humaines restent sécurisées et protégées.

DataSunrise et la sécurité des identités non humaines

DataSunrise offre des outils flexibles et à la pointe de la technologie pour la sécurité des bases de données, y compris la gestion de la posture de sécurité des données (DSPM). Avec des fonctionnalités telles que la surveillance des activités, l’évaluation des vulnérabilités, et le masquage, DataSunrise garantit que les données sensibles—including les clés API, les jetons, et les certificats—restent sécurisées. Pour voir comment DataSunrise peut aider à protéger vos identités non humaines, visitez notre site Web pour planifier une démonstration en ligne.