Serveur MySQL

Introduction

Nous avons déjà écrit sur la protection de votre serveur MySQL. Maintenant, explorons un sujet pratique : configurer MySQL avec DataSunrise pour les tests de masquage et d’audit. Ce processus est similaire pour toutes les bases de données et stockages pris en charge. Vous pouvez trouver notre couverture complète des bases de données dans notre guide de l’utilisateur.

Dans cet article, nous installerons le serveur MySQL sur Ubuntu 24.04 Serveur (EOS en juin 2029) et créerons une règle d’audit dans DataSunrise. Nous supposons que vous avez déjà installé le serveur DataSunrise 10.1. Si ce n’est pas le cas, téléchargez une version d’essai gratuite depuis notre site web et suivez notre guide d’installation. Ce guide couvre des systèmes d’exploitation courants comme Windows, Oracle Linux, CentOS, et Ubuntu.

Pour plus de simplicité, nous désactiverons le pare-feu sur la machine du serveur MySQL. Notez que cela n’est pas recommandé pour les configurations en production.

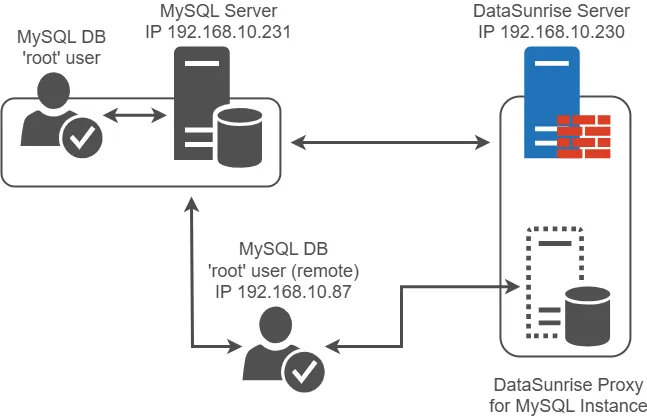

Configuration du Cas

Ci-dessous, vous pouvez voir le diagramme montrant les composants de la configuration de test.

Notre configuration comprend trois machines avec des adresses IP distinctes :

- 192.168.10.231 – serveur MySQL

- 192.168.10.230 – serveur DataSunrise

- 192.168.10.87 – PC de l’utilisateur de la base de données

Ces machines doivent se pinguer avec succès.

Lors de la configuration du serveur MySQL, nous créons un utilisateur ‘root’. Cet utilisateur peut se connecter à distance à partir de deux hôtes :

- 192.168.10.230 – Pour configurer le proxy DataSunrise

- 192.168.10.87 – Pour des connexions directes à la base de données

Remarque : L’audit et le masquage ne fonctionnent pas avec les connexions directes.

Installer le serveur de base de données sur Ubuntu

Un conseil rapide avant de commencer : Utilisez MobaXTerm pour simplifier la saisie des commandes. Suivez ces étapes :

- Assurez-vous que SSH est disponible sur votre serveur Ubuntu.

- Ouvrez une session console dans MobaXTerm.

- Connectez-vous à votre serveur via SSH dans MobaXTerm.

- Copiez et collez les commandes directement dans le terminal SSH.

Cette approche permet de gagner du temps et de réduire les erreurs de saisie. Elle fonctionne si vous avez activé SSH pendant l’installation d’Ubuntu ou si vous l’avez ajouté plus tard. Passons maintenant à l’installation de la base de données.

1. Mettez à jour les listes de paquets :

sudo apt update

2. Installez le serveur MySQL :

sudo apt install mysql-server

3. Démarrez le service MySQL :

sudo systemctl start mysql

4. Activez MySQL pour qu’il démarre au démarrage :

sudo systemctl enable mysql

5. Sécurisez l’installation de MySQL :

sudo mysql_secure_installation

Cette étape exécute les scripts de configuration de sécurité. Vous répondrez aux questions par Oui ou Non. Vos réponses n’affecteront pas notre installation car :

- Nous configurerons nous-mêmes l’accès à distance.

- Nous n’utilisons pas d’utilisateurs anonymes.

- Nous n’avons pas besoin d’exemples de bases de données.

6. Connectez-vous à MySQL en tant que root :

sudo mysql

Créez un nouvel utilisateur root avec accès à distance à partir des hôtes 230 (accès à distance à la base de données via proxy) et 87 (accès à distance direct à la base de données) :

CREATE USER 'root'@'192.168.10.230' IDENTIFIED BY 'votre_mot_de_passe_fort'; GRANT ALL PRIVILEGES ON *.* TO 'root'@'192.168.10.230' WITH GRANT OPTION; FLUSH PRIVILEGES; CREATE USER 'root'@'192.168.10.87' IDENTIFIED BY 'votre_mot_de_passe_fort'; GRANT ALL PRIVILEGES ON *.* TO 'root'@'192.168.10.87' WITH GRANT OPTION; FLUSH PRIVILEGES; EXIT;

7. Éditez le fichier de configuration MySQL :

sudo nano /etc/mysql/mysql.conf.d/mysqld.cnf

8. Changez la ligne bind-address en 0.0.0.0 (MySQL accepte les connexions depuis n’importe quelle interface réseau) :

bind-address = 0.0.0.0

9. Redémarrez le service MySQL :

sudo systemctl restart mysql

10. Désactivez le pare-feu :

sudo ufw disable

Nous avons maintenant le serveur MySQL Community installé sur Ubuntu 24.04 avec un accès root à distance depuis 192.168.10.230 et 192.168.10.87.

J’ai installé MySQL depuis les dépôts du serveur Ubuntu. Voici ce que j’ai obtenu : Version de MySQL : 8.0.37 avec fin du support : 2026

Vous pouvez vérifier cette information vous-même. Exécutez simplement la commande mysql -V :

Configuration de DataSunrise et des Données de Test

Instance de Base de Données

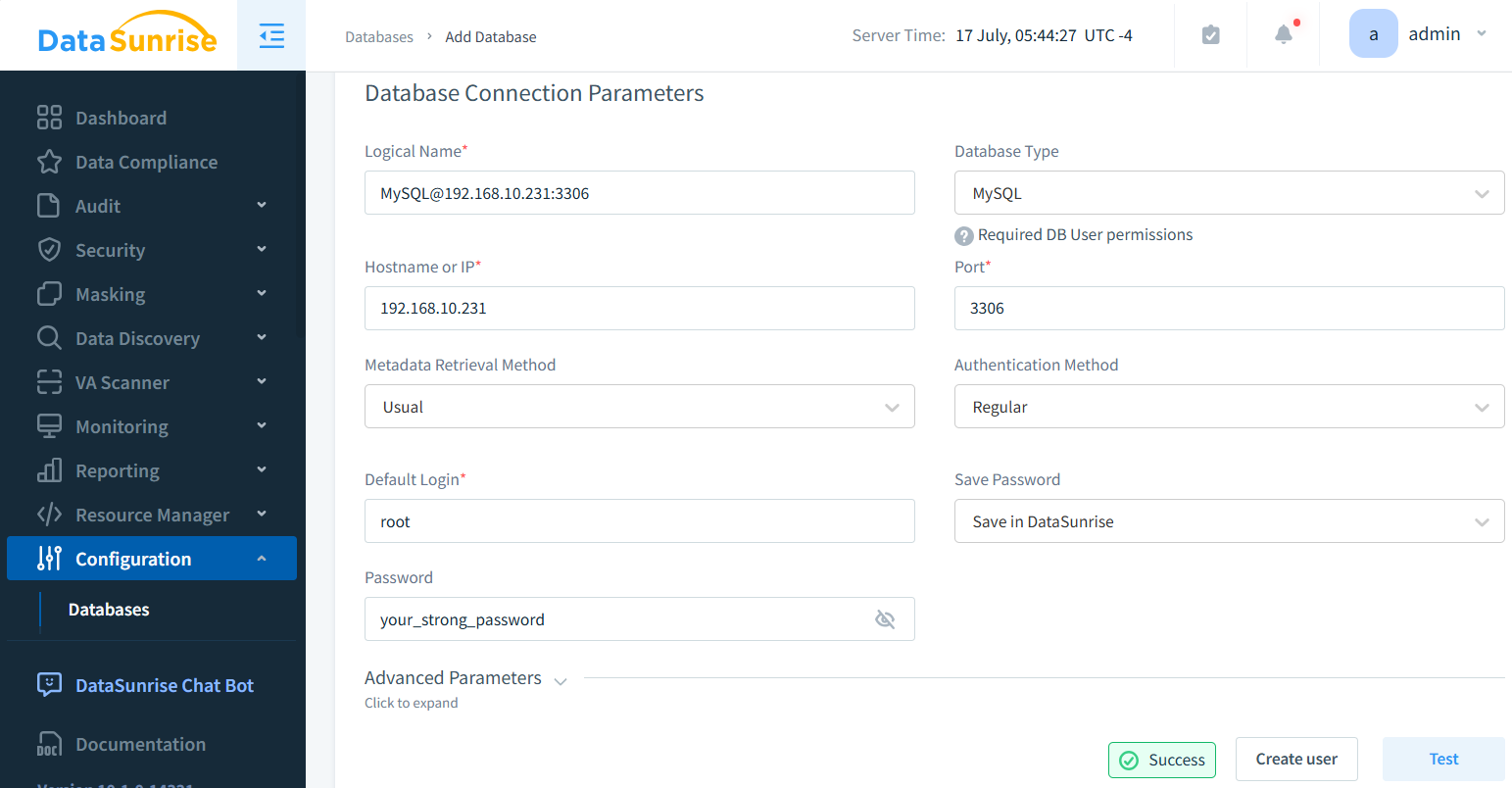

Ajouter une instance de base de données :

- Allez dans Configuration > Bases de données.

- Ajoutez les détails de votre base de données.

- Cliquez sur le bouton Tester pour vérifier la connexion.

- Si réussi, le bouton Enregistrer apparaîtra en bas.

- Cliquez sur Enregistrer pour terminer.

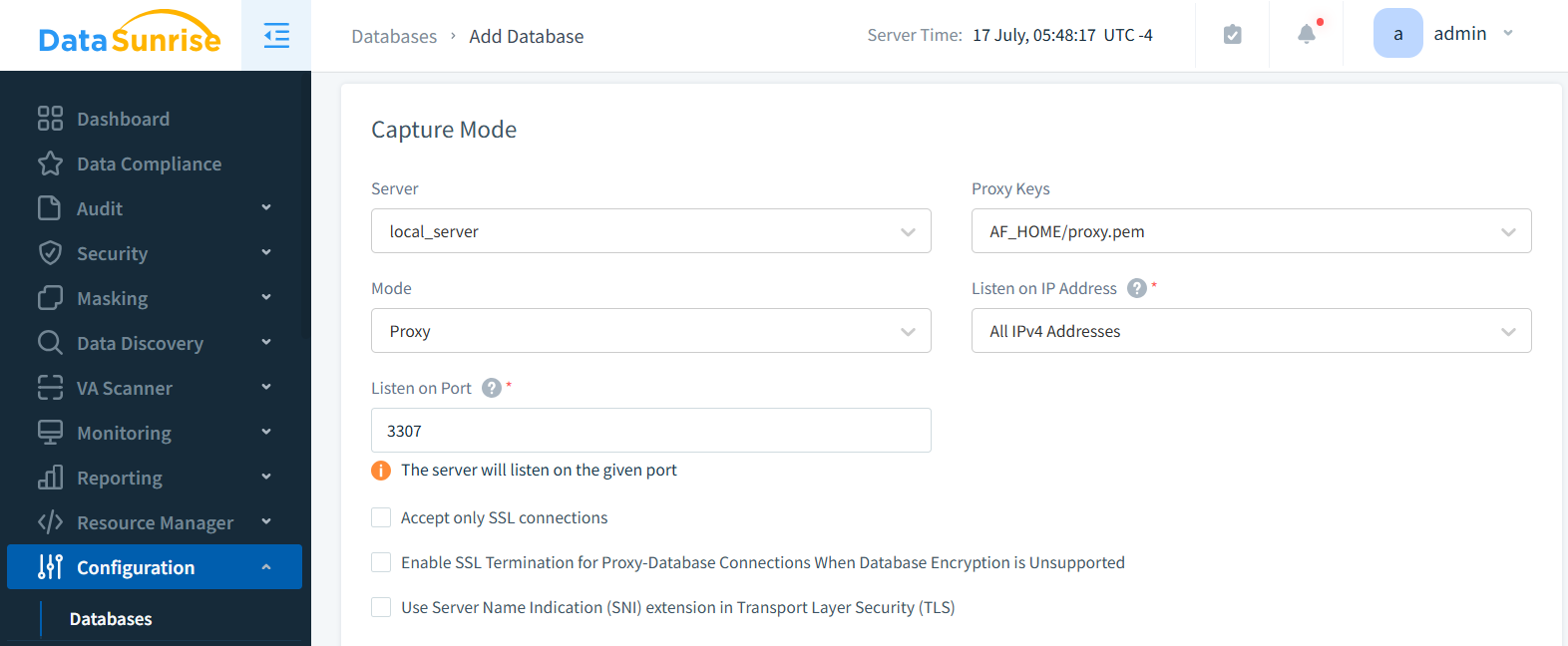

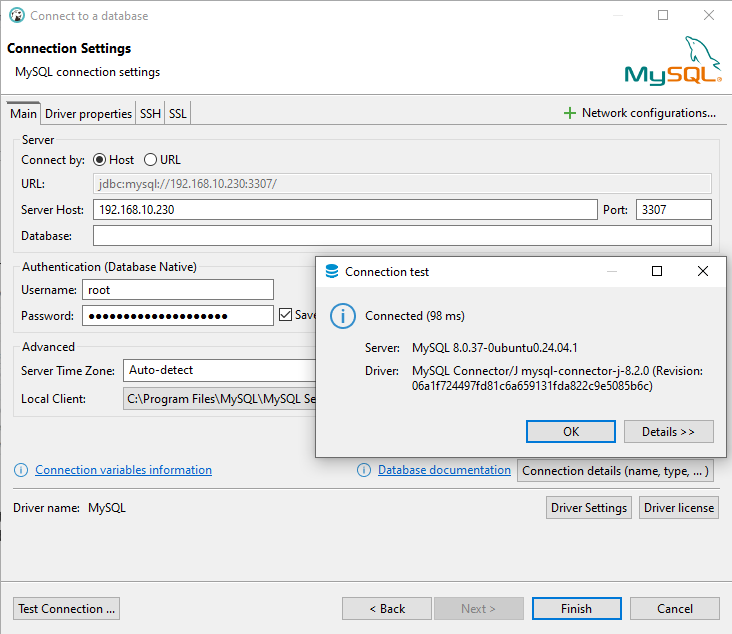

Portez attention au numéro de port du proxy (figure ci-dessous). Il est souvent différent du port de la base de données, étant généralement le port de la base de données plus 1,2, etc. (en fonction du nombre d’instances de base de données MySQL présentes). Vous aurez besoin de cette information pour vous connecter au proxy de la base de données plus tard.

Travailler sur le Contenu de la Base de Données : Créer et Remplir une Table

Nous avons maintenant l’instance de base de données prête pour les tests de sécurité. Vous pouvez utiliser l’exemple SQL ci-dessous pour créer une base de données avec des données sensibles. Si vous avez besoin de plus de données, visitez Mockaroo.com. Ce site web vous permet de générer jusqu’à 1000 lignes de données gratuitement en format SQL. Le SQL généré peut inclure des instructions CREATE TABLE, ce qui facilite la configuration de votre base de données de test.

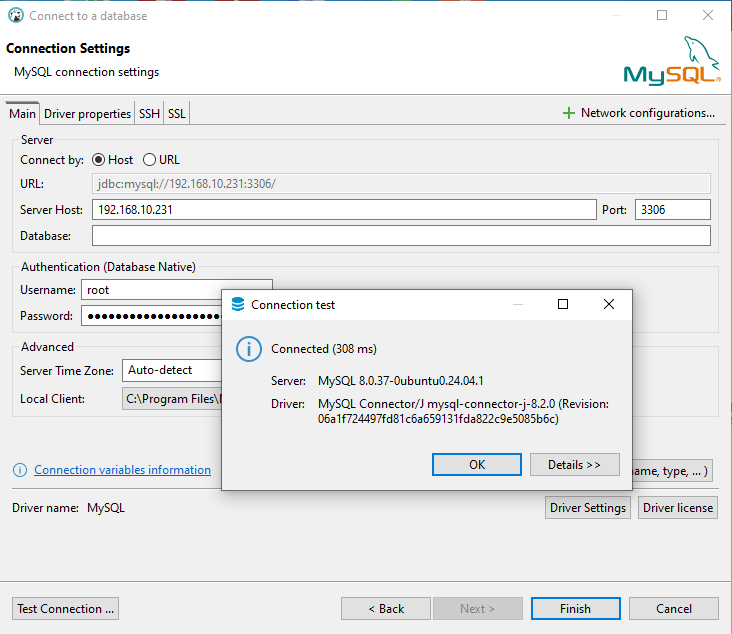

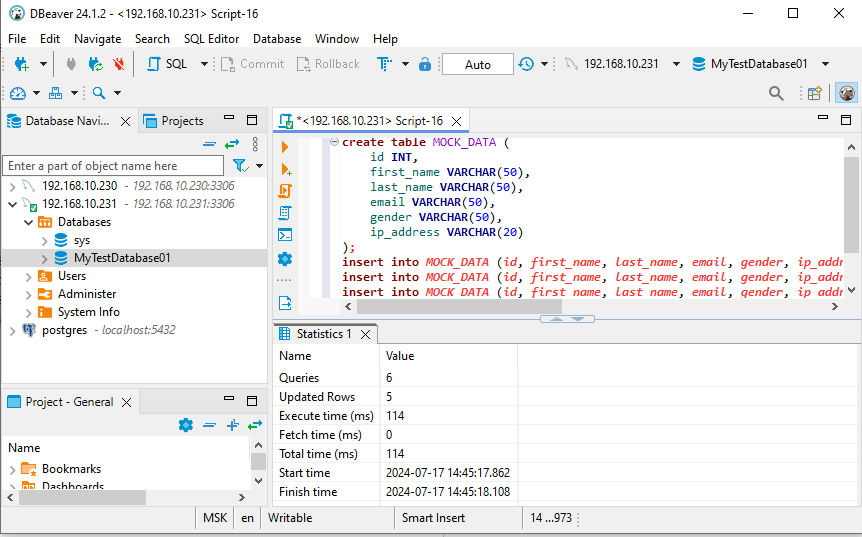

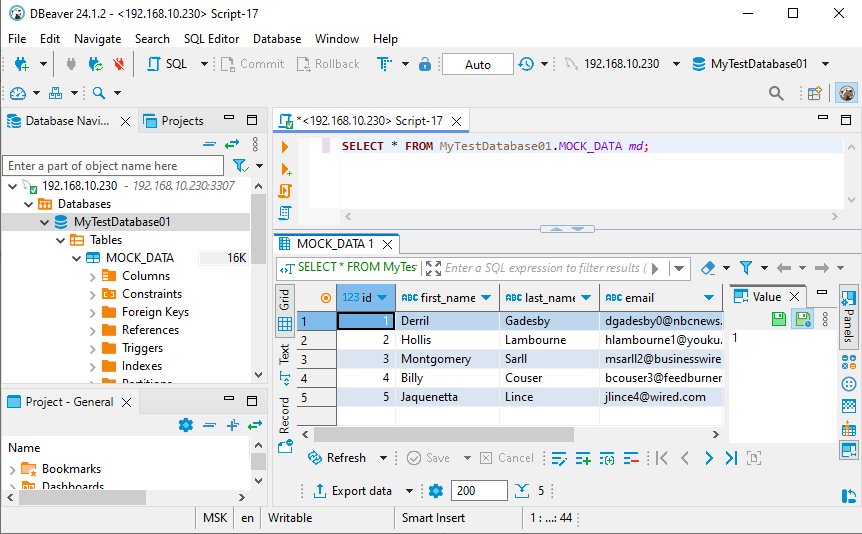

Vous pouvez vous connecter directement au serveur MySQL installé en utilisant DBeaver Community Edition. Utilisez l’adresse IP du serveur (192.168.10.231) et le port (3306). Si nécessaire, activez “Allow public key retrieval” dans les propriétés du pilote. Pour tester la connexion, cliquez sur le bouton Tester. Une fois réussi, cliquez sur Terminer pour terminer la configuration de la connexion DBeaver.

Créez une base de données (comme MyTestDatabase01 sur la figure ci-dessous) sur le serveur MySQL en utilisant l’interface graphique de DBeaver ou l’outil mysql dans le terminal SSH de MobaXTerm. Ajoutez ensuite la table suivante à votre nouvelle base de données :

create table MOCK_DATA ( id INT, first_name VARCHAR(50), last_name VARCHAR(50), email VARCHAR(50), gender VARCHAR(50), ip_address VARCHAR(20) ); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (1, 'Derril', 'Gadesby', 'dgadesby0@nbcnews.com', 'Male', '150.125.29.137'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (2, 'Hollis', 'Lambourne', 'hlambourne1@youku.com', 'Male', '214.158.239.175'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (3, 'Montgomery', 'Sarll', 'msarll2@businesswire.com', 'Male', '112.76.38.229'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (4, 'Billy', 'Couser', 'bcouser3@feedburner.com', 'Male', '18.60.157.23'); insert into MOCK_DATA (id, first_name, last_name, email, gender, ip_address) values (5, 'Jaquenetta', 'Lince', 'jlince4@wired.com', 'Female', '101.128.60.87');

Sur la figure ci-dessus, vous pouvez voir la connexion directe à la base de données vers 192.168.10.231 (la machine avec le serveur MySQL).

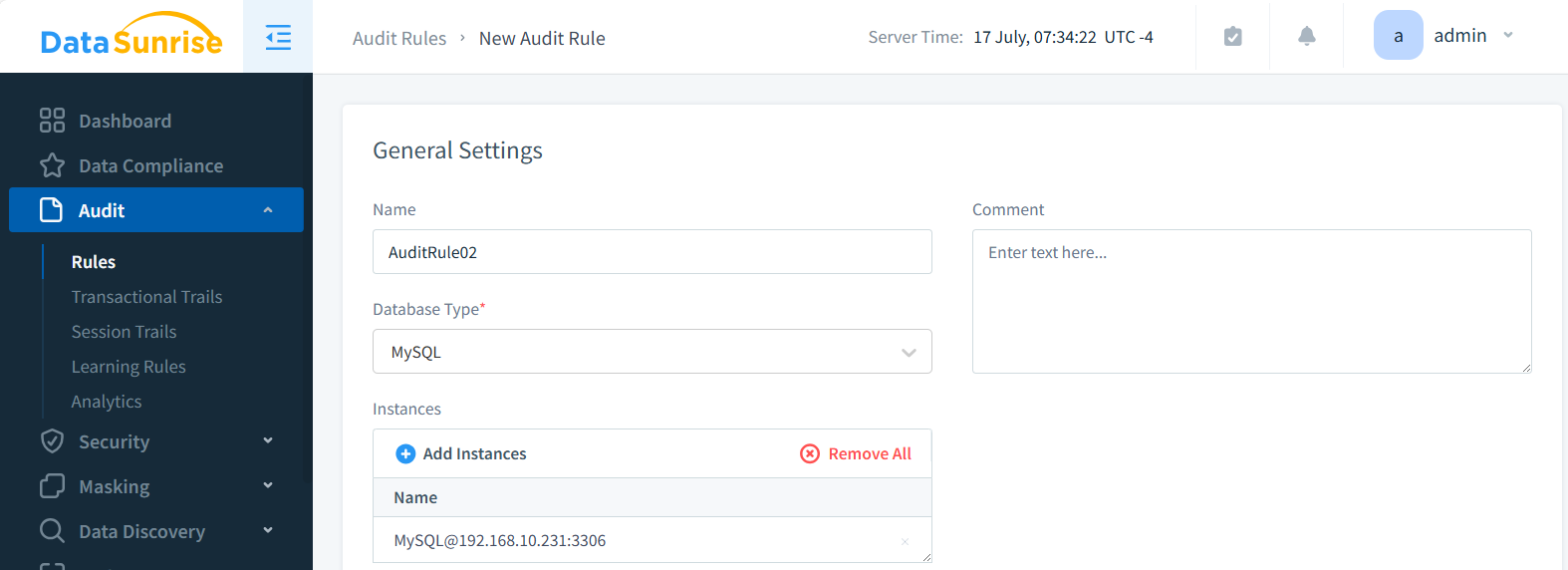

Règle d’Audit pour la Surveillance de l’Instance

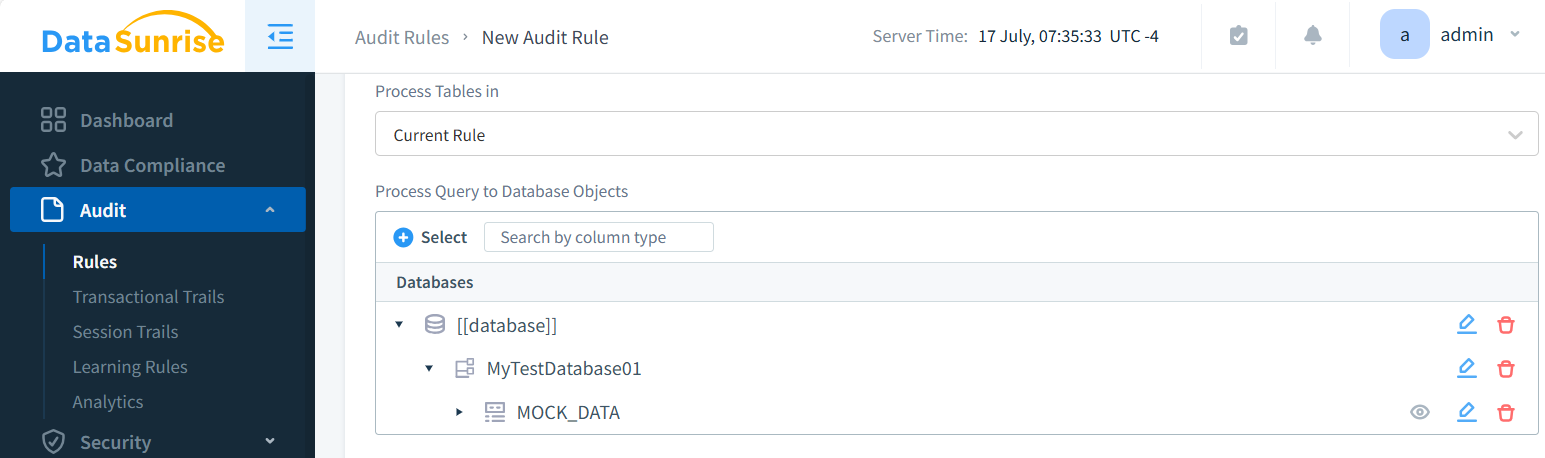

Nous créons maintenant une règle d’Audit pour l’instance MySQL dans DataSunrise :

Et sélectionnons les lignes appropriées que nous avons créées directement il y a quelques étapes :

N’oubliez pas d’enregistrer la règle.

Surveillance des Connexions DBeaver via le Proxy

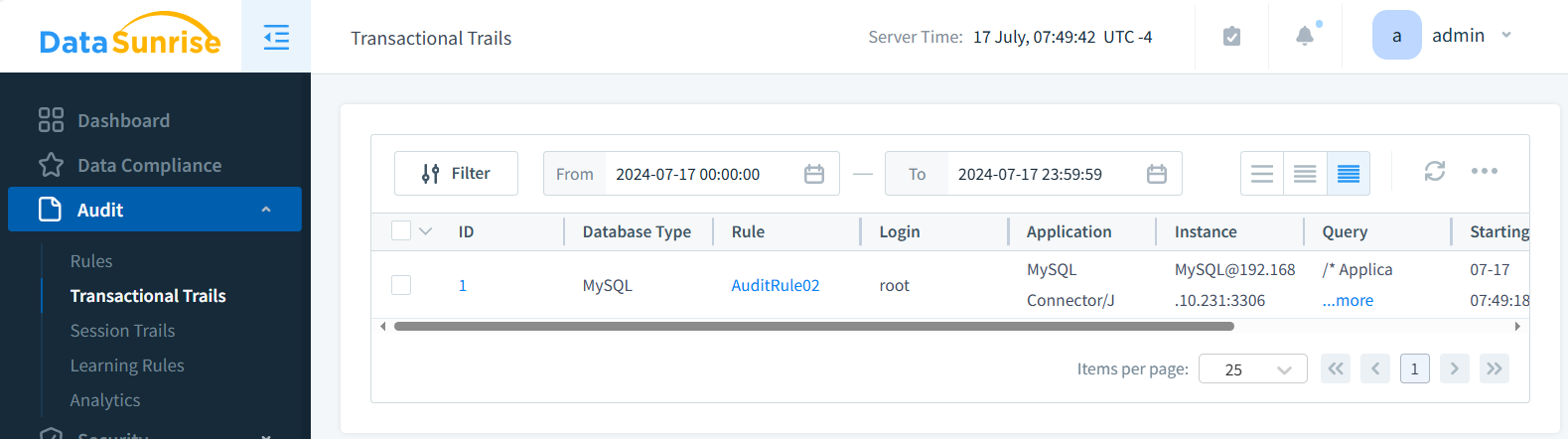

Créez une connexion DBeaver au proxy de la même manière que vous avez créé une connexion directe. L’IP sera 192.168.10.230 et le numéro de port est 3307.

Et réalisez une requête SELECT sur cette table MOCK_DATA :

Comme vous pouvez le voir, nous nous sommes connectés à la base de données MySQL via le proxy DataSunrise. C’est pourquoi l’adresse est 192.168.10.230.

Maintenant, les journaux transactionnels contiennent l’événement pour votre requête SELECT :

Conclusion

Dans cet article, nous avons couvert les étapes essentielles pour configurer le serveur MySQL avec DataSunrise sur le dernier serveur Ubuntu. Nous avons :

- Installé et configuré MySQL

- Connecté la base de données à DataSunrise

- Établi des connexions à distance, à la fois directes et via proxy

- Démontré l’audit de base avec un événement de Journal Transactionnel

Cette configuration n’est que le début. DataSunrise offre bien plus, y compris le masquage de données avancé, des règles de sécurité robustes, et une découverte de données exhaustive.

Pour les organisations cherchant à protéger leurs données, qu’elles soient sur site ou sur le cloud, nous recommandons de programmer une démo en ligne avec notre équipe. DataSunrise se démarque par sa couverture étendue des bases de données et son interface web intuitive, offrant à la fois un contrôle granulaire et basé sur des politiques pour vos actifs de données.

Découvrez comment DataSunrise peut améliorer votre stratégie de sécurité des données et vous aider à répondre efficacement aux exigences de conformité.

Suivant