Surveillance de l’Activité des Bases de Données

A mesure que les bases de données croissent en taille et en complexité, il devient de plus en plus important de les surveiller et de les sécuriser efficacement. C’est là que la Surveillance de l’Activité des Bases de Données (DAM) entre en jeu.

DataSunrise propose des solutions complètes et avancées de Surveillance de l’Activité des Bases de Données (DAM). Nos outils de pointe offrent une visibilité en temps réel des opérations de la base de données, des fonctionnalités de sécurité robustes et des interfaces utilisateur intuitives. Bien que cet article fournisse une vue d’ensemble des pratiques de DAM, la plateforme DataSunrise va au-delà en offrant des capacités de pointe qui peuvent significativement améliorer votre sécurité des bases de données et vos efforts de conformité.

Qu’est-ce que la Surveillance de l’Activité des Bases de Données?

La Surveillance de l’Activité des Bases de Données, souvent abrégée en DAM, est une pratique de sécurité qui implique le suivi et l’analyse de toutes les activités de la base de données en temps réel. C’est comme avoir un gardien vigilant qui surveille vos données, s’assurant que chaque interaction est légitime et sécurisée.

Importance du DAM

DAM est crucial pour plusieurs raisons :

- Sécurité : Il aide à détecter et prévenir les accès non autorisés ou les activités malveillantes.

- Conformité : De nombreuses industries exigent des pratiques strictes de manipulation des données, et DAM aide à respecter ces règlements.

- Performance : En surveillant les activités de la base de données, vous pouvez identifier les goulots d’étranglement et optimiser les performances.

- Analyse du Comportement des Utilisateurs : DAM fournit des informations sur la façon dont les utilisateurs interagissent avec la base de données, ce qui peut être précieux pour améliorer les flux de travail.

Principaux Composants de la Surveillance de l’Activité des Bases de Données

1. Surveillance en Temps Réel

Les solutions DAM surveillent en continu toutes les activités de la base de données, notamment :

- Requêtes SQL

- Modifications et manipulations de données (inserts, mises à jour, suppressions)

- Changements de schéma

- Connexions et déconnexions des utilisateurs

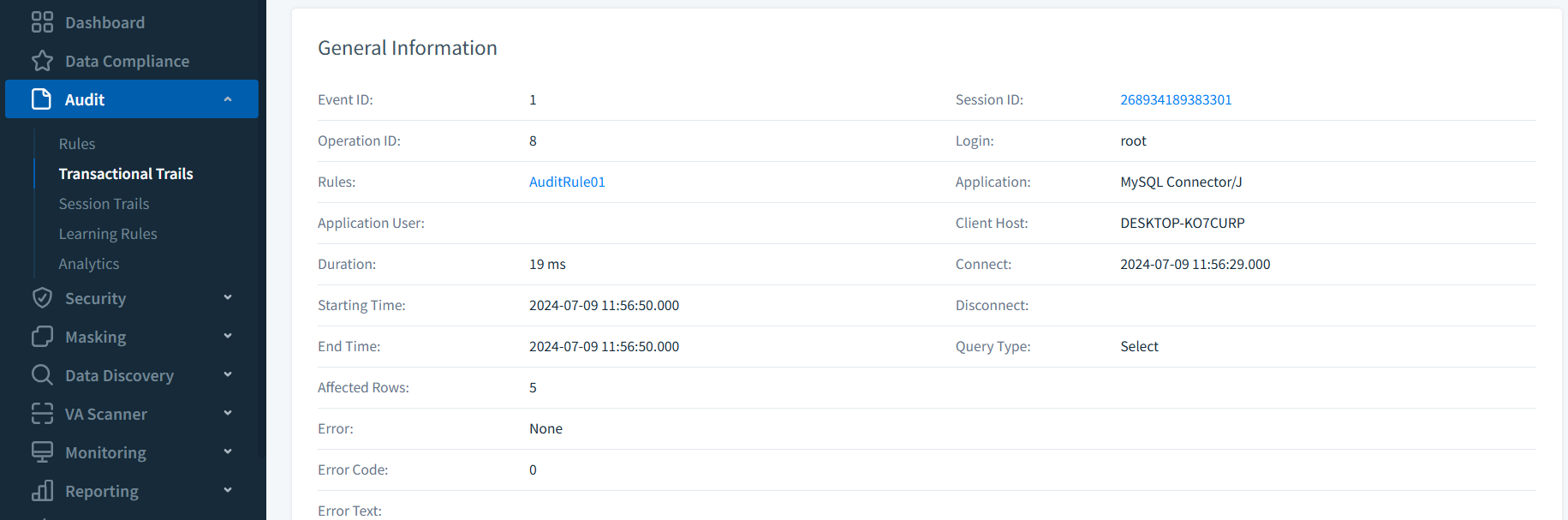

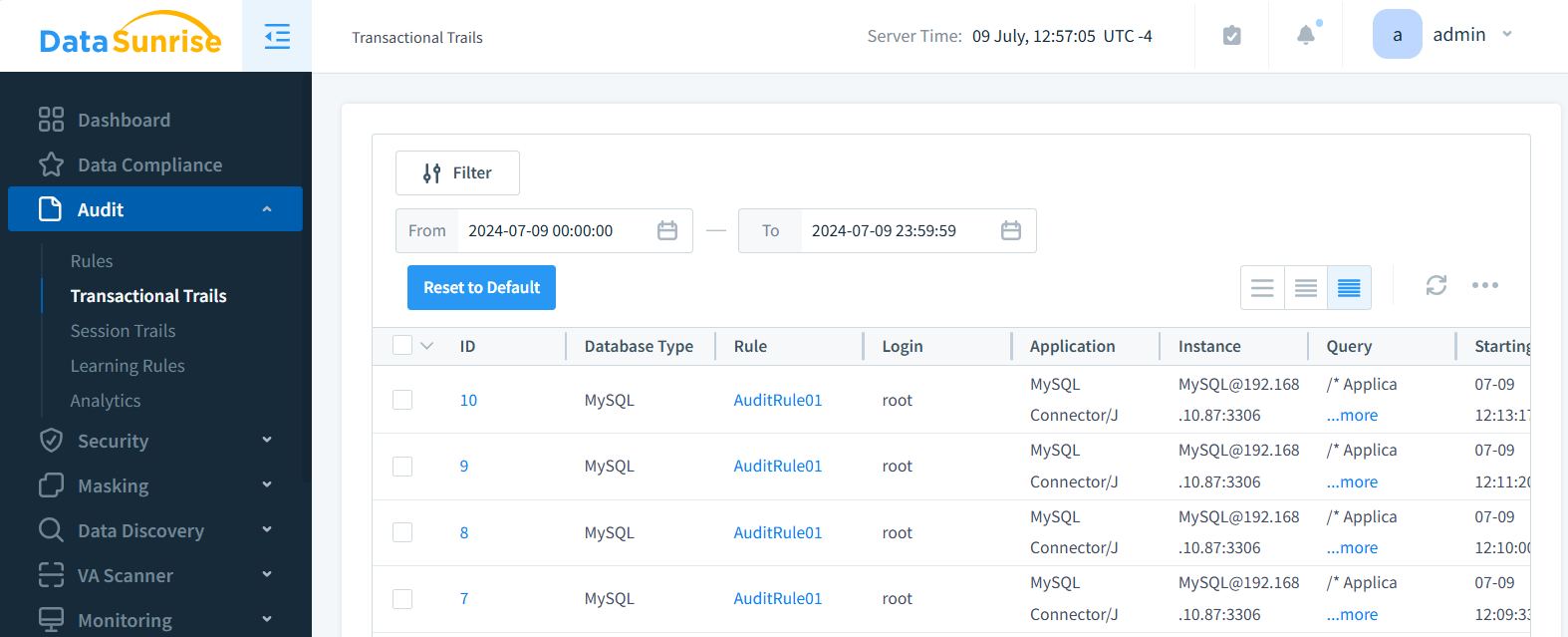

Les Trails Transactionnels de DataSunrise offrent des aperçus complets de toutes les requêtes surveillées des bases de données.

Ces journaux d’audit robustes capturent des informations essentielles, y compris le texte complet de la requête, la durée d’exécution et les heures de début et de fin précises. Au-delà de ces métriques principales, le système de journalisation flexible de DataSunrise permet de capturer de nombreux paramètres supplémentaires, adaptant le processus d’audit à vos besoins spécifiques.

Pour des analyses approfondies, vous pouvez même configurer les Trails Transactionnels pour stocker les résultats des requêtes, fournissant une vue complète de l’activité de la base de données et permettant des enquêtes médico-légales détaillées lorsque nécessaire.

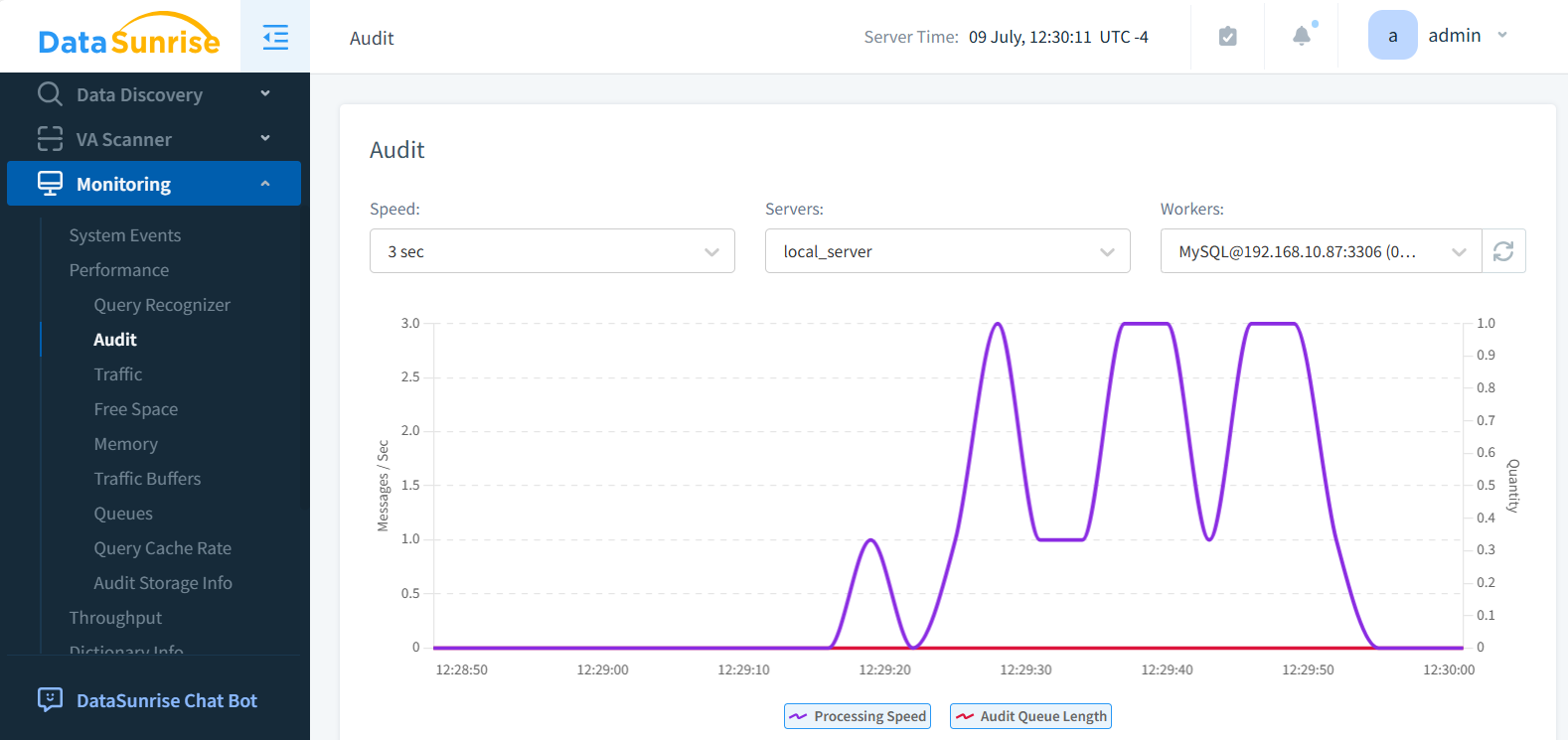

L’image ci-dessous illustre l’outil de surveillance puissant de DataSunrise, une solution complète pour la supervision des performances des bases de données. Cette interface intuitive offre non seulement une vue d’ensemble de l’activité de la base de données, mais également des aperçus approfondis grâce à ses fonctionnalités intégrées de surveillance du trafic et de la mémoire.

Ces sous-éléments, visibles dans l’interface de l’outil, permettent une analyse granulaire des modèles de trafic réseau et de l’utilisation de la mémoire, permettant aux administrateurs de bases de données d’identifier rapidement et de résoudre les éventuels goulots d’étranglement de performance ou préoccupations de sécurité. En présentant plusieurs aspects de surveillance dans un tableau de bord unifié, DataSunrise permet aux utilisateurs de maintenir facilement des performances et une sécurité optimales des bases de données.

2. Système d’Alerte

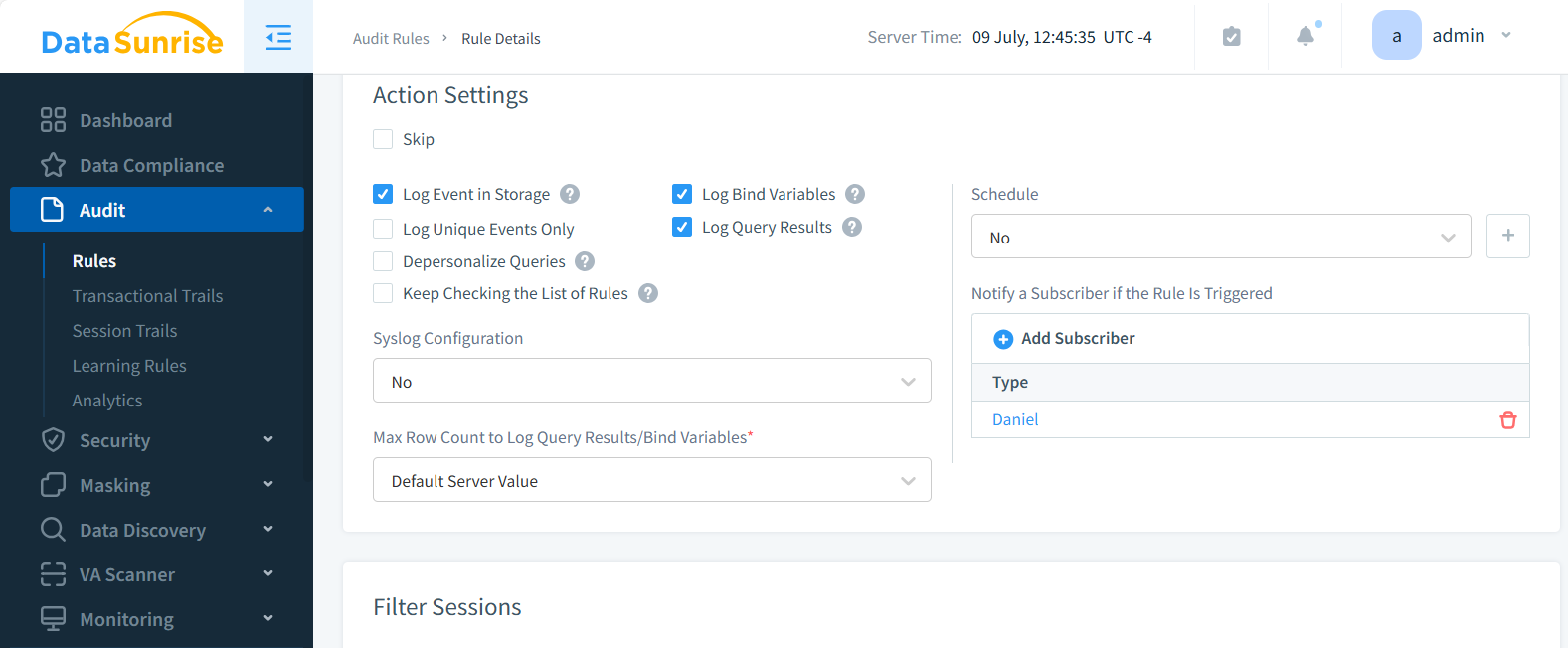

Lorsque des activités suspectes sont détectées, les outils DAM peuvent envoyer des alertes instantanées aux administrateurs. Sur l’image ci-dessous, vous pouvez voir l’abonné ajouté pour contrôler les événements de la base de données comme l’accès à certaines données ou les échecs de requête. DataSunrise informe automatiquement des tentatives de connexion échouées sur le tableau de bord sans configuration préalable.

3. Traces d’Audit

DAM crée des journaux détaillés de toutes les activités de la base de données, qui peuvent être cruciaux pour l’analyse médico-légale et la production de rapports de conformité.

4. Profilage des Requêtes

Cette fonctionnalité analyse les requêtes SQL pour identifier les problèmes de performance et les opportunités d’optimisation.

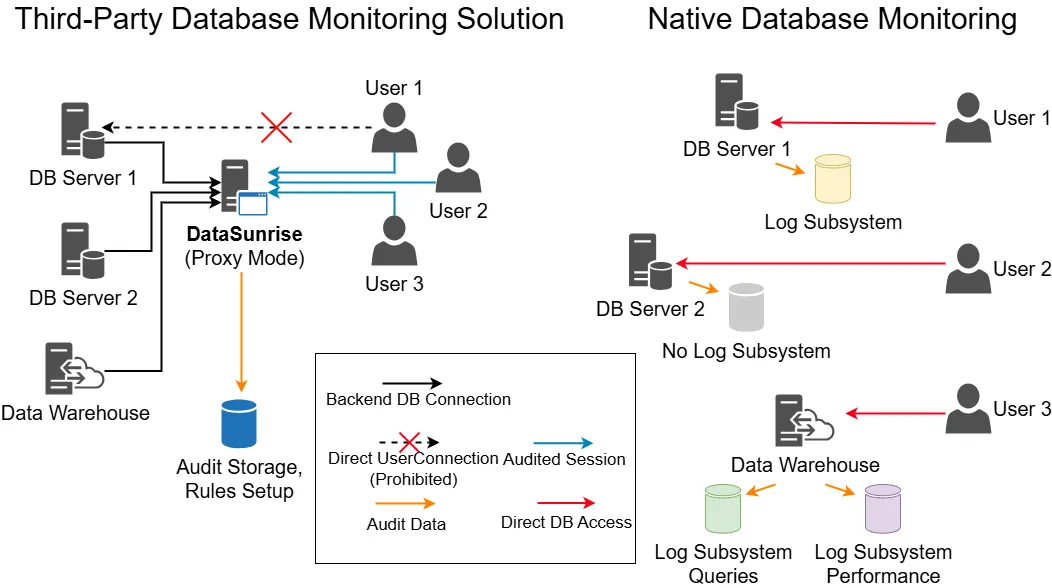

DataSunrise fonctionne comme un proxy inverse pour les serveurs de bases de données, une fonctionnalité clé qui améliore considérablement ses capacités de Surveillance de l’Activité des Bases de Données (DAM). Cette architecture permet à DataSunrise d’intercepter et d’analyser tout le trafic des bases de données en temps réel, offrant une surveillance complète sans impacter les performances de la base de données. Lors de la conception de votre infrastructure DAM, il est crucial de comprendre cette fonctionnalité de proxy inverse pour optimiser la sécurité, garantir une intégration transparente et maximiser l’efficacité de votre solution de surveillance.

Mise en Œuvre Pratique du DAM

Bien que la mise en œuvre de la Surveillance de l’Activité des Bases de Données (DAM) en interne puisse sembler attrayante, elle comporte des défis significatifs. Le processus est non seulement chronophage mais également techniquement complexe, nécessitant une expertise approfondie pour développer des instruments de surveillance complets, des outils de visualisation intuitifs et des systèmes d’alerte robustes. De plus, maintenir ces solutions personnalisées à jour avec les menaces de sécurité et les exigences de conformité en constante évolution peut être une lutte continue.

Pour illustrer les complexités impliquées, explorons la mise en œuvre de DAM dans deux systèmes de bases de données populaires : PostgreSQL et MongoDB. En examinant ces exemples, nous mettrons en évidence pourquoi de nombreuses organisations optent pour des solutions DAM spécialisées qui offrent des fonctionnalités prêtes à l’emploi, des mises à jour régulières et un support expert.

Surveillance de l’Activité de PostgreSQL

PostgreSQL propose plusieurs outils intégrés pour surveiller l’activité de la base de données.

pg_stat_statements

Cette extension offre un moyen de suivre les statistiques d’exécution de toutes les instructions SQL.

Pour l’activer :

- Ajoutez pg_stat_statements aux bibliothèques de préchargement partagé dans postgresql.conf.

- Redémarrez le serveur PostgreSQL.

- Exécutez la commande SQL suivante :

CREATE EXTENSION pg_stat_statements; Now you can query the pg_stat_statements view: SELECT query, calls, total_time, rows FROM pg_stat_statements ORDER BY total_time DESC LIMIT 10;

Cela vous montrera les 10 requêtes les plus consommatrices de temps.

Extension d’Audit PostgreSQL (pgAudit)

pgAudit fournit une journalisation plus détaillée à des fins de conformité.

Pour le configurer :

- Installez l’extension pgAudit.

- Ajoutez pgaudit aux bibliothèques de préchargement partagé dans postgresql.conf.

- Définissez pgaudit.log = ‘write, ddl’ pour journaliser toutes les modifications de données et les changements de schéma.

- Redémarrez PostgreSQL.

Vous verrez maintenant des journaux d’audit détaillés dans vos fichiers journaux PostgreSQL.

Surveillance de l’Activité de MongoDB

MongoDB propose plusieurs outils pour surveiller l’activité de la base de données.

Profiler

Le profileur intégré de MongoDB peut vous aider à identifier les requêtes lentes.

Pour l’activer :

db.setProfilingLevel(1, { slowms: 100 })Cela configure le profileur pour enregistrer les opérations durant plus de 100 millisecondes.

Pour voir les opérations profilées :

db.system.profile.find().pretty()

MongoDB Compass

MongoDB Compass est un outil GUI qui fournit des statistiques de serveur en temps réel et le profilage des requêtes.

Pour l’utiliser :

- Téléchargez et installez MongoDB Compass.

- Connectez-vous à votre instance MongoDB.

- Accédez à l’onglet “Performances” pour voir les statistiques en temps réel.

Meilleures Pratiques pour la Surveillance de l’Activité des Bases de Données

- Audits réguliers : Planifiez des examens réguliers de vos journaux et alertes DAM.

- Établissement de base : Créez une base d’activité normale de la base de données pour repérer facilement les anomalies.

- Principe du Moindre Privilège : Accordez aux utilisateurs uniquement les permissions nécessaires à l’exécution de leurs tâches.

- Chiffrement : Utilisez le chiffrement pour les données sensibles, aussi bien au repos qu’en transit.

- Amélioration continue : Mettez régulièrement à jour vos outils et stratégies de surveillance en fonction des nouvelles menaces et technologies.

Résumé et Conclusion

La Surveillance de l’Activité des Bases de Données est une pratique essentielle pour maintenir la sécurité, la performance et la conformité de vos bases de données. En mettant en œuvre des outils DAM et en suivant les meilleures pratiques, vous pouvez obtenir des informations précieuses sur vos opérations de base de données, détecter les menaces potentielles et optimiser les performances.

Que vous utilisiez PostgreSQL, MongoDB ou tout autre système de base de données, il existe des outils intégrés et tiers pour vous aider à surveiller et sécuriser vos données efficacement. N’oubliez pas, le DAM n’est pas une configuration unique, mais un processus continu qui nécessite une attention régulière et des mises à jour.

En priorisant la Surveillance de l’Activité des Bases de Données, vous adoptez une approche proactive de la gestion des bases de données, assurant que vos données précieuses restent sécurisées et que vos opérations de base de données fonctionnent sans heurts.

Pour ceux qui recherchent une solution complète et conviviale pour la sécurité des bases de données, y compris des capacités DAM avancées, envisagez d’explorer DataSunrise. Nos outils flexibles offrent une surveillance robuste et une protection pour divers systèmes de bases de données. Nous vous invitons à visiter notre site Web pour une démonstration en ligne et découvrir comment nos solutions peuvent améliorer votre stratégie de sécurité des bases de données.