Traitement Restreint

Alors que les données deviennent de plus en plus importantes dans notre vie, les organisations sont de plus en plus sous pression pour gérer les informations personnelles de manière responsable. Un aspect crucial des réglementations sur la protection des données est le concept de traitement restreint. Cet article traite du traitement restreint en matière de conformité des données et de la manière dont les entreprises peuvent utiliser des outils open-source pour des stratégies efficaces de gestion des données.

Qu’est-ce que le Traitement Restreint dans les Réglementations sur les Données ?

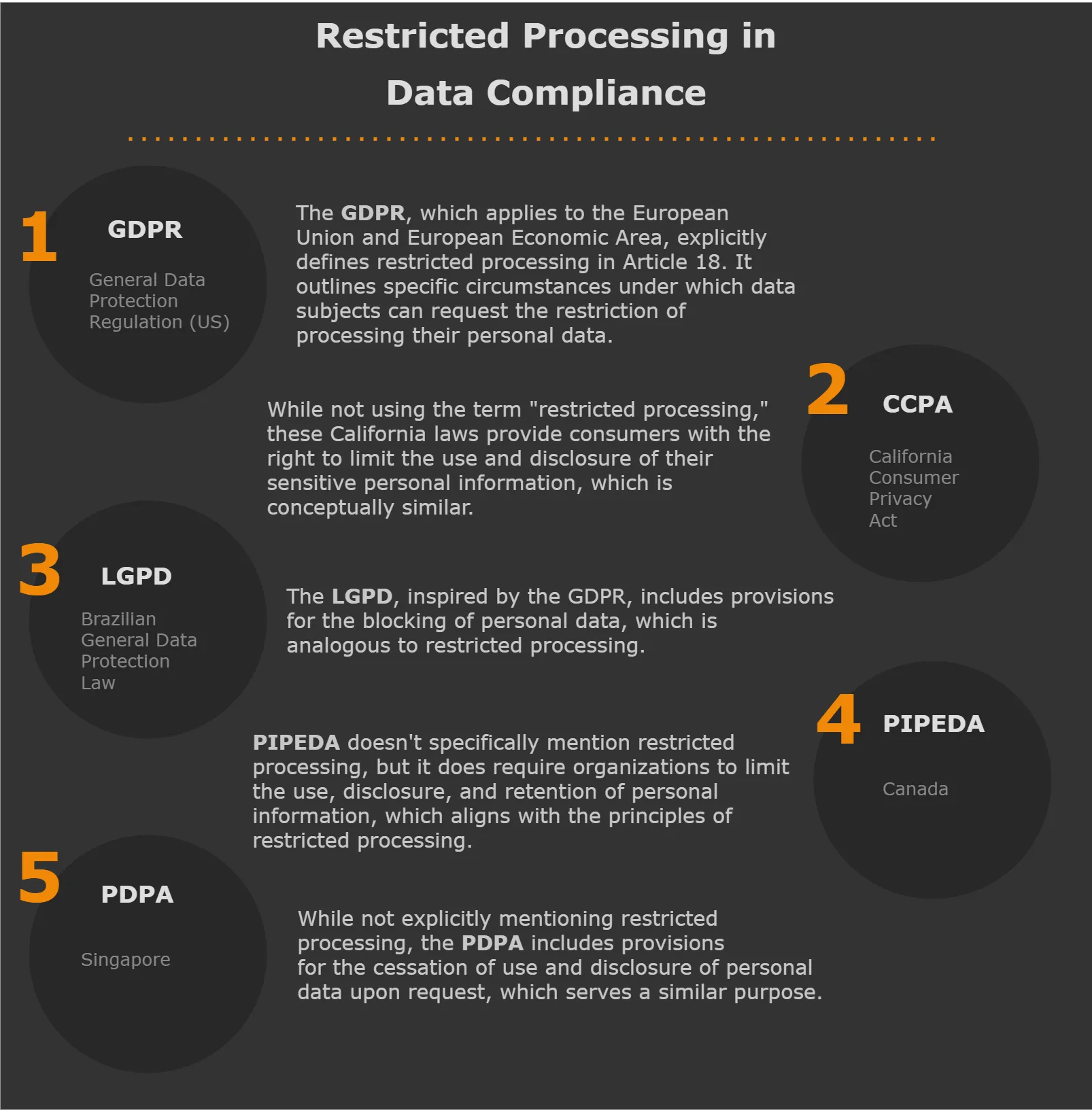

Ce traitement est important dans les lois sur la protection des données, comme le RGPD, pour contrôler comment les données personnelles sont traitées. Il se réfère à la limitation des activités de traitement des données sous des conditions spécifiques. Cette pratique garantit que les organisations traitent les données personnelles de manière éthique et en conformité avec les exigences légales.

Quand S’applique-t-il ?

Plusieurs scénarios peuvent déclencher un traitement restreint.

- Lorsque qu’une personne conteste l’exactitude de ses données personnelles

- Lorsque le traitement est illégal, mais la personne concernée s’oppose à l’effacement

- Lorsque le responsable du traitement n’a plus besoin des données, mais la personne concernée en a besoin pour des réclamations légales

- Lorsque la personne concernée s’est opposée au traitement, dans l’attente de la vérification des motifs légitimes du responsable du traitement

Dans ces cas, les organisations doivent limiter leurs activités de traitement des données au stockage uniquement, à moins qu’elles n’aient le consentement de la personne concernée ou d’autres motifs légaux pour continuer le traitement.

Contrôler les Données Lorsque le Traitement Doit Cesser

Les organisations doivent agir rapidement pour se conformer lorsqu’elles reçoivent une demande de traitement restreint. Voici quelques approches pour contrôler le traitement des données :

1. Isolation des Données

Une méthode efficace consiste à isoler les données concernées. Vous pouvez le faire en :

- Déménageant les données dans une base de données séparée et à accès restreint

- Appliquant des contrôles d’accès pour limiter qui peut voir ou modifier les données

- Retirant temporairement les données des systèmes actifs

2. Systèmes de Marquage

La mise en place d’un système de marquage peut aider à identifier les données pour un traitement restreint :

- Ajoutez un drapeau “traitement restreint” aux enregistrements de base de données pertinents

- Utilisez des balises de métadonnées pour indiquer les limites de traitement

- Mettez en œuvre des alertes système qui notifient les utilisateurs lorsqu’ils tentent d’accéder aux données restreintes

3. Modification des Processus

Adapter les processus existants est crucial :

- Mettez à jour les flux de données pour exclure les données restreintes

- Modifiez les outils de reporting pour omettre les informations marquées

- Implémentez des vérifications dans les pipelines de traitement des données pour sauter les données restreintes

Outils Open-Source pour le Traitement Restreint

Plusieurs outils open-source peuvent aider à mettre en œuvre le traitement des données restreintes :

1. Apache Atlas

Apache Atlas est un cadre de gouvernance des données et de métadonnées qui peut aider à la découverte et à la classification des données.

Exemple :

# Créez une nouvelle classification pour le traitement des données restreintes atlas entity-def create --filename restricted_processing_classification.json # Appliquez la classification à un ensemble de données spécifique atlas entity update --guid <entity_guid> --classification RESTRICTED_PROCESSING

Résultat : Cela crée une nouvelle classification pour le traitement restreint et l’applique à un ensemble de données spécifique, facilitant ainsi le suivi et la gestion des données restreintes.

2. OpenRefine

OpenRefine est un outil puissant pour le nettoyage et la transformation des données qui peut aider à identifier et gérer les données restreintes.

Exemple :

Créez une facette de texte pour identifier les données potentiellement restreintes

- Cliquez sur la colonne contenant les données personnelles

- Choisissez Facette > Facette de texte

- Examinez les résultats de la facette pour identifier les données nécessitant une restriction

Marquez les lignes pour un traitement restreint

- Créez une nouvelle colonne basée sur la colonne des données personnelles

- Utilisez l’expression GREL suivante :

if(value.contains("sensitive_info"), "RESTRICTED", "NORMAL")Résultat : Cela crée une nouvelle colonne marquant les lignes contenant des informations sensibles pour un traitement restreint.

3. PostgreSQL

PostgreSQL, une base de données relationnelle open-source, propose des fonctionnalités pouvant être utilisées pour mettre en œuvre un traitement restreint.

Exemple :

-- Créez une table avec un drapeau de traitement restreint CREATE TABLE user_data ( id SERIAL PRIMARY KEY, name TEXT, email TEXT, is_restricted BOOLEAN DEFAULT FALSE ); -- Mettez en place une vue qui exclut les données restreintes CREATE VIEW active_user_data AS SELECT * FROM user_data WHERE NOT is_restricted; -- Créez une fonction pour basculer le traitement restreint CREATE OR REPLACE FUNCTION toggle_restricted_processing(user_id INT, restrict BOOLEAN) RETURNS VOID AS $$ BEGIN UPDATE user_data SET is_restricted = restrict WHERE id = user_id; END; $$ LANGUAGE plpgsql;

Résultat : Cette configuration crée une table avec un drapeau pour le traitement restreint, une vue qui affiche uniquement les données non restreintes et une fonction pour basculer facilement le statut restreint des données d’un utilisateur.

Mise en Œuvre d’une Suppression Sécurisée des Données

Lorsque les personnes concernées demandent la suppression, il est crucial de s’assurer que le processus est complet et irréversible. Voici quelques approches :

1. Suppression Logique

La suppression logique implique de marquer les enregistrements comme supprimés sans les enlever physiquement de la base de données. Cela peut être utile pour les pistes d’audit et le respect des politiques de conservation.

Exemple (utilisant PostgreSQL) :

-- Ajoutez une colonne deleted_at à la table user_data ALTER TABLE user_data ADD COLUMN deleted_at TIMESTAMP; -- Créez une fonction pour la suppression logique CREATE OR REPLACE FUNCTION soft_delete_user(user_id INT) RETURNS VOID AS $$ BEGIN UPDATE user_data SET deleted_at = NOW() WHERE id = user_id; END; $$ LANGUAGE plpgsql; -- Créez une vue des utilisateurs actifs (non supprimés) CREATE VIEW active_users AS SELECT * FROM user_data WHERE deleted_at IS NULL;

Résultat : Cette configuration permet la suppression logique des données utilisateur, en maintenant un enregistrement de la date de suppression, tout en enlevant effectivement les données de l’utilisation active.

2. Suppression Physique Sécurisée

Pour les cas où la suppression physique est nécessaire, assurez-vous que les données sont écrasées pour empêcher leur récupération.

Exemple (utilisant la commande Linux shred) :

# Supprimez de manière sécurisée un fichier shred -u -z /path/to/sensitive_file.txt

Résultat : Cette commande écrase le fichier plusieurs fois avant de le supprimer, rendant la récupération extrêmement difficile.

Découverte des Données pour un Traitement Restreint Efficace

Mettre en œuvre un traitement restreint efficacement nécessite une compréhension approfondie de l’endroit où résident les données personnelles dans vos systèmes. Les outils de découverte de données peuvent aider à identifier et classer les informations sensibles.

Outils Open-Source de Découverte des Données

- Amundsen : Un moteur de découverte de données et de métadonnées développé par Lyft.

- DataHub : L’outil généralisé de recherche et de découverte de métadonnées de LinkedIn.

Exemple (utilisant DataHub) :

# Intégrez les métadonnées à partir d'une base de données PostgreSQL datahub ingest -c postgresql_to_datahub.yml # Recherchez des données potentiellement sensibles datahub cli search "email" --entity_type dataset

Résultat : Ce processus intègre les métadonnées d’une base de données PostgreSQL dans DataHub. Il permet également de rechercher des champs potentiellement sensibles comme les adresses e-mail dans tous les ensembles de données intégrés.

Équilibrer l’Utilité des Données et la Conformité

Tout en mettant en œuvre un traitement restreint, il est crucial de maintenir un équilibre entre la protection des données et l’utilité commerciale. Voici quelques stratégies :

- Minimisation des Données : Collectez et conservez uniquement les données nécessaires à vos besoins commerciaux.

- Limitation des Finalités : Décrivez explicitement et enregistrez les motifs pour lesquels vous traitez les données.

- Audits Réguliers : Effectuez des examens périodiques de vos activités de traitement des données pour assurer une conformité continue.

- Formation du Personnel : Éduquez le personnel sur l’importance de la protection des données et les procédures de traitement des demandes de traitement restreint.

Conclusion

Le traitement restreint est un élément crucial des réglementations modernes sur la protection des données. Les organisations peuvent suivre les règles et utiliser de bons plans pour garder leurs données en sécurité et se conformer à la loi. Cet article traite des outils et techniques open-source pour créer des systèmes de gestion des données robustes. Ces systèmes doivent se conformer aux lois et réglementations sur la vie privée.

Alors que les lois sur la protection des données évoluent, il est important de rester informé et flexible dans votre manière de traiter le traitement restreint. Cela vous aidera à maintenir la confiance de vos clients et à éviter les problèmes juridiques.

Pour des outils conviviaux et flexibles conçus pour améliorer la sécurité des bases de données et garantir la conformité, envisagez d’explorer la suite de solutions de DataSunrise. Visitez notre site web à DataSunrise pour une démonstration en ligne et découvrez comment nous pouvons aider à simplifier vos efforts de protection des données.