Types de Masquage de Données : Comment Protéger les Données Sensibles

Protéger les données sensibles est primordial pour toute organisation. Le masquage des données émerge comme une technique cruciale pour assurer la confidentialité et la sécurité des données. Cet article examine les différents types de masquage de données en expliquant leurs applications et différences. En comprenant ces méthodes, les entreprises peuvent mieux protéger leurs informations critiques contre les accès non autorisés.

Le masquage des données consiste à créer une version factice des données d’une entreprise pour protéger les informations importantes. Cette technique est cruciale pour se conformer aux lois sur la confidentialité et protéger les données dans les environnements nécessitant des tests et des analyses.

Types de Masquage de Données

Masquage de Données Statique (SDM)

Le Masquage de Données Statique consiste à créer une copie des données et à appliquer des techniques de transformation pour masquer les informations sensibles. Cette copie remplace ensuite les données originales dans les environnements non-production. Les données restent sécurisées même si l’environnement est compromis car elles sont transformées avant de quitter la base de données.

Exemple de Masquage de Données Statique : Imaginez une base de données de soins de santé avec des dossiers de patients. Avant d’utiliser ces données pour des tests logiciels, un processus de masquage de données statique remplace tous les noms et identifiants des patients par des entrées fictives mais réalistes. La structure et le format des données restent les mêmes, de sorte que les applications peuvent fonctionner comme d’habitude sans révéler les données réelles des patients.

Masquage de Données Dynamique (DDM)

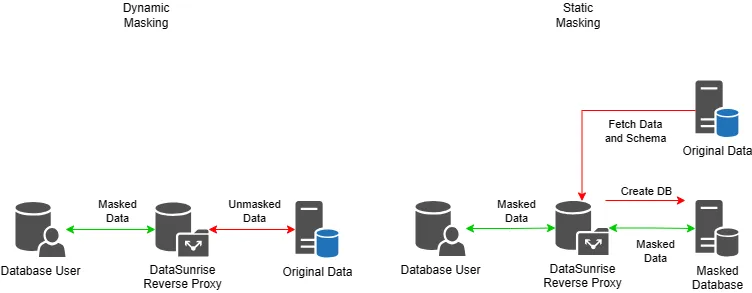

Le système applique le Masquage de Données Dynamique en temps réel pendant le traitement des requêtes de données. Contrairement au SDM, il ne crée pas une copie physique des données. Lors des requêtes de données, le système applique des règles de masquage pour garantir que les données originales dans la base de données restent inchangées.

Exemple de Masquage de Données Dynamique : Un analyste financier effectue une requête sur une base de données contenant des dossiers financiers de clients. Le DDM masque automatiquement les numéros de compte et les soldes dans les résultats de la requête. Cela garantit que les analystes ne voient que les informations nécessaires pour leur analyse, empêchant ainsi l’exposition de données sensibles.

Masquage de Données In-Situ

Bien que ce ne soit pas un type de masquage autonome, le masquage in-situ mérite d’être mentionné comme cas exceptionnel pour le masquage statique. Le masquage in-situ se produit lorsque la base de données de production source et la base de données masquée cible sont les mêmes. Cela signifie que les parties sensibles de vos données existantes sont intentionnellement supprimées ou masquées. Cette procédure comporte des risques et ne doit être tentée que si l’administrateur de la base de données est sûr du résultat final.

Quand le Masquage a-t-il Lieu ?

- Le Masquage de Données Statique masque les données avant de les déplacer vers un environnement non-production.

- Le Masquage de Données Dynamique se produit à la volée, lors de la récupération des données.

Nature des Modifications de Données lors du Masquage

Le masquage des données peut être réversible ou irréversible selon la méthode utilisée :

- Masquage Réversible : Souvent utilisé lorsqu’il est nécessaire de revenir aux données originales, généralement dans des conditions sécurisées.

- Masquage Irréversible : Utilisé lorsque l’accès ultérieur aux données originales n’est pas nécessaire, renforçant ainsi la sécurité.

Notez que les logiciels dédiés comme DataSunrise ne modifient pas les données au repos pour le masquage dynamique. Ce type de masquage fonctionne en mode proxy inversé. Au lieu de la base de données réelle, les requêtes vers la base de données sont traitées par le proxy DataSunrise. Le logiciel utilisateur travaille avec la connexion à la base de données comme d’habitude.

Dans le cas du masquage statique, DataSunrise copie par défaut les données dans une base de données différente. Cela minimise le risque de perte de données.

Méthodes de Masquage

Ce ne sont pas des types de masquage mais vous devez prendre en compte les méthodes de masquage dans certaines situations. Les données factices doivent imiter le format pour ne pas seulement induire l’attaquant en erreur. Cela permet aussi de prendre en charge les anciens logiciels sensibles au format des données.

Substitution

La substitution consiste à remplacer les données originales par des valeurs fictives mais réalistes. Vous devez générer des données fictives au préalable. Cette technique conserve le format et la structure des données tout en garantissant que les valeurs masquées ne sont pas réversibles. Exemple :

Données Originales : John Doe Données Masquées : James Smith

Mélange

Le mélange réarrange les valeurs dans une colonne, brisant la relation entre les données masquées et les données originales. Cette technique est utile lorsque vous devez conserver la distribution et l’unicité des données. Exemple :

Données Originales : John Doe, Jane Smith, Alice Johnson Données Masquées : Alice Johnson, John Doe, Jane Smith

Cryptage

Le cryptage consiste à convertir les données originales en un format illisible à l’aide d’un algorithme cryptographique et d’une clé secrète. Vous ne pouvez décrypter les données masquées qu’avec la clé correspondante, ce qui le rend réversible. On utilise couramment le cryptage lorsqu’il est nécessaire de récupérer les données originales. Exemple :

Données Originales : John Doe Données Masquées : Xk9fTm1pR2w=

Tokenisation

La tokenisation remplace les données sensibles par un jeton unique, généré aléatoirement. Le système stocke de manière sécurisée les données originales dans un coffre-fort de jetons. Le jeton sert de référence pour récupérer les données lorsque nécessaire.

Les entreprises utilisent couramment la tokenisation pour protéger les numéros de cartes de crédit et autres données financières sensibles. Exemple :

Données Originales : 1234-5678-9012-3456 Données Masquées : TOKEN1234

Sur l’image ci-dessous, vous pouvez voir la sélection des méthodes de masquage dans DataSunrise. Cela apparait lorsque vous créez une règle de masquage dynamique à l’aide de l’interface utilisateur Web de DataSunrise. Les méthodes de masquage disponibles peuvent aller de la ‘chaîne vide’ triviale à des ‘chiffrements FF3’ plus avancés.

Masquer avec des Outils DBMS Natifs : Avantages et Inconvénients

Les systèmes de gestion de bases de données (DBMS) offrent souvent des outils natifs, tels que des vues et des procédures stockées. Vous pouvez les utiliser pour mettre en œuvre le masquage des données. Bien que ces outils offrent certains avantages, ils présentent également des limitations par rapport aux solutions dédiées de masquage des données. Explorons les avantages et les inconvénients de l’utilisation des outils DBMS natifs pour créer le masquage.

Avantages

Familiarité : Les administrateurs de bases de données (DBA) et les développeurs maîtrisent souvent bien les outils DBMS natifs. Cette familiarité peut leur faciliter la mise en œuvre du masquage à l’aide de ces outils sans nécessiter de formation supplémentaire.

Intégration : Le système de base de données intègre nativement les outils DBMS. Cela permet une interaction fluide avec les données. Cette intégration peut simplifier le processus de mise en œuvre et garantir la compatibilité avec les opérations existantes de la base de données.

Performance : Vous pouvez exécuter des vues et des procédures stockées directement dans le moteur de base de données. Cela offre de meilleures performances par rapport aux solutions de masquage externes. Cela est particulièrement bénéfique lorsqu’il s’agit de grands ensembles de données ou de règles de masquage complexes.

Inconvénients

Fonctionnalité Limitée : Les outils DBMS natifs peuvent ne pas offrir le même niveau de fonctionnalité que les solutions dédiées de masquage des données. Ils peuvent manquer de techniques de masquage avancées, telles que le cryptage préservant le format ou le masquage conditionnel. Cela peut limiter l’efficacité du processus de masquage.

Gestion de la Maintenance : La mise en œuvre du masquage à l’aide de vues et de procédures stockées requiert un développement personnalisé et une maintenance continue. Au fur et à mesure que le schéma de la base de données évolue, vous devez mettre à jour les vues et les procédures stockées en conséquence. Cela peut être long et sujet aux erreurs, surtout dans des environnements de bases de données complexes.

Défis de Scalabilité : Lors de l’utilisation des outils DBMS natifs pour le masquage, la logique de masquage est étroitement liée au schéma de la base de données. La mise à l’échelle de la solution de masquage sur plusieurs bases de données ou son adaptation aux changements dans la structure des données peut être difficile. Les solutions de masquage dédiées offrent souvent plus de flexibilité et de scalabilité pour gérer des sources de données diverses et des exigences en évolution.

Problèmes de Sécurité : Les vues et les procédures stockées font partie du système de bases de données. Les utilisateurs ayant les privilèges appropriés peuvent y accéder. Si elles ne sont pas correctement sécurisées, il existe un risque d’accès non autorisé à la logique de masquage ou aux données non masquées. Les solutions de masquage dédiées offrent souvent des mesures de sécurité supplémentaires et des contrôles d’accès pour atténuer ces risques.

Consistance et Standardisation : En s’appuyant sur les outils DBMS natifs, la mise en œuvre du masquage peut varier d’une base de données et d’une équipe à l’autre. Ce manque de cohérence peut entraîner des disparités dans les données masquées et rendre difficile le maintien d’une approche de masquage normalisée dans toute l’organisation. Les solutions de masquage dédiées offrent une approche centralisée et cohérente du masquage, garantissant l’uniformité et la conformité aux politiques de protection des données.

Créer des Règles de Masquage dans DataSunrise

Pour mettre en œuvre le masquage des données avec DataSunrise, vous pouvez utiliser soit l’interface utilisateur Web soit l’Interface de Ligne de Commande (CLI).

Exemple d’utilisation de la CLI pour une règle de masquage dynamique (ligne unique) :

executecommand.bat addMaskRule -name script-rules -instance aurora -login aurorauser -password aurorauser -dbType aurora -maskType fixedStr -fixedVal XXXXXXXX -action mask -maskColumns 'test.table1.column2;test.table1.column1;'

Cette commande crée une règle de masquage nommée “script-rules” qui substitue les valeurs dans les colonnes “test.table1.column2” et “test.table1.column1” de la table “table1”. Vous pouvez consulter le guide CLI de DataSunrise pour plus de détails.

Conclusion et Résumé

Le masquage des données est une mesure de sécurité essentielle qui aide les organisations à protéger les informations sensibles. Comprendre les différents types de masquage de données et savoir quand les utiliser peut considérablement améliorer votre stratégie de sécurité des données. Le Masquage de Données Statique et le Masquage de Données Dynamique ont chacun leur rôle selon la sensibilité des données.

Bien que les outils DBMS natifs comme les vues et les procédures stockées puissent être utilisés pour créer le masquage, ils présentent des limitations par rapport aux solutions dédiées de masquage des données. Les organisations doivent évaluer soigneusement leurs besoins en matière de masquage, en tenant compte de facteurs tels que la fonctionnalité, la scalabilité, la sécurité et la maintenabilité, avant de décider de l’approche appropriée.

Les solutions de masquage dédiées, telles que DataSunrise, offrent des fonctionnalités complètes, flexibles et faciles à utiliser, ce qui en fait un choix privilégié pour les organisations souhaitant mettre en place des pratiques de masquage des données robustes et fiables. DataSunrise offre une large gamme de techniques de masquage, prend en charge plusieurs bases de données. Il propose également une console de gestion Web centralisée pour définir et appliquer les règles de masquage de manière cohérente à travers l’entreprise.

Rejoignez notre équipe pour une démo en ligne pour voir comment nos solutions peuvent protéger efficacement vos données.

Note sur DataSunrise : Les outils exceptionnels et flexibles de DataSunrise offrent non seulement une sécurité robuste mais assurent également la conformité et une gestion efficace des données. Rejoignez-nous pour une démonstration en ligne pour découvrir comment nous pouvons vous aider à protéger vos actifs de données.