Comment Contrôler la Visibilité des Noms de Tables

Gérer l’accès à un volume substantiel de données au sein d’une organisation pose des défis considérables. Particulièrement lorsque de nombreuses personnes sont impliquées, assurer un accès contrôlé devient une tâche complexe.

Dans ces circonstances, la nécessité de protéger les données devient primordiale. Un accès et une manipulation non autorisés peuvent entraîner des conséquences significatives, soulignant l’importance d’implémenter des mesures de sécurité solides.

Comprenant l’importance de cette préoccupation, DataSunrise propose une solution appelée Masquage de Données. En adoptant cette stratégie, les organisations peuvent protéger leurs données contre les activités non autorisées, renforçant ainsi leurs défenses contre les risques potentiels. Le Masquage de Données émerge comme un outil crucial parmi diverses mesures de protection, permettant aux organisations de maintenir l’intégrité et la confidentialité des données dans le paysage complexe des dynamiques d’information modernes.

Le Masquage de Données offre plus que simplement masquer les données – il fournit également l’option de dissimuler des lignes entières d’informations. En créant une règle de masquage, certains groupes d’utilisateurs peuvent être restreints d’accéder à certaines portions de données, garantissant ainsi que seules les informations pertinentes sont disponibles pour leurs tâches.

À titre d’illustration, prenons le scénario où nous visons à dissimuler les noms de tables en fonction de divers départements au sein de l’organisation en utilisant la fonctionnalité « CACHER LIGNES » de DataSunrise.

Pour une meilleure visualisation, supposons que nous avons établi une connexion à une base de données PostgreSQL locale dans DataSunrise et avons ensuite intégré également la connexion proxy.

Tout d’abord, nous allons créer une règle de masquage en exécutant les étapes suivantes.

Allez dans Masquage > Règle de Masquage Dynamique > Créer une Nouvelle Règle.

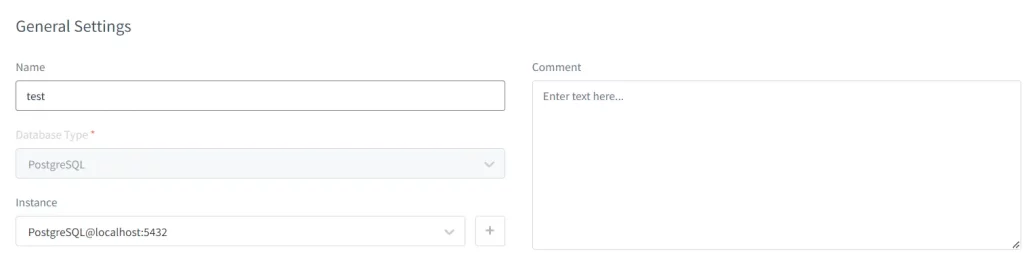

Dans les Paramètres Généraux, donnez un nom approprié à la règle que vous allez créer. Choisissez le type de base de données et l’instance auxquelles vous souhaitez appliquer cette règle.

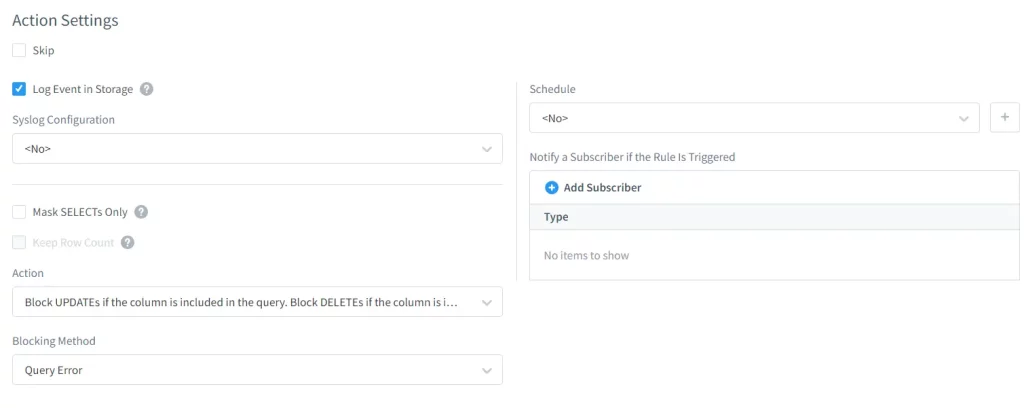

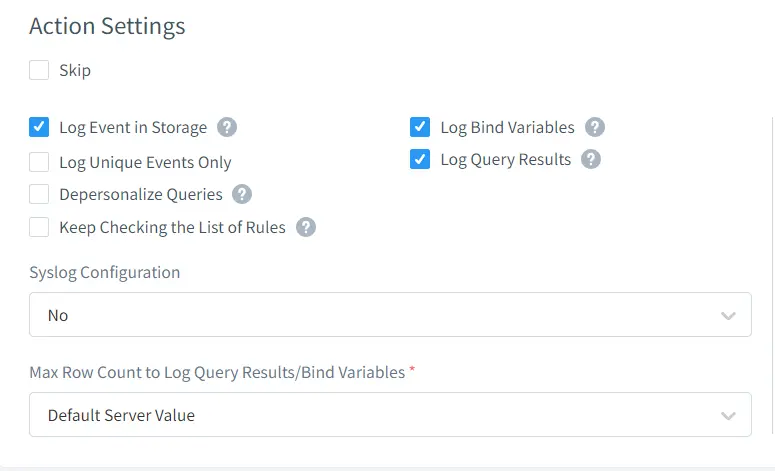

N’oubliez pas non plus d’activer la case à cocher Log Event in Storage afin de vérifier les événements de masquage dans la section Événements de Masquage Dynamique. Les autres champs sont optionnels et peuvent être laissés vides s’ils ne sont pas requis.

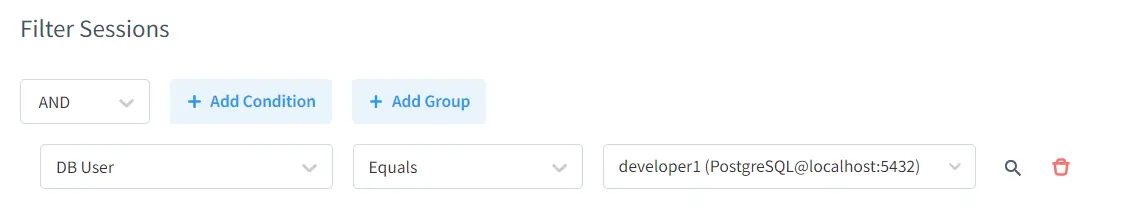

Ensuite, dans la session de filtration, nous pouvons configurer les conditions nécessaires. Par exemple, nous pouvons déterminer que la règle s’applique à des utilisateurs de base de données spécifiques ou à un groupe d’utilisateurs DB. Ici, comme je ne veux pas que les données sans rapport comme celles du département RH soient accessibles par l’utilisateur « developer1 », je vais filtrer cet utilisateur. Ainsi, si quelqu’un entre dans le SGBD avec le compte utilisateur « developer1 », il ne pourra pas accéder aux données restreintes.

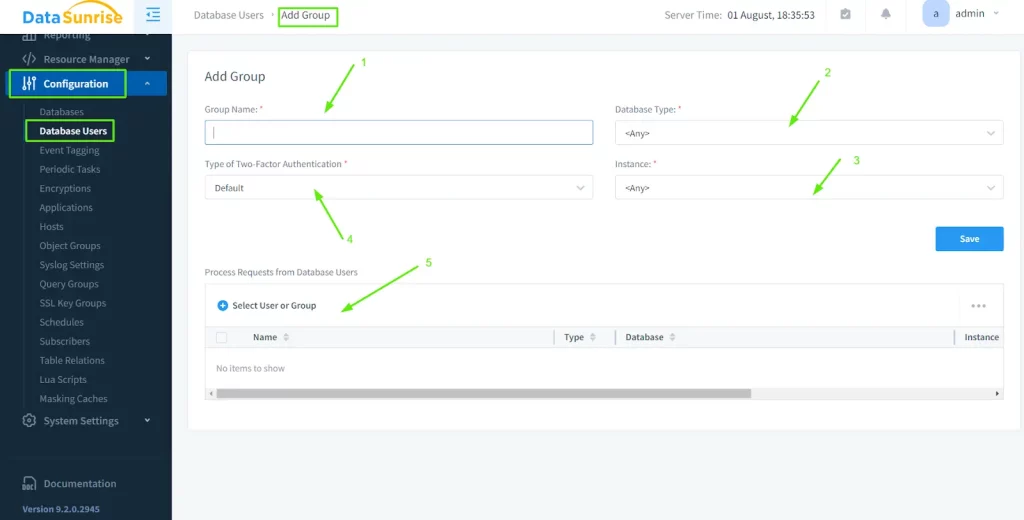

Ou si nécessaire de masquer les données de plusieurs utilisateurs (par exemple : developer1 + developer2 = groupe « testeurs »), il est possible de regrouper les utilisateurs en groupes associés.

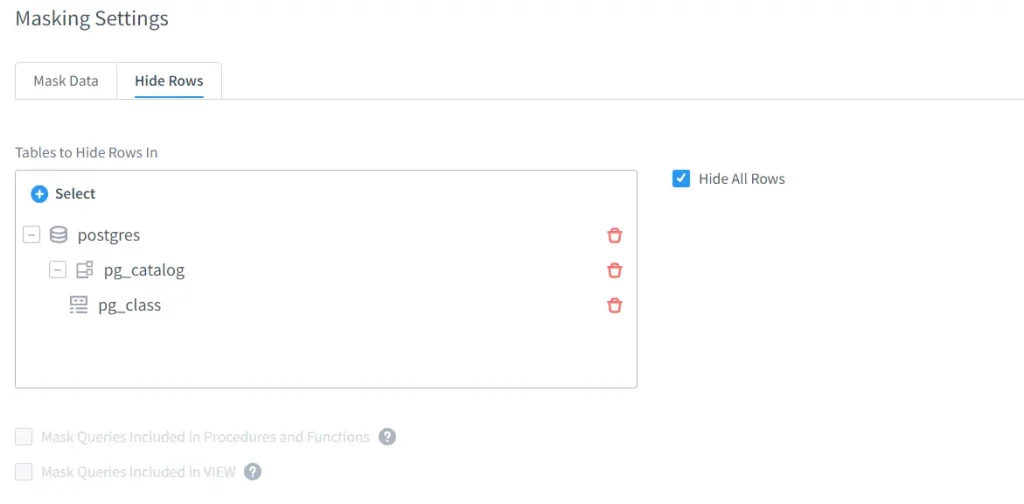

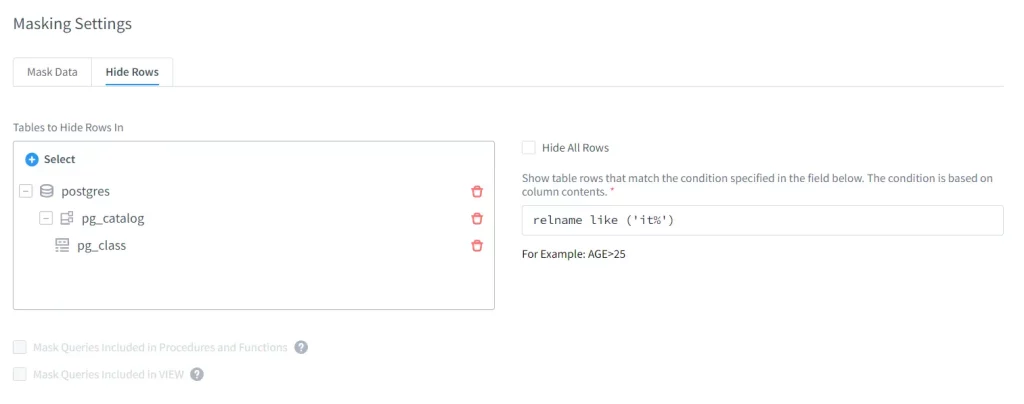

Enfin, le paramètre principal de masquage peut être configuré. Étant donné que nous discutons du sujet de la dissimulation du nom de la table dans cet article, nous nous en tiendrons à l’option « Masquer les Lignes ».

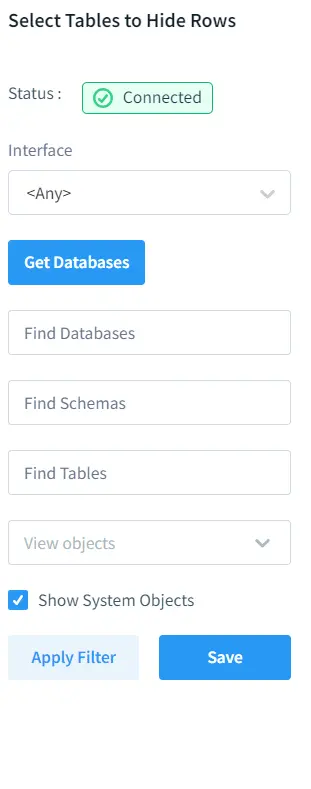

Après avoir choisi « Masquer les Lignes », cela naviguera vers les paramètres nécessaires pour masquer les tables. Ici, nous gérerons la visibilité des noms de tables situées dans l’instance. Ainsi, nous masquerons les lignes de l’objet système qui est pg_catalog.pg_class. Pour pouvoir sélectionner les objets système, il est important d’activer la case à cocher « Afficher les Objets Système ».

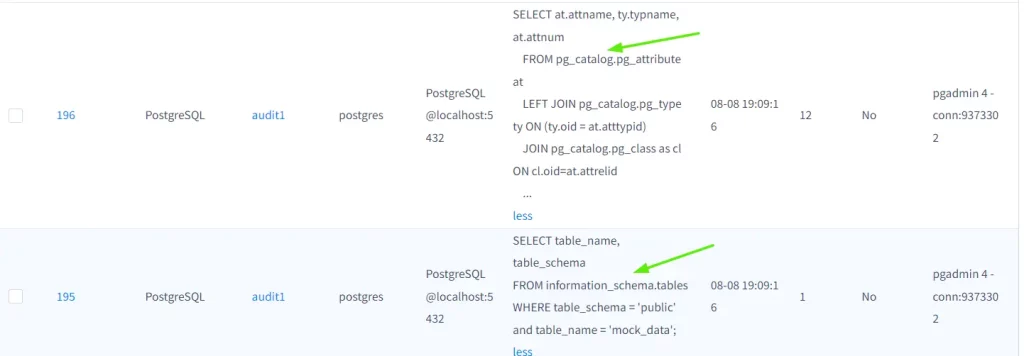

Remarque : Si vous n’êtes pas sûr de quel tableau d’objets système est utilisé dans PgAdmin pour construire l’affichage UI, DataSunrise’s Data Activity Monitoring (Service d’Audit) vous sera d’une grande aide. Les paramètres ci-dessous sont recommandés pour être activés car vous pourriez avoir besoin de tester plusieurs requêtes pour vérifier et consulter la section de traçage après l’exécution des requêtes.

Il y aura des requêtes sur la requête réelle exécutée. En saisissant l’« ID » de la traduction, vous pourrez consulter le détail de la façon dont les données sont collectées et affichées dans l’UI.

De plus, en choisissant « Masquer Toutes les Lignes », il est également possible de masquer uniquement les lignes pertinentes qui contiennent le mot-clé particulier en définissant la condition pour la valeur des colonnes dont les lignes doivent être masquées.

Ici, comme mentionné ci-dessus, je ne souhaite pas donner accès aux données du département RH à l’utilisateur « developer1 ». Cependant, les données du département IT seront visibles par lui. Par conséquent, je filtre les noms de tables contenant « it » afin que ces tables du département IT soient affichées pour l’utilisateur « developer1 ».

Lorsque vous avez terminé de configurer tous les paramètres ci-dessus, cliquez sur « enregistrer » pour sauvegarder la règle.

Maintenant, tous les paramètres nécessaires pour masquer les tableaux ont été configurés et la règle est prête à être appliquée.

Testons et vérifions si la règle de masquage créée fonctionne correctement.

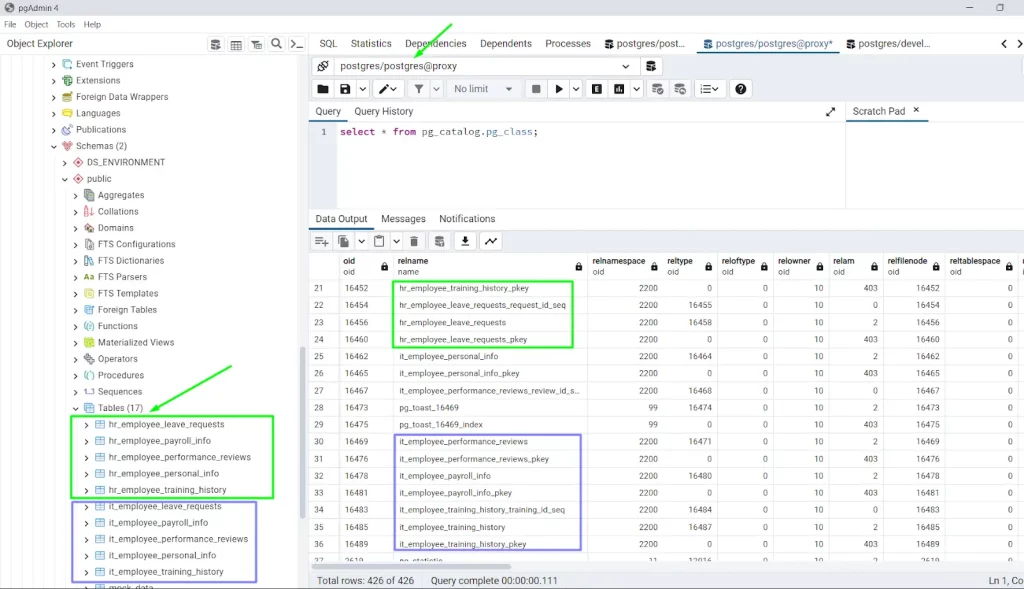

Pour tester, nous allons démontrer à l’aide de pgadmin. Dans pgadmin, connectez-vous à la même base de données via proxy. Tout d’abord, je me connecterai en tant qu’utilisateur « postgres ».

Ensuite, testez la règle de masquage en exécutant la requête select simple suivante.

SELECT * FROM pg_catalog.pg_class;

Après l’exécution, vous pouvez encore voir la table de la base de données avec des données des départements IT et RH à l’intérieur de la table. Les noms des tables sont également visibles dans le panneau de gauche. Parce que l’utilisateur « postgres » n’a pas été choisi comme utilisateur de base de données restreint.

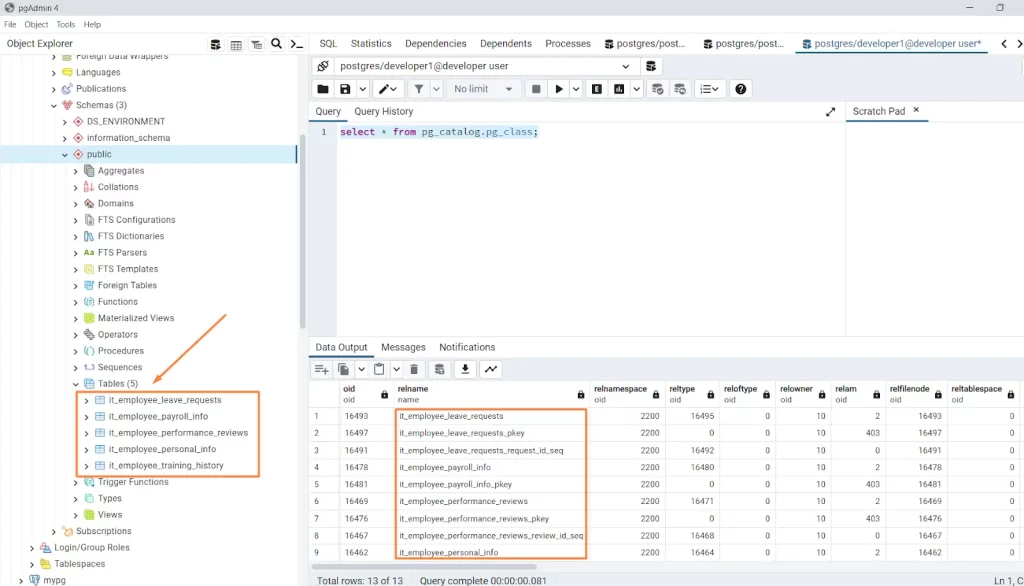

Lorsque nous nous sommes connectés en tant qu’utilisateur de base de données « developer1 », nous ne pourrons pas voir les lignes relatives au département RH à l’intérieur du tableau « pg_catalog.pg_class » parce que cet utilisateur est restreint d’accéder aux données du département RH mais peut toujours accéder aux données du département IT. De même, l’affichage de l’UI dans le panneau de gauche sera modifié. Les tableaux autres que ceux du département IT disparaîtront.

De cette manière, « Masquer les Lignes » du Masquage de Données Dynamique peut être utilisé pour protéger les données même des objets système tels que les noms de tables des utilisateurs non désirés de manière efficace.