Guide d’Audit

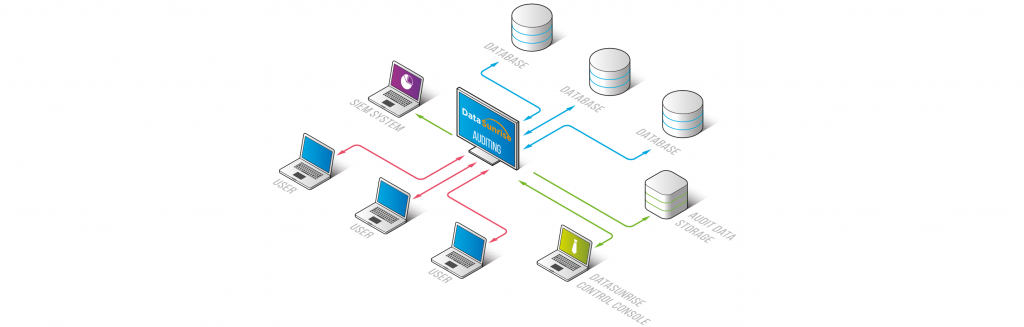

La fonctionnalité d’audit de données permet une surveillance de l’activité de la base de données en temps réel et la journalisation des informations sur les requêtes accédant à la base de données, telles que la modification, l’extraction ou la suppression du contenu de la base de données. DataSunrise assure le suivi en temps réel des actions des utilisateurs de la base de données et surveille également les modifications de la configuration et des paramètres système de la base de données. Dans ce guide d’audit, nous montrons comment configurer DataSunrise pour auditer toutes les requêtes dirigées vers la base de données cible.

Les journaux d’audit sont stockés dans la base de données SQLite intégrée à DataSunrise ou dans une base de données externe. Les données journalisées aident à se conformer aux exigences de normes réglementaires telles que SOX, HIPAA, PCI DSS et d’autres régulateurs et lois.

La fonction d’audit de données est disponible en mode Sniffer et en mode Proxy. Vous pouvez créer de nouvelles règles d’audit de données ou modifier les règles existantes dans la section d’audit de données. Les règles peuvent être définies pour auditer des transactions sur une certaine base de données ou provenant de certains utilisateurs de la base de données, adresses IP et applications clientes.

Pour améliorer votre compréhension de l’audit de données, nous vous recommandons vivement de visiter notre chaîne YouTube pour regarder nos vidéos sur ce sujet. Ces vidéos présentent non seulement notre solution d’audit mais vous familiarisent également avec des méthodes alternatives d’audit de données utilisant des fonctionnalités natives de DBMS.

Créer une Règle d’Audit

Supposons que vous ayez déjà créé le profil de la base de données cible. Pour auditer notre base de données de test, il est nécessaire de créer et de configurer une règle d’audit. Dans ce cas, la séquence des actions est la suivante :

- Allez dans Audit → Règles. Cliquez ensuite sur Ajouter une règle pour créer une nouvelle règle d’audit.

- Configurez votre règle d’audit pour journaliser toutes les requêtes vers la base de données (voir notes ci-dessous).

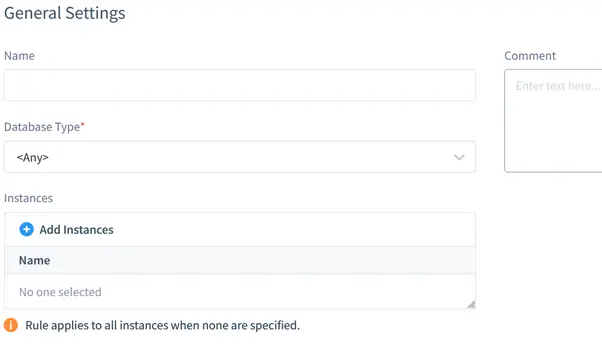

Dans la sous-section principale, les informations sur la base de données cible sont spécifiées. Cela inclut le type de base de données (PostgreSQL), l’instance de la base de données (tel que l’entrée de la base de données cible est nommée dans les configurations) et le nom logique de la règle.

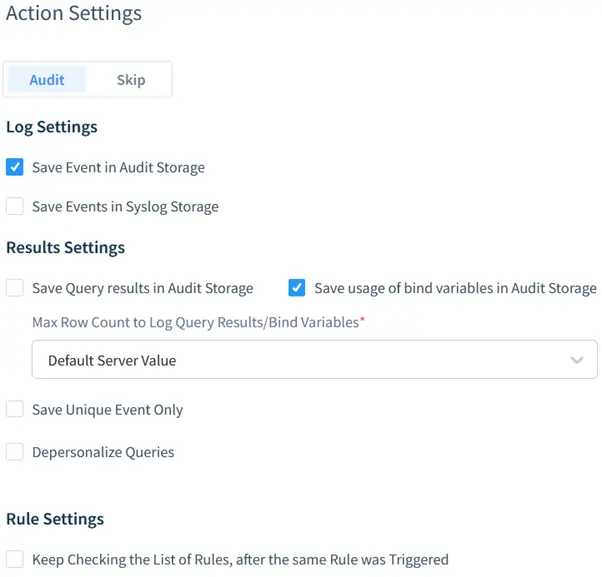

Par défaut, l’action “Audit” est sélectionnée. Cela signifie que DataSunrise audite les requêtes des utilisateurs lorsque la règle est déclenchée. Pour journaliser les réponses de la base de données (la sortie), la case à cocher Logger les données est cochée.

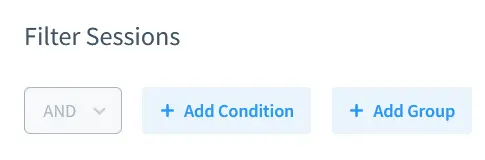

Étant donné que le scénario actuel nécessite l’audit de toutes les requêtes des utilisateurs, les filtres de session sont laissés tels quels par défaut. Ainsi, toute requête à la base de données, quelle que soit son adresse IP source, déclenchera la règle.

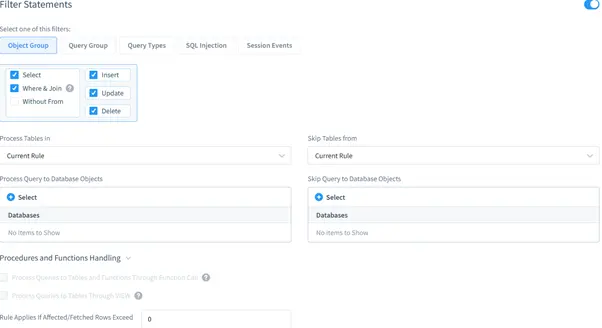

Les paramètres de déclarations de filtre sont également par défaut. Ainsi, DataSunrise audite toutes les requêtes dirigées vers tous les objets de la base de données.

Visualisation des Résultats de l’Audit de la Base de Données

Cet étape inclut la démonstration des résultats de l’audit. La règle d’audit créée à l’étape précédente est configurée pour se déclencher par toute requête utilisateur entrante. Voici ce qui se passe quand DataSunrise reçoit une requête utilisateur.

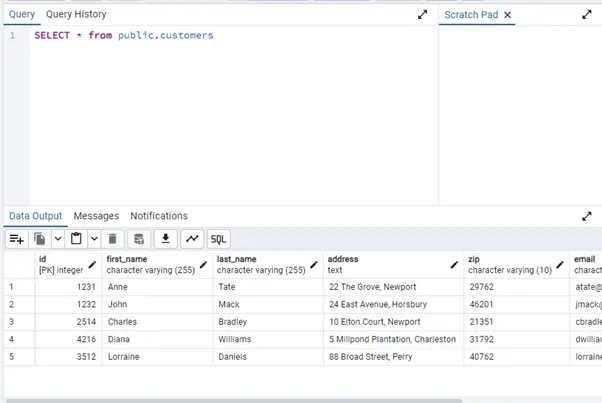

- Envoyons la requête suivante via PGAdmin :

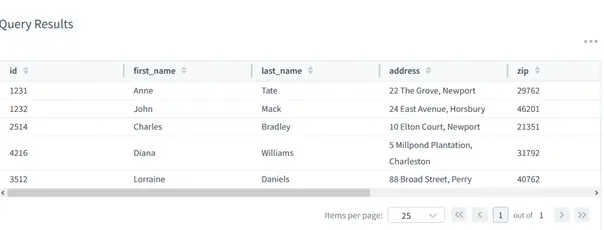

- La base de données renvoie le contenu de la table :

- Maintenant, vérifions les résultats de l’audit dans la console Web de DataSunrise. Allez dans la section Audit de données → Pistes transactionnelles.

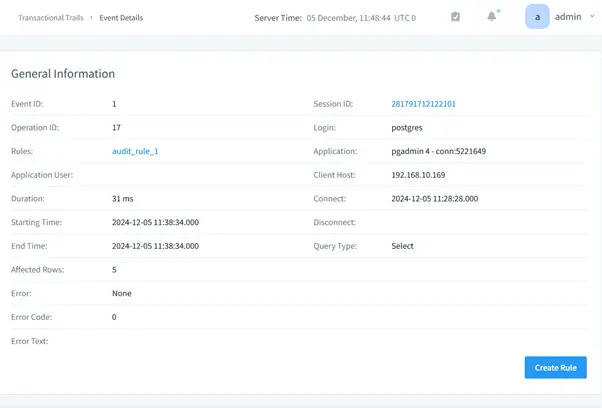

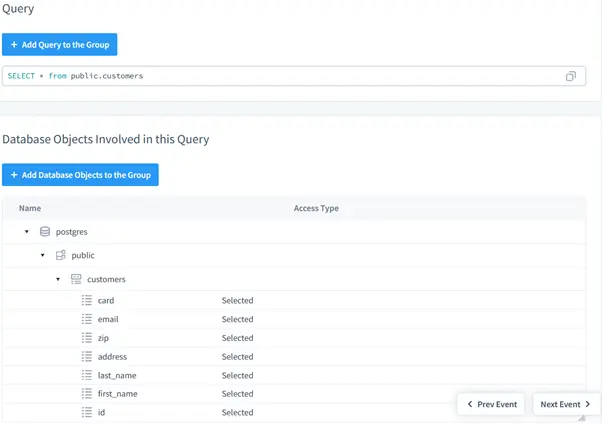

- Pour voir des informations détaillées sur un événement, cliquez sur l’ID de l’événement. Dans un nouvel onglet, les détails de l’événement seront affichés : code de la requête, informations de base, informations de session, objets de la base de données impliqués dans la requête et résultats de la requête.

SELECT * FROM public.customers;

Chaque événement journalise des métadonnées complètes, y compris les adresses IP, les noms d’application, les horodatages et les détails d’exécution.

En faisant défiler, on découvre des détails supplémentaires sur l’événement, y compris la déclaration complète de la requête SQL et les objets de la base de données touchés par la requête. La requête a accédé à des champs de données sensibles, y compris des numéros de carte de crédit, des adresses électroniques et des codes postaux.

Les résultats des requêtes peuvent être affichés, mais activer cette fonctionnalité a un impact significatif sur la consommation de stockage de la base de données d’audit.