A quoi sert un audit des données ? Essentiel pour la sécurité

Presque toutes les grandes organisations ont un département spécial pour lutter contre les menaces à la sécurité de l’information. Dans cet article, nous discutons de l’utilisation des audits de données, de leurs objectifs et de leurs avantages. Dans la plupart des cas, le personnel de ces départements doit effectuer les tâches suivantes :

- Détection du craquage des mots de passe des utilisateurs et du scan des ports réseau.

- Prévention des infections par des virus informatiques.

- Détection des logiciels malveillants et illégaux installés sur les PC des employés de l’entreprise.

- Prévention des fraudes sur Internet.

- Révéler les erreurs et les problèmes du cycle de fonctionnement des systèmes d’information (processus).

- Détection des erreurs logicielles et des dysfonctionnements système.

- Révéler les potentielles vulnérabilités dans les systèmes de sécurité et de stockage des données, qui peuvent être exploitées pour effectuer une violation de données.

Dans la plupart des cas, tous les moyens précédemment mentionnés sont utilisés pour la protection contre les pirates informatiques tiers. Cependant, les menaces internes peuvent être tout aussi dangereuses que les attaques de hackers. Les menaces internes sont ainsi nommées car leur source provient des propres employés de l’entreprise ou des contractuels embauchés. Dans la plupart des cas d’incidents initiés par des internes, les vols ou fuites de données sont effectués par email, messageries, réseaux sociaux, stockages en cloud et autres moyens similaires.

Il existe de nombreuses solutions DLP sur le marché aujourd’hui pour le contrôle des canaux de fuite de données. Cependant, en pratique, les acteurs malveillants n’utilisent pas seulement les emails et les applications web. Divers types de bases de données sont largement utilisés pour stocker des données sensibles dans l’environnement des entreprises actuelles. Ces SGBD et les applications associées interagissent entre eux via des protocoles spécifiques. Le problème est que de nombreuses solutions DLP ne sont pas capables de scanner le trafic spécifique aux bases de données, il est donc nécessaire d’utiliser des logiciels dédiés.

Surveillance de l’activité des bases de données par DataSunrise

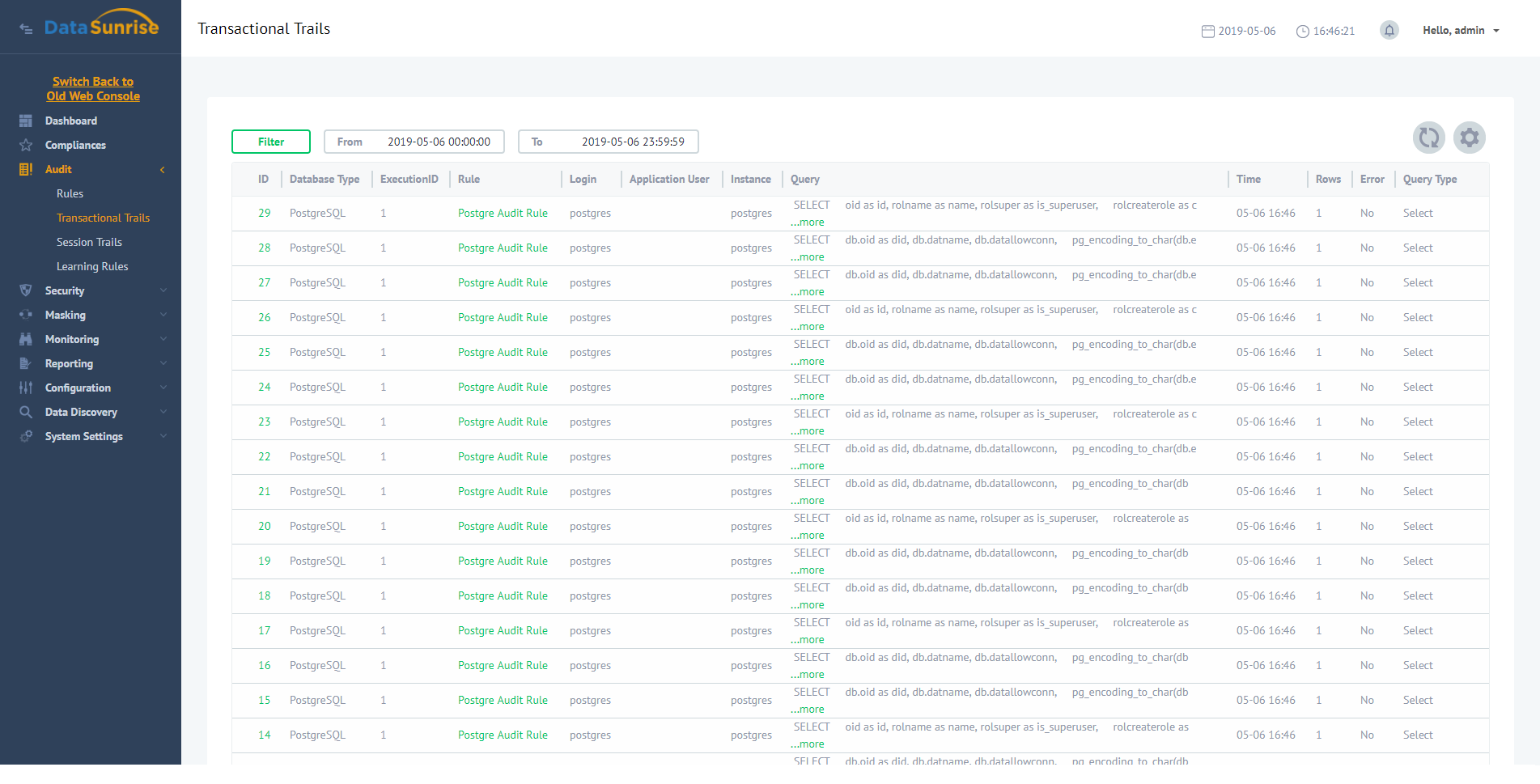

La suite de sécurité des bases de données DataSunrise est conçue spécifiquement pour l’analyse du trafic des bases de données. La fonctionnalité de surveillance des bases de données effectue des audits des bases de données. Les résultats des audits peuvent être stockés dans une base de données intégrée ou exportés vers des systèmes SIEM externes pour analyse.

Lors de la réalisation de l’audit des bases de données, DataSunrise collecte les informations suivantes :

Tout d’abord, l’évaluation des résultats d’audit permet de détecter l’auteur de la fuite de données et d’évaluer son coût. Mais l’audit des bases de données permet également de prévenir les vols de données en révélant un comportement utilisateur suspect (par exemple, des requêtes qui ne sont pas typiques pour certains utilisateurs, tentatives d’accès à des éléments de la base de données qu’ils ne sont pas autorisés à voir, etc.).

Audit des bases de données DataSunrise – Le module de surveillance de l’activité des bases de données comporte également des algorithmes d’auto-apprentissage que DataSunrise utilise pour enregistrer les requêtes SQL typiques de la base de données donnée. Comme ces requêtes ressemblent à un comportement utilisateur normal, elles sont considérées comme sûres par défaut, ainsi toutes les autres requêtes peuvent être considérées comme suspectes et devraient être bloquées ou inspectées plus en profondeur.

Audit des données DataSunrise et conformité avec SOX

La section 404 de SOX établit les exigences suivantes pour l’audit des bases de données :

- 1.1 Surveillance de l’accès aux bases de données par des utilisateurs privilégiés et des «usurpateurs»

- 1.2 Surveillance des modifications des privilèges

- 1.3 Surveillance des échecs d’accès

La section des événements système de DataSunrise fournit des journaux complets sur les connexions à la base de données, les tentatives d’authentification, les modifications des politiques de sécurité, l’attribution des privilèges et d’autres événements système, ce qui aide à prévenir les excès d’autorité par des initiés et à protéger la confidentialité et la gouvernance des données.

- 1.4 Surveillance des modifications du schéma

- 1.5 Surveillance des accès directs aux données

DataSunrise surveille en continu les modifications apportées au contenu de la base de données et fournit des journaux complets contenant les éléments suivants :

- Code SQL des requêtes interceptées.

- Informations sur la session : noms d’utilisateur, applications clientes, durée de la session, adresses IP (noms d’hôtes) d’où proviennent les requêtes, etc.

- Informations sur la base de données cible : instance de base de données ayant reçu les requêtes utilisateur, nombre d’entrées de base de données affectées par la requête entrante.

- Erreurs de base de données.

Audit des données DataSunrise et PCI DSS

La exigence 10 de PCI DSS définit les obligations des organisations concernées en matière de surveillance et de suivi des données des titulaires de carte, notamment :

- 10.1 Mettre en œuvre des pistes d’audit pour relier tous les accès aux composants du système à chaque utilisateur individuel.

Les journaux contiennent des données sur toutes les actions de l’utilisateur depuis l’ouverture de la session jusqu’à sa fermeture, y compris les éléments de la base de données auxquels l’utilisateur a accédé.

- 10.2 Mettre en œuvre des pistes d’audit automatisées pour tous les composants du système afin de reconstruire les événements suivants :

10.2.1 Vérifier que tous les accès individuels aux données des titulaires de carte sont enregistrés.

10.2.2 Vérifier que toutes les actions entreprises par une personne ayant des privilèges de root ou administrateur sont enregistrées. - 10.3.1 Vérifier l’inclusion de l’identification de l’utilisateur dans les entrées de journal.

10.3.2 Vérifier l’inclusion du type d’événement dans les entrées de journal.

10.3.3 Vérifier l’inclusion de la date et de l’heure dans les entrées de journal.

10.3.4 Vérifier l’inclusion de l’indication de succès ou d’échec dans les entrées de journal.

10.3.5 Vérifier l’inclusion de l’origine de l’événement dans les entrées de journal.

10.3.6 Vérifier l’inclusion de l’identité ou du nom des données, des composants du système ou des ressources affectées dans les entrées de journal.

La solution DAM de DataSunrise suit les journaux de tous les événements de la base de données, y compris les responsables des requêtes, les données de session détaillées, les journaux d’erreurs, les codes SQL des requêtes, les résultats de leur exécution, et tous les paramètres requis mentionnés ci-dessus. Il y a aussi la fonction de découverte des données qui aide à détecter et organiser les données sensibles, y compris les numéros de carte de crédit.

- 10.5 Sécuriser les pistes d’audit pour qu’elles ne puissent pas être altérées.

10.5.3 Sauvegarder rapidement les fichiers de pistes d’audit sur un serveur de journaux centralisé ou un support difficile à altérer.

10.5.4 Écrire les journaux des technologies externes sur un serveur de journaux sécurisé et centralisé ou un dispositif de support interne.

Les journaux d’audit sont stockés dans des bases de données PostgreSQL, MySQL spécifiées, ou dans la base de données SQLite intégrée de DataSunrise. Le stockage des journaux dans des bases de données externes avec exigences d’authentification séparées permet de se conformer aux exigences ci-dessus et empêche les attaquants de couvrir leurs traces. DataSunrise génère des rapports d’audit aux formats csv et pdf. DataSunrise dispose également d’une fonctionnalité de rapport qui affiche des informations sur le trafic de la base de données cible sous forme de tableaux ou de diagrammes. Pour une analyse en temps réel des résultats d’audit de base de données, DataSunrise peut être intégré avec presque tous les systèmes SIEM existants grâce à la prise en charge du protocole Syslog.

- 10.6 Examiner les journaux et les événements de sécurité de tous les composants du système pour identifier les anomalies ou les activités suspectes. Remarque : des outils de collecte, d’analyse et d’alerte de journaux peuvent être utilisés pour répondre à cette exigence.

Chaque règle d’audit de DataSunrise a une option pour ajouter des abonnés qui recevront une notification chaque fois que la règle est déclenchée. Des règles d’audit correctement configurées aident à se conformer à l’exigence ci-dessus et à gagner beaucoup de temps pour les DBA.

Remarque : Certaines des sous-clauses des exigences ne sont pas mentionnées car elles nécessitent des mesures de la part de l’acquéreur du produit.

Conclusion

Les paramètres de sécurité et d’audit de DataSunrise sont hautement évolutifs et faciles à utiliser. Prenez un peu de temps pour configurer correctement les politiques de confidentialité et d’audit, cela automatisera les principales procédures de routine quotidienne de surveillance, simplifiera les procédures requises et fera gagner du temps à vos employés.

Les audits de bases de données aident à la fois à mener des enquêtes sur les fuites de données et à les prévenir. Ainsi, la fonctionnalité d’audit de base de données de DataSunrise est une autre ligne de défense pour vos précieuses informations.

DataSunrise prend en charge toutes les principales bases de données et entrepôts de données tels qu’Oracle, Exadata, IBM DB2, IBM Netezza, MySQL, MariaDB, Greenplum, Amazon Aurora, Amazon Redshift, Microsoft SQL Server, Azure SQL, Teradata et bien plus encore. Vous êtes invités à télécharger une version d’essai gratuite si vous souhaitez l’installer sur vos locaux. Si vous êtes un utilisateur de cloud et que vous exécutez vos bases de données sur Amazon AWS ou Microsoft Azure, vous pouvez l’obtenir sur le AWS market place ou le Azure market place.