Authentification Active Directory pour une base de données MySQL

Les bases de données MySQL ne contiennent pas de mécanisme intégré pour prendre en charge l’autorisation Active Directory (AD). Cependant, il est possible de configurer l’autorisation AD en utilisant des plugins et des modules tiers, avec certaines restrictions. De telles solutions ne sont pas disponibles pour toutes les versions de MySQL et sont généralement complexes à mettre en œuvre et à maintenir.

Cet article explique comment l’autorisation AD peut être facilement effectuée avec le logiciel DataSunrise, notamment grâce à la fonctionnalité d’authentification par proxy.

Il est supposé que vous avez la configuration suivante :

- Le serveur Active Directory accessible depuis l’hôte DataSunrise.

- Le logiciel DataSunrise configuré pour fonctionner en mode Proxy.

- Une base de données MySQL protégée par le pare-feu DataSunrise.

Les étapes suivantes décrivent la configuration de l’authentification AD pour MySQL et définissent les prérequis pour la configuration.

Étape 1 : Configurer DataSunrise pour interagir avec le DC en utilisant le protocole LDAP

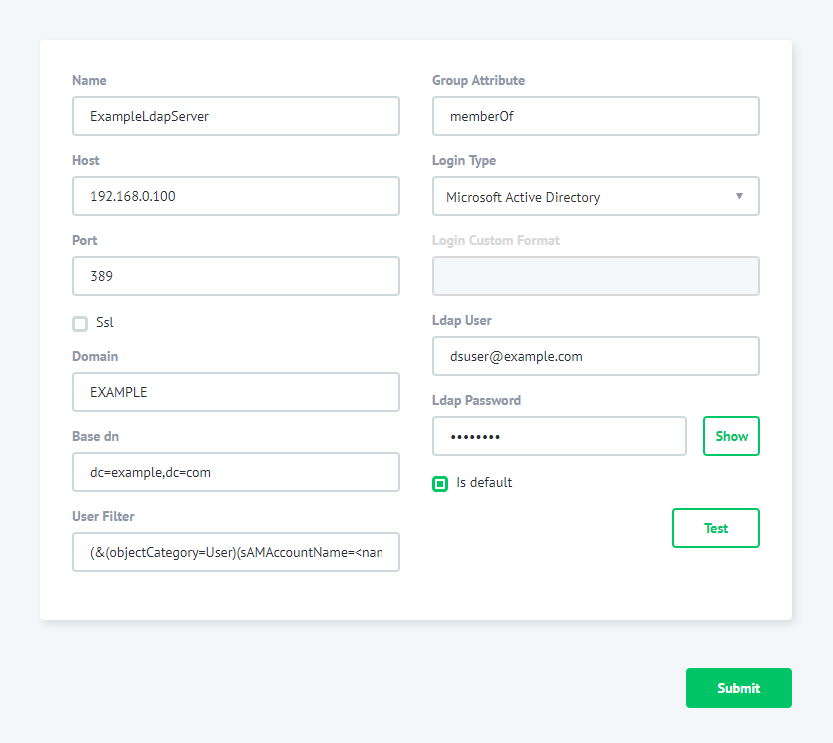

Connectez-vous à DataSunrise en utilisant l’interface web et allez dans les paramètres système. Dans les paramètres AD/LDAP, spécifiez les paramètres suivants :

- Hôte du serveur LDAP. Spécifiez l’IP ou le nom d’hôte du serveur Active Directory.

- Port du serveur LDAP. Spécifiez le port du serveur LDAP. Souvent, le port 389 est utilisé pour les connexions TCP et UDP et le 636 pour LDAP sur SSL.

- SSL. Cochez la case si une connexion SSL est utilisée, sinon laissez-la décochée.

- Domaine LDAP. Spécifiez un nom de domaine Active Directory.

- Identifiant LDAP. Spécifiez un utilisateur Active Directory ayant accès aux groupes AD.

- Mot de passe LDAP. Spécifiez le mot de passe de l’utilisateur Active Directory.

- Type d’authentification pour l’interface DataSunrise. Sélectionnez “Simple” comme type d’authentification.

- Filtre d’utilisateur. Un paramètre pour rechercher un nom d’utilisateur sur les serveurs LDAP.

- Base dn. Nom distingué d’une base de données.

Appuyez sur le bouton Test pour vous assurer que les paramètres que vous avez spécifiés sont corrects.

Dans mon environnement, je n’utilise pas de connexion SSL, donc la configuration ressemble à ceci :

Le 192.168.0.100 est l’adresse IP de mon serveur AD. Le EXAMPLE est un nom de domaine. [email protected] est un utilisateur AD.

Pour configurer “Base dn for LPAD search” dans l’interface Web, allez dans System Settings->Additional. Trouvez le paramètre LdapBaseDN et spécifiez une valeur pour la recherche Base DN et appuyez sur le bouton Save.

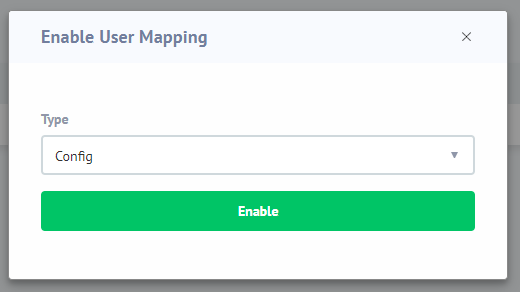

Étape 2 : Activer le mappage des comptes Active DirectoryEn utilisant l’interface Web, allez dans Configuration->Databases. Sélectionnez la base de données et appuyez sur Edit. Dans la page Édition de la base de données, appuyez sur le bouton Auth Proxy Setting. Appuyez sur le bouton Enable et spécifiez Type comme “Config”:

Appuyez sur le bouton Enable.

Étape 3 : Spécifier le mappage des utilisateurs

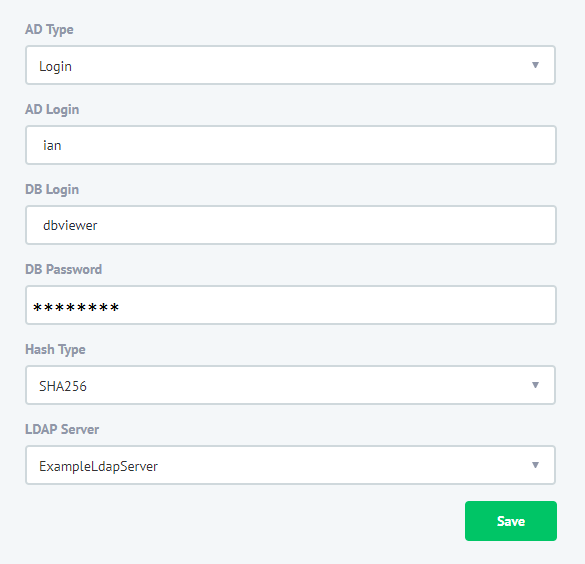

Appuyez sur le bouton Mapping + et spécifiez les paramètres de mappage pour Active Directory et la base de données :

- Type AD. Spécifiez “Login” pour mapper un compte AD individuel au compte de la base de données. Pour mapper un groupe AD au compte de la base de données, utilisez la valeur “Group”.

- Login AD. Spécifiez un identifiant utilisateur AD. Notez que nous ne fournissons pas le domaine comme partie de l’identifiant.

- Login DB. Spécifiez un utilisateur de base de données à utiliser pour établir la connexion à la base de données. Mot de passe DB. Spécifiez le mot de passe pour l’utilisateur de la base de données.

- Type de Hash. Sélectionnez la valeur “SHA-256”.

- Serveur LDAP. Auto-explicatif.

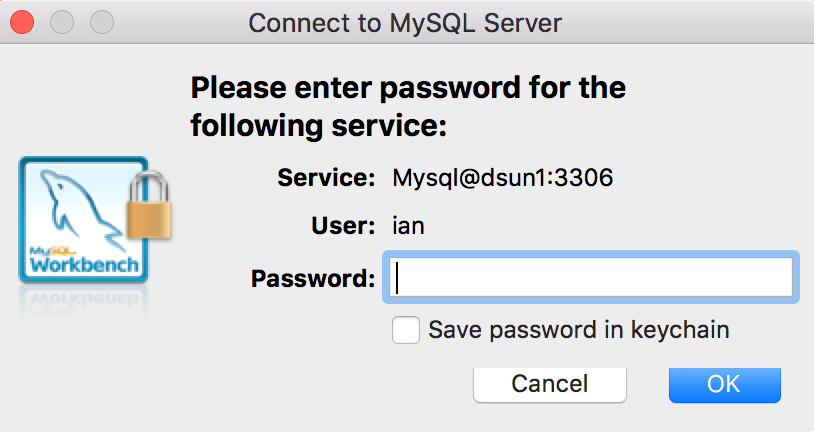

La configuration est maintenant complète, donc pour la tester, connectez-vous simplement avec les identifiants de domaine :

Le guide ci-dessus pour l’authentification Active Directory pour la base de données MySQL lors de l’utilisation de la DataSunrise Database Protection Suite montre que c’est un processus en 3 étapes facile visant à simplifier l’expérience de protection des bases de données pour nos clients. Pour les bases de données MySQL, vous pouvez avoir surveillance des activités, masquage dynamique, pare-feu, surveillance des performances, etc.

Suivant