Modes de Déploiement de DataSunrise

DataSunrise est une plateforme de sécurité des données de premier plan, connue pour ses capacités de protection robustes et ses options de déploiement flexibles. DataSunrise est une plateforme de sécurité des données polyvalente qui peut être déployée dans diverses configurations pour répondre aux besoins spécifiques des organisations. Comprendre les avantages et les inconvénients de chaque mode de déploiement est crucial pour prendre une décision éclairée conforme à vos exigences de sécurité et à votre infrastructure. Voici une analyse professionnelle des quatre modes de déploiement proposés par DataSunrise : mode Proxy, mode Sniffer, mode Agent, et Trailing DB Audit Logs.

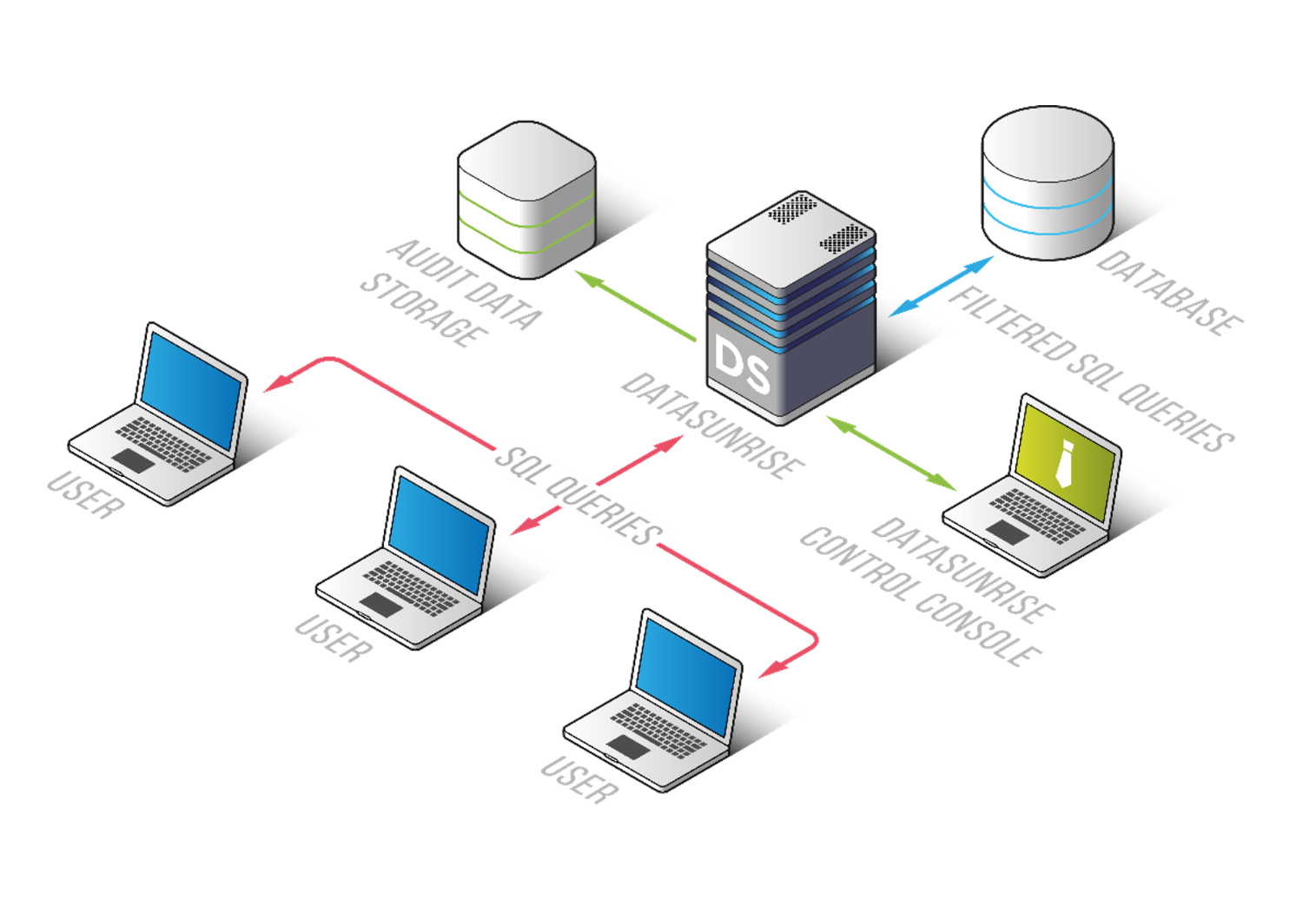

Mode Proxy

Photo 1. Déploiement en mode Proxy

Fonctionnalités :

- Fonctionnalité Complète : Le mode Proxy permet l’utilisation de l’ensemble des fonctionnalités de DataSunrise, y compris la surveillance de l’activité de la base de données, le pare-feu de la base de données, et le masquage des données dynamique et statique.

- Gestion du Trafic Crypté : Ce mode prend en charge le traitement du trafic crypté, garantissant une transmission sécurisée des données.

- Performance : Il n’y a aucun impact direct sur les performances du serveur de base de données, étant donné que le proxy fonctionne sur un hôte séparé. Cela est particulièrement bénéfique pour les bases de données licenciées en fonction du nombre de cœurs de processeur du serveur de base de données, car cela n’entraîne pas de coûts de licence supplémentaires.

- Latence : Le proxy léger a un impact minimal sur la latence, généralement autour de 5-10% pour les requêtes en forte croissance.

- Surveillance Indépendante : Les fonctionnalités de surveillance et de sécurité en mode Proxy fonctionnent indépendamment des fonctionnalités natives du fournisseur de la base de données et des administrateurs de bases de données (DBAs) gérant le système. Cette indépendance assure une division claire des responsabilités et renforce la sécurité en réduisant la dépendance aux configurations et contrôles externes. Elle fournit une couche de protection supplémentaire, assurant que les mesures de sécurité sont robustes, cohérentes et non sujettes à des modifications ou une supervision internes.

Considérations Clés :

- Couche Réseau Additionnelle : L’introduction d’une couche supplémentaire dans l’infrastructure réseau peut poser un risque pour la disponibilité de la base de données. Ce risque peut être atténué en déployant DataSunrise en mode Haute Disponibilité (HA).

- Contrôle d’Accès Réseau : Il est essentiel de s’assurer que l’accès au réseau de la base de données est restreint pour éviter tout accès direct contournant le proxy. Le mode Proxy ne peut pas gérer les connexions locales.

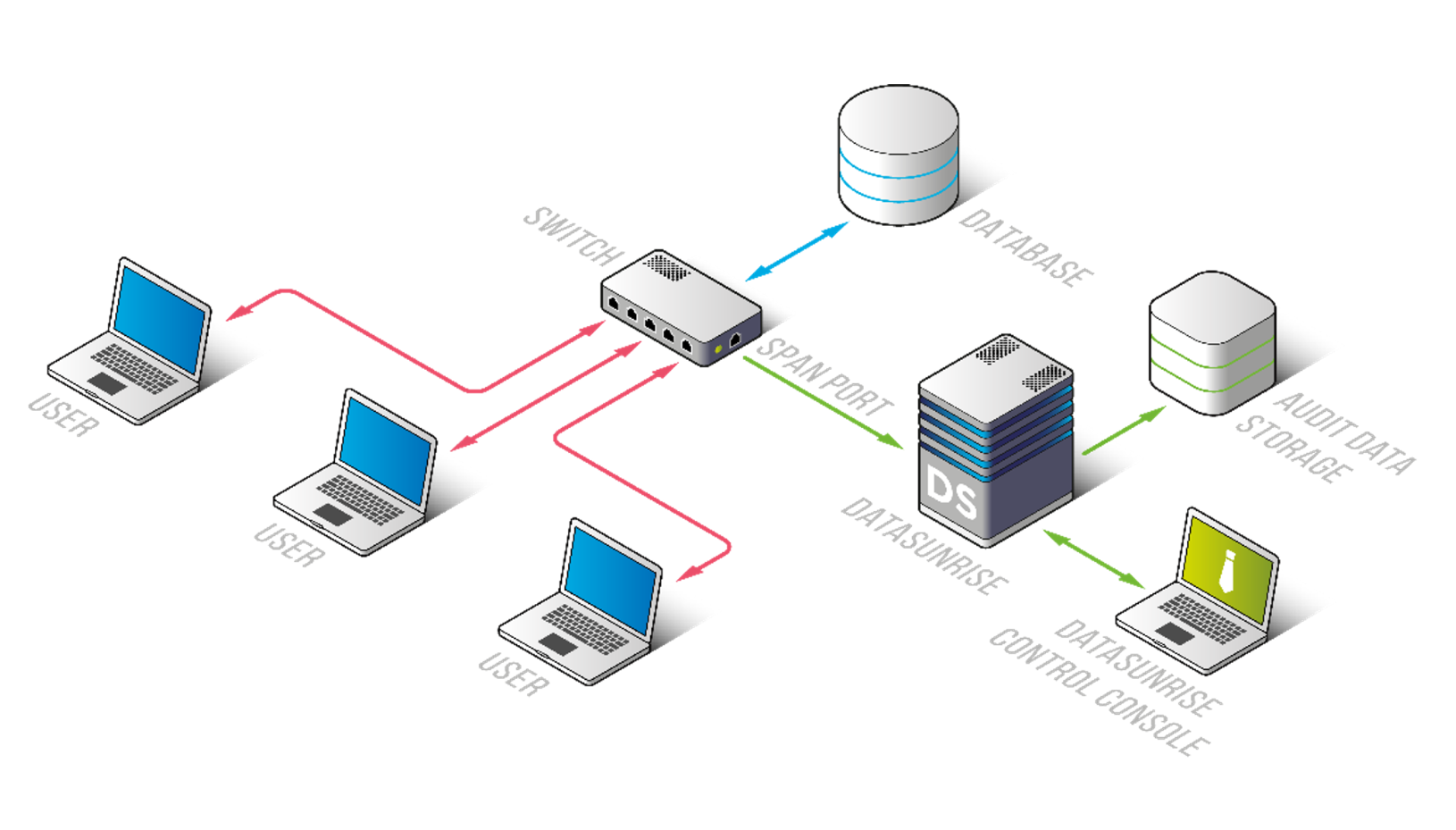

Mode Sniffer

Photo 2. Déploiement en mode Sniffer

Fonctionnalités :

- Surveillance Passive : Le mode Sniffer permet à DataSunrise de fonctionner comme un analyseur de trafic, capturant le trafic de la base de données depuis un port mirroir sans impact sur les performances de la base de données.

- Impact Zéro sur le Trafic de la Base de Données : Ce mode n’affecte ni le trafic ni les performances de la base de données.

- Surveillance Indépendante : Tout comme le mode Proxy, le mode Sniffer fonctionne indépendamment des fonctionnalités natives de la base de données et au-delà de l’influence des administrateurs de bases de données (DBAs). Cette autonomie permet une surveillance impartiale du trafic de la base de données, garantissant que les DBAs ne peuvent pas interférer avec ou influencer le processus de surveillance. Cela réduit considérablement le risque de manipulation d’accès, renforçant la sécurité globale du système de bases de données.

Considérations Clés :

- Fonctionnalités Limitées : Le mode Sniffer ne prend pas en charge les fonctionnalités de sécurité actives telles que le pare-feu de la base de données ou le masquage. Il ne peut pas modifier le trafic de la base de données.

- Limitation de l’Analyse du Trafic SSL : Le trafic SSL chiffré ne peut pas être analysé dans ce mode, ce qui est un inconvénient significatif compte tenu de l’utilisation généralisée du chiffrement SSL aujourd’hui. Pour utiliser le mode Sniffer, le chiffrement doit être désactivé ou configuré pour utiliser des algorithmes plus faibles (uniquement pris en charge pour MS SQL Server).

- Connexions Locales : Le mode Sniffer ne peut pas gérer les connexions locales.

- Limitation des Environnements Virtuels : Les capacités de port mirroir varient selon les environnements virtuels et cloud. Les environnements virtuels et cloud peuvent avoir des limitations pour le port mirroir qui dépendent du fournisseur.

- Complexité de la Configuration Réseau : La configuration du mirroir de trafic nécessite souvent une bonne compréhension de la manière dont le trafic circule au sein de l’infrastructure réseau. Seule une stratégie bien conçue de gestion du trafic réseau permet de configurer correctement le mirroir de trafic pour traiter 100% des connexions. Il est également important de garder à l’esprit que les adresses réseau des bases de données peuvent changer, ce qui doit également être surveillé de près.

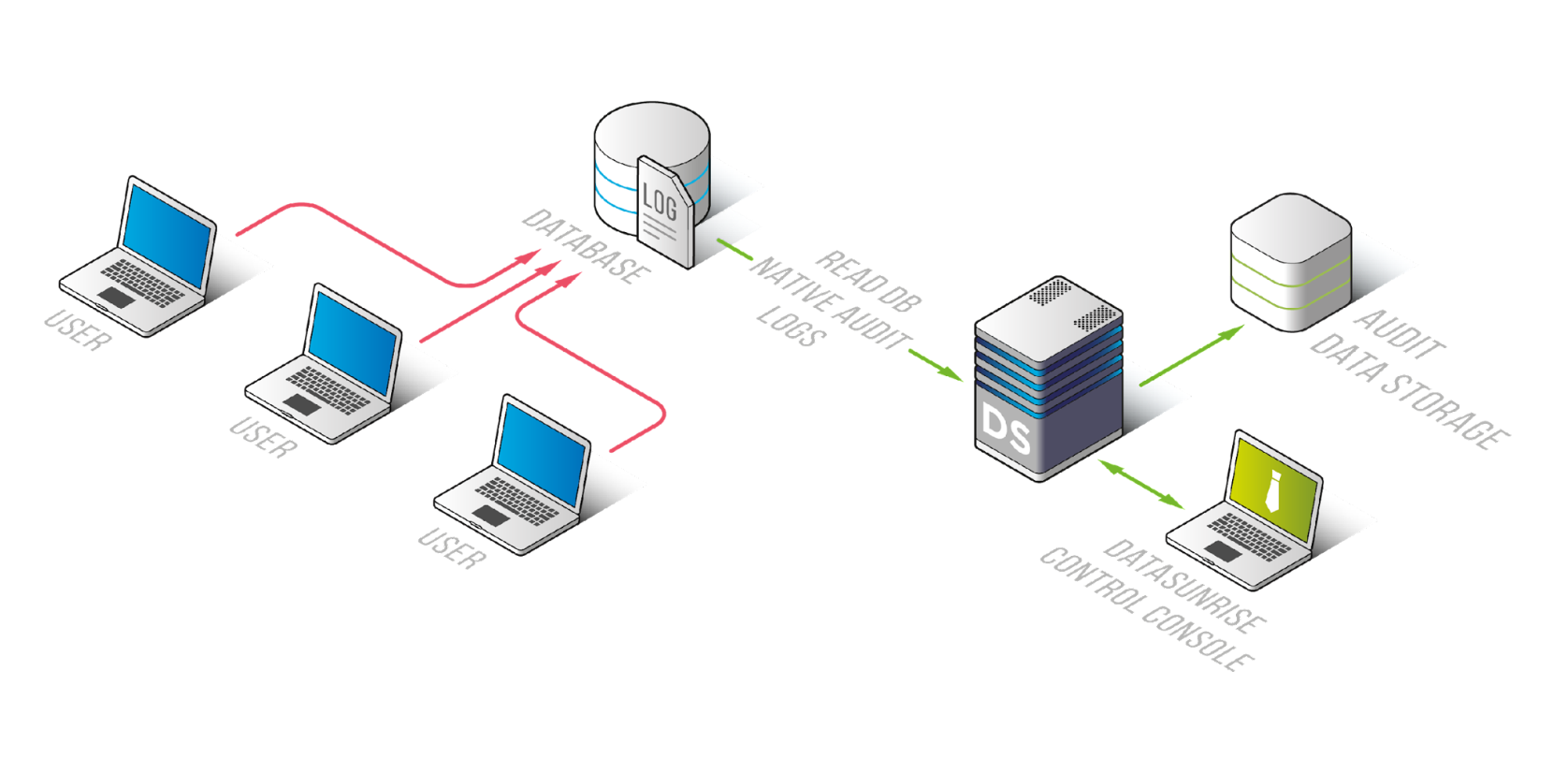

Trailing DB Audit Logs

Photo 3. Déploiement en mode Trailing DB

Fonctionnalités :

- Audit Natif : Ce mode tire parti des outils d’audit natifs de diverses bases de données, y compris Oracle, Snowflake, Neo4J, PostgreSQL-like, AWS S3, MS SQL Server, GCloud BigQuery, MongoDB, et les bases de données MySQL-like.

- Pas de Changement de l’Architecture Réseau : Il n’est pas nécessaire de modifier l’architecture réseau existante ni d’ajouter une couche supplémentaire comme un proxy.

- Audit Complet : Puisque la base de données génère des journaux d’audit natifs, les connexions à distance et locales sont incluses.

Considérations Clés :

- Impact sur les Performances : Les performances de la base de données peuvent être affectées car elle est responsable de la génération des journaux. Dans les environnements actifs, la dégradation des performances peut atteindre 15-30%.

- Gestion des Journaux d’Audit : Les journaux d’audit natifs nécessitent une configuration par le DBA, ce qui peut brouiller les limites de responsabilité entre la sécurité et l’administration des bases de données. Il y a également un risque que les journaux d’audit soient désactivés accidentellement ou intentionnellement par le DBA.

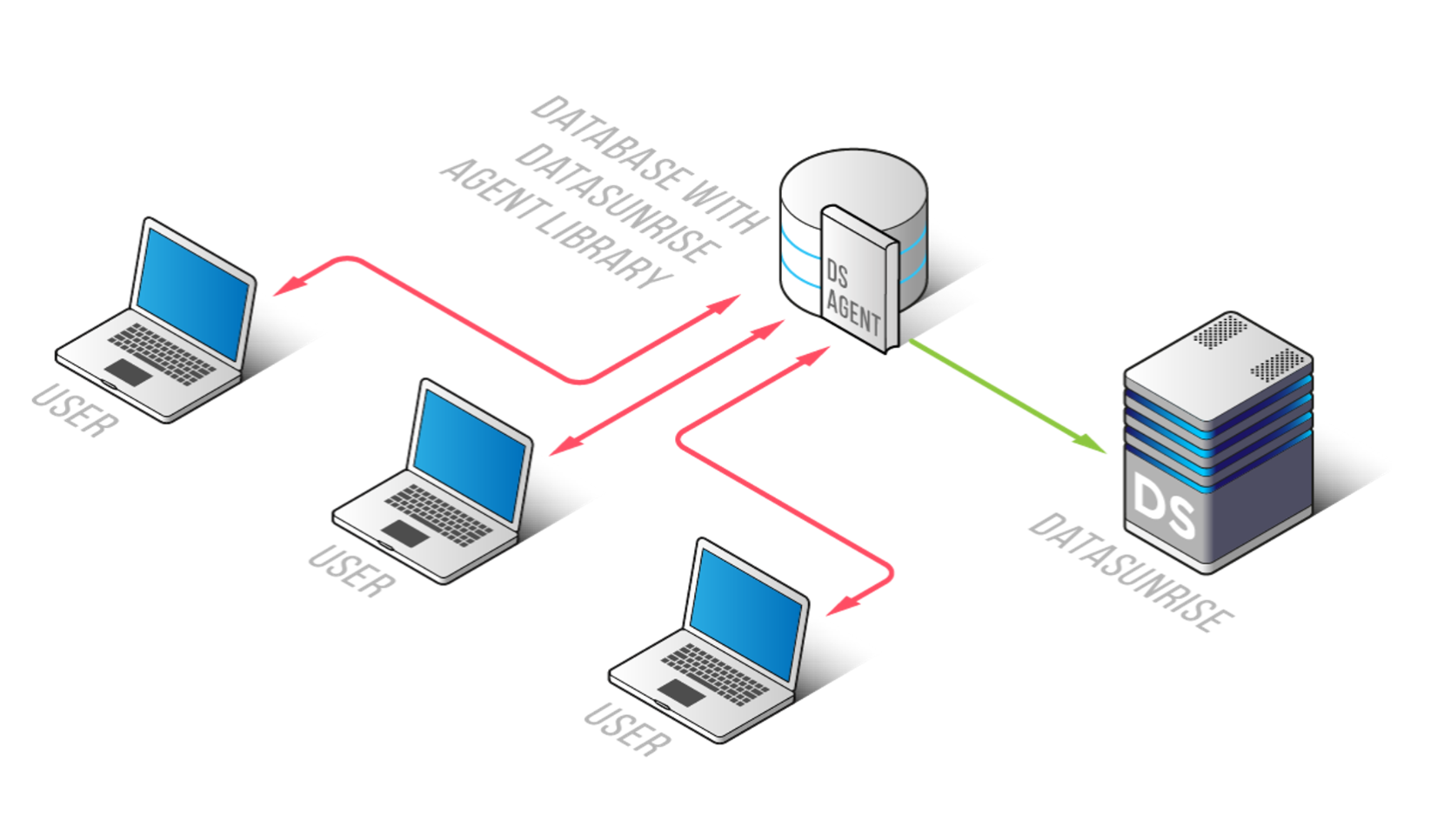

Mode Agent

Photo 4. Déploiement en mode Agent

Fonctionnalités :

- Changements Réseau Minimaux : Le mode Agent ne nécessite pas l’ajout d’une couche réseau supplémentaire, et le traitement du trafic sur un hôte séparé peut minimiser l’impact sur les performances de la base de données.

- Gestion des Connexions Locales : Ce mode est capable de gérer les connexions locales.

Considérations Clés :

- Support Limité : Toutes les bases de données ne sont pas incluses dans notre liste actuelle de bases de données supportées. Pour obtenir la liste la plus récente des bases de données supportées ou consulter nos guides les plus récents, veuillez contacter notre Équipe de Support à support@datasunrise.com.

- Compatibilité des Agents : Les clients doivent vérifier la compatibilité avec d’autres agents pouvant être installés dans le même environnement.

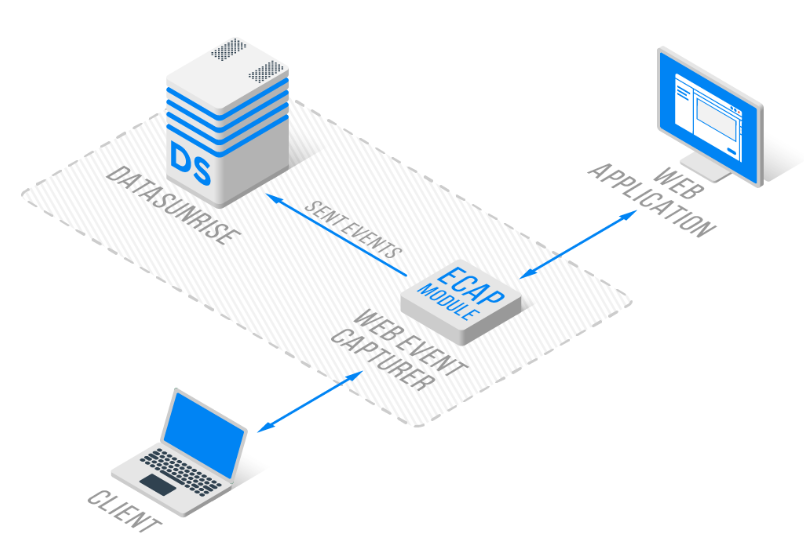

Mode Application Web

Dans ce mode, quelques modules sont déployés – squid-proxy et backend-proxy. Le module Ecap (squid-proxy) capture le trafic entre le client et l’application web, et l’envoie à DataSunrise pour analyse.

Considérations Clés :

Seule la “sécurité passive” est disponible pour le mode Application Web

En conclusion, chaque mode de déploiement de DataSunrise offre des avantages uniques et présente ses propres considérations. Lors du choix du mode approprié, il est essentiel de peser les avantages et les inconvénients dans le contexte de vos besoins spécifiques en matière de sécurité, d’infrastructure et de performance. De cette manière, vous pouvez assurer la sécurité de vos données tout en maintenant des performances optimales de la base de données.