Objectif d’une piste d’audit de base de données

Dans le contexte réglementaire actuel, des secteurs tels que la finance, le gouvernement, la santé, et l’éducation doivent appliquer des mesures de protection strictes pour préserver les informations sensibles. Les défenses périmétriques traditionnelles, comme les pare-feu, à elles seules ne peuvent garantir la responsabilité ou la traçabilité. Par conséquent, une piste d’audit de base de données fiable et inviolable est devenue un élément fondamental des cadres de sécurité moderne et des initiatives de conformité.

Aperçu de la conformité des données | Cadres réglementaires

Des réglementations telles que SOX, HIPAA, PCI DSS, et GDPR exigent un suivi précis des accès et des modifications des données. Que ce soit pour la conformité, la détection de menaces ou les contrôles internes, les pistes d’audit de base de données aident à répondre à la question : qui a accédé à quoi, quand, comment, et pourquoi ?

Pourquoi les pistes d’audit de base de données sont importantes

Les pistes d’audit vont bien au-delà d’un simple formulaire à cocher. Elles génèrent une intelligence opérationnelle. Un journal bien conçu offre une visibilité sur les actions des utilisateurs, le respect des politiques et les risques potentiels.

| Cas d’utilisation | Avantage |

|---|---|

| Responsabilité | Permet de tracer les modifications de données jusqu’à des utilisateurs individuels |

| Application des politiques | Permet d’identifier les violations des politiques d’accès |

| Réponse aux incidents | Supporte les enquêtes avec des journaux granulaires |

| Détection d’intrusion | Surveille les comportements d’accès anormaux |

| Revue des accès | Permet d’identifier les comptes inactifs ou sur-privilegiés |

Les questions clés auxquelles une bonne piste d’audit devrait répondre :

- Qui a accédé aux données sensibles et quand ?

- Ces actions étaient-elles autorisées ?

- L’utilisateur a-t-il agi dans le cadre de son rôle attribué ?

- Pouvons-nous retracer des incidents de sécurité précis jusqu’à leur origine ?

Où les outils d’audit natifs échouent

Bien que la plupart des SGBDR incluent certaines fonctionnalités d’audit, elles sont souvent verbeuses, incohérentes ou consommatrices de ressources. Par exemple, PostgreSQL pourrait nécessiter plusieurs triggers et une rotation manuelle des journaux juste pour obtenir un historique de niveau ligne de base.

-- Exemple de trigger d'audit pour PostgreSQL CREATE OR REPLACE FUNCTION log_update() RETURNS TRIGGER AS $$ BEGIN INSERT INTO audit_log(table_name, action, old_data, new_data, changed_at) VALUES (TG_TABLE_NAME, TG_OP, row_to_json(OLD), row_to_json(NEW), now()); RETURN NEW; END; $$ LANGUAGE plpgsql; CREATE TRIGGER audit_trigger AFTER UPDATE ON customer_data FOR EACH ROW EXECUTE FUNCTION log_update();

La journalisation native est utile, mais elle présente rapidement des limites. Les défis typiques incluent :

Problèmes rencontrés avec les pistes d’audit

- Les journaux bruts sont volumineux et difficiles à interroger

- La pression sur le stockage dans les environnements de production

- Des formats incohérents d’un moteur de base de données à l’autre

- Des enquêtes ralenties par une analyse manuelle

- Incapacité à tracer les modifications DDL ou le contexte d’accès

| Domaine | Menace externe | Menace interne | Risque de non-conformité |

|---|---|---|---|

| Données personnelles client | Élevé | Moyen | Élevé |

| Données de paiement | Élevé | Élevé | Élevé |

| Entrepôt analytique | Faible | Moyen | Faible |

| Code source | Moyen | Élevé | Faible |

- 0 – 30 jours : Stockage chaud → enquêtes en temps réel

- 1 – 12 mois : Niveau intermédiaire → requêtes de conformité

- 1 – 7 ans : Archive froide → preuves légales / SOX

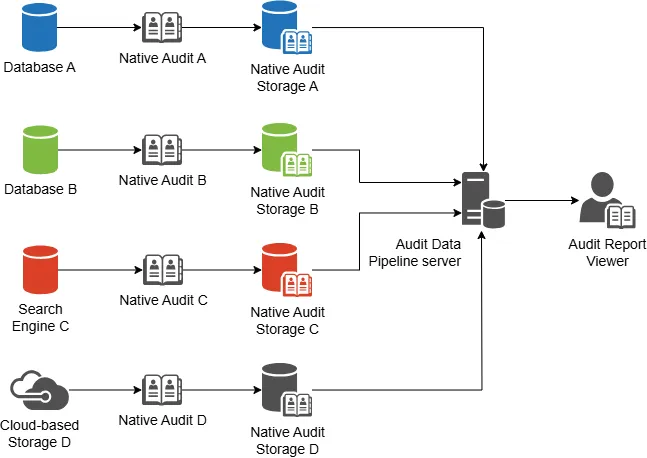

Les risques d’opérer sans une piste d’audit centralisée

Les journaux natifs et les triggers ad hoc créent des lacunes dans la couverture qui se révèlent dès que vous avez besoin de preuves. Sans une couche d’audit unifiée, les enquêtes s’éternisent et la conformité devient chaotique. Les modes d’échec les plus courants incluent :

- Exposition silencieuse des données — L’absence de corrélation entre moteurs permet aux accès suspects de se dissimuler dans les journaux de chaque nœud.

- Chaîne de preuves faible — Des formats et politiques de rétention incohérents rendent difficile de prouver « qui a fait quoi, quand, et comment ».

- Frein opérationnel — Les équipes perdent du temps à normaliser les journaux au lieu de répondre aux incidents.

- Compromis de performance — Les triggers bricolés au niveau des lignes ajoutent une surcharge tout en manquant le contexte de session.

- Risque réglementaire — Les auditeurs attendent des pistes exportables et cohérentes alignées sur des cadres tels que SOX et GDPR.

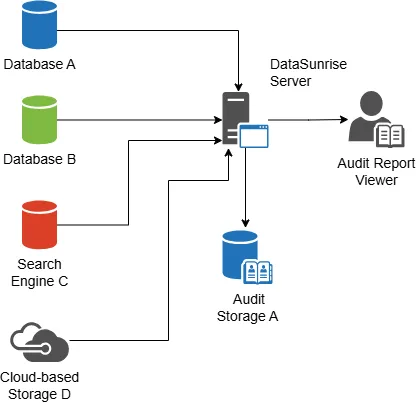

La centralisation de l’audit sur l’ensemble des moteurs transforme des journaux bruts en réponses — en liant identités, sessions et requêtes en un seul endroit. Si vous partez de zéro, commencez par la surveillance de l’activité de la base de données et prévoyez la découverte des données + le masquage dynamique pour réduire le bruit des alertes et protéger les champs sensibles en transit et au repos.

Ce qu’une plateforme d’audit centralisée devrait offrir

- Visibilité en temps réel : Enregistrez chaque requête, chaque changement DDL ou connexion dès leur survenue

- Logique de règles personnalisée : Concentrez-vous uniquement sur les événements pertinents

- Stockage consultable : Journaux indexés prêts pour une analyse médico-légale

- Formats adaptés à la conformité : Exportez en PDF, CSV, ou intégrez aux SIEM

- Alertes intelligentes : Recevez des notifications en cas de violations de politiques ou d’anomalies

Les mises à niveau d’audit cloud 2025 à ne pas ignorer

| Cloud | Fonctionnalité 2025 | Pourquoi c’est important |

|---|---|---|

| AWS | Ingestion de journaux externes CloudTrail Lake | Un tableau de bord unique pour un audit multi-cloud – fin de la surveillance manuelle. |

| Azure | Audit serveur amélioré GA (juillet 2025) | 30–40 % de CPU en moins par rapport à un audit par base de données. |

| Multi-Cloud | DataSunrise vs. Guardium Connector | La politique en tant que code l’emporte sur l’éparpillement des plug-ins – moins de pièces mobiles susceptibles de se casser. |

Audit de base de données natif vs DataSunrise : Une comparaison

| Fonctionnalité | Outils d’audit natifs | DataSunrise |

|---|---|---|

| Politiques d’audit inter-bases de données | Non — uniquement par moteur | Oui — support multi-DB |

| Journalisation en temps réel basée sur des règles | Limitée, lente à personnaliser | Oui — interface graphique et ligne de commande flexibles |

| Contrôle du stockage des journaux | Souvent local, difficile à étendre | SQLite, Redshift, PostgreSQL, et plus |

| Rapports de conformité | Manuels ou via des outils externes | Exportations PDF, CSV intégrées |

| Filtrage et analyse des événements | Contexte de session minimal | Métadonnées de session, filtres, rôles |

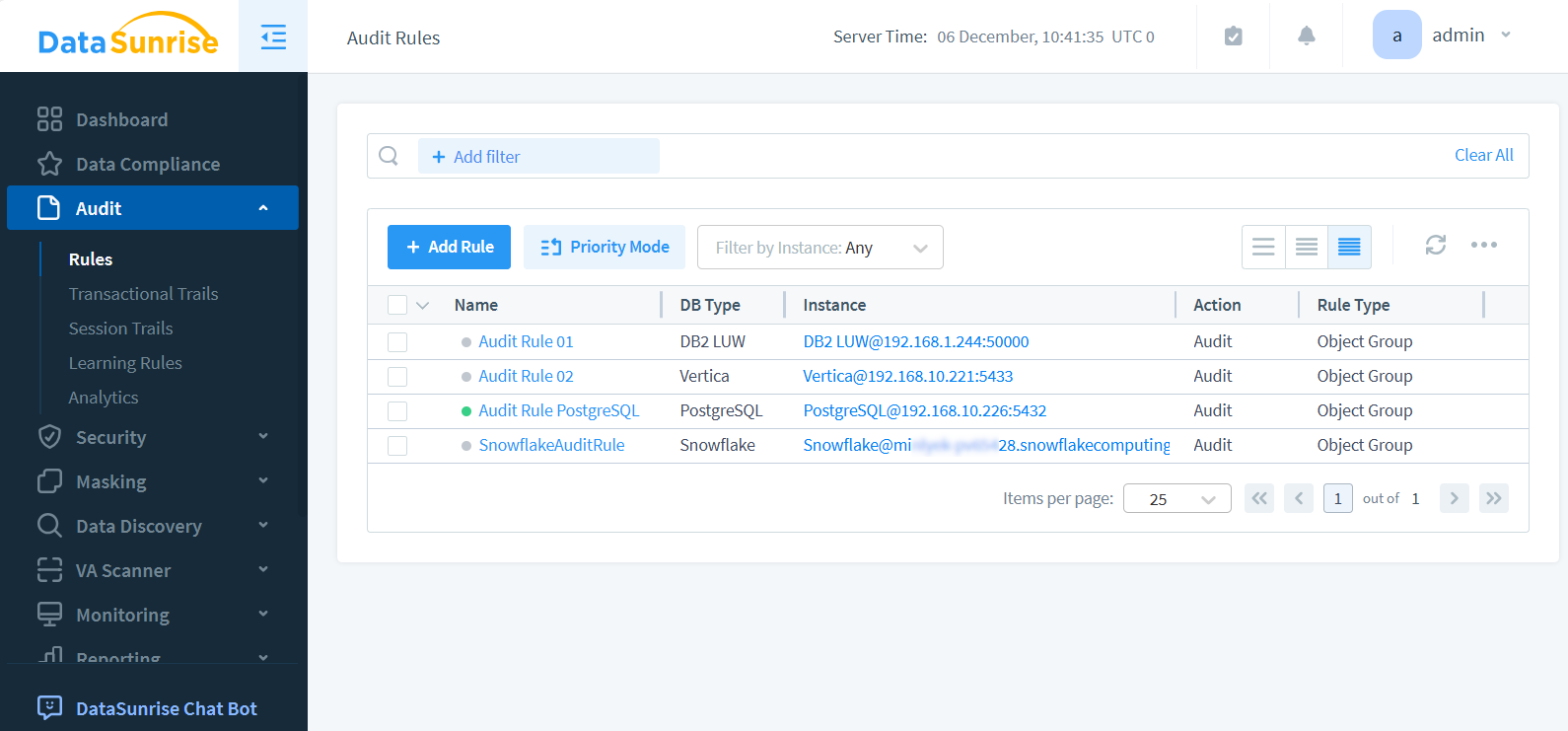

Pourquoi les équipes choisissent DataSunrise

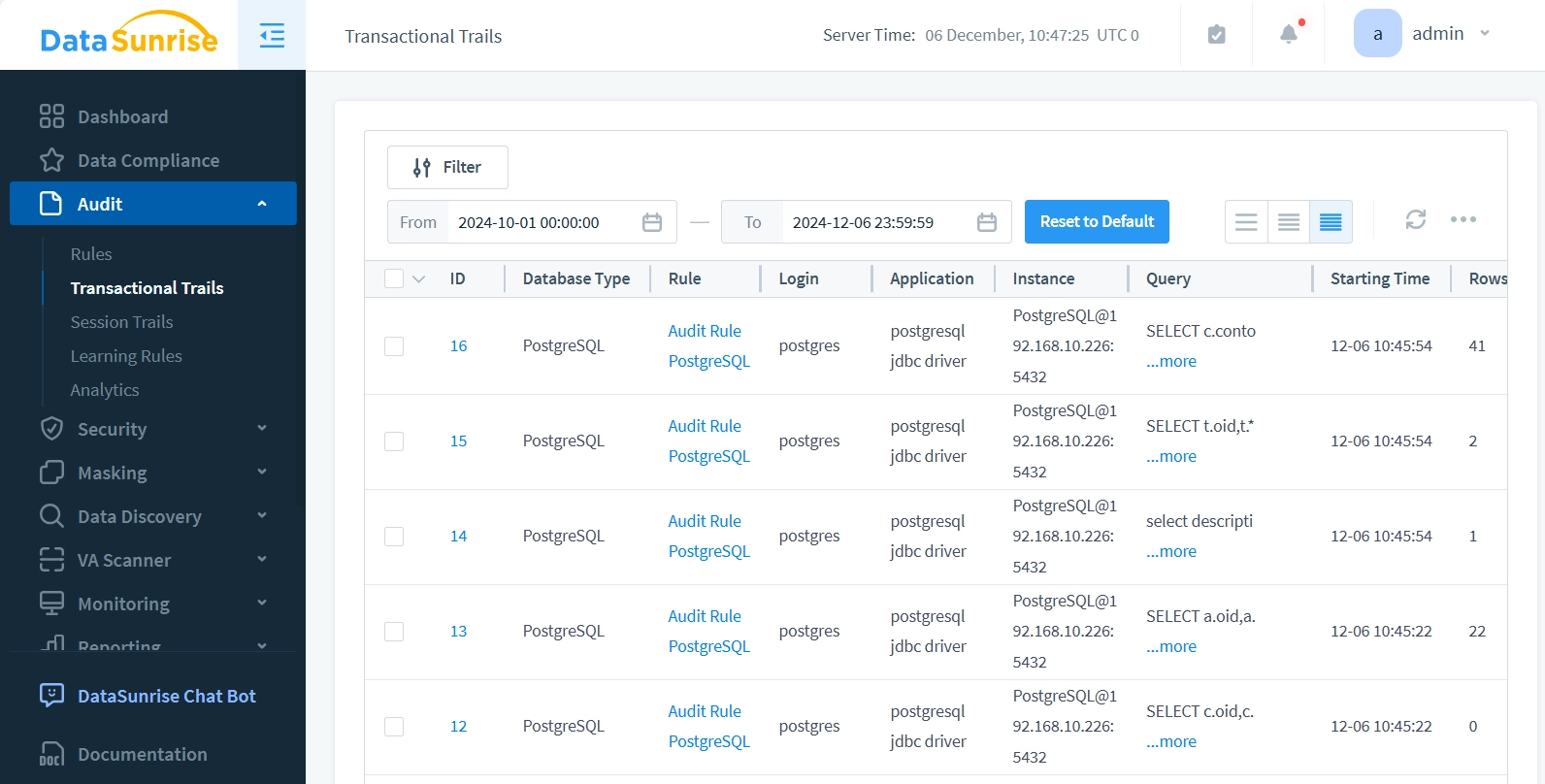

DataSunrise modernise les pistes d’audit en offrant une couche unifiée pour le suivi des requêtes, l’application basée sur les rôles, et la génération de rapports — sur PostgreSQL, Oracle, SQL Server, MySQL, Redshift, et plus encore.

- Créer des règles d’audit par table, par utilisateur, par rôle ou par type d’action

- Stocker les journaux localement ou à l’externe dans des formats optimisés pour la performance

- Générer des rapports via une interface graphique ou une ligne de commande — PDF, CSV, vues filtrées

- Utiliser les métadonnées de session pour identifier précisément les chaînes de requêtes

- Protéger les champs sensibles grâce au masquage et à la détection des anomalies

Exemple concret : Quand la piste d’audit est cruciale

Imaginez un utilisateur à haut privilège soupçonné d’avoir divulgué des données clients. Sans audit centralisé, retracer la faille pourrait prendre des jours — si cela se produit même. Avec une solution unifiée telle que DataSunrise, les équipes de sécurité peuvent immédiatement examiner la session, inspecter l’historique des requêtes et déterminer précisément quelles données sensibles ont été consultées, modifiées ou exportées. Soudainement, les journaux d’audit passent d’un enregistrement passif à une détection active des menaces.

Questions fréquentes sur les pistes d’audit de base de données

Comprendre le fonctionnement des pistes d’audit aide à la fois les équipes de sécurité et les responsables de la conformité à prendre des décisions éclairées. Vous trouverez ci-dessous quelques questions fréquemment posées auxquelles nous faisons face lorsque nous aidons les organisations à déployer l’audit de base de données à grande échelle.

- Que doit contenir une piste d’audit de base de données ?

L’identité de l’utilisateur, les horodatages, les instructions SQL exécutées, les tables ou lignes concernées, les adresses IP des clients, et les rôles doivent être enregistrés. - Combien de temps les journaux d’audit doivent-ils être conservés ?

La durée de conservation dépend des exigences réglementaires. Par exemple, SOX et GDPR peuvent requérir une conservation de 1 à 7 ans selon le secteur et le type de données. - Les outils d’audit natifs peuvent-ils à eux seuls assurer la conformité ?

Rarement. Les outils natifs offrent une journalisation basique, mais manquent souvent d’analyse en temps réel, de gestion centralisée ou de rapports de conformité exportables. - Les pistes d’audit impactent-elles la performance de la base de données ?

Elles peuvent avoir un impact — surtout si elles sont mal configurées. C’est pourquoi des plateformes comme DataSunrise utilisent des moteurs de journalisation optimisés et des stockages tels que SQLite ou Redshift. - Le masquage fait-il partie de la piste d’audit ?

Il devrait l’être. Les données sensibles, comme les informations personnelles, doivent être masquées dans les journaux ou complètement exclues. DataSunrise applique des règles de masquage avant de stocker l’événement d’audit.

Ce type de journalisation et de génération de rapports détaillés non seulement aide lors des audits réglementaires, mais renforce également la posture globale de sécurité de la base de données.

Comment les pistes d’audit transforment les opérations quotidiennes

Dans la finance, une piste d’audit unifiée raccourcit les enquêtes de fraude de jours en heures en corrélant le contexte de session, les identités et l’historique SQL à travers les systèmes de paiement. Les équipes du secteur de la santé s’appuient sur cette capacité pour vérifier chaque accès aux dossiers patients et prouver la conformité à HIPAA sans montage manuel des journaux. Les programmes gouvernementaux et du secteur public utilisent l’audit centralisé pour rendre traçable toute activité privilégiée, réduisant ainsi la durée d’exposition aux menaces internes tout en préservant les chaînes de preuves pour les contrôles.

Les plateformes SaaS axées sur le cloud en bénéficient également : les tentatives d’accès inter-locataires apparaissent immédiatement, les comptes de service bruyants deviennent visibles, et les régressions de performance se rattachent à des requêtes spécifiques plutôt qu’à des conjectures. Pour le e‑commerce, une augmentation des échecs de connexion ou des requêtes d’ordres inhabituelles déclenche une réponse ciblée plutôt qu’un confinement généralisé. Dans chaque cas, les pistes d’audit passent d’un simple enregistrement passif à un contrôle opérationnel qui accélère la réponse et rend la conformité répétable.

Conclusion

Les pistes d’audit ne sont plus optionnelles. Face à la montée des cybermenaces et au resserrement des réglementations, les organisations ont besoin d’une transparence totale quant à qui a fait quoi, quand, et pourquoi. Les outils natifs peinent souvent à évoluer ou à fournir l’intelligence en temps réel nécessaire pour garantir une conformité et une sécurité résilientes.

Les plateformes centralisées telles que DataSunrise offrent un cadre basé sur des règles et inter-bases pour la journalisation, la surveillance et la protection des informations sensibles. Que l’objectif soit la médecine légale d’incident, la préparation aux audits ou le contrôle d’accès, elles transforment les événements bruts en informations exploitables.

Une piste d’audit mature est bien plus qu’une simple case à cocher en matière de conformité — c’est une protection stratégique, un système d’alerte précoce, et un accélérateur de conformité réunis en une seule solution.

Protégez vos données avec DataSunrise

Sécurisez vos données à chaque niveau avec DataSunrise. Détectez les menaces en temps réel grâce à la surveillance des activités, au masquage des données et au pare-feu de base de données. Appliquez la conformité des données, découvrez les données sensibles et protégez les charges de travail via plus de 50 intégrations supportées pour le cloud, sur site et les systèmes de données basés sur l'IA.

Commencez à protéger vos données critiques dès aujourd’hui

Demander une démo Télécharger maintenant