Sécurité de l’Information

Aujourd’hui, la sécurité des bases de données est plus pertinente que jamais. Les informations opérationnelles internes d’une entreprise, les données personnelles des employés et des clients, les informations financières, la propriété intellectuelle, les études de marché, l’analyse des activités des concurrents – ce sont les données les plus importantes pour les cybercriminels. Ces informations sont généralement stockées dans une base de données d’entreprise. C’est pourquoi il est important de prendre soin de la sécurité des bases de données à l’avance.

La sécurité des bases de données – est un ensemble de mesures collectives visant à protéger et sécuriser une base de données ou un logiciel de gestion des bases de données d’une entreprise contre les manipulations ou les actes non autorisés. Bien entendu, pour comprendre pleinement la définition, examinons divers systèmes d’information et concepts de sécurité de l’information.

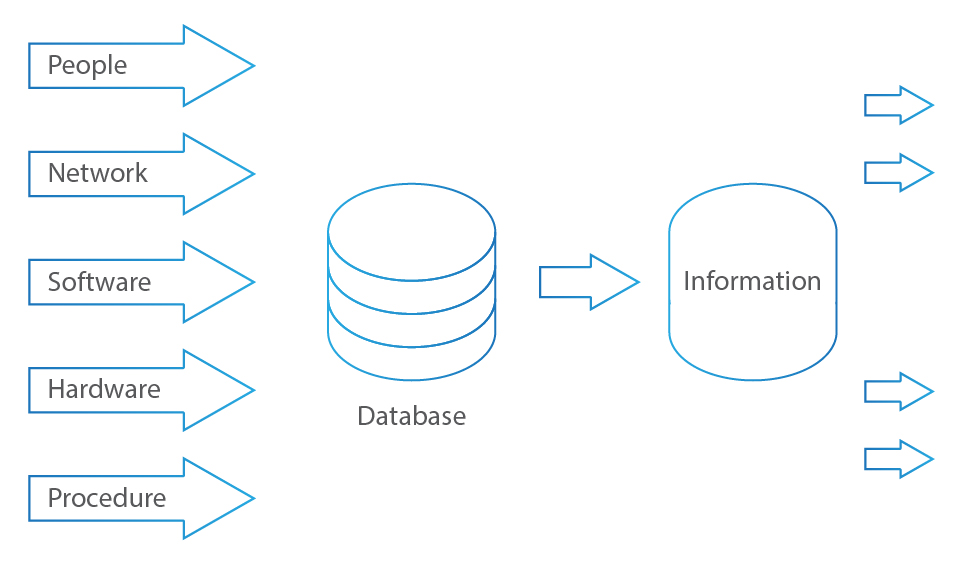

Un système d’information est connu comme un ensemble intégré de composants de données qui sont collectés, stockés et traités ou transformés et travaillant ensemble pour produire et générer des informations précises.

Le système d’information est composé des éléments suivants :

- Données – Faits et statistiques collectés ensemble pour une référence future, un traitement ou une analyse.

- Procédures et Fonctions – Comprend un ensemble de procédures et politiques, directives, règles d’entreprise, adoptées dans un système ou utilisées dans le cadre d’un système pour influencer et déterminer toutes les décisions et actions importantes.

- Matériel – Outils, systèmes informatiques ou dispositifs, partie physique d’un système informatique ou d’un dispositif électronique.

- Logiciel – Code d’application, langages utilisés pour développer du code, programmes et autres informations opérationnelles utilisées par un ordinateur, système de gestion de base de données, système d’exploitation utilisé, tout autre utilitaire ou outil.

- Réseau – Infrastructure de communication pour connecter les processus client au système.

- Personnes – Utilisateurs, gestionnaires, analystes commerciaux, programmeurs, analystes de systèmes, administrateurs de bases de données et administrateurs de systèmes.

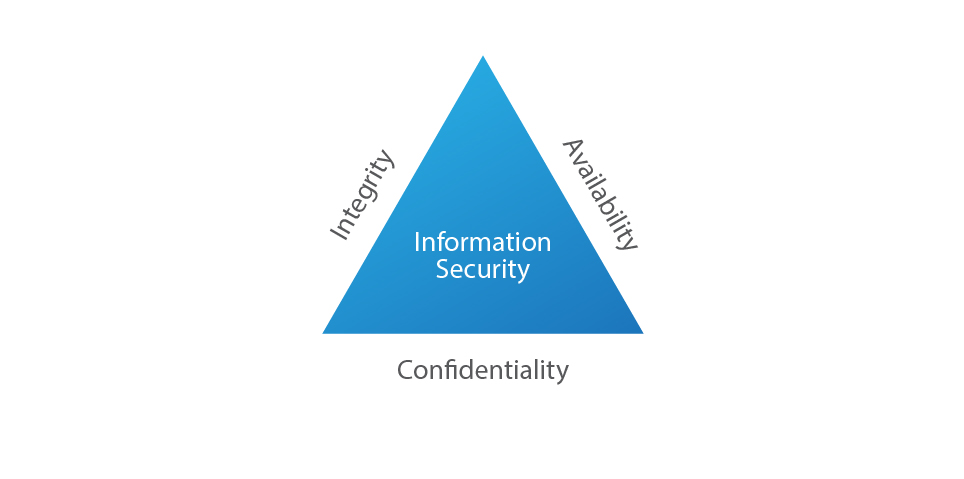

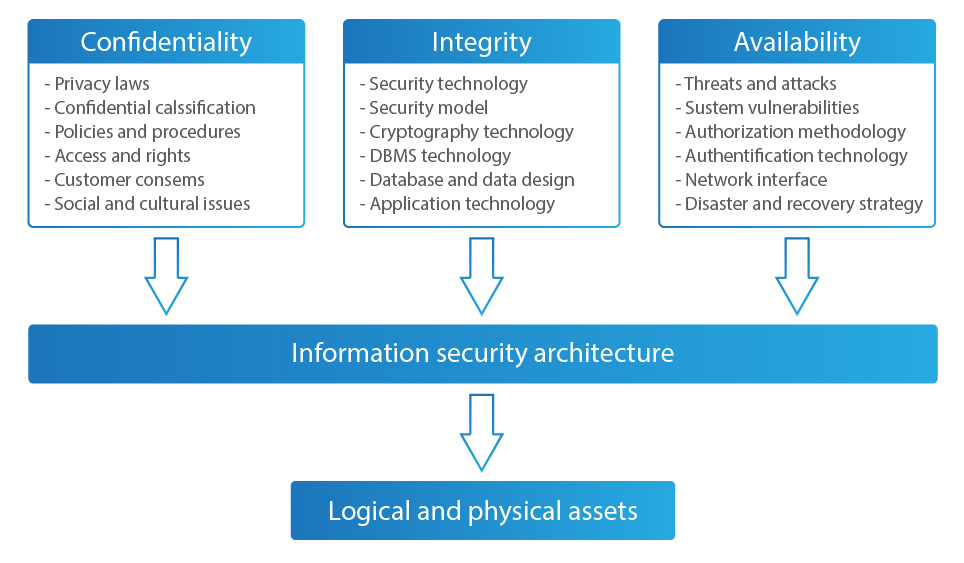

La sécurité de l’information consiste en des procédures et des mesures protégeant chaque élément du système d’information impliqué dans la production d’un système d’information. Le concept de sécurité de l’information est basé sur le triangle C.I.A., où « C » signifie Confidentialité, « I » pour Intégrité, et « A » pour Disponibilité, qui est conçu pour guider les politiques de sécurité de l’information dans une entreprise.

Ce triangle C.I.A. est un cadre pour protéger l’information.

Confidentialité fait référence à la prévention de la connaissance ou de l’accès d’informations secrètes par des individus non autorisés. De plus, il s’agit du processus de protection des informations confidentielles et de révélation des informations secrètes uniquement aux utilisateurs autorisés en classant les informations.

L’aspect intégrité de la sécurité de l’information est très important car il attire votre attention sur l’actif le plus précieux, les données, qui deviennent à leur tour des informations.

Le principe de disponibilité fait référence à la capacité des individus autorisés à accéder à l’information, et le système doit déterminer ce qu’un individu peut faire avec cette information dans un format correct à un endroit spécifié.

Principalement, les systèmes d’information sont classés en trois catégories distinctes dans les organisations :

- Systèmes de traitement des transactions – pour la gestion de niveau inférieur

- Systèmes d’aide à la décision – pour la gestion de niveau intermédiaire

- Système expert – pour la gestion de niveau supérieur

En fonction des droits de l’utilisateur, du niveau de la base de données auquel il a accès, il peut obtenir les informations demandées.

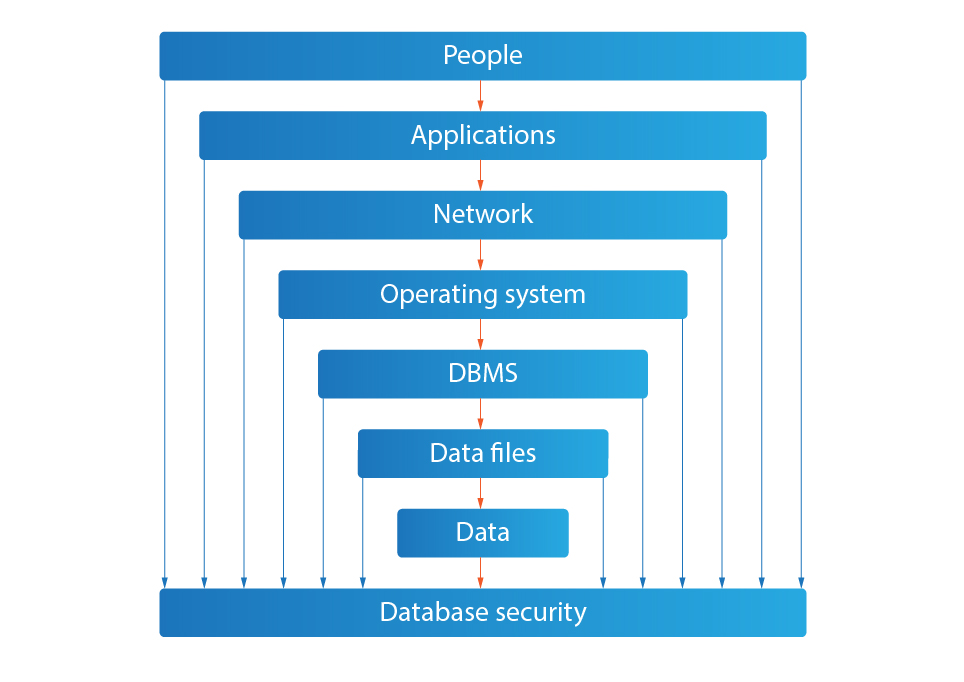

Comme vous pouvez le voir, la mise en œuvre d’un contrôle d’accès approprié est une partie essentielle de la sécurité des bases de données, car pour protéger des données précieuses conservées dans la base de données, vous devez connaître divers points d’accès qui peuvent rendre votre base de données vulnérable.

Il y a sept points d’accès de sécurité :

- Personnes – qui ont des autorisations et des privilèges pour accéder aux fichiers de données, bases de données, serveurs, réseaux, applications, réseaux et données.

- Applications – Y compris la conception et la mise en œuvre, les applications ont des privilèges et des permissions fournies aux personnes. En fournissant des privilèges de sécurité, il est nécessaire d’être extrêmement prudent.

- Réseau – Il est nécessaire de protéger votre réseau et de le rendre accessible uniquement aux applications, bases de données et systèmes d’exploitation.

- Système d’exploitation – C’est une authentification au système, une sorte d’entrée aux données. L’utilisateur doit se connecter et doit être vérifié pour accéder aux données. Une mauvaise protection ou des mesures de sécurité insuffisantes à ce point peuvent être la cause de la plupart des violations de sécurité.

- Système de gestion de bases de données.

- Fichiers de données – Il est très important de protéger les fichiers de données en utilisant des permissions et un chiffrement afin qu’ils ne soient pas accessibles par des individus non autorisés.

- Données.

L’élément des personnes est la plus grande partie. Il existe une vaste communauté d’individus qui accèdent aux données – visiteurs, clients, utilisateurs, gestionnaires, développeurs. C’est pourquoi les efforts de sécurité devraient être orientés vers la réduction des risques aux points d’accès des personnes, car toutes ces personnes augmentent la possibilité de mettre en danger la sécurité des données.

La sécurité des bases de données joue un rôle essentiel dans l’automatisation du contrôle des actions des utilisateurs, qui travaillent avec les données, sur la protection contre les menaces internes et externes, et dans l’augmentation de la fiabilité des performances de la base de données.