Sécurité inspirée par les données : DataSunrise améliore la protection des données auditées

La tâche d’audit des données précède toujours la collecte d’analyses des données d’audit. Mais comment simplifier ce processus ? DataSunrise propose une fonctionnalité qui relie les données d’audit brutes à des décisions de sécurité inspirées par les données : le marquage des événements.

Avec le marquage des événements, les utilisateurs peuvent étiqueter des événements avec des détails sur les données touchées par la requête. Cela facilite l’analyse. Au lieu de parcourir toutes les requêtes enregistrées, vous pouvez vous concentrer sur la collecte d’informations statistiques à partir des pistes transactionnelles.

Au-delà de l’amélioration des données enregistrées, DataSunrise utilise ces informations supplémentaires pour le masquage dynamique, les règles d’audit et de sécurité. Cet article explore deux fonctionnalités clés : le marquage des événements et les règles inspirées par les données. Alors que nous explorons en détail la règle de masquage dynamique, nous abordons également le filtrage des données par type d’information pour les règles d’audit et de sécurité.

Marquage des événements et types d’information

Commençons par les types d’information, que vous définissez dans La Découverte des Données – une étape cruciale. DataSunrise utilise ces types d’information pour différencier les données dans les résultats des requêtes.

Les types d’information fournissent une description des données, vous aidant à localiser des données spécifiques lors de la découverte. Mais ils font plus que cela. Les mêmes types d’information définis dans Data Discovery peuvent être utilisés pour étiqueter ou marquer les données au fur et à mesure qu’elles sont enregistrées dans les pistes transactionnelles d’audit. Ensuite, vous pouvez exporter les journaux avec les données étiquetées. Comme mentionné précédemment, la fonctionnalité de masquage dynamique des données peut également déclencher des règles de masquage basées sur ces types de données.

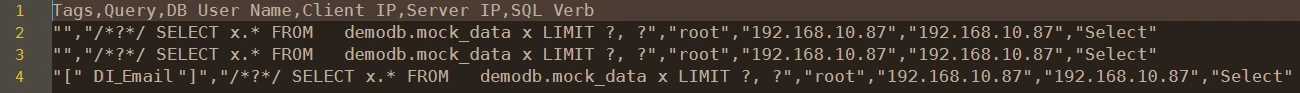

Voici comment les données étiquetées apparaissent dans le rapport CSV téléchargé :

Notez la ligne contenant le type d’information “DI_Email”.

En résumé, avoir le bon type d’information est essentiel pour un marquage d’événements efficace. Dans la section suivante, nous expliquerons comment créer un type d’information.

Le type d’information en bref

Accédez à Data Discovery et sélectionnez les types d’information. Ici, vous trouverez tous les types d’information disponibles dans DataSunrise. Gardez à l’esprit que beaucoup sont complexes et peuvent ne pas convenir à vos besoins spécifiques. C’est pourquoi, pour cette discussion, nous recommandons de créer un type d’information simple et personnalisé.

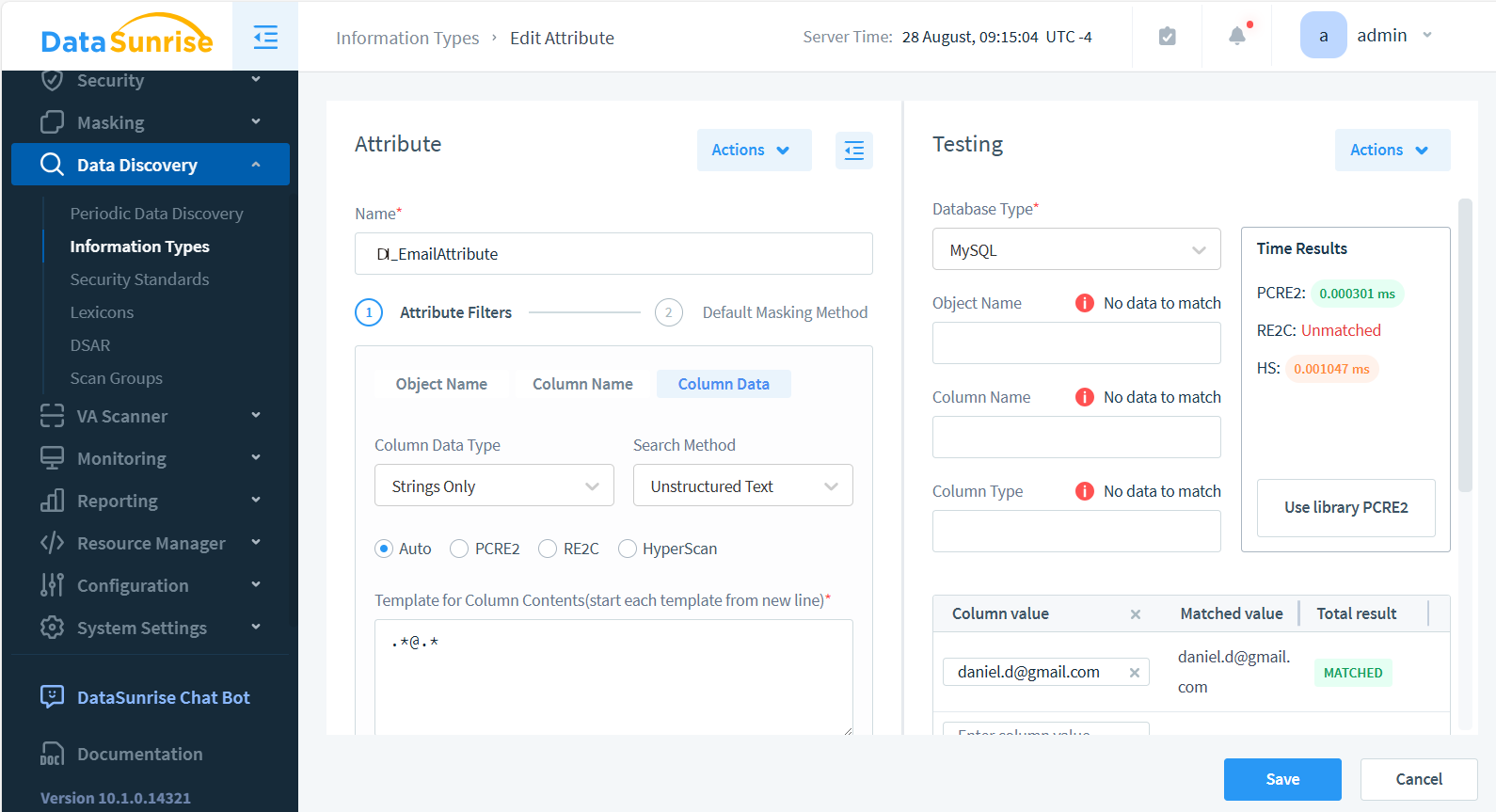

Un type d’information est défini par ses attributs, et il peut avoir plusieurs attributs. La correspondance de l’un de ces attributs lie les données de la requête au type d’information. Pour notre exemple, nous allons créer le type d’information le plus simple avec un seul attribut (DI_EmailAttribute) — des données dans les résultats de la requête contenant une chaîne d’email comme daniel.d@gmail.com.

Nous n’entrerons pas dans trop de détails ici. La configuration de l’attribut est illustrée ci-dessous :

Notez que vous pouvez tester la correspondance des attributs dans le panneau de droite. Par exemple, nous avons testé la chaîne daniel.d@gmail.com contre l’expression régulière .*@.*, qui est définie dans le filtre d’attributs de la colonne de données.

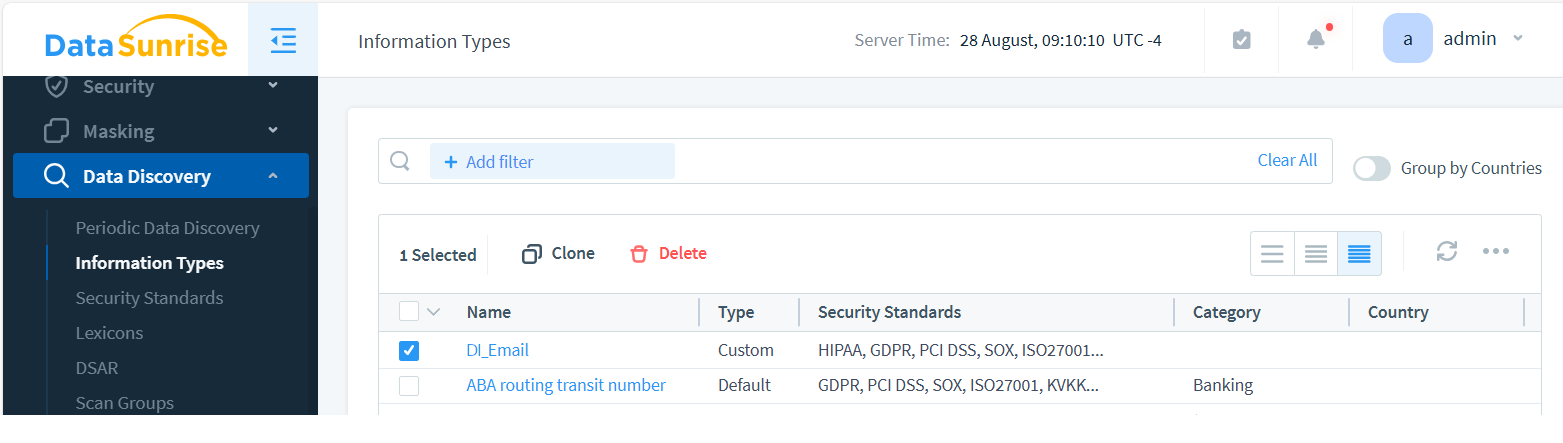

En conséquence, nous avons créé le type d’information personnalisé DI_Email avec un attribut basé sur regex nommé DI_EmailAttribute. Cela est montré ci-dessous :

Une fois qu’une requête entre dans le proxy avec le marquage des événements activé, les données sont étiquetées. Ces informations précieuses peuvent ensuite être utilisées dans les règles d’audit, de sécurité et de masquage dynamique.

Gardez à l’esprit que pour le marquage et le masquage dynamique dans la sécurité inspirée par les données, la fonctionnalité de type d’information fonctionne exclusivement avec des attributs basés sur les données.

Marquage des événements dans l’audit

Plongeons dans la première fonctionnalité de sécurité inspirée par les données : le marquage des événements. Cette fonctionnalité vous permet de marquer les journaux des pistes transactionnelles avec des tags supplémentaires décrivant le type d’information affecté par l’enregistrement de l’événement d’audit. Cela simplifie considérablement les décisions basées sur les données pour les instances auditées et élimine la nécessité pour les utilisateurs de parser manuellement les résultats des requêtes.

Pour activer le marquage des événements, assurez-vous d’abord que le type d’information fonctionne correctement. Vous pouvez tester cela en exécutant une tâche de Data Discovery. Si tout va bien, vous pouvez continuer à créer une étiquette d’événement.

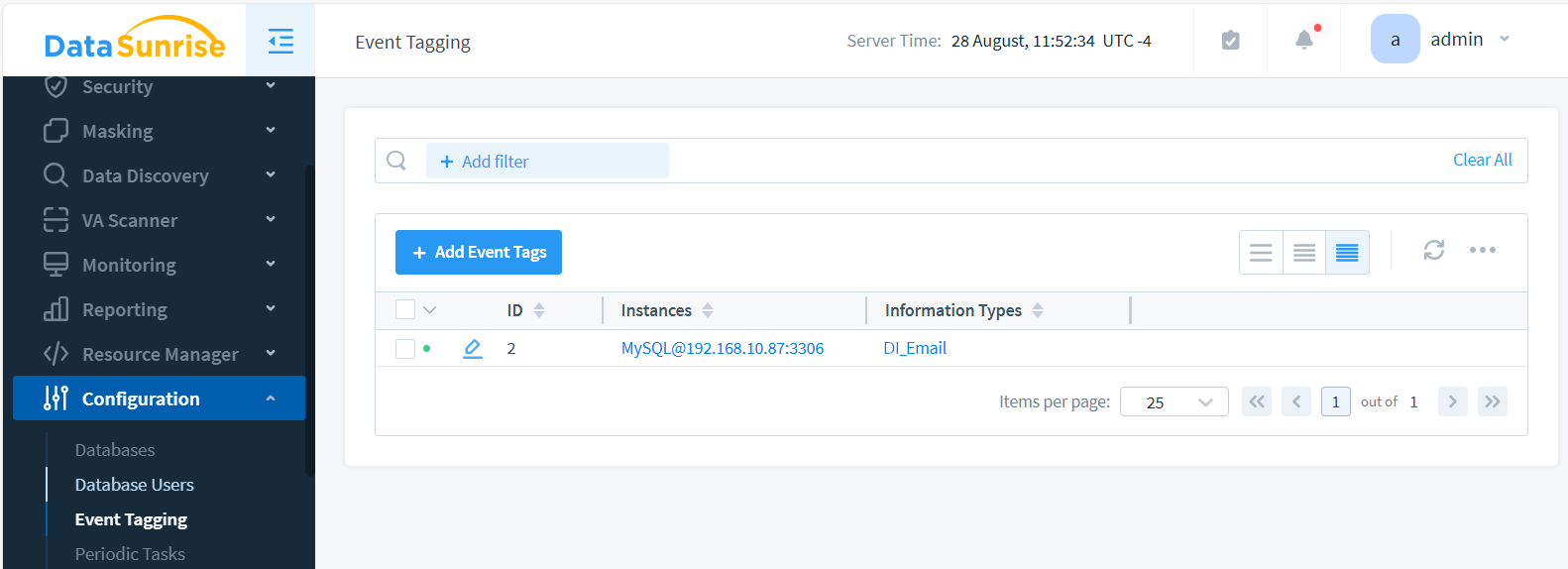

Ajouter le marquage des événements pour l’instance

Accédez à Configuration > Marquage des événements et cliquez sur le bouton +Ajouter des tags d’événements. Sélectionnez les cases à cocher à côté de l’instance de base de données où vous souhaitez auditer les données, ainsi que le type d’information. Étant donné que nous avons créé le type d’information DI_Email précédemment, nous allons l’utiliser pour créer le tag d’événement. Après avoir sauvegardé, votre liste de tags devrait ressembler à ceci :

Règle d’audit pour générer un journal d’audit étiqueté

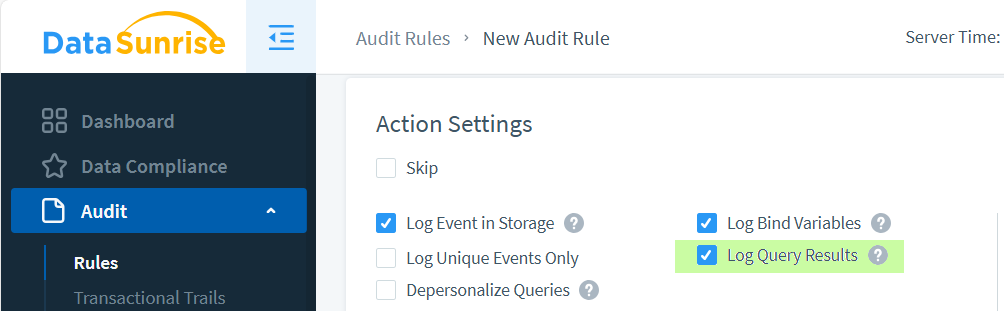

Accédez à ‘Audit’ > ‘Règles’ > ‘+ Ajouter une nouvelle règle’ pour créer une règle d’audit. Nommez-la ‘EmailAuditRule’. Activez ‘Enregistrer les résultats des requêtes’ et sélectionnez l’instance où vous avez configuré le marquage des événements précédemment.

Nous sommes prêts à tester le marquage des événements.

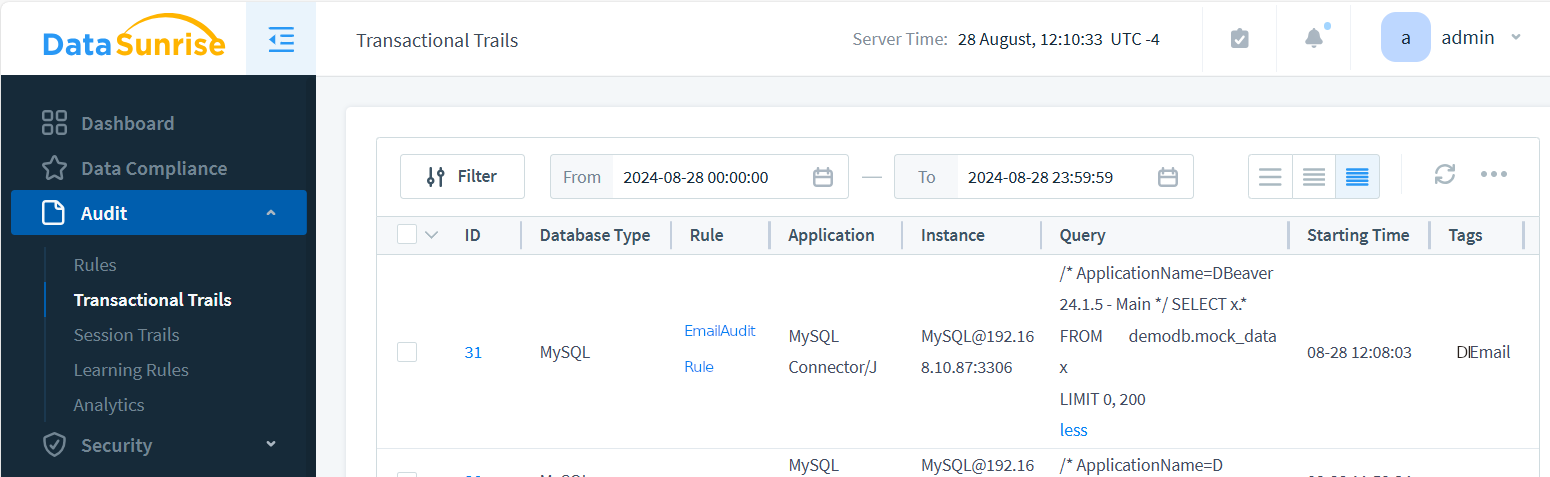

Faites une demande de données d’email à l’instance. Maintenant, lorsque les résultats des requêtes sont enregistrés dans les pistes d’audit, vous verrez ce tag dans les pistes transactionnelles :

L’image ci-dessus montre EmailAuditRule déclenché par une requête SELECT * à l’instance MySQL @192.168.10.87. Cette requête a retourné des emails parmi d’autres données de la table de données factices, donc l’événement d’audit est étiqueté avec le tag d’événement DI_Email que nous avons créé.

Note importante : si la règle de masquage inspirée par les données discutée ci-dessous est activée, le tag d’événement ne marquera pas l’événement de la piste d’audit.

Masquage pour la sécurité inspirée par les données

Dans le chapitre précédent, nous avons configuré une règle d’audit et observé comment un tag a été attribué à un événement lorsqu’il correspondait à notre type d’information personnalisé DI_Email. Cependant, les données étiquetées ont des applications bien plus précieuses au-delà des simples rapports d’audit.

Explorons maintenant une autre utilisation du marquage des événements. Lorsque le type d’information DI_Email est détecté par le proxy, vous pouvez configurer diverses règles pour utiliser cela comme entrée. Les règles d’audit, de sécurité et de masquage peuvent toutes être déclenchées ou filtrées à l’aide de ces tags supplémentaires. Dans cette section, nous expliquerons comment DataSunrise masque les données étiquetées à la volée, retournant les emails masqués au client de la base de données.

Pour ce faire, vous devez simplement créer une règle de masquage dynamique avec un filtre de données dans les paramètres de masque. Examinons les détails.

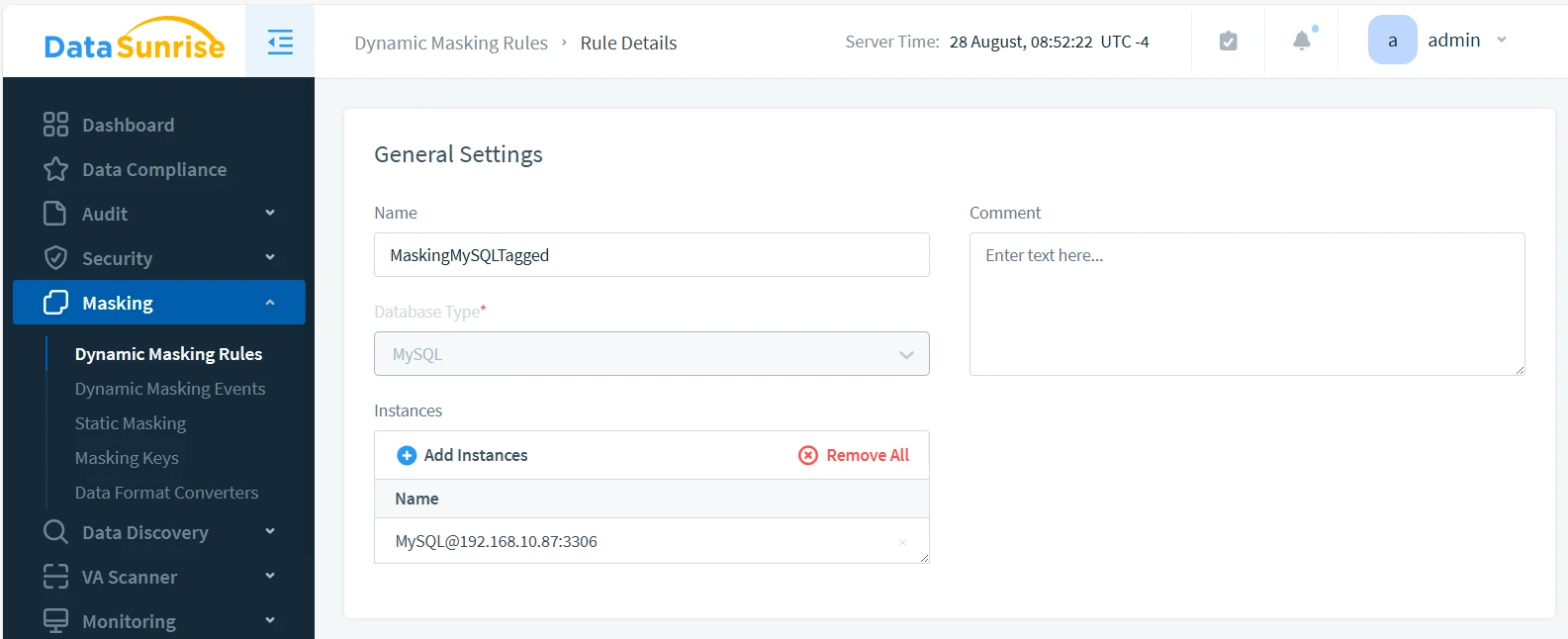

Créez la règle comme vous le feriez normalement sur la page Masquage > Règles de Masquage Dynamique. Sélectionnez l’instance de base de données où vous avez configuré le marquage des événements – MySQL @192.168.10.87 dans ce cas. Activez la case à cocher ‘Enregistrer l’événement dans le stockage’.

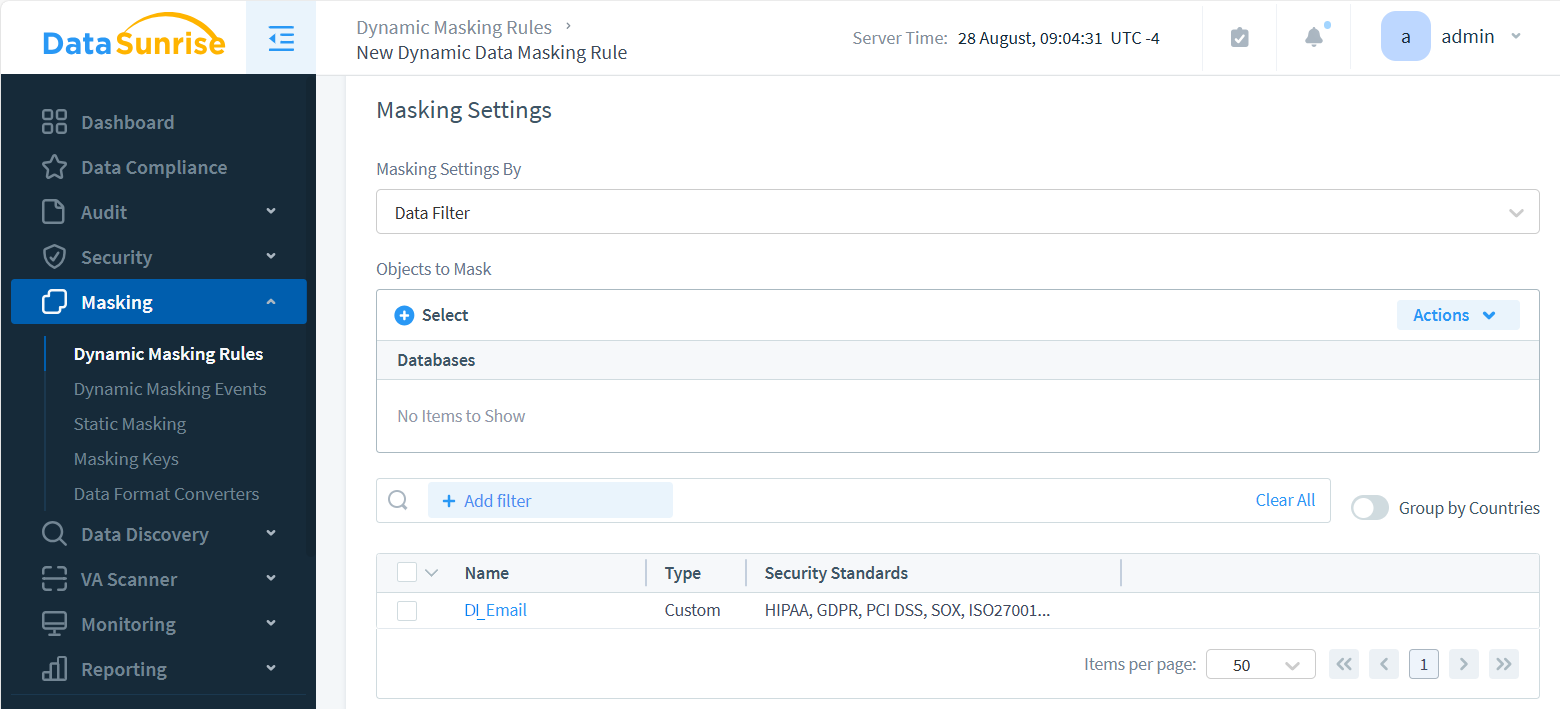

Dans les Paramètres de Masquage montrés ci-dessous, nous avons défini le sélecteur déroulant des Paramètres de Masquage sur Filtre de Données. Cela nous permet d’utiliser les types d’information pour le masquage.

Notez que le sélecteur Objets à masquer est laissé vide. Cela signifie que tous les objets interrogés à partir de l’instance masquée sont vérifiés pour une correspondance avec DI_EmailAttribute. S’ils correspondent, DataSunrise les masque. Utilisez le sélecteur d’objets pour ajouter des objets de base de données spécifiques comme conditions supplémentaires pour les opérations de masquage.

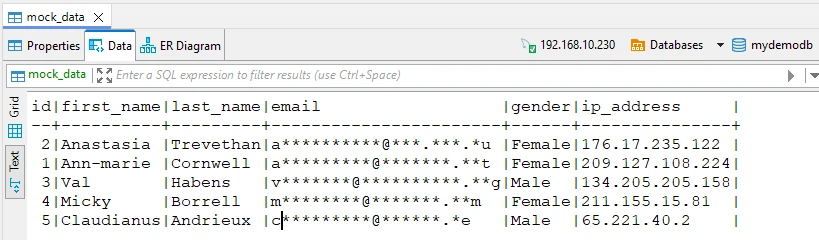

L’illustration ci-dessous montre le résultat. Nous avons interrogé les données via le proxy en utilisant l’application cliente de base de données DBeaver. DataSunrise a automatiquement détecté et masqué les emails dans la réponse en fonction du type d’information trouvé dans les résultats de la requête :

Sécurité inspirée par les données pour les règles d’audit et de sécurité

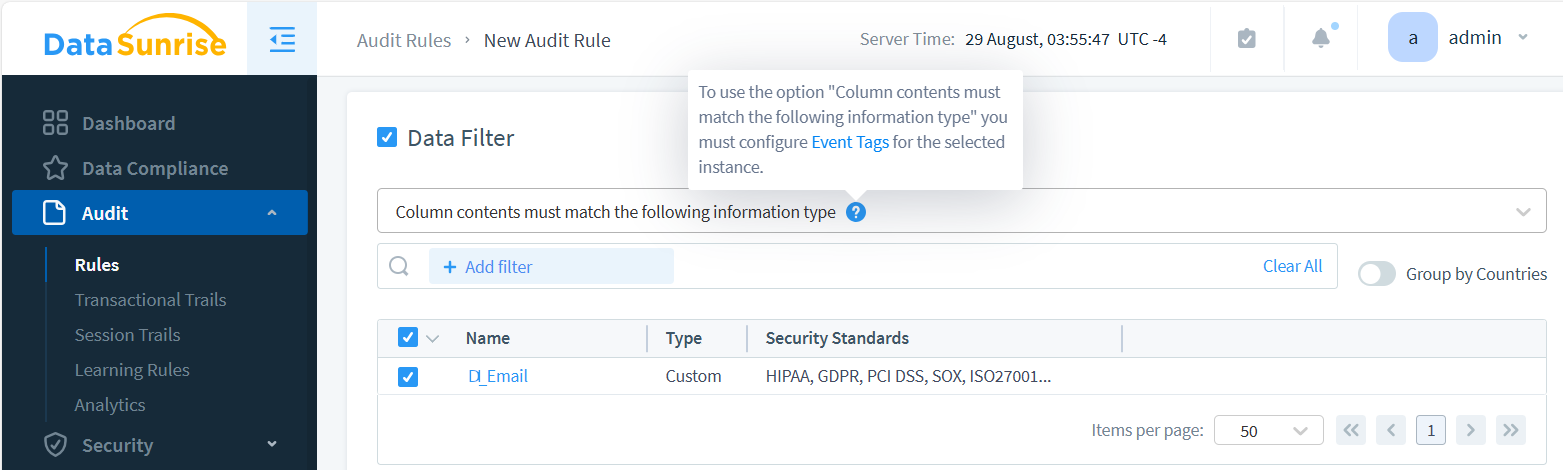

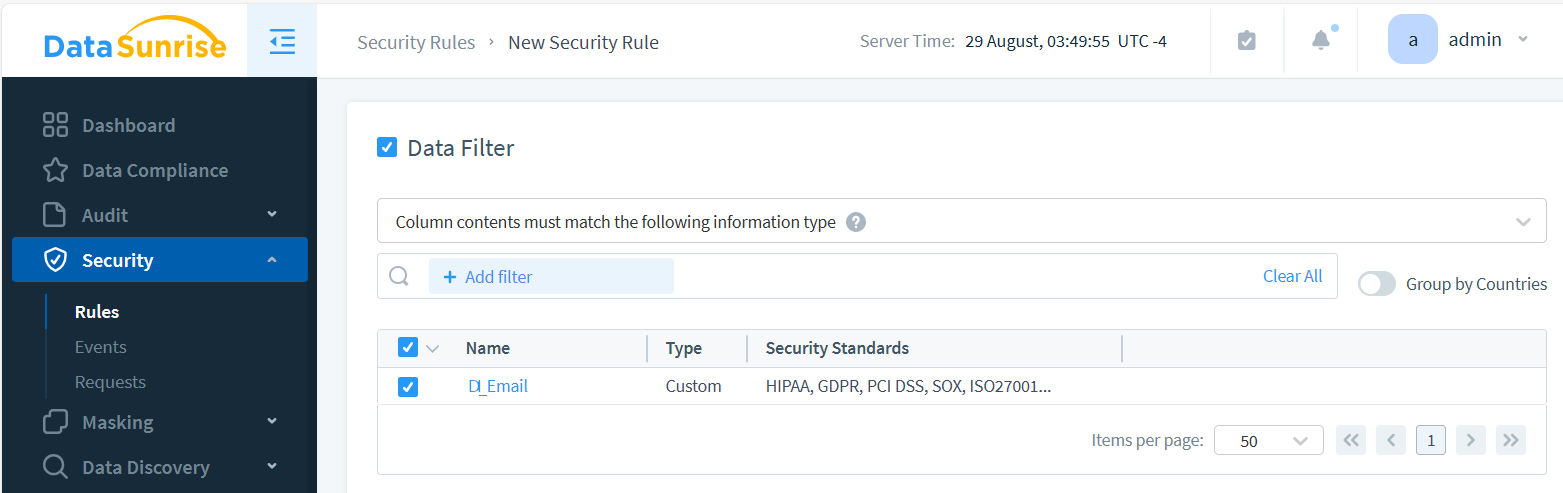

Avec DataSunrise, vous pouvez tirer parti des types d’information et des tags d’événements dans les règles d’audit et de sécurité pour déterminer si une requête doit être auditée ou bloquée. Les images ci-dessous montrent comment configurer le filtrage des données pour les règles d’audit et de sécurité.

Notez que si le marquage des événements n’est pas configuré pour l’instance de base de données sélectionnée, l’option Type d’information ne sera pas disponible dans la section Filtre de données. Activez la case à cocher ‘Enregistrer l’événement dans le stockage’ dans la règle de sécurité, car cela est requis pour que la fonction inspirée par les données fonctionne.

Conclusion

La sécurité inspirée par les données commence par l’étiquetage des données interceptées par le proxy à partir du trafic client-base de données. Le marquage des événements permet de créer des fichiers de journal d’audit faciles à utiliser, qui peuvent être intégrés dans vos pipelines de données. Au fur et à mesure que vous avancez dans la sécurité inspirée par les données, le masquage dynamique des données utilise des vérifications de type d’information pour informer les décisions de sécurité, telles que le masquage des données sensibles.

DataSunrise offre une solution complète et à la pointe de la sécurité des données couvrant la conformité des données, la détection des injections SQL, le masquage et l’audit. En outre, elle inclut des fonctionnalités telles que la découverte des données, l’évaluation des vulnérabilités, et la sécurité des données LLM. Prêt à explorer les dernières avancées en matière de sécurité des données? Visitez notre site web pour planifier une démonstration en ligne ou téléchargez un essai gratuit de deux semaines de notre suite de sécurité des données.

Suivant