Masquage DataSunrise pour Oracle

Le masquage DataSunrise pour Oracle vise à protéger les données sensibles en transit contre les menaces internes et externes. Cette fonctionnalité obfusque les données originales et fournit aux utilisateurs des caractères aléatoires au lieu des enregistrements réels de la base de données. De cette manière, les utilisateurs non autorisés peuvent toujours travailler avec la base de données de production mais n’accéderont jamais aux informations sensibles originales.

Les outils de masquage des données d’Oracle par DataSunrise préviennent efficacement l’exposition des informations sensibles lors de l’octroi d’accès à la base de données à des organisations tierces. Il existe de nombreuses situations où les organisations doivent partager les données de leurs bases de données de production avec des employés externes. Voici quelques exemples :

- Une certaine organisation engage des spécialistes informatiques externalisés pour personnaliser son système d’exploitation ou effectuer des tests de base de données, des mises à jour, etc.

- Une entreprise de soins de santé fournit aux chercheurs médicaux des informations sur les essais cliniques.

- Une entreprise de commerce de détail partage des informations sur les ventes avec des chercheurs de marché.

Le point important est que dans la plupart des cas, les spécialistes externes n’ont pas besoin des données réelles contenues dans la base de données. Un environnement imitant une base de données de production réelle est suffisant. La meilleure façon de protéger les données sensibles tout en les transférant à un tiers est de les remplacer par des données neutres. Et le moyen le plus efficace de le faire est le masquage.

Le point important est que les données masquées doivent être suffisamment cohérentes pour permettre le bon fonctionnement de l’application du tiers. En des termes simples, le principal objectif du masquage est de rendre les données sensibles inutilisables pour les personnes mal intentionnées tout en les rendant utilisables pour ceux qui doivent les recevoir.

Parfois, dans de telles situations, un masquage statique est utilisé. Il vous permet de fournir aux tiers une copie autonome d’une base de données réelle contenant des données neutres à la place des données sensibles. Bien que cette méthode soit fiable, elle peut être coûteuse et chronophage.

C’est pourquoi, dans la plupart des cas, le masquage dynamique des données est préférable. Contrairement au masquage statique des données, le masquage dynamique des données consiste à obfusquer les données sensibles en temps réel, tout en les transférant aux parties externalisées. Dans ce cas, le contenu réel de la base de données reste intact et seule la sortie de la base de données est obfusquée.

Comment le masquage de données Oracle est effectué

L’outil de masquage dynamique de DataSunrise fonctionne comme un proxy entre les clients (ces spécialistes tiers) et votre base de données Oracle. Les clients contactent la base de données de production uniquement via le proxy DataSunrise (tout accès direct à la base de données est désactivé).

L’outil de masquage de données Oracle intercepte la requête du client, la modifie conformément aux politiques de sécurité existantes et redirige la requête modifiée (« masquée ») vers la base de données. Ayant reçu une requête « masquée », la base de données renvoie des données factices (obfusquées) au lieu des valeurs réelles initialement demandées par le client. Comme aucune donnée réelle ne quitte la base de données, cette méthode d’obfuscation des données est très fiable.

Et voici à quoi cela ressemble

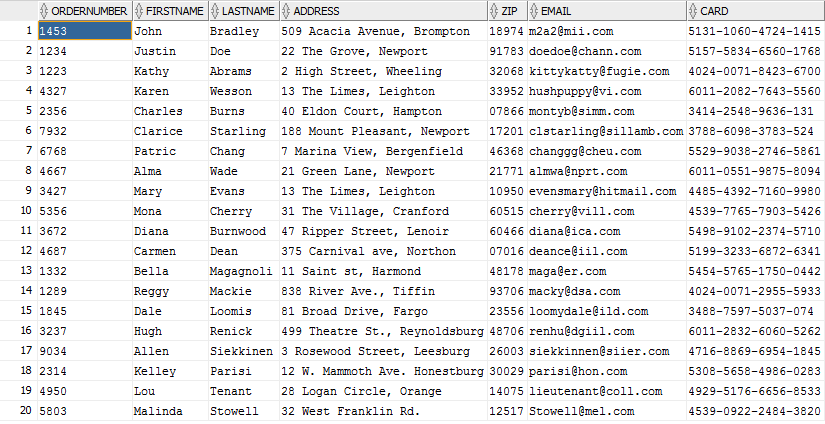

Par exemple, ici nous avons une table Oracle qui ressemble à une liste de clients incluant adresses, emails et numéros de carte de crédit. Avant d’exporter cette liste vers un système tiers, nous devons obfusquer les données personnelles des clients.

Pour ce faire, certaines règles de masquage ont été créées. En plus des modèles de masquage génériques, DataSunrise fournit des algorithmes d’obfuscation pour les emails et les numéros de carte de crédit. Ainsi, nous avons créé certaines règles de masquage pour obfusquer les données dans les colonnes contenant les numéros de carte de crédit et les adresses email des clients. Supposons que laisser d’autres colonnes non masquées soit acceptable.

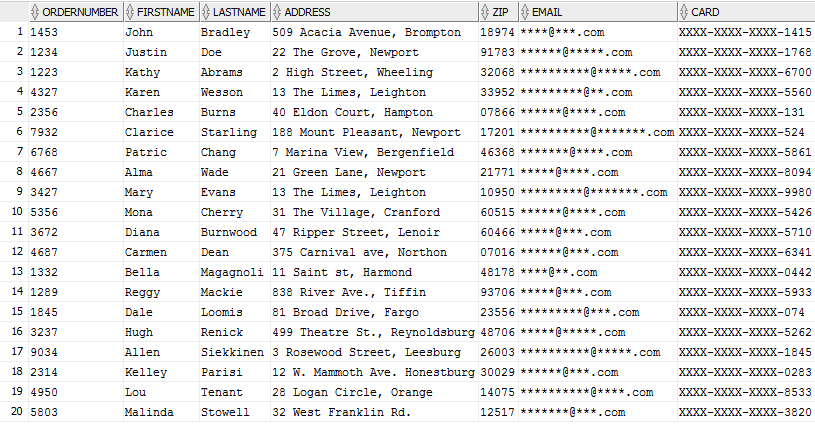

Et voici comment la table apparaît après l’application du masquage. Comme vous pouvez le voir, les données dans les colonnes spécifiées ont été obfusquées et sont ainsi devenues inutilisables pour un éventuel malfaiteur.

Internals du masquage de données Oracle

Maintenant, voyons comment le masquage se présente en SQL.

Voici la requête originale du client :

/* + NO_PARALLEL */

SELECT ROWID "ROWID",

ORA_ROWSCN "ORA_ROWSCN",

ORDERNUMBER ORDERNUMBER,

FIRSTNAME FIRSTNAME,

LASTNAME LASTNAME,

ADDRESS ADDRESS,

ZIP ZIP,

EMAIL EMAIL,

CARD CARD

FROM "SALES"."CUSTOMERS"

Et la requête SQL reçue par la base de données après l’application du masquage :

/* + NO_PARALLEL */

SELECT ROWID "ROWID",

ORA_ROWSCN "ORA_ROWSCN",

ORDERNUMBER ORDERNUMBER,

FIRSTNAME FIRSTNAME,

LASTNAME LASTNAME,

ADDRESS ADDRESS,

ZIP ZIP,

CAST(regexp_replace(SUBSTR("EMAIL", 0, REGEXP_INSTR("EMAIL",

'.[[:alnum:]]+($| )')), '[[:alnum:]]', '*') ||

SUBSTR("EMAIL", REGEXP_INSTR("EMAIL",

'.[[:alnum:]]+($| )') + 1) AS VARCHAR2(50)) EMAIL,

CAST(TRANSLATE(SUBSTR("CARD", 0, LENGTH(TRIM("CARD")) - 4),

'0123456789', 'XXXXXXXXXX') ||

SUBSTR("CARD", LENGTH(TRIM("CARD")) - 3) AS VARCHAR2(20))

CARD FROM "SALES"."CUSTOMERS"