Pare-feu DataSunrise pour GaussDB

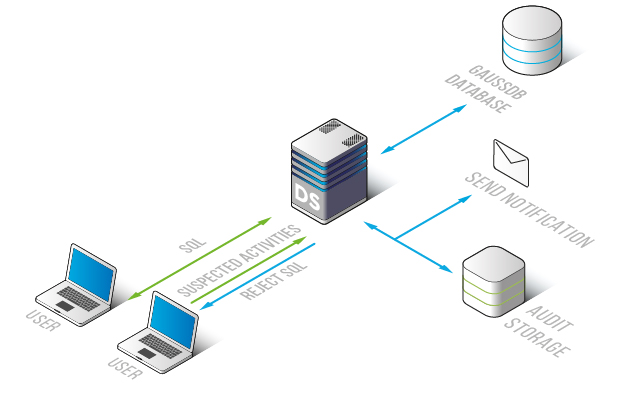

Le pare-feu GaussDB de DataSunrise vous offre une protection robuste de la base de données contre les menaces externes et internes. Le pare-feu est placé entre la base de données et l’utilisateur. Il inspecte chaque requête SQL entrante et bloque en temps réel celles qui sont indiquées comme interdites. Tous les privilèges d’accès sont contrôlés selon des politiques de sécurité.

Étant donné que le pare-feu est déployé en tant que proxy, il ne permet pas au client de se connecter directement à la base de données. Travaillant comme intermédiaire, le pare-feu assure un niveau élevé de protection et de sécurité des données grâce à une analyse et un filtrage approfondis du trafic. Lorsqu’il y a correspondance avec une règle de sécurité interdite, le pare-feu déconnecte le client ou ferme simplement la session. Le trafic entrant et sortant de la base de données peut être analysé à des fins de conformité selon les règles de sécurité définies.

Les règles de sécurité préalablement créées filtrent le trafic de la base de données en fonction de l’hôte, de l’application ou de l’utilisateur de la base de données ayant initié la requête, en fonction de la base de données cible, du schéma ou de la table. De plus, le pare-feu DataSunrise peut bloquer les techniques fondamentales d’injection SQL, incluant l’exploitation par union, l’exploitation par booléen, l’exploitation hors limites, et d’autres.

Le pare-feu pour GaussDB dispose d’un mode d’apprentissage. Dans ce mode, DataSunrise analyse le trafic SQL entrant et forme une liste de requêtes autorisées à partir des requêtes couramment rencontrées dans l’environnement donné. Ces requêtes seront considérées comme sûres et les autres seront bloquées.

Le pare-feu de DataSunrise garantit la protection de votre GaussDB et des données qu’elle contient contre les attaques malveillantes et les risques internes. Situé entre le client et la base de données, il surveille, filtre et enregistre les requêtes, empêchant ainsi l’exécution des requêtes non sécurisées indiquées par les politiques de sécurité.