Controllo degli Accessi Basato su Attributi (ABAC)

Nell’odierno panorama digitale, la sicurezza dei dati è della massima importanza. Mentre le organizzazioni si confrontano con il volume sempre crescente di informazioni sensibili che devono proteggere, la necessità di meccanismi di controllo degli accessi robusti diventa più critica che mai. È qui che entra in gioco il controllo degli accessi basato su attributi (ABAC).

ABAC è un approccio potente e flessibile al controllo degli accessi che utilizza gli attributi per determinare chi può accedere a risorse specifiche e in quali condizioni. Considerando una vasta gamma di fattori, ABAC consente alle organizzazioni di creare politiche di controllo degli accessi granulari che possono adattarsi alle esigenze complesse ed evolutive delle imprese moderne.

Che Cos’è il Controllo degli Accessi Basato su Attributi (ABAC)

Il controllo degli accessi basato su attributi è un metodo di regolazione dell’accesso alle risorse basato su attributi associati all’utente, alla risorsa, all’azione e all’ambiente. Questi attributi possono includere una varietà di fattori, come il ruolo dell’utente, la posizione, l’ora del giorno e la sensibilità dei dati a cui si accede. ABAC consente un controllo degli accessi fine-grained, permettendo alle organizzazioni di creare politiche di controllo degli accessi sofisticate che possono essere facilmente adattate al variare delle esigenze aziendali.

A differenza dei modelli di controllo degli accessi tradizionali, che spesso si basano su ruoli statici o liste di controllo degli accessi, ABAC offre un approccio più dinamico e consapevole del contesto. Valutando più attributi in tempo reale, ABAC può prendere decisioni più informate sull’opportunità di concedere o negare l’accesso a una particolare risorsa.

Esempio:

Consideriamo un’organizzazione sanitaria che deve proteggere dati sensibili dei pazienti. Utilizzando ABAC, l’organizzazione può creare politiche che consentano ai medici di accedere ai registri dei pazienti solo durante l’orario di lavoro e all’interno della rete ospedaliera. Queste politiche possono essere facilmente espresse utilizzando attributi quali il ruolo dell’utente (es. medico), l’ora del giorno (es. tra le 9 e le 17) e la posizione della rete (es. intervallo IP ospedaliero).

Ecco un esempio di come tale politica potrebbe essere implementata in codice:

Python

def check_access(user, resource, action, time, location):

if user.role == "doctor" and resource.type == "patient_record":

if action == "read" and 9 <= time.hour < 17 and location.ip_range == "hospital_network":

return True

return FalseIn questo esempio, la funzione check_access valuta il ruolo dell'utente, il tipo di risorsa, l'azione eseguita, l'ora corrente e la posizione della rete per determinare se l'accesso deve essere concesso. Questo semplice esempio dimostra la potenza e la flessibilità di ABAC nell'imporre politiche di controllo degli accessi complesse.

Controllo degli Accessi Basato su Attributi (ABAC) vs. Controllo degli Accessi Basato su Ruoli (RBAC)

ABAC è spesso confrontato con il Controllo degli Accessi Basato su Ruoli (RBAC), un altro metodo popolare di controllo degli accessi. Mentre RBAC concede l'accesso in base al ruolo dell'utente all'interno di un'organizzazione, ABAC adotta un approccio più granulare. Con il controllo degli accessi basato su attributi, l'accesso è determinato da una combinazione di attributi, consentendo politiche di controllo degli accessi più flessibili e dinamiche.

In un sistema RBAC, i ruoli sono tipicamente definiti utilizzando comandi come CREATE ROLE. Ad esempio:

SQL

CREATE ROLE manager; GRANT SELECT, INSERT, UPDATE ON employees TO manager;

Questo codice crea un ruolo "manager" e gli assegna permessi specifici sulla tabella "employees". Tuttavia, questo approccio può essere limitante, poiché non tiene conto di altri fattori contestuali che possono essere rilevanti per le decisioni di controllo degli accessi.

Con ABAC, questi fattori aggiuntivi possono essere facilmente incorporati nelle politiche di controllo degli accessi. Ad esempio, l'accesso del manager ai registri dei dipendenti potrebbe essere limitato in base ad attributi come il dipartimento di appartenenza, la posizione e la sensibilità dei dati che sta cercando di accedere.

Attributi in ABAC

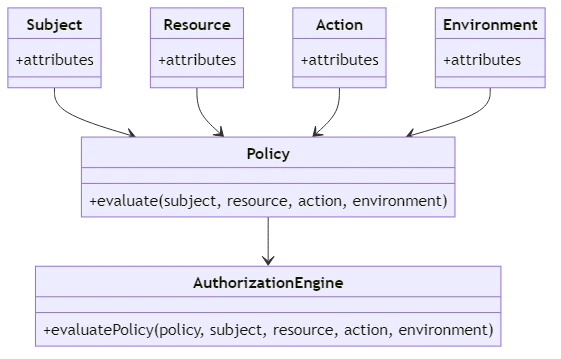

ABAC si basa su quattro principali categorie di attributi:

- Attributi del Soggetto: Queste sono caratteristiche dell'utente, come il titolo di lavoro, il dipartimento, il livello di sicurezza e la posizione.

- Attributi della Risorsa: Questi descrivono la risorsa a cui si accede, come il tipo di dati, il livello di sensibilità e il proprietario.

- Attributi dell'Azione: Questi definiscono l'azione eseguita sulla risorsa, come leggere, scrivere o eliminare.

- Attributi dell'Ambiente: Questi sono fattori contestuali, come l'ora del giorno, la posizione e il livello di sicurezza della rete.

Considerando questi attributi in combinazione, ABAC può prendere decisioni di controllo degli accessi più informate e consapevoli del contesto.

Esempio:

Consideriamo un'istituzione finanziaria che deve proteggere i dati sensibili dei clienti. Utilizzando ABAC, l'istituzione può creare politiche che limitino l'accesso ai registri dei clienti basandosi su una combinazione di attributi, come il ruolo dell'utente, la sensibilità dei dati e l'ora del giorno.

Ecco un esempio di come tale politica potrebbe essere implementata in codice:

Java

public boolean checkAccess(User user, Resource resource, Action action, Environment environment) {

if (user.getRole().equals("financial_advisor") && resource.getType().equals("customer_record")) {

if (action.equals(Action.READ) && resource.getSensitivity().equals("low") && environment.getTime().getHour() >= 9 && environment.getTime().getHour() < 17) {

return true;

}

}

return false;

}

In questo esempio, il metodo checkAccess valuta il ruolo dell'utente, il tipo e la sensibilità della risorsa, l'azione eseguita e l'ora corrente per determinare se l'accesso deve essere concesso. Questo codice dimostra come ABAC possa essere utilizzato per imporre politiche di controllo degli accessi complesse che tengono conto di più attributi.

Implementazione del Controllo degli Accessi Basato su Attributi (ABAC)

Implementare ABAC implica diversi passaggi chiave:

- Definire gli attributi: Il primo passo consiste nell'identificare gli attributi rilevanti per i soggetti, le risorse, le azioni e l'ambiente. Questo processo implica lavorare a stretto contatto con gli stakeholder aziendali per comprendere i requisiti di controllo degli accessi dell'organizzazione e i fattori che devono essere considerati quando si prendono decisioni di controllo degli accessi.

- Creare le politiche: Una volta identificati gli attributi rilevanti, il passo successivo è sviluppare politiche di controllo degli accessi basate su tali attributi. Queste politiche dovrebbero essere espresse in modo chiaro e inequivocabile, utilizzando un linguaggio di politica che possa essere facilmente compreso e mantenuto sia dagli stakeholder tecnici che da quelli non tecnici.

- Implementare le politiche: Con le politiche definite, il passo successivo è implementarle utilizzando un engine di autorizzazione. Questo engine è responsabile di valutare le politiche in tempo reale e determinare se l'accesso deve essere concesso o negato in base agli attributi forniti.

- Monitorare e perfezionare: Infine, è importante monitorare continuamente il sistema e perfezionare le politiche secondo necessità per garantire che rimangano efficaci e allineate con le esigenze aziendali. Questo può comportare l'aggiornamento dei valori degli attributi, la modifica delle politiche o l'aggiunta di nuove politiche per affrontare i requisiti in evoluzione.

Benefici di ABAC

ABAC offre diversi benefici chiave rispetto ai modelli di controllo degli accessi tradizionali:

- Flessibilità: ABAC consente politiche di controllo degli accessi fine-grained che possono adattarsi ai cambiamenti delle esigenze aziendali. Considerando una vasta gamma di attributi, ABAC può supportare scenari di controllo degli accessi complessi e dinamici che sarebbero difficili o impossibili da implementare utilizzando altri modelli.

- Scalabilità: Man mano che nuovi utenti e risorse vengono aggiunti a un'organizzazione, ABAC può facilmente accoglierli senza richiedere modifiche significative alle politiche esistenti. Questo rende ABAC ben adatto per organizzazioni grandi e in rapida crescita.

- Miglioramento della sicurezza: Considerando più attributi e prendendo decisioni di controllo degli accessi in tempo reale, ABAC può aiutare a prevenire accessi non autorizzati e proteggere i dati sensibili dall'essere compromessi.

- Conformità: ABAC può aiutare le organizzazioni a soddisfare i requisiti normativi garantendo che le politiche di controllo degli accessi siano in linea con gli standard e le normative del settore. Fornendo un chiaro e verificabile record delle decisioni di controllo degli accessi, ABAC può aiutare le organizzazioni a dimostrare la conformità e a evitare costose penalità.

Le Sfide di ABAC

Sebbene ABAC offra molti benefici, comporta anche alcune sfide di cui le organizzazioni devono essere consapevoli:

- Complessità: Implementare ABAC può essere complesso, richiedendo una pianificazione attenta e una manutenzione continua. Le organizzazioni devono avere una chiara comprensione dei propri requisiti di controllo degli accessi e degli attributi che devono essere considerati quando si prendono decisioni di controllo degli accessi.

- Gestione degli attributi: Assicurarsi che gli attributi siano assegnati accuratamente e mantenuti aggiornati può richiedere tempo e risorse. Le organizzazioni devono avere processi in atto per gestire gli attributi e garantire che rimangano accurati e pertinenti nel tempo.

- Performance: La valutazione delle politiche di controllo degli accessi basata su più attributi può influenzare le performance del sistema, specialmente in ambienti su larga scala. Le organizzazioni devono progettare e ottimizzare attentamente le proprie implementazioni ABAC per garantire che le performance rimangano accettabili.

- Interoperabilità: Sistemi diversi possono utilizzare formati e schemi di attributi differenti, rendendo difficile implementare ABAC su più piattaforme. Le organizzazioni devono assicurarsi che le proprie implementazioni ABAC possano integrarsi con i sistemi esistenti e supportare l'interoperabilità tra diverse piattaforme.

Conclusione

Il Controllo degli Accessi Basato su Attributi è uno strumento potente per gestire l'accesso ai dati sensibili nei complessi ambienti digitali odierni. Considerando una vasta gamma di attributi e prendendo decisioni di controllo degli accessi in tempo reale, ABAC offre un approccio flessibile e dinamico al controllo degli accessi che può adattarsi alle esigenze in evoluzione delle imprese moderne.

Sebbene implementare ABAC possa essere una sfida, i benefici che offre in termini di miglioramento della sicurezza, scalabilità e conformità lo rendono un investimento prezioso per le organizzazioni che cercano di proteggere i propri dati e sistemi.

Man mano che la tecnologia continua a evolversi e il numero di punti di ingresso aumenta, ABAC fornisce un modo scalabile ed efficiente per gestire il controllo degli accessi e garantire che le persone giuste abbiano accesso ai dati giusti nelle giuste condizioni.

In conclusione, ABAC è un componente critico di una strategia di sicurezza completa nell'era digitale odierna. Abbracciando ABAC e implementandolo efficacemente, le organizzazioni possono migliorare la sicurezza dei dati, supportare gli obiettivi aziendali e rimanere competitive in uno scenario sempre più complesso e impegnativo.