Algoritmi di Crittografia per la Protezione dei Dati

Introduzione

Nell’era digitale odierna, la sicurezza dei dati è fondamentale. Con la grande quantità di informazioni sensibili memorizzate nei database e nei magazzini di dati, è cruciale utilizzare algoritmi di crittografia robusti per proteggere tali dati da accessi non autorizzati e violazioni. Gli algoritmi di crittografia svolgono un ruolo vitale nel salvaguardare la riservatezza, l’integrità e la disponibilità dei dati. In questo articolo, esploreremo le basi degli algoritmi di crittografia, confronteremo diversi approcci e esamineremo il loro utilizzo nei database più diffusi come PostgreSQL, MongoDB e la piattaforma dati Snowflake.

Che Cos’è un Algoritmo di Crittografia?

Gli algoritmi di crittografia sono funzioni matematiche che trasformano i dati in chiaro in un formato illeggibile chiamato testo cifrato. Il processo di crittografia implica l’applicazione di un algoritmo specifico e di una chiave segreta ai dati in chiaro, rendendoli incomprensibili a chiunque non possieda la corrispondente chiave di decrittazione. Gli algoritmi di crittografia garantiscono che, anche se individui non autorizzati dovessero ottenere l’accesso ai dati crittografati, non possano decifrarne il contenuto senza la chiave appropriata.

Tipi di Algoritmi di Crittografia

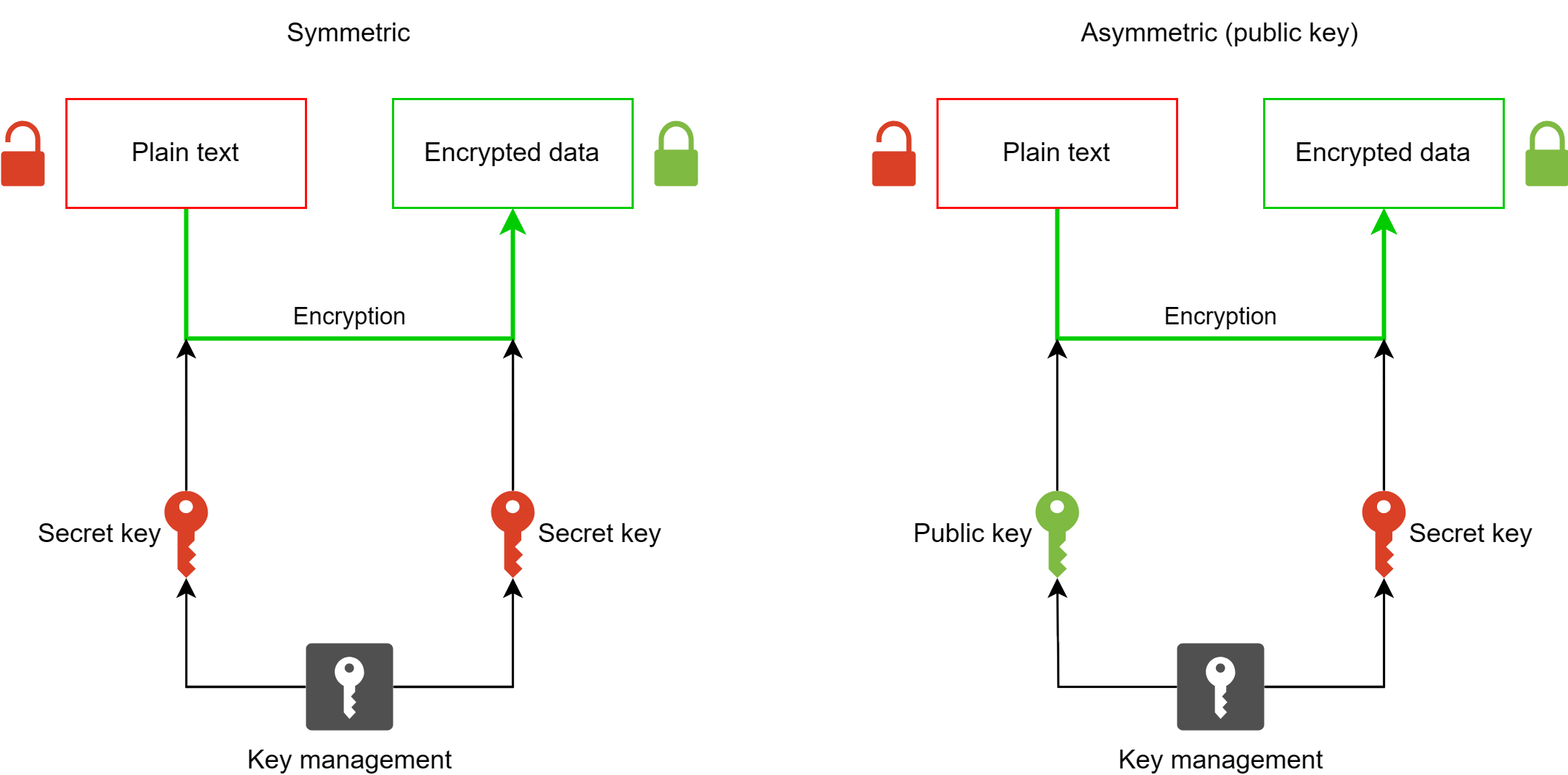

Esistono due principali tipi di algoritmi di crittografia: simmetrica e asimmetrica.

Algoritmi di Crittografia Simmetrica

Gli algoritmi di crittografia simmetrica utilizzano la stessa chiave sia per la crittografia che per la decrittazione. Il mittente e il destinatario devono condividere in modo sicuro la chiave segreta prima di comunicare. Esempi di algoritmi di crittografia simmetrica includono:

Ecco un esempio di crittografia simmetrica usando AES in Python:

from Crypto.Cipher import AES

key = b'0123456789abcdef' # chiave di 16 byte

plaintext = b'This is a secret message'

cipher = AES.new(key, AES.MODE_EAX)

ciphertext, tag = cipher.encrypt_and_digest(plaintext)

print("Ciphertext:", ciphertext)Output:

Ciphertext: b'v\x97\xc7\x90\xfd\x12S\xb6\x82\x03\x1c\xf8\xdb(F\xc2'

In questo output, ‘ciphertext’ è una stringa di byte. Il singolo backslash ‘\’ viene utilizzato per indicare l’inizio di una sequenza di escape, e ‘\x’ seguito dalle cifre esadecimali rappresenta un singolo valore di byte.

Algoritmi di Crittografia Asimmetrica

Gli algoritmi di crittografia asimmetrica, noti anche come crittografia a chiave pubblica, utilizzano una coppia di chiavi: una chiave pubblica per la crittografia e una chiave privata per la decrittazione. La chiave pubblica può essere liberamente distribuita, mentre la chiave privata deve essere mantenuta segreta. Esempi di algoritmi di crittografia asimmetrica includono:

- RSA (Rivest-Shamir-Adleman)

- Elliptic Curve Cryptography (ECC)

- Scambio di chiavi Diffie-Hellman

Ecco un esempio di crittografia asimmetrica usando RSA in Python:

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

# Genera coppia di chiavi RSA

key = RSA.generate(2048)

public_key = key.publickey()

plaintext = b'This is a secret message'

# Crittografa con chiave pubblica

cipher = PKCS1_OAEP.new(public_key)

ciphertext = cipher.encrypt(plaintext)

print("Ciphertext:", ciphertext)Output:

Ciphertext: b'\x97\xf2\xf6~\x82\x8d\x1a\x98...'

Crittografia nei Database e nei Magazzini di Dati

PostgreSQL

PostgreSQL supporta vari algoritmi di crittografia per proteggere i dati sia a riposo che in transito. Fornisce funzioni integrate per crittografare e decrittografare i dati utilizzando algoritmi come AES, 3DES e Blowfish.

Esempio di crittografia di una colonna in PostgreSQL usando AES:

CREATE EXTENSION pgcrypto;

CREATE TABLE sensitive_data (

id SERIAL PRIMARY KEY,

name TEXT,

encrypted_ssn BYTEA

);

INSERT INTO sensitive_data (name, encrypted_ssn)

VALUES ('John Doe', pgp_sym_encrypt('123-45-6789', 'secret_key'));Per decrittografare i dati:

SELECT name, pgp_sym_decrypt(encrypted_ssn, 'secret_key') AS ssn FROM sensitive_data;

MongoDB

MongoDB supporta la crittografia a vari livelli, inclusa la crittografia dei trasporti (TLS/SSL), la crittografia dello storage e la crittografia a livello di campo. Fornisce il motore di memorizzazione crittografato di MongoDB per crittografare i dati a riposo usando la crittografia AES-256.

Esempio di abilitazione della crittografia nel file di configurazione YAML di MongoDB:

security: enableEncryption: true encryptionKeyFile: /percorso/alfile/chiave

Per la crittografia a livello di campo, MongoDB offre la libreria di crittografia a livello di campo lato client. Questa libreria consente di crittografare campi specifici utilizzando vari algoritmi di crittografia.

Snowflake

Snowflake, una piattaforma di data warehousing basata su cloud, fornisce la crittografia per i dati a riposo e in transito. Cripta automaticamente tutti i dati archiviati in Snowflake utilizzando la crittografia AES-256. Inoltre, Snowflake supporta connessioni client sicure utilizzando la crittografia TLS/SSL.

Snowflake offre anche la crittografia a livello di colonna utilizzando una funzione chiamata “Column-Level Security”. Consente di crittografare le colonne sensibili utilizzando chiavi gestite dal cliente.

Esempio di creazione di una colonna crittografata in Snowflake:

CREATE OR REPLACE TABLE sensitive_data ( id NUMBER, name STRING, ssn STRING ENCRYPT );

Le Migliori Pratiche per la Crittografia

- Utilizzare algoritmi di crittografia forti come AES con una dimensione minima della chiave di 256 bit.

- Proteggere le chiavi di crittografia in modo sicuro e ruotarle regolarmente.

- Abilitare la crittografia per i dati a riposo e in transito.

- Implementare soluzioni di gestione delle chiavi adeguate per salvaguardare le chiavi di crittografia.

- Utilizzare tecniche di salting e hashing per la memorizzazione delle password.

- Monitorare e sottoporre regolarmente a audit i sistemi di crittografia per individuare vulnerabilità e violazioni.

Sugli Algoritmi di Crittografia Obsoleti

È importante mantenersi aggiornati sulla sicurezza degli algoritmi di crittografia. Alcuni algoritmi di crittografia che erano una volta ampiamente utilizzati ora sono considerati insicuri. Utilizzare questi algoritmi obsoleti o insicuri può mettere a rischio i tuoi dati di essere compromessi.

Un esempio notevole è il Data Encryption Standard (DES), che una volta era l’algoritmo di crittografia standard utilizzato dal governo degli Stati Uniti e da molte organizzazioni in tutto il mondo. Tuttavia, con l’avanzamento della potenza di calcolo, DES è diventato suscettibile agli attacchi brute-force. La sua dimensione della chiave di 56 bit non era più considerata abbastanza sicura per proteggere i dati sensibili. Di conseguenza, DES è stato ufficialmente deprecato e sostituito da Triple DES (3DES) e AES.

Un altro algoritmo che ha affrontato problemi di sicurezza è il Rivest Cipher 4 (RC4). RC4 era ampiamente utilizzato in vari protocolli, inclusi SSL/TLS e WEP (Wired Equivalent Privacy) per la sicurezza delle reti wireless.

Tuttavia, sono state scoperte numerose vulnerabilità e debolezze in RC4, rendendolo suscettibile agli attacchi. Di conseguenza, RC4 è stato vietato in molti protocolli di sicurezza.

È importante essere prudenti quando si utilizzano algoritmi di crittografia. Alcuni algoritmi potrebbero essere stati creati o approvati da individui o organizzazioni con reputazioni discutibili. Altri potrebbero non aver subito una revisione paritaria adeguata.

Alcuni algoritmi, come il Dual_EC_DRBG random number generator, sono stati trovati contenere backdoor o debolezze che potrebbero essere sfruttate dagli attaccanti. Fare affidamento su algoritmi di crittografia ben stabiliti, ampiamente analizzati e ampiamente accettati che hanno subito un controllo rigoroso da parte della comunità crittografica.

Selezione dell’Algoritmo

Quando si sceglie un algoritmo di crittografia, è opportuno selezionarne uno che sia ben collaudato e approvato da organizzazioni rispettabili. Attualmente, algoritmi come AES e ChaCha20-Poly1305 sono considerati sicuri e ampiamente utilizzati. È anche essenziale utilizzare algoritmi di crittografia insieme a modalità operative sicure, come GCM (Galois/Counter Mode) o EAX mode. Ciò garantisce la riservatezza e l’integrità dei dati crittografati.

Mantenersi aggiornati con le ultime ricerche sulla sicurezza e le raccomandazioni delle fonti affidabili è cruciale. Il National Institute of Standards and Technology (NIST) e il Open Web Application Security Project (OWASP) forniscono linee guida e raccomandazioni sulle pratiche di crittografia sicura.

Conclusione

Gli algoritmi di crittografia svolgono un ruolo cruciale nella sicurezza dei database e dei magazzini di dati. Impiegando tecniche di crittografia simmetrica e asimmetrica, le organizzazioni possono proteggere i dati sensibili da accessi non autorizzati e garantire la riservatezza. Database e piattaforme di dati popolari come PostgreSQL, MongoDB e Snowflake forniscono funzionalità di crittografia integrate che aiutano a salvaguardare i dati.

Per migliorare ulteriormente la sicurezza e la conformità dei dati, consideri l’esplorazione degli strumenti eccezionali offerti da DataSunrise. DataSunrise fornisce soluzioni complete per la manutenzione dei dati, la sicurezza, le regole di audit, il mascheramento e la conformità. Contatti il team di DataSunrise e richieda una demo online per scoprire come la nostra esperienza può aiutarla a fortificare la sua protezione dei dati.