Comprendere gli Attacchi DDoS e Come Prevenirli

Che Cos’è un Attacco DDoS?

Un attacco Distributed Denial of Service (DDoS) è un tentativo malevolo di interrompere il traffico normale e la disponibilità di un server, servizio o rete bersaglio, sovraccaricandolo con una quantità enorme di traffico Internet proveniente da più fonti. Gli attacchi DDoS raggiungono la loro efficacia utilizzando più sistemi informatici compromessi come fonti di traffico di attacco. Le macchine sfruttate possono includere computer e altre risorse di rete come dispositivi IoT.

Gli attacchi DDoS rappresentano una sfida significativa perché sono difficili da prevenire. Gli attacchi provengono da molteplici indirizzi IP sparsi in tutto il mondo, rendendoli difficili da difendere. Questo rende estremamente impegnativo distinguere il traffico malevolo da quello legittimo degli utenti. Gli attacchi DDoS possono causare interruzioni importanti, impedire l’accesso ai servizi importanti e portare a perdite finanziarie significative per le organizzazioni.

Come Funzionano gli Attacchi DDoS?

Durante un attacco DDoS, l’attaccante ottiene il controllo di un computer o macchina vulnerabile. Questo trasforma il dispositivo in un “bot” o “zombie” che esegue l’attacco. L’attaccante fa lo stesso con molti computer, creando una rete di macchine compromesse conosciuta come “botnet”.

L’attaccante comanda alle macchine nella botnet di inviare una grande quantità di traffico a un indirizzo IP specifico. Questa azione rende difficile il passaggio del traffico regolare. I proprietari dei computer compromessi spesso non sono consapevoli che i loro sistemi sono stati dirottati dagli hacker.

Fonti diverse inondano l’obiettivo di traffico, rendendo difficile il controllo. Questo traffico proviene da centinaia o migliaia di indirizzi IP diversi.

Diversi metodi comuni utilizzati dagli attaccanti per eseguire attacchi DDoS includono:

- Attacchi di Traffico

- Attacchi di Banda

- Attacchi di Applicazione

Gli attacchi di flooding del traffico inviano un volume enorme di pacchetti TCP, UDP e ICMP al bersaglio. Questo traffico elevato sovraccarica i server e l’infrastruttura del bersaglio, consumando risorse e portando eventualmente il sistema al collasso.

Questo tipo di attacco DDoS sovraccarica il bersaglio con quantità enormi di dati spazzatura. Questo risulta in una perdita di banda di rete, risorse di apparecchiature e porta il sistema bersaglio a spegnersi.

Gli attacchi DDoS a livello di applicazione sovraccaricano le applicazioni con richieste malevolamente elaborate. Questi attacchi sono particolarmente difficili da rilevare e possono interrompere funzioni specifiche delle applicazioni.

Tipi Comuni di Attacchi DDoS

Diversi tipi di attacchi DDoS utilizzano i metodi sopra descritti. Ecco alcuni dei più comuni:

UDP Flood

Un UDP flood si verifica quando un attaccante invia una grande quantità di dati a porte casuali su un bersaglio. Questo sovraccarica il bersaglio e ne interrompe il corretto funzionamento. L’host cerca applicazioni correlate ai datagrammi e invia pacchetti ICMP se non ne trova nessuna. Man mano che il sistema riceve più pacchetti UDP, diventa sopraffatto e non risponde agli altri clienti.

Un perpetratore può utilizzare una botnet per inviare numerosi pacchetti UDP alle porte 80 e 443 su un server web. Questo può sovraccaricare il server e impedirgli di rispondere alle richieste reali degli utenti HTTP e HTTPS.

ICMP (Ping) Flood

Un ICMP flood, noto anche come Ping flood, è un tipo di attacco DDoS. Mira a sovraccaricare un dispositivo con pacchetti di richiesta echo ICMP. Questo rende il dispositivo inaccessibile per il traffico normale.

Ad esempio, l’attaccante potrebbe inviare molti pacchetti ICMP da indirizzi IP falsi al server a un ritmo rapido. Il server deve elaborare ciascuna richiesta e tentare di rispondere, diventando infine sopraffatto e non rispondente.

SYN Flood

Un SYN Flood è un attacco informatico che sovraccarica un server inviando molte richieste di connessione, rendendolo non rispondente. Questo attacco inonda il server con richieste di connessione. Il server non può gestire il grande numero di richieste. Di conseguenza, il server diventa non rispondente.

L’attaccante invia ripetutamente pacchetti SYN a ogni porta sull’host bersaglio, spesso utilizzando un indirizzo IP falso. Il server, ignaro dell’attacco, riceve molteplici richieste apparentemente legittime di stabilire la comunicazione. Risponde a ciascun tentativo con un pacchetto SYN-ACK e attende il pacchetto ACK finale per completare la connessione. Ma quando si verifica un attacco, le risorse del server si esauriscono perché il client ostile non riceve l’ACK.

HTTP Flood

In un attacco DDoS HTTP flood, l’attaccante utilizza richieste HTTP false per sovraccaricare un server web o un’applicazione. Gli HTTP flood non utilizzano pacchetti malformati, spoofing o tecniche di riflessione, rendendoli più difficili da rilevare e prevenire.

Un hacker potrebbe usare una botnet per inviare molte richieste HTTP valide a un’app web. Proverebbero a farle sembrare traffico reale. Quando arrivano più richieste, il server si sovraccarica e non può gestire ulteriori richieste dagli utenti reali.

Slowloris

Slowloris è un tipo di attacco che prende di mira i server web. Può far crollare un server senza influenzare altri servizi o porte sulla rete. Slowloris mantiene aperte il maggior numero possibile di connessioni al server web bersaglio il più a lungo possibile. Lo fa creando connessioni al server bersaglio, ma inviando solo una richiesta parziale.

Periodicamente, invierà intestazioni HTTP, aggiungendo ma mai completando la richiesta. I server interessati mantengono aperte queste false connessioni, riempiendo infine la massima capacità di connessione simultanea e negando ulteriori tentativi di connessione da parte di client legittimi.

Come Prevenire gli Attacchi DDoS

Diversi tecniche possono aiutare a prevenire o mitigare l’impatto degli attacchi DDoS:

- Utilizzare firewall e sistemi di prevenzione delle intrusioni per monitorare il traffico e filtrare i pacchetti sospetti

- Implementare bilanciatori di carico per distribuire il traffico in modo uniforme tra un gruppo di server

- Impostare limiti di velocità per limitare il numero di richieste che un server accetterà in un determinato intervallo di tempo

- Incoraggiare le migliori pratiche come mantenere i sistemi aggiornati e con le patch

- Pianificare in anticipo e avere un piano di risposta agli incidenti pronto

- Considerare i servizi di mitigazione degli attacchi DDoS che utilizzano tecniche di scrubbing del traffico per separare il traffico buono dal cattivo

Gli attacchi DDoS sono in continua evoluzione e diventano sempre più avanzati, il che rende difficile trovare una soluzione unica per una protezione totale. I team di sicurezza devono essere vigili e impiegare un approccio multistrato alla difesa DDoS.

Configurare DataSunrise per Prevenire gli Attacchi DDoS

È possibile configurare DataSunrise, un altro potente strumento, per aiutare a prevenire gli attacchi DDoS. DataSunrise offre una suite completa di sicurezza del database che monitora il traffico del database in tempo reale, identifica comportamenti sospetti e può bloccare automaticamente le richieste malevole.

DataSunrise può individuare gli attacchi DDoS creando regole di sicurezza speciali. Guarda segni come un improvviso aumento di traffico da un indirizzo IP o molte richieste a un unico URL.

DataSunrise può rispondere rapidamente ai potenziali attacchi. Lo fa interrompendo le sessioni sospette o bloccando l’indirizzo IP offensivo. Questo aiuta a proteggere il server del database.

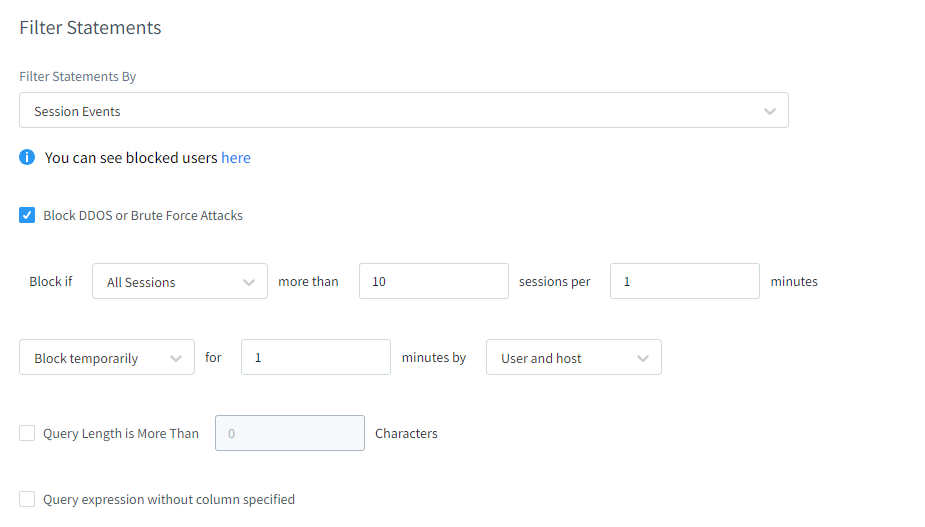

Quando si configura un Blocco degli Attacchi DDoS in DataSunrise, dovrai specificare i seguenti parametri:

La piattaforma offre opzioni di configurazione flessibili, consentendo agli utenti di definire condizioni precise che innescano blocchi degli accessi. Gli utenti possono scegliere quali sessioni monitorare e impostare limiti per il massimo numero di query consentite in un determinato periodo di tempo.

DataSunrise permette agli utenti di decidere quali azioni intraprendere se si verifica una violazione. Gli utenti possono anche scegliere la durata del blocco degli accessi e se bloccare un singolo utente o l’intera macchina.

DataSunrise aggiunge ulteriore protezione limitando la lunghezza delle query, fermando certi attacchi di injection. Per maggiori informazioni, è possibile prenotare una sessione demo online.

Conclusione

Questo articolo spiega cosa sono gli attacchi DDoS, come funzionano, tipi comuni e modalità per prevenirli o ridurne l’impatto. Gli attacchi DDoS rappresentano una minaccia significativa per le aziende. Possono causare danni finanziari e reputazionali sostanziali se non vengono adeguatamente protetti. Le aziende devono difendersi contro questi attacchi per evitare potenziali danni.

La sicurezza informatica è come una corsa agli armamenti. Finché le organizzazioni hanno infrastrutture online, ci saranno sempre attori malevoli che tenteranno di attaccarle o di interromperle.

Per prevenire gli attacchi DDoS, è necessario comprendere come funzionano e avere misure di sicurezza adeguate. Questo salvaguarderà i vostri beni e dati.