Attacchi di Phishing: La Vulnerabilità Più Pericolosa

Gli attacchi di phishing sono diventati una grande preoccupazione sia per gli individui che per le organizzazioni. Questi tentativi malevoli mirano a ingannare gli utenti per rivelare informazioni sensibili, come credenziali di accesso o dettagli finanziari. Spesso le email di phishing si mascherano come messaggi legittimi da fonti fidate, rendendoli difficili da rilevare. Capire come funzionano queste truffe online e implementare misure preventive efficaci è cruciale per proteggere i tuoi dati e la tua privacy.

Che Cos’è il Phishing?

Gli attacchi di phishing sono una tecnica di ingegneria sociale che si basa sull’inganno per rubare informazioni agli utenti. Gli attaccanti creano email, messaggi o testi falsi che sembrano provenire da fonti fidate come banche, social media o colleghi di lavoro.

Questi messaggi creano un senso di urgenza, spingendo le persone ad agire rapidamente o a cercare ulteriori informazioni. Di conseguenza, potrebbero cliccare su un link dannoso o scaricare un virus. Se qualcuno cade nella trappola, potrebbe inavvertitamente condividere le sue informazioni private o concedere all’attaccante l’accesso al suo computer.

Gli attacchi di phishing possono assumere varie forme, ognuna progettata per sfruttare diverse emozioni e comportamenti umani. Alcuni tipi comuni di phishing includono:

- Spear Phishing: Questo approccio mirato coinvolge la ricerca su individui o organizzazioni specifici per creare messaggi altamente personalizzati e convincente. Gli attaccanti possono raccogliere informazioni dai social media, siti web aziendali o registri pubblici. Utilizzano queste informazioni per creare email che ingannano le persone. Queste email hanno maggiori probabilità di indurre gli individui a compiere azioni che beneficiano gli attaccanti.

- Whaling: Simile allo spear phishing, il whaling prende di mira individui di alto profilo, come dirigenti o senior manager, all’interno di un’organizzazione. Questi attacchi spesso coinvolgono richieste urgenti di informazioni sensibili o trasferimenti di denaro, sfruttando l’autorità e la fiducia associati alla posizione dell’individuo preso di mira.

- Clone Phishing: consiste nel creare un’email falsa che sembra identica a una realmente ricevuta dal destinatario in precedenza. Sostituiscono eventuali link o allegati dannosi nell’email. Inviano l’email da un indirizzo falso, facendo sembrare che il mittente originale stia reinviando il messaggio.

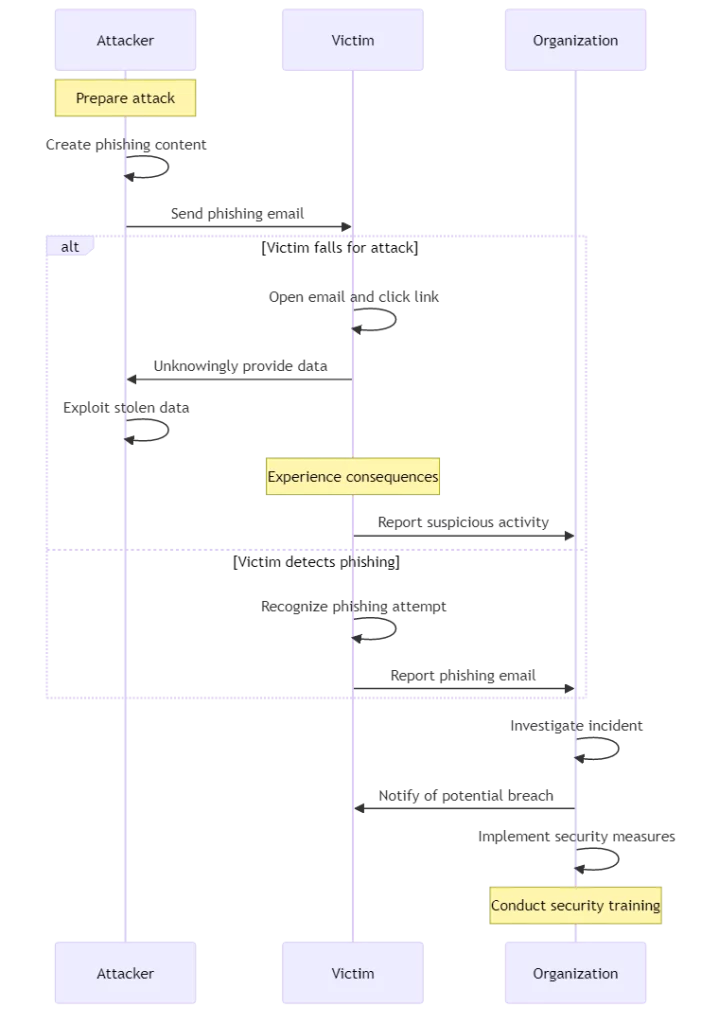

Ciclo di vita dell’attacco di phishing

Tattiche Comuni delle Email di Phishing

Le email di phishing utilizzano varie tattiche per attirare gli utenti ignari nelle loro trappole. Un approccio comune è creare un senso di urgenza o paura.

Un hacker potrebbe inviarti un’email affermando che il tuo account verrà sospeso e chiedendoti di aggiornare immediatamente le tue credenziali di accesso.

I truffatori ingannano le persone offrendo ricompense o sconti per indurle a cliccare su un link. Questo link le porta a un sito web falso dove i truffatori rubano le loro informazioni. Le email di phishing possono anche imitare il branding e il design di aziende legittime, facendole apparire autentiche a prima vista.

Gli attaccanti spesso sfruttano eventi attuali o argomenti popolari per rendere le loro email di phishing più convincenti. Durante la stagione fiscale, i truffatori possono inviare email fingendo di essere dall’IRS, chiedendo informazioni personali o minacciando azioni legali.

In giorni con molte vendite, come Black Friday e Cyber Monday, le persone possono ricevere email che offrono grandi affari, ma che in realtà stanno cercando di ingannarle per indurle a cliccare su link pericolosi.

Identificare le Email di Phishing

Per proteggerti dal cadere vittima dell’email phishing, è essenziale imparare a individuare messaggi sospetti. Sii cauto con le email che contengono saluti generici, come “Gentile cliente”, invece di rivolgersi a te per nome. Controlla attentamente l’indirizzo email del mittente, poiché gli attaccanti spesso utilizzano nomi di dominio leggermente alterati per ingannare i destinatari.

Fai attenzione agli errori di ortografia e grammaticali, poiché le organizzazioni legittime di solito garantiscono la perfezione delle loro comunicazioni. Inoltre, passa il mouse sui link nell’email per controllare eventuali URL imprevisti o sospetti.

Altri segnali di pericolo a cui prestare attenzione includono:

- Allegati Non Richiesti: Sii cauto con le email di persone che non conosci che contengono allegati. Non abilitare macros o concedere permessi. Questi allegati possono contenere malware che può infettare il tuo sistema.

- Messaggi Incoerenti: Se l’oggetto dell’email, il contenuto e l’URL collegato sembrano incoerenti o non correlati, potrebbe trattarsi di un tentativo di phishing. Le aziende legittime assicurano che le loro comunicazioni siano coerenti e pertinenti.

- Tattiche di Pressione: Le email di phishing spesso cercano di metterti pressione per agire rapidamente creando un falso senso di urgenza. Sii sospettoso dei messaggi che richiedono azioni immediate o minacciano conseguenze in caso di mancata conformità.

- Richieste Insolite: Se un’email richiede informazioni private come il tuo numero di previdenza sociale o dettagli bancari, potrebbe essere una truffa. Sii cauto e evita di condividere informazioni sensibili via email. Le organizzazioni legittime dispongono di canali sicuri per la gestione di tali informazioni.

Le Conseguenze di Cadere in un Attacco di Phishing

Cadere in un attacco di phishing può avere gravi conseguenze sia per gli individui che per le organizzazioni. Personalmente, potresti perdere l’accesso ai tuoi account online, subire il furto di identità o subire perdite finanziarie.

Gli attaccanti possono utilizzare le tue credenziali compromesse per effettuare acquisti non autorizzati o trasferire fondi dai tuoi conti bancari. Potrebbero utilizzare le tue informazioni personali per aprire nuovi account o linee di credito a tuo nome, incidendo negativamente sul tuo punteggio di credito e sulla tua reputazione finanziaria.

Gli attacchi di phishing possono danneggiare le aziende esponendo i dati dei clienti e danneggiando la loro reputazione. L’impatto finanziario di tali incidenti può essere significativo, includendo costi associati all’investigazione, alla rimedi azione e alle potenziali responsabilità legali. Inoltre, una violazione dei dati può erodere la fiducia e la fedeltà dei clienti, portando a una perdita di business e a una riduzione della quota di mercato.

Misure Preventive contro gli Attacchi di Phishing

Per evitare di cadere nelle truffe di phishing, è importante adottare misure di sicurezza multiple. Inizia imparando a riconoscere i segnali delle email di phishing e ricordando ai tuoi dipendenti di essere prudenti con i messaggi sospetti. Effettua sessioni di formazione regolari per tenere tutti informati sulle ultime tecniche di phishing e sulle migliori pratiche per evitarle.

Implementa politiche di password robuste, richiedendo l’uso di password uniche e complesse per ogni account. Incoraggia l’uso di gestori di password per aiutare a generare e conservare in modo sicuro password forti. Abilita l’autenticazione a due fattori (2FA) ogni volta che possibile, aggiungendo uno strato supplementare di sicurezza oltre alle semplici password.

La 2FA sta per autenticazione a due fattori. Ciò significa che devi fornire una seconda forma di verifica dell’identità, come un codice inviato al tuo telefono, oltre a inserire la tua password.

Aggiorna regolarmente il software e i sistemi operativi per correggere eventuali vulnerabilità note che gli attaccanti potrebbero sfruttare. Installa un software antivirus affidabile e tienilo aggiornato per rilevare e bloccare potenziali minacce. Considera l’implementazione di filtri email che possono identificare e mettere in quarantena i messaggi sospetti prima che raggiungano la tua casella di posta.

Rispondere a un Attacco di Phishing

Se sospetti di essere caduto vittima di un attacco di phishing, agire tempestivamente è essenziale per minimizzare i danni. Cambia immediatamente le password degli account che gli hacker potrebbero aver compromesso. Notifica le autorità competenti, come la tua banca o il dipartimento IT sul lavoro.

Assicurati di utilizzare il software antivirus più aggiornato per eseguire una scansione del sistema alla ricerca di malware e rimuovere qualsiasi minaccia. Se hai condiviso informazioni finanziarie sensibili, contatta immediatamente la tua banca e le società di carte di credito. Informale della potenziale frode e richiedi nuove carte se necessario.

Se la tua organizzazione viene attaccata da phishing, è cruciale avere un piano di risposta efficace già predisposto. Questo piano delinea i passaggi da seguire in caso di violazione della sicurezza, compresi la determinazione dell’estensione dell’attacco, la minimizzazione dell’impatto e la comunicazione con le parti colpite. Un’indagine approfondita può aiutare a determinare la causa dell’attacco.

Conclusione

Gli attacchi di phishing rappresentano una minaccia significativa per individui e organizzazioni nell’era digitale. Comprendere il funzionamento delle truffe online e prendere misure preventive ti aiuterà a ridurre il rischio di diventare una vittima.

Resta vigile, forma te stesso e gli altri, e manteni un approccio proattivo alla sicurezza informatica. Ricorda, la prevenzione è sempre migliore della cura quando si tratta di proteggere le tue informazioni sensibili dai tentativi di phishing.

Per prevenire gli attacchi di phishing, assicurati di avere misure di sicurezza solide in atto, tra cui formazione regolare, autenticazione forte e aggiornamenti tempestivi. Rimani informato sulle ultime minacce e sulle migliori pratiche, e favorisci una cultura di consapevolezza della sicurezza all’interno della tua organizzazione. Insieme, possiamo lavorare verso un ambiente digitale più sicuro dove gli attacchi di phishing hanno meno probabilità di successo.