Audit dei Dati per Azure SQL

L’Audit dei Dati per Azure SQL è diventato sempre più critico man mano che le organizzazioni memorizzano informazioni sensibili nei database cloud. Microsoft raccomanda l’audit del database come una delle pratiche di sicurezza fondamentali per Azure SQL, insieme a funzionalità come Advanced Threat Protection e crittografia dei dati.

Nell’attuale mondo guidato dai dati, tracciare chi accede ai dati, quali modifiche apportano e quando avvengono queste interazioni è diventato essenziale. Le organizzazioni necessitano di soluzioni robuste di Audit dei Dati per Azure SQL che non solo soddisfino i requisiti di conformità ma forniscano anche approfondimenti in tempo reale sulle attività del database.

Questa guida completa ti accompagnerà nell’implementazione di strategie efficaci di audit dei dati in Azure SQL, coprendo sia funzionalità integrate che soluzioni avanzate che migliorano la sicurezza del database.

Comprendere l’Audit dei Dati per il Database Azure SQL

L’auditing del Database Azure SQL funge da prima linea di difesa nel monitoraggio della sicurezza del database. Questa funzione integrata traccia e registra tutte le attività del database, comprese le operazioni degli utenti, le modifiche alla sicurezza e le modifiche ai dati. Il sistema genera automaticamente registrazioni dettagliate che aiutano le organizzazioni a mantenere la conformità con i requisiti normativi come il GDPR, HIPAA e SOX.

I log di audit includono informazioni cruciali come l’identità dell’utente, il timestamp, le risorse interessate e i dettagli dell’operazione. Quando configurati correttamente, questi log forniscono informazioni preziose per analisi di sicurezza, indagini forensi e report di conformità. Le organizzazioni possono impostare politiche di conservazione personalizzate e scegliere tra diverse opzioni di archiviazione per bilanciare costi e accessibilità.

Audit dei Dati Nativo per Azure SQL

Azure SQL fornisce un insieme di funzionalità di audit nativo che permettono agli amministratori di database di monitorare e gestire le modifiche ai dati senza fare affidamento su strumenti di terze parti. Queste funzionalità includono:

1. Funzionalità del Linguaggio SQL

SQL Server fornisce una serie di funzionalità che abilitano capacità di audit native, come trigger, query T-SQL e viste di sistema. È possibile utilizzare il linguaggio SQL per scrivere query che registrano modifiche ai dati o tracciano l’accesso a informazioni sensibili.

Un modo per audire i dati a livello di riga è tramite l’uso di trigger. Un trigger si attiva automaticamente in risposta a un particolare evento, come un’operazione INSERT, UPDATE o DELETE. Ad esempio, il seguente trigger SQL traccia qualsiasi modifica alla colonna “email” in una tabella utenti:

CREATE TRIGGER TrackEmailChanges ON Users AFTER UPDATE AS BEGIN IF UPDATE(email) BEGIN INSERT INTO AuditLog (UserID, OldEmail, NewEmail, ChangeDate) SELECT i.UserID, d.email, i.email, GETDATE() FROM inserted i JOIN deleted d ON i.UserID = d.UserID; END END;

Questo trigger assicura che ogni volta che viene aggiornata un’indirizzo email nella tabella “Users”, un record venga inserito nella tabella “AuditLog” con i valori vecchi e nuovi dell’email, insieme al timestamp della modifica.

2. Utilizzare le Viste per l’Audit dei Dati

È possibile utilizzare anche le viste per auditare dati sensibili. Una vista è una tabella virtuale che fornisce un sottoinsieme specifico di dati provenienti da una o più tabelle, e si può configurare per visualizzare solo i dati rilevanti per le esigenze di audit.

Ad esempio, si potrebbe creare una vista che aggrega le modifiche apportate ai dati degli utenti nel tempo, fornendo un log storico dell’accesso ai dati. Ecco un esempio di query SQL che genera una vista per visualizzare le modifiche agli indirizzi email negli ultimi 30 giorni:

CREATE VIEW RecentEmailChanges AS SELECT UserID, OldEmail, NewEmail, ChangeDate FROM AuditLog WHERE ChangeDate > DATEADD(DAY, -30, GETDATE());

Questa vista può poi essere interrogata per recuperare l’elenco di tutte le modifiche recenti agli indirizzi email:

SELECT * FROM RecentEmailChanges;

3. Procedure Memorizzate per l’Audit

Le procedure memorizzate sono un altro strumento potente per l’audit in Azure SQL. Una procedura memorizzata è una raccolta precompilata di istruzioni SQL che possono essere eseguite come un’unica unità. È possibile utilizzare le procedure memorizzate per auditare logiche di business complesse o per registrare l’accesso al database a livello di transazione.

Ad esempio, si potrebbe scrivere una procedura memorizzata per registrare ogni volta che un utente accede a una tabella sensibile, come la tabella “CustomerData”, che contiene dettagli personali. Ecco una semplice procedura memorizzata che registra tale accesso:

CREATE PROCEDURE LogSensitiveDataAccess AS BEGIN INSERT INTO DataAccessLog (AccessTime, UserID, TableAccessed) SELECT GETDATE(), SYSTEM_USER, 'CustomerData'; END;

Questa procedura memorizzata può poi essere eseguita ogni volta che viene interrogata una tabella sensibile, fornendo un log di chi ha acceduto ai dati e quando.

4. Utilizzare Azure CLI per l’Audit dei Dati in Azure SQL

Azure CLI (Command-Line Interface) è uno strumento potente per la gestione delle risorse di Azure e può essere utilizzato anche per scopi di audit. Azure SQL permette di configurare le impostazioni di audit utilizzando Azure CLI, dove è possibile specificare il tipo di eventi da catturare, quanto tempo conservare i log di audit e dove archiviarli (ad esempio in un account di archiviazione di Azure).

È possibile utilizzare Azure CLI per abilitare l’audit per un database Azure SQL come segue:

az sql db audit-policy update \ --resource-group MyResourceGroup \ --server MyServer \ --name MyDatabase \ --state Enabled \ --storage-account MyStorageAccount

Questo comando abiliterà l’audit per il database specificato e archivierà i log nell’account di archiviazione MyStorageAccount.

Audit Avanzato con DataSunrise

Pur offrendo Azure SQL funzionalità di audit nativo potenti, soluzioni di terze parti come DataSunrise offrono flessibilità aggiuntiva e funzionalità avanzate. La piattaforma fornisce capacità di monitoraggio in tempo reale, consentendo alle organizzazioni di rilevare e rispondere alle minacce alla sicurezza man mano che si verificano. Offre opzioni di filtraggio sofisticate e la creazione di regole personalizzate che possono adattarsi a specifici requisiti di sicurezza.

La console di gestione centralizzata semplifica l’amministrazione dell’audit su più database e piattaforme. Le funzionalità avanzate di reportistica aiutano le organizzazioni a soddisfare requisiti di conformità complessi e a generare report dettagliati sulle attività per gli stakeholder.

DataSunrise migliora la postura di sicurezza attraverso:

- Controllo Centralizzato: Gestisci tutte le tue regole di audit in un unico posto per pratiche di sicurezza coerenti tra i tuoi database.

- Sicurezza Avanzata: Le funzionalità di mascheramento dinamico dei dati e di auditing di DataSunrise forniscono un ulteriore livello di protezione per i dati sensibili.

- Conformità: Assicura che i tuoi database Azure SQL siano conformi alle normative di settore e alle politiche di sicurezza interne.

Per visualizzare i dati di audit in DataSunrise (supponendo che sia installato):

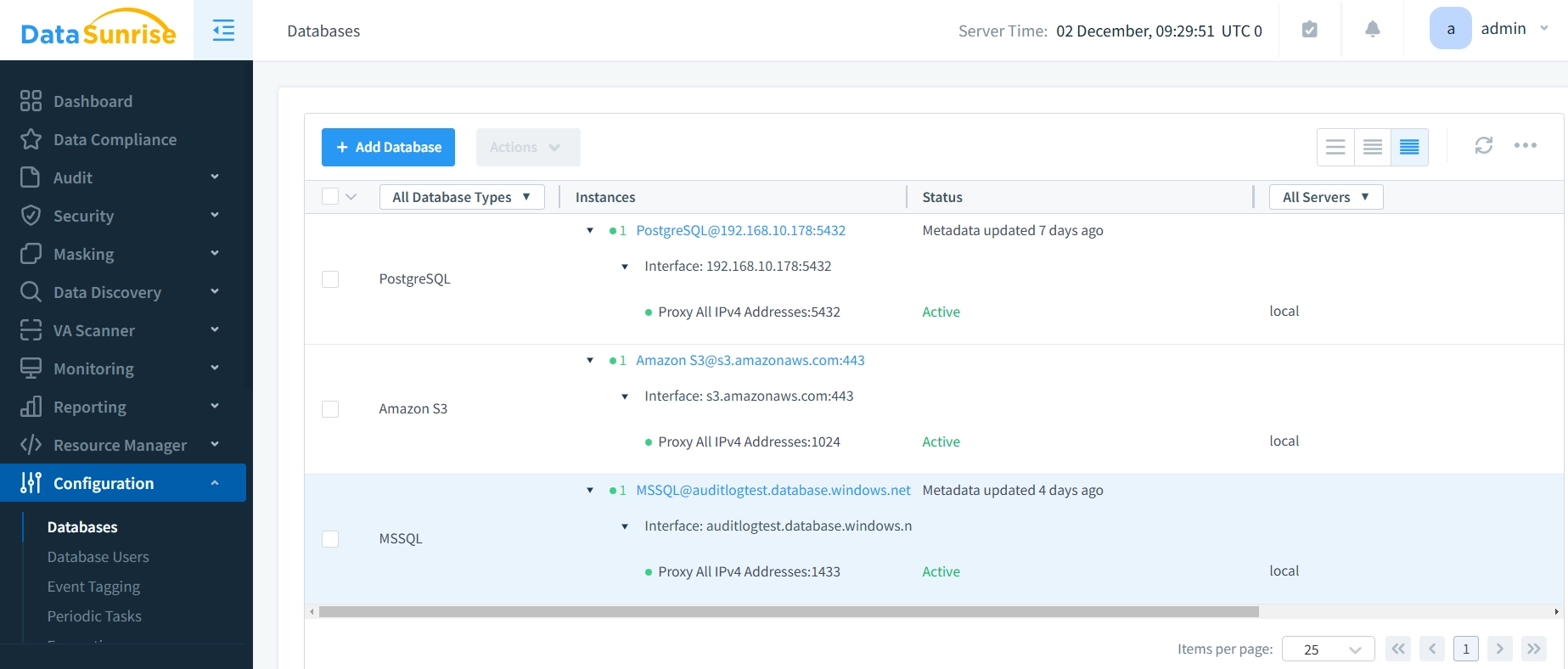

- Collega un Database alla tua istanza DataSunrise

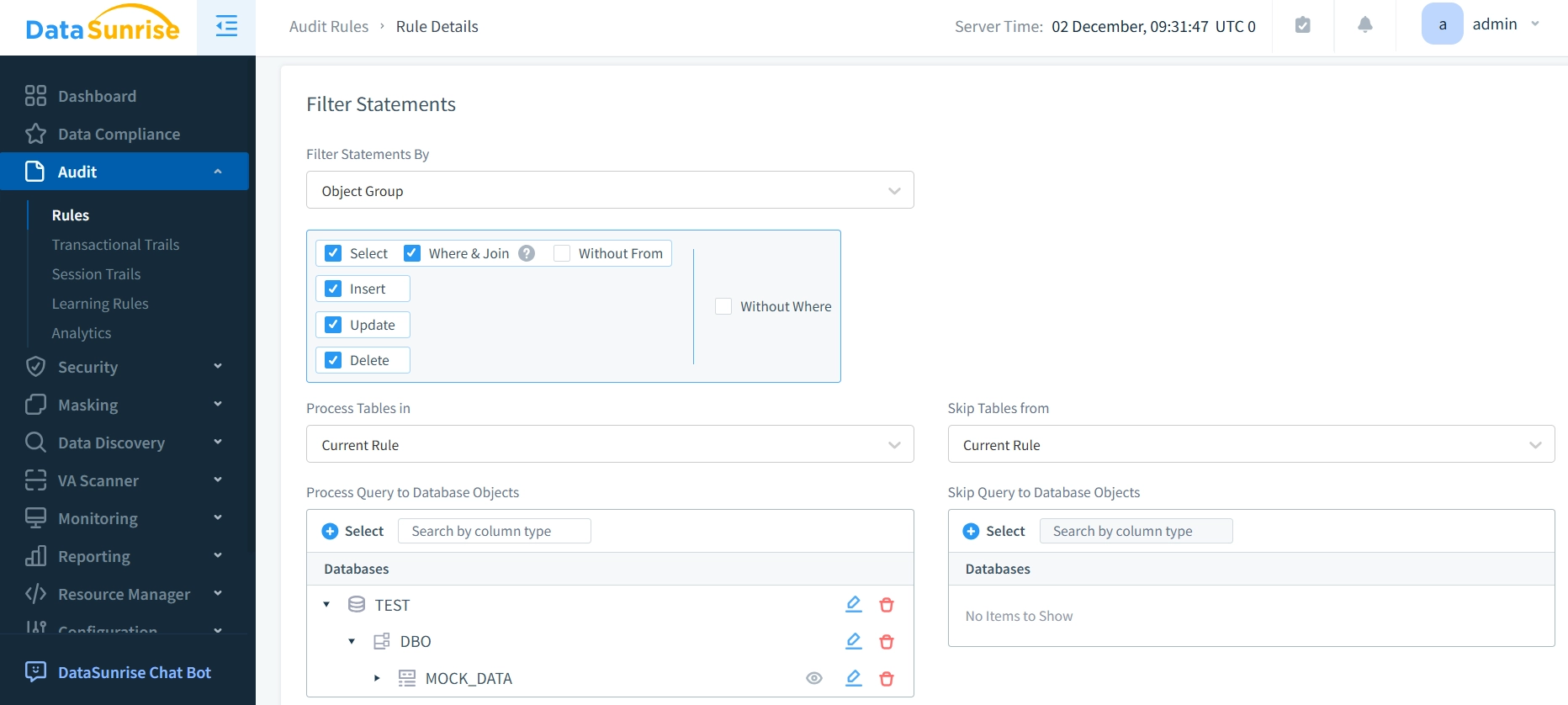

- Vai alla sezione Audit e configuri una nuova regola di audit

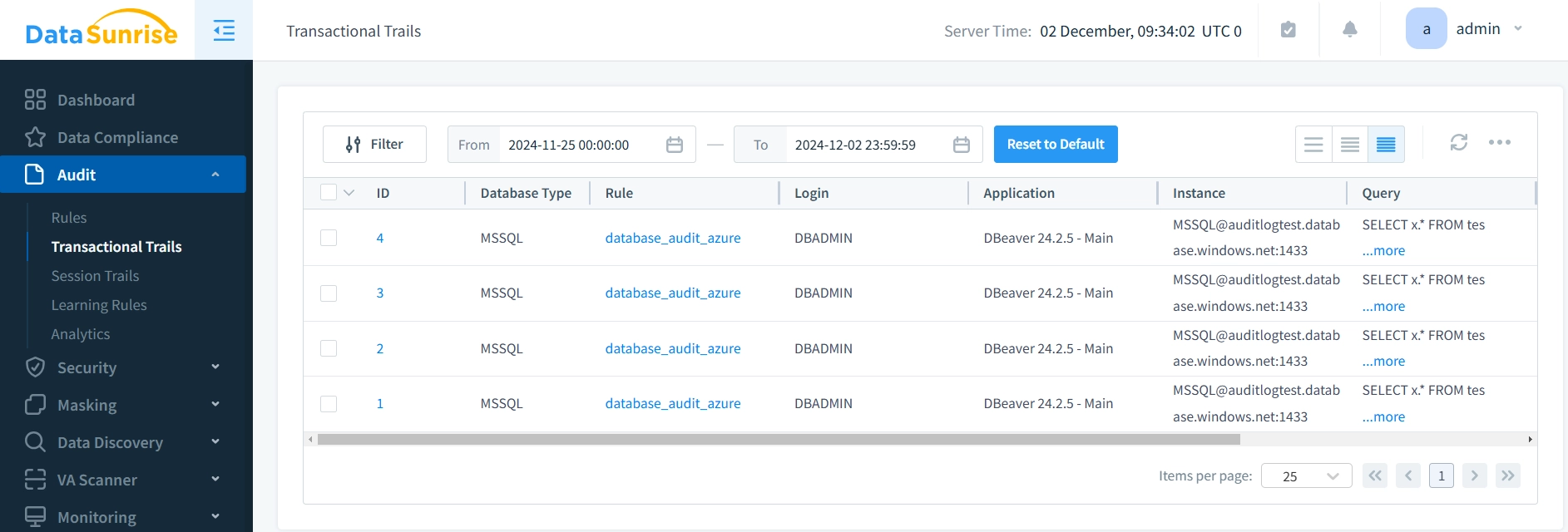

- Fai clic su “Transaction Trails” per controllare le Tracce di Audit

Best Practices per l’Audit dei Dati

Un audit di successo richiede una strategia ben pianificata che bilanci le esigenze di sicurezza con l’efficienza operativa. Le organizzazioni dovrebbero stabilire obiettivi di audit chiari allineati con i loro requisiti di sicurezza e conformità. Revisioni regolari assicurano che le politiche di audit rimangano efficaci e pertinenti.

L’impatto sulle prestazioni dovrebbe essere considerato attentamente quando si implementano le politiche di audit. Mentre un audit completo fornisce una migliore visibilità della sicurezza, può influire sulle prestazioni del database e generare costi di archiviazione significativi. Le organizzazioni dovrebbero ottimizzare le loro configurazioni di audit per concentrarsi sulle attività critiche mantenendo livelli di prestazioni accettabili.

Per massimizzare l’efficacia della tua strategia di audit:

- Stabilisci programmi regolari di revisione dei log di audit. Dedica tempo all’analisi delle tracce di audit per modelli sospetti o tentativi di accesso non autorizzati. Questo approccio proattivo aiuta a identificare potenziali problemi di sicurezza in anticipo.

- Implementa politiche di conservazione dettagliate che siano in linea con i tuoi requisiti di conformità. Considera fattori come i costi di archiviazione, i mandati normativi e le esigenze di indagine quando imposti i periodi di conservazione per i dati di audit.

- Utilizza esclusivamente query parametrizzate nelle tue applicazioni. Questa pratica previene attacchi di SQL injection e assicura tracce di audit accurate mantenendo registrazioni chiare delle vere intenzioni delle query.

- Mantieni una documentazione approfondita delle tue configurazioni di audit. Tieni registrazioni dettagliate di ciò che viene auditato, perché sono state fatte certe scelte e come è configurato il sistema di audit per aiutare con il troubleshooting e il trasferimento di conoscenze.

- Considera l’utilizzo di soluzioni di terze parti come DataSunrise per migliorare le tue capacità di audit. Questi strumenti spesso forniscono gestione centralizzata, funzionalità di reportistica avanzata e monitoraggio automatico della conformità che si estendono oltre le funzionalità native di Azure SQL.

- Crea procedure chiare per la revisione dei log di audit e la risposta agli incidenti. Definisci chi è responsabile della revisione dei log, con quale frequenza dovrebbero avvenire le revisioni e quali azioni intraprendere quando vengono rilevate attività sospette.

- Tieni le configurazioni di audit sotto controllo delle versioni. Traccia le modifiche alle impostazioni e alle regole di audit per mantenere una storia accurata della tua postura di sicurezza e assicurare una corretta governance.

- Concentrarsi su queste pratiche aiuta a creare un robusto framework di audit che supporta sia gli obiettivi di sicurezza che di conformità, pur rimanendo gestibile ed efficace.

Conclusione

Un audit dei dati efficace è cruciale per mantenere la sicurezza e l’integrità dei tuoi database. Azure SQL offre potenti strumenti nativi per l’audit dei dati, come trigger, viste, procedure memorizzate e Azure CLI. Queste funzionalità ti permettono di monitorare le modifiche ai dati sensibili e di assicurare la conformità ai requisiti normativi.

Per esigenze di audit più avanzate, DataSunrise fornisce strumenti di audit dinamico dei dati che possono completare le funzionalità native di Azure SQL, offrendo una sicurezza migliorata e un controllo centralizzato. Per saperne di più sulle funzionalità di audit e conformità di DataSunrise, visita il nostro sito web e prenota una demo online.

Implementando una solida strategia di audit dei dati nei tuoi database Azure SQL, potrai garantire la sicurezza dei tuoi dati sensibili, rilevare accessi non autorizzati e soddisfare gli standard di conformità.