Audit del Database per IBM DB2

La sicurezza del database è diventata più critica che mai. Le organizzazioni affrontano una media di 28 violazioni di dati all’anno, con costi di milioni in danni e perdita di reputazione. Questo rende essenziale un appropriato audit del database, specialmente per sistemi robusti come IBM DB2.

Comprendere i Rischi per la Privacy nelle Connessioni IBM DB2

Quando gli utenti si connettono a IBM DB2, affrontano diversi rischi per la privacy. Tentativi di accesso non autorizzato possono compromettere dati sensibili. Gli attacchi di SQL injection potrebbero sfruttare vulnerabilità nelle query del database. Inoltre, interni malevoli potrebbero abusare dei loro privilegi per accedere o modificare informazioni riservate.

Strumenti di Audit Nativi in IBM DB2

Le capacità di audit native di DB2 forniscono una base per il monitoraggio della sicurezza. La funzione db2audit traccia varie attività:

- Eventi di autenticazione che catturano tutti i tentativi di login e i dettagli identificativi degli utenti

- Accesso agli oggetti del database che registra chi ha accesso a quali dati e quando

- Eventi di dichiarazione che registrano le query SQL e le modifiche al database

- Cambiamenti di contesto che tracciano le escalation di privilegi e i cambi di ruolo

Per abilitare db2audit, gli amministratori di database utilizzano semplici comandi. I registri di audit sono memorizzati in formato binario per migliori prestazioni e sicurezza. Tuttavia, è necessaria una manutenzione regolare per assicurarsi che i registri di audit non consumino eccessivo spazio di archiviazione.

Audit Avanzato con Estensioni IBM DB2

Oltre all’auditing di base, DB2 offre capacità estese. Il sistema mantiene statistiche cumulative sulle operazioni del database. Queste statistiche aiutano a identificare schemi insoliti o potenziali minacce alla sicurezza.

L’auditing delle sessioni da parte delle applicazioni fornisce un ulteriore livello di controllo. Le applicazioni possono implementare tracciamenti di audit personalizzati utilizzando le funzioni integrate di DB2. Questo approccio consente un tracciamento dettagliato delle operazioni specifiche al business.

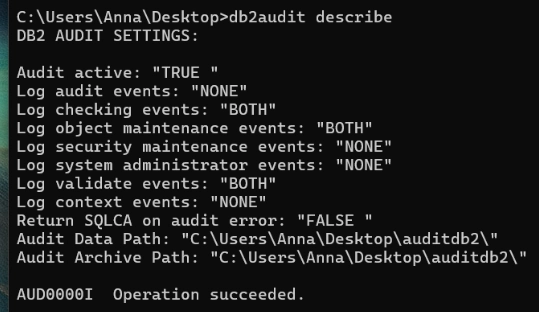

db2audit start Db2describe

Il risultato è il seguente:

È possibile modificare la configurazione utilizzando il comando ‘config’:

db2audit config

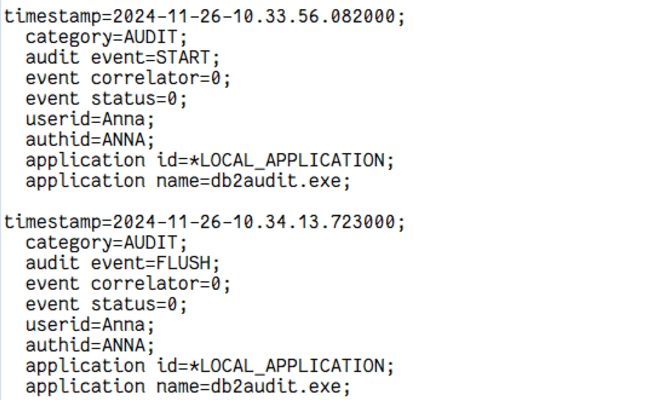

Per estrarre i registri di audit dal formato binario, utilizzare un comando come il seguente:

db2audit extract file audit.out from files db2audit.instance.log.0.20241126102141

Requisiti di Conformità e Soluzioni di Terze Parti

Rispettare i requisiti normativi come HIPAA o GDPR richiede un auditing completo. Gli strumenti nativi da soli potrebbero non offrire una copertura sufficiente. In questo caso, le soluzioni specializzate di terze parti diventano preziose.

Gli strumenti di audit di terze parti offrono:

- Monitoraggio in tempo reale delle attività del database

- Reportistica di conformità automatizzata

- Rilevazione avanzata delle minacce

- Gestione centralizzata dell’audit su più database

Implementare Strategie Efficaci di Audit del Database

Per una corretta implementazione dell’audit è necessaria una pianificazione attenta. Le organizzazioni devono:

- Stabilire chiari obiettivi di audit basati sulle esigenze di conformità. Identificare norme specifiche come GDPR, HIPAA o SOX. Considerare anche le politiche interne di sicurezza e i dati aziendali critici che necessitano di monitoraggio. Questo compito include la mappatura degli oggetti del database, delle azioni degli utenti e degli eventi di sistema da monitorare per soddisfare questi requisiti.

- Configurare le impostazioni di audit appropriate stabilendo controlli granulari per la raccolta dei dati, inclusi schemi di accesso degli utenti, operazioni privilegiate, modifiche agli schemi e modifiche ai dati. Ciò significa trovare il giusto equilibrio tra un monitoraggio stretto e mantenere il sistema efficiente, catturando tutti gli eventi critici.

- Stabilire procedure per la revisione dei log di audit attraverso un approccio sistematico che includa programmi regolari di analisi dei log, responsabilità del personale designato e protocolli standardizzati di revisione. Le organizzazioni dovrebbero sviluppare flussi di lavoro chiari per l’investigazione di eventi sospetti e la documentazione dei risultati, insieme a politiche di conservazione dei registri di audit.

- Implementare allarmi automatici per attività sospette utilizzando sistemi di monitoraggio intelligenti che possono rilevare e notificare il personale rilevante su potenziali minacce alla sicurezza in tempo reale. Questo include configurare avvisi basati su soglie, regole di analisi comportamentale e procedure di risposta alle emergenze per diversi tipi di eventi di sicurezza.

- Mantenere l’integrità dei registri di audit implementando controlli per prevenire la manomissione dei registri di audit, assicurando procedure di backup adeguate e stabilendo documentazione della catena di custodia. Ciò include l’uso di soluzioni di archiviazione sicure, l’implementazione di controlli di accesso per i dati di audit e la convalida regolare della completezza e dell’accuratezza dei registri di audit.

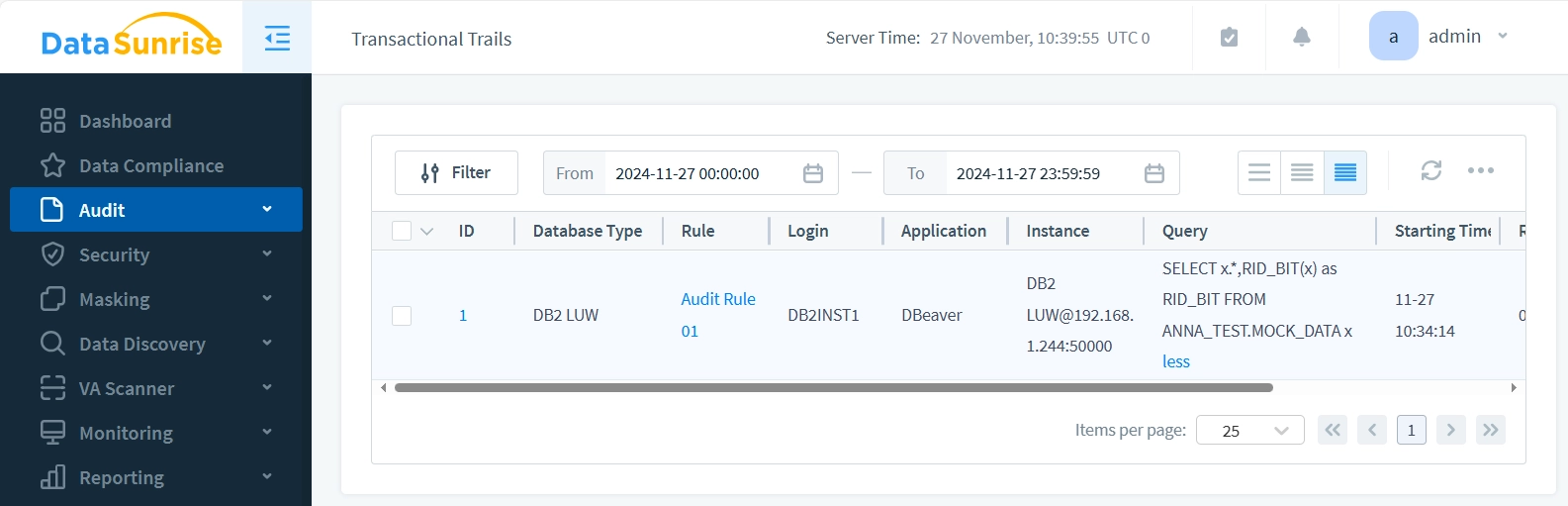

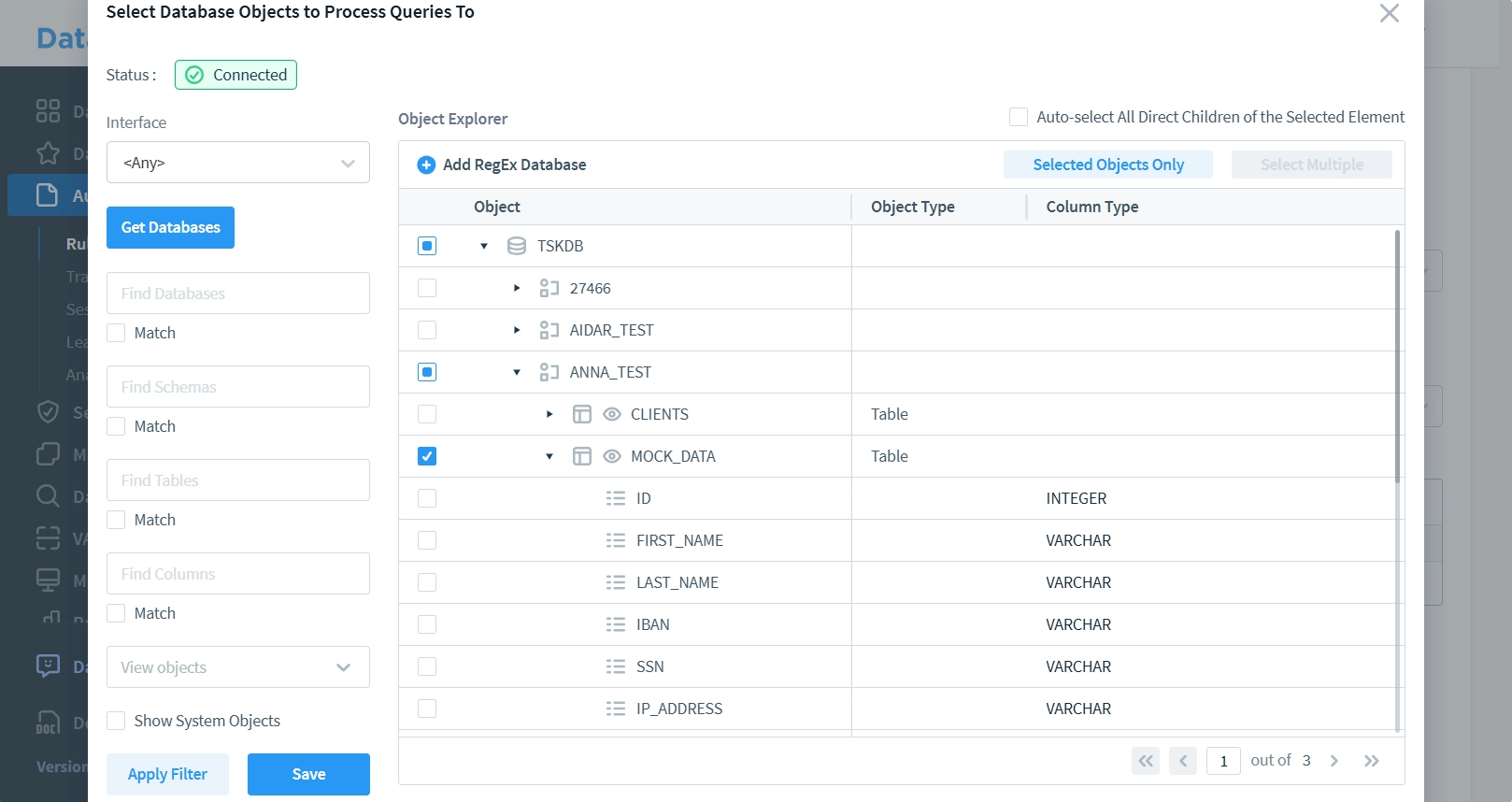

Sicurezza Avanzata con DataSunrise

DataSunrise offre potenti capacità di audit per IBM DB2 attraverso una tecnologia innovativa di proxy. La soluzione monitora in modo completo le sessioni del database attraverso i suoi componenti specializzati.

Caratteristiche Principali di DataSunrise Inclusi:

- Monitoraggio delle attività in tempo reale che fornisce visibilità immediata sulle operazioni del database, le azioni degli utenti e gli eventi di sistema. Questo consente agli amministratori di tracciare e rispondere a potenziali incidenti di sicurezza nel momento stesso in cui si verificano.

- Tracciamento dettagliato delle sessioni e delle transazioni che cattura informazioni complete sulle query del database, le sessioni degli utenti e le modifiche ai dati. Questo include timestamp, ID utente, tipi di query e oggetti di dati interessati per tracce di audit complete.

- Reportistica di conformità automatica per aiutare le organizzazioni a soddisfare i requisiti normativi come GDPR, HIPAA e SOX. Il sistema genera automaticamente rapporti formattati basati su modelli predefiniti e può pianificare valutazioni di conformità regolari.

- Rilevazione avanzata delle minacce che utilizza l’apprendimento automatico e l’analisi comportamentale per identificare schemi sospetti, tentativi di accesso non autorizzato e potenziali violazioni dei dati. Il sistema può rilevare anomalie nel comportamento degli utenti e nei modelli di accesso al database per prevenire incidenti di sicurezza.

- Creazione di regole di audit personalizzate che consentono alle organizzazioni di definire criteri di monitoraggio specifici basati sulle loro esigenze di sicurezza uniche. Gli amministratori possono impostare regole specifiche per tracciare determinati oggetti del database, azioni degli utenti o schemi di accesso ai dati utilizzando condizioni flessibili e trigger di allarme.

Sommario e Raccomandazioni

L’audit del database rimane cruciale per proteggere le informazioni sensibili. IBM DB2 fornisce strumenti nativi robusti, ma combinarli con soluzioni specializzate assicura una copertura di sicurezza completa.

Le organizzazioni dovrebbero implementare sia soluzioni di audit native che di terze parti. Questo approccio offre la protezione più forte contro le minacce emergenti mantenendo la conformità normativa.

DataSunrise guida l’industria nelle soluzioni di sicurezza del database. I nostri strumenti all’avanguardia includono monitoraggio avanzato delle attività, valutazione delle vulnerabilità e mascheramento statico e dinamico dei dati. Scopra la potenza della protezione completa del database – visiti il nostro sito web oggi stesso per una demo online.