Traccia di Audit dei Dati di Percona Server for MySQL

Introduzione

Nell’attuale panorama centrato sui dati, stabilire un approccio affidabile e coerente a una Traccia di Audit dei Dati è essenziale. Questo è particolarmente vero per Percona Server for MySQL, una robusta soluzione open-source compatibile con MySQL. Percona Server for MySQL funge da strumento flessibile ed efficiente per la gestione dei database, offrendo prestazioni superiori, scalabilità e miglioramenti della sicurezza. Di conseguenza, si afferma come opzione di alto livello per le organizzazioni che cercano di semplificare e migliorare le loro operazioni di database. Tuttavia, per sfruttare appieno le sue capacità, le organizzazioni devono dare la priorità ai meccanismi di audit come una Traccia di Audit dei Dati.

Che Cos’è il Data Audit Trail?

Una traccia di audit dei dati si riferisce al processo di raccolta e mantenimento di registrazioni dettagliate delle attività del database. Ciò include l’accesso ai log di audit per tracciare i cambiamenti, monitorare l’accesso e investigare potenziali incidenti di sicurezza. Implementare una robusta traccia di audit è essenziale per garantire l’integrità dei dati, la conformità e la sicurezza. Aiuta le organizzazioni a soddisfare i requisiti normativi, rilevare attività sospette e mantenere un chiaro record di tutte le operazioni del database. Dato questi benefici, è fondamentale esaminare come Percona Server for MySQL implementa tali capacità.

Percona Server for MySQL: Capacità Native di Audit

Installazione di Percona Server for MySQL

Il modo più semplice per installare Percona Server for MySQL è utilizzare Docker. Puoi scaricare l’immagine ufficiale di Percona con il seguente comando:

docker pull percona/percona-server:8.0Una volta scaricata l’immagine, puoi eseguire il contenitore usando questo comando:

docker run -d --name percona-mysql \

-p 3306:3306 -p 33060:33060 \

-e MYSQL_ROOT_PASSWORD=yourpassword \

percona/percona-server:8.0Questo comando imposta un server Percona MySQL con la password di root specificata e espone le porte 3306 e 33060 per l’accesso al database. Con il server ora operativo, il passaggio successivo prevede la configurazione della traccia di audit.

Configurazione della Traccia di Audit dei Dati

Percona Server for MySQL offre capacità di audit native tramite il Audit Log Plugin, che consente di tracciare e registrare le attività del database in modo trasparente. Per abilitare la funzionalità di audit nativa, eseguire il seguente comando SQL:

INSTALL PLUGIN audit_log SONAME 'audit_log.so';Per verificare se il plugin di audit è stato abilitato con successo, è possibile eseguire la seguente query SQL:

SELECT * FROM information_schema.PLUGINS WHERE PLUGIN_NAME LIKE '%audit%';Successivamente, impostare la policy di audit (cioè, cosa deve essere registrato). Il modo più semplice per testare se la funzionalità è attiva è impostare la policy di auditing su ALL:

SET GLOBAL audit_log_policy = 'ALL';Sarà inoltre necessario impostare il formato dei log. Per semplicità, scegliamo il formato JSON:

SET GLOBAL audit_log_format = 'JSON';Poi, configurare il file di output del log:

SET GLOBAL audit_log_file = '/var/log/mysql/audit.log';Infine, è possibile controllare i log all’interno del contenitore:

tail -f /var/log/mysql/audit.logCaratteristiche Chiave del Plugin di Audit Log di Percona

In particolare, il Plugin di Audit Log di Percona offre diverse funzionalità di rilievo:

- Registrarione Granulare: Traccia attività specifiche degli utenti, query e connessioni.

- Filtri Personalizzabili: Consente di filtrare per account utente, tipi di comandi SQL e database.

- Monitoraggio in Tempo Reale: Fornisce informazioni in tempo reale sulle attività del database.

- Log a Prova di Manomissione: Garantisce l’integrità dei log di audit rendendoli resistenti alla manomissione.

Configurazione Avanzata: Traccia di Audit dei Dati di Percona Server for MySQL con DataSunrise

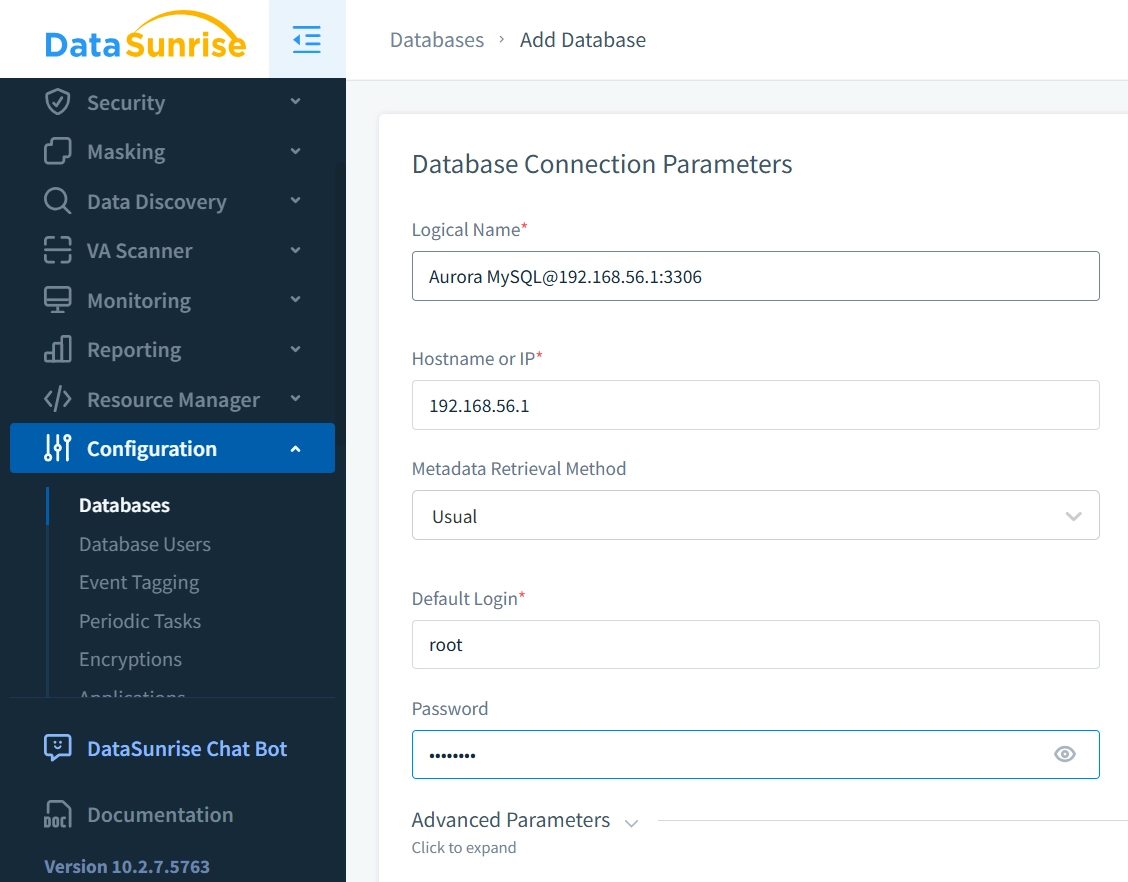

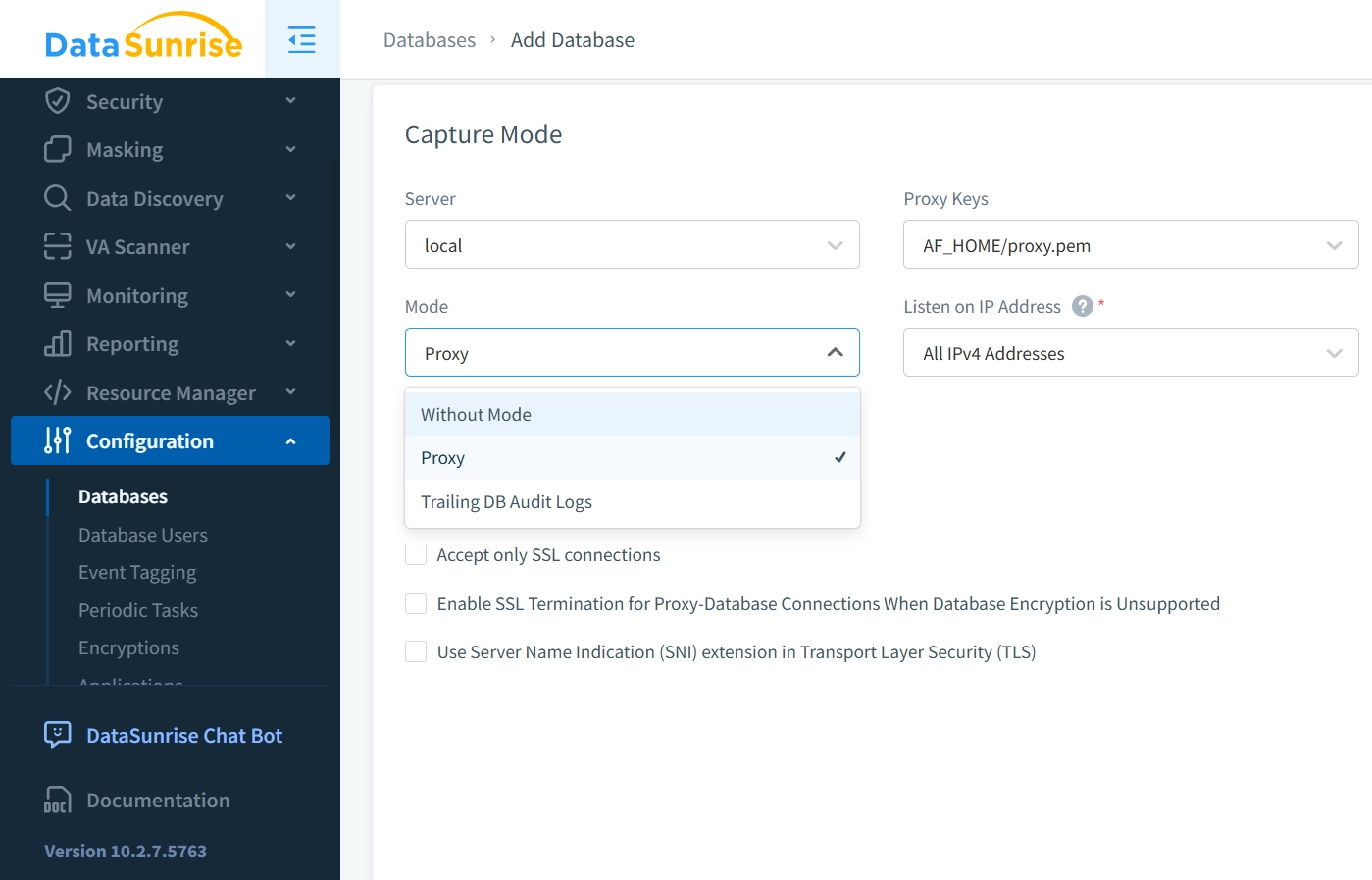

Pur essendo Percona Server for MySQL una soluzione open-source solida per la gestione dei database, ci sono scenari in cui strumenti aggiuntivi possono ulteriormente migliorare le tue capacità di audit. Uno di questi strumenti è DataSunrise, un soluzione all-in-one per database relazionali che offre funzionalità avanzate di sicurezza e audit. Sebbene DataSunrise non supporti nativamente la Traccia di Audit dei Dati per Percona MySQL Server, può comunque migliorare significativamente la sicurezza e la robustezza del tuo ambiente di database. Per illustrare, ecco come integrare DataSunrise con Percona Server:

Durante il processo di configurazione, è possibile selezionare la modalità di audit che meglio soddisfa i requisiti:

Una volta aggiunto il database, si ha accesso al potente sistema di regole di DataSunrise, che può essere utilizzato per audit del database, miglioramenti della sicurezza e altro ancora. Ad esempio, esploriamo un semplice esempio di creazione di una regola di sicurezza per bloccare le connessioni da un indirizzo locale specifico.

Creazione di una Regola di Sicurezza

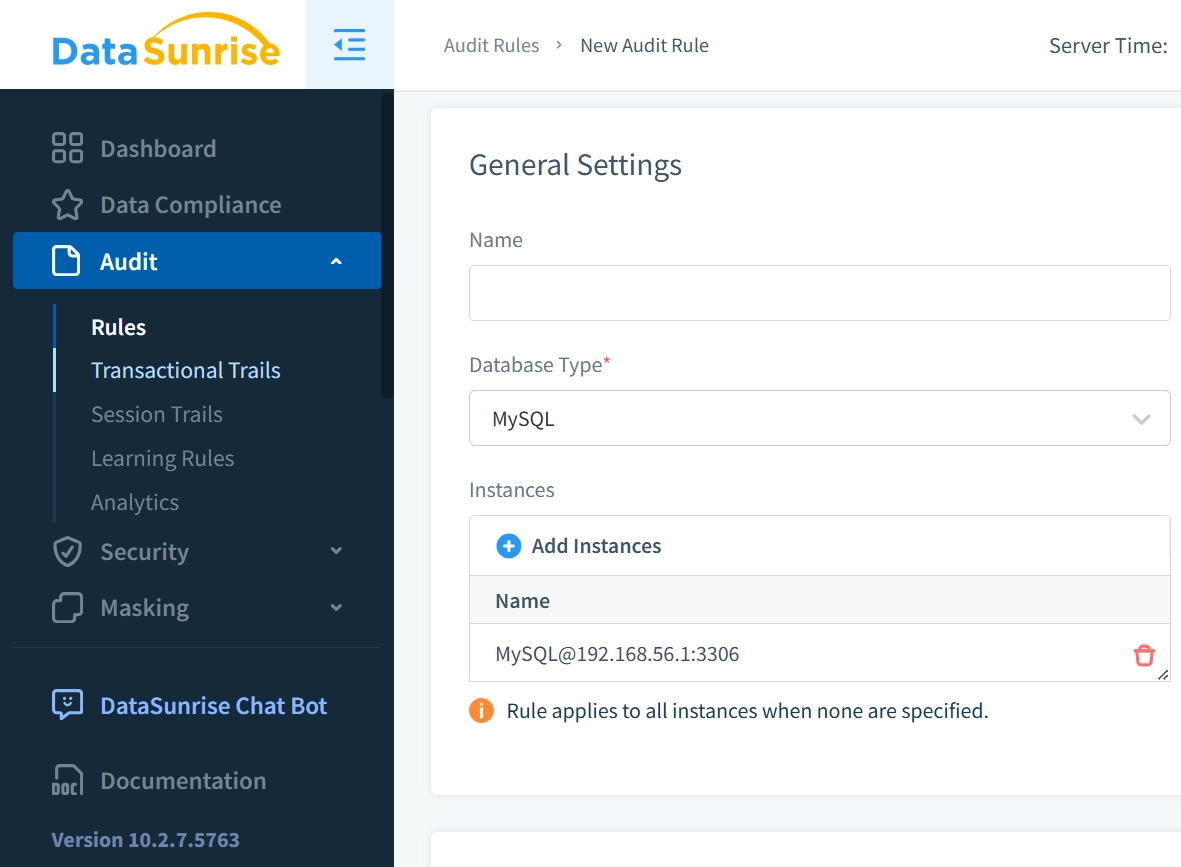

Per prima cosa, crea una regola di audit di test per permettere a DataSunrise di raccogliere le informazioni necessarie sull’host che intendi bloccare. Seleziona solo l’istanza target e lascia tutte le impostazioni così come sono:

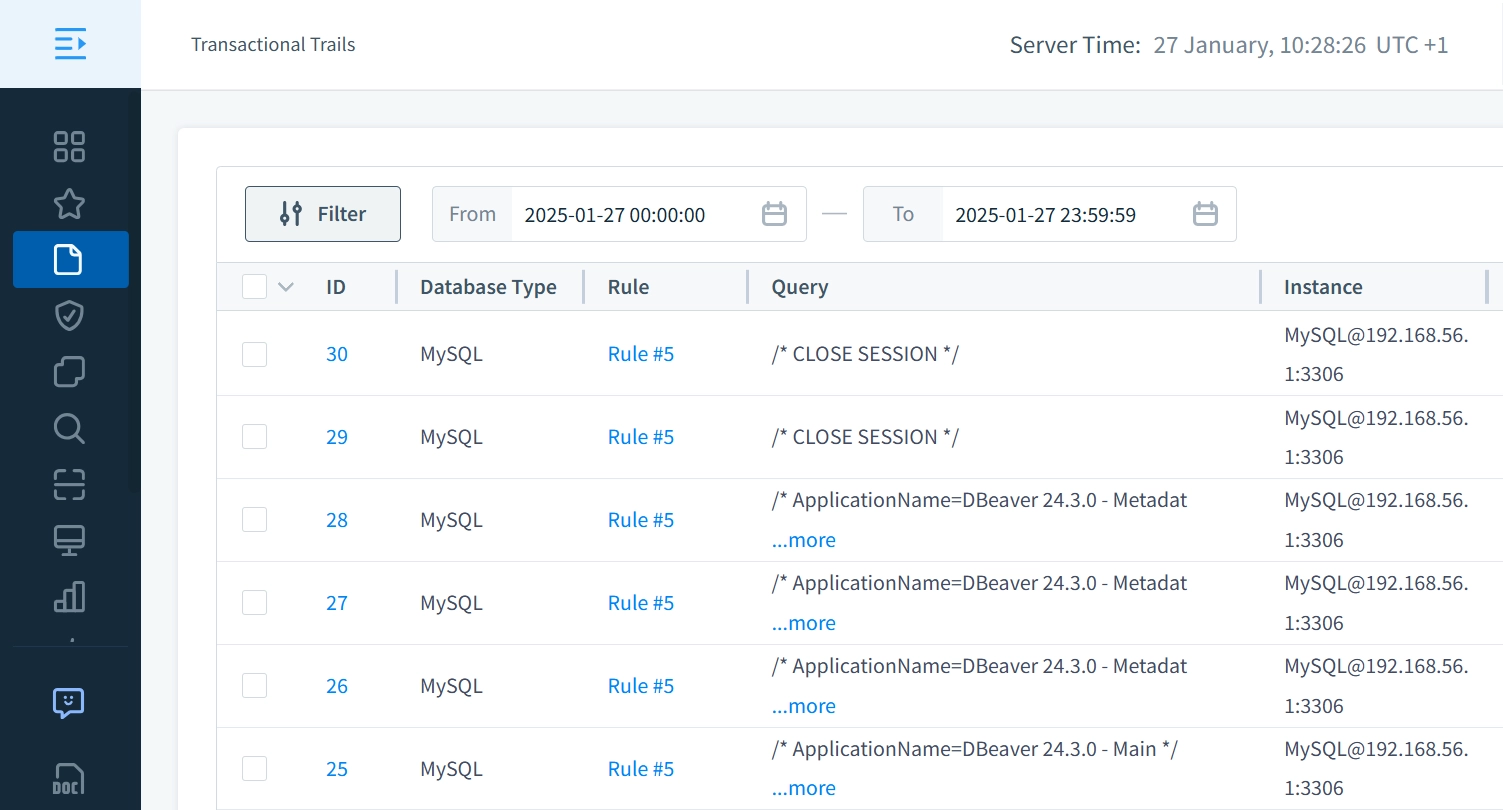

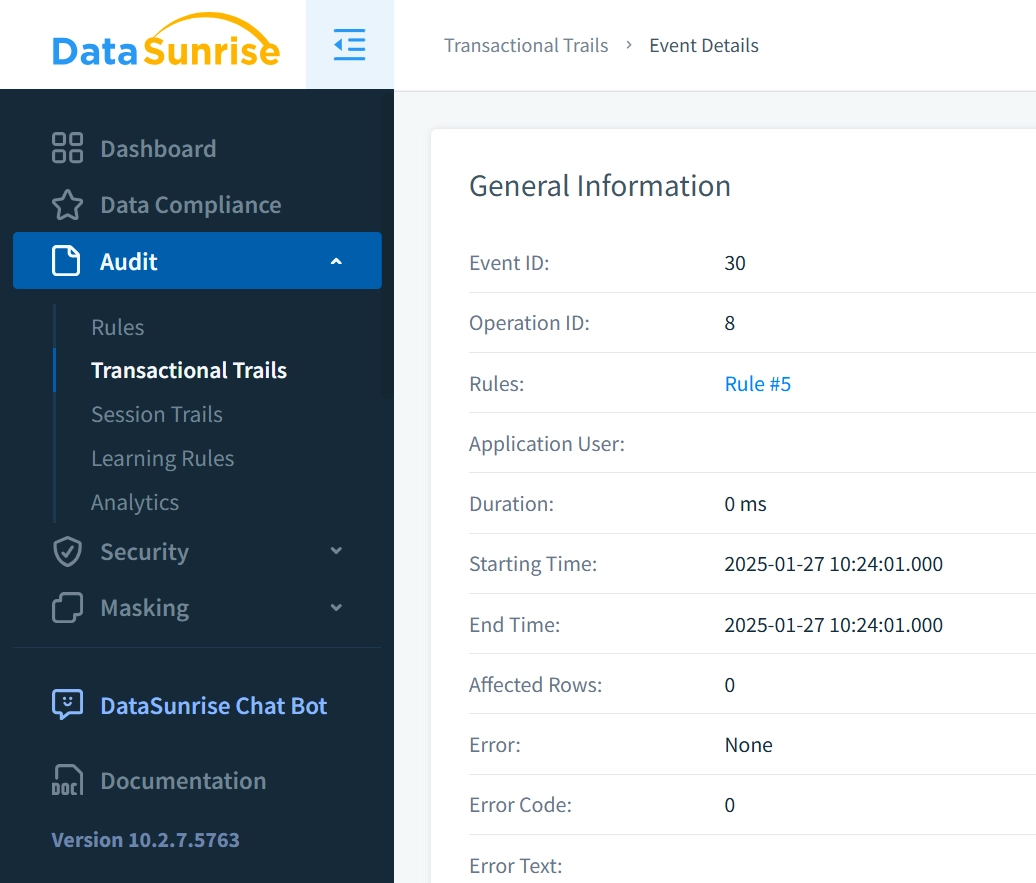

Una volta completato questo passaggio preliminare, procedere alla scheda ‘Transactional Trails’ per analizzare le attività registrate.

Nella dettagliata informazione del record, fare clic sul pulsante “Create Rule”:

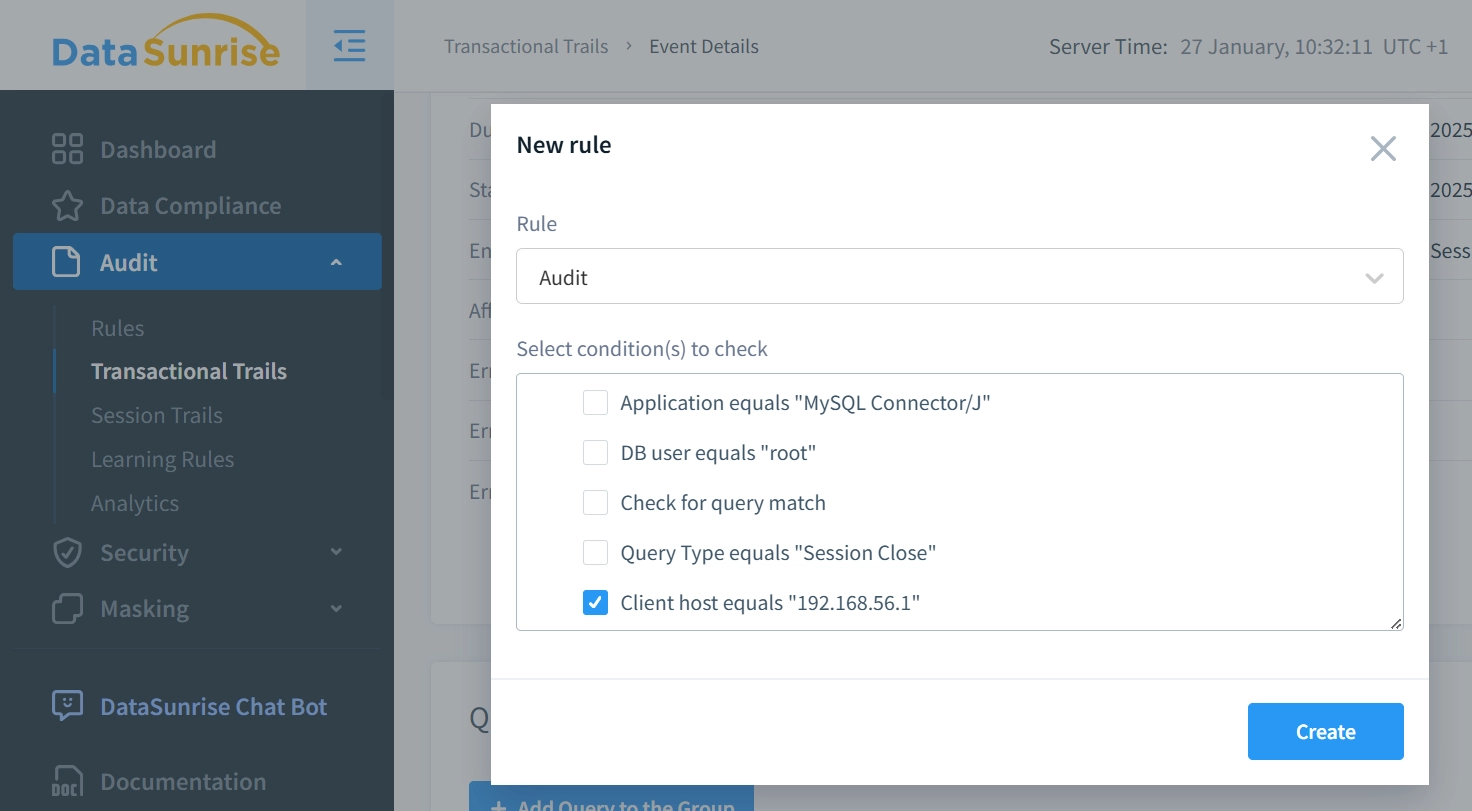

Selezionare il tipo di regola “Security” e la condizione necessaria (in questo caso, “Client host equals 192.168.56.1”), quindi fare clic sul pulsante “Create”:

È possibile lasciare le altre impostazioni predefinite e salvare la regola.

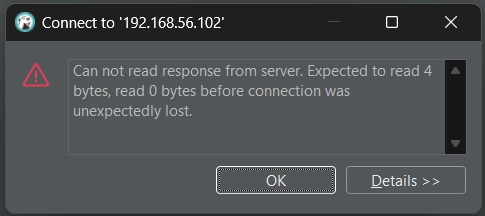

Per validare l’efficacia della regola, tentare una connessione dall’host ristretto:

Come previsto, la connessione viene bloccata perché DBeaver (il gestore di database utilizzato) tenta di interrogare il database meta quando si stabilisce una connessione. Se desideri esplorare ulteriormente le funzionalità estese di DataSunrise, puoi scaricare la versione di prova o programmare una demo online personalizzata.

Migliori Pratiche per la Traccia di Audit dei Dati di Percona Server for MySQL

Alcune pratiche possono aiutare a mantenere la coerenza, la sicurezza e la conformità nel tuo ambiente di database. Per massimizzare l’efficacia della tua traccia di audit, considera le seguenti migliori pratiche:

- Revisione Periodica dei Log di Audit: Analizza i log di audit periodicamente per rilevare attività sospette o accessi non autorizzati.

- Automatizzazione della Rotazione dei Log: Utilizza la rotazione e la potatura automatizzata dei log per gestire le dimensioni dei file di log e prevenire l’uso eccessivo del disco.

- Implementazione del Controllo degli Accessi Basato sui Ruoli: Limita l’accesso al database solo agli utenti che ne hanno bisogno e monitora attentamente le loro attività.

- Integrazione di Strumenti di Terze Parti: Per analisi avanzate e reportistica, considera l’integrazione di strumenti di terze parti come DataSunrise per completare le capacità native di Percona.

Conclusione

Impostare una Traccia di Audit dei Dati può essere una sfida, specialmente per sistemi di database complessi. Tuttavia, sfruttando le capacità native, strumenti di terze parti come DataSunrise e aderendo alle migliori pratiche, è possibile raggiungere un ambiente di database sicuro e conforme. Che tu stia gestendo una configurazione piccola o un sistema su larga scala, investire in una solida traccia di audit è essenziale per il successo a lungo termine. Percona Server for MySQL, con il suo plugin di audit open-source e le funzionalità avanzate, fornisce una soluzione potente e conveniente per l’audit dei database.

Per ulteriori dettagli o assistenza, consulta la documentazione di Percona server for MySQL o esplora i forum della community per ulteriori approfondimenti. In definitiva, investire in queste strategie assicura un ambiente di database sicuro, conforme e ad alte prestazioni.