Le Migliori Pratiche per il Logging di AWS OpenSearch

Introduzione

Tutte le aziende devono essere in grado di cercare, analizzare e visualizzare rapidamente i big data nel mondo di oggi, indipendentemente dalla loro dimensione. AWS OpenSearch, precedentemente noto come Amazon Elasticsearch Service, è emerso come una soluzione potente per queste esigenze. Il grande potere porta anche una grande responsabilità, in particolare per la sicurezza dei dati e la conformità. È qui che interviene il logging di AWS OpenSearch, fornendo un meccanismo robusto per monitorare e auditare i tuoi domini OpenSearch.

Questo articolo esplorerà le complessità del logging di AWS OpenSearch, analizzando la sua importanza, implementazione e le migliori pratiche. Che Lei sia esperto o nuovo a AWS, questa guida La aiuterà a utilizzare efficacemente il logging di OpenSearch.

Che Cos’è AWS OpenSearch?

Prima di approfondire il logging, affrontiamo brevemente che cos’è AWS OpenSearch. AWS OpenSearch è un servizio gestito che facilita il deployment, l’operatività e la scalabilità dei cluster OpenSearch nel Cloud AWS. Offre un potente motore di ricerca e analisi capace di gestire grandi volumi di dati quasi in tempo reale.

Comprendere il Logging di AWS OpenSearch

L’Essenza del Logging di OpenSearch

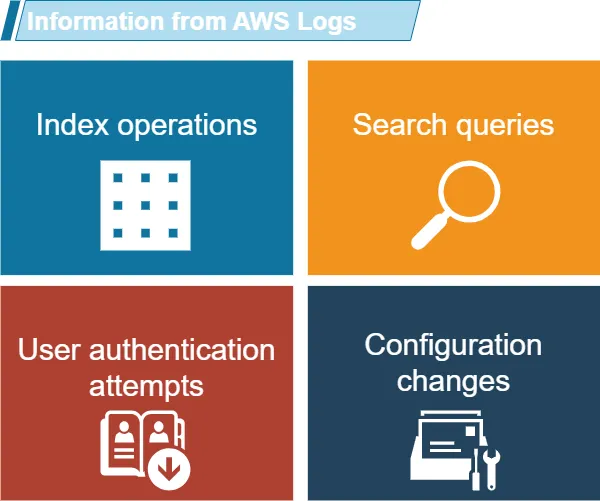

Alla base, il logging di AWS OpenSearch è una funzionalità che permette di monitorare e auditare le attività all’interno dei tuoi domini OpenSearch. Fornisce informazioni dettagliate su varie operazioni, inclusi:

Questa capacità di logging è cruciale per mantenere la sicurezza dei dati, risolvere i problemi e garantire la conformità a varie regolamentazioni.

Tipi di Log in AWS OpenSearch

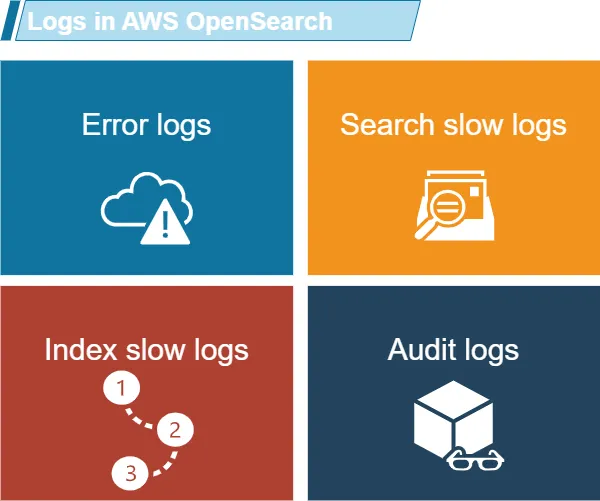

AWS OpenSearch offre diversi tipi di log:

Ognuno di questi tipi di log serve a uno scopo specifico, fornendo approfondimenti su diversi aspetti delle prestazioni e della sicurezza del tuo dominio OpenSearch.

Implementare il Logging di AWS OpenSearch

Configurare i Log di Errore

I log di errore sono fondamentali per identificare e risolvere i problemi nel tuo dominio OpenSearch. Ecco come abilitarli:

- Navigare al console del Servizio AWS OpenSearch

- Selezionare il proprio dominio

- Cliccare sulla scheda “Logs”

- Abilitare “Log di errore” e scegliere un gruppo di log CloudWatch

Esempio:

aws opensearch update-domain-config --domain-name my-domain --log-publishing-options "ErrorLogEnabled=true,CloudWatchLogsLogGroupArn=arn:aws:logs:us-west-2:123456789012:log-group:/aws/opensearch/domains/my-domain/error-logs"

Dopo aver abilitato, potresti vedere log come:

[2023-07-02T12:00:00,000][ERROR][o.e.b.ElasticsearchUncaughtExceptionHandler] fatal error in thread [main]

java.lang.OutOfMemoryError: Java heap space

Questo indica un potenziale problema di memoria che necessita di attenzioni.

Configurare i Log Lenti

I log lenti aiutano a identificare i colli di bottiglia delle prestazioni. Per configurarli:

- Nella console del Servizio OpenSearch, selezionare il proprio dominio

- Accedere alla sezione “Slow logs”

- Abilitare i log lenti di ricerca e indexing

- Impostare soglie appropriate

Esempio di configurazione:

PUT _cluster/settings

{

"transient": {

"search.slowlog.threshold.query.warn": "10s",

"search.slowlog.threshold.fetch.warn": "1s",

"indexing.slowlog.threshold.index.warn": "10s"

}

}Questo imposta soglie di avviso per query lente e operazioni di indicizzazione.

Audit Logging di AWS OpenSearch

Importanza dell’Audit Logging

L’audit logging è un aspetto critico del logging di AWS OpenSearch, particolarmente per la sicurezza dei dati e la conformità. Fornisce un registro dettagliato delle attività degli utenti, aiutando a monitorare chi ha accesso a quali dati e quando.

Abilitare l’Audit Logging

Per abilitare l’audit logging:

- Accedere al console del Servizio AWS OpenSearch

- Selezionare il proprio dominio e cliccare su “Modifica”

- Nella sezione “Controllo accessi dettagliato”, abilitare l’audit logging

- Scegliere gli eventi di audit log che si desidera catturare

Esempio di configurazione:

PUT _plugins/_security/api/audit/config

{

"enabled": true,

"audit": {

"enable_rest": true,

"disabled_rest_categories": [

"AUTHENTICATED",

"GRANTED_PRIVILEGES"

],

"enable_transport": true,

"disabled_transport_categories": [

"AUTHENTICATED",

"GRANTED_PRIVILEGES"

],

"resolve_bulk_requests": true,

"log_request_body": true,

"resolve_indices": true,

"exclude_sensitive_headers": true

}

}Questa configurazione abilita un audit logging completo, escludendo alcuni eventi meno critici per ridurre il volume dei log.

Sicurezza dei Dati di OpenSearch

Sfruttare i Log per una Maggiore Sicurezza

Il logging di AWS OpenSearch gioca un ruolo cruciale nel mantenere la sicurezza dei dati. Analizzando i log, Lei può:

- Rilevare tentativi di accesso non autorizzati

- Individuare potenziali violazioni dei dati

- Monitorare le attività degli utenti

Le Migliori Pratiche per la Sicurezza di OpenSearch

Per massimizzare i benefici di sicurezza del logging:

- Revisionare regolarmente i log di audit

- Impostare avvisi per attività sospette

- Utilizzare i dati dei log per i report di conformità

Esempio di configurazione di un avviso utilizzando CloudWatch:

aws cloudwatch put-metric-alarm \ --alarm-name "Tentativi di Accesso Non Autorizzati" \ --alarm-description "Allarme quando ci sono tentativi di accesso non autorizzati multipli" \ --metric-name "UnauthorizedAccessCount" \ --namespace "AWS/ES" \ --statistic "Sum" \ --period 300 \ --threshold 5 \ --comparison-operator GreaterThanThreshold \ --dimensions Name=DomainName,Value=my-domain \ --evaluation-periods 1 \ --alarm-actions arn:aws:sns:us-west-2:123456789012:SecurityAlerts

Questo configura un allarme che si attiva quando ci sono più di 5 tentativi di accesso non autorizzati in 5 minuti.

Tecniche di Logging Avanzate

Analizzare i Log con OpenSearch Dashboards

OpenSearch Dashboards (precedentemente Kibana) offre potenti capacità di visualizzazione per i tuoi log. Per configurarlo:

- Accedere a OpenSearch Dashboards tramite la console AWS

- Creare un pattern di indice che corrisponda ai tuoi indici di log

- Costruire visualizzazioni e dashboard

Esempio di query per visualizzare le query lente:

GET opensearch_dashboards_sample_data_logs/_search

{

"size": 0,

"aggs": {

"slow_queries": {

"range": {

"field": "response.duration",

"ranges": [

{ "from": 1000 }

]

}

}

}

}Questa query aggrega tutte le richieste che hanno impiegato più di 1 secondo.

Integrazione con AWS CloudTrail

Per una traccia di audit più completa, integrare il logging di OpenSearch con AWS CloudTrail:

- Abilitare CloudTrail nel tuo account AWS

- Configurare CloudTrail per registrare le chiamate API di OpenSearch

- Analizzare i log di CloudTrail insieme ai log di OpenSearch

Risoluzione dei Problemi Comuni di Logging

Log Mancanti

Se non vedi i log previsti:

- Verificare se il logging è abilitato per il tipo di log specifico

- Controllare i permessi IAM per la consegna dei log

- Assicurarsi che il gruppo di log CloudWatch esista e abbia i permessi corretti

Volume Elevato di Log

Se stai generando troppi log:

- Regolare i livelli di log (ad esempio aumentare le soglie dei log lenti)

- Utilizzare i filtri di log per concentrare gli eventi importanti

- Utilizzare strumenti di aggregazione dei log per analisi di dati efficienti

Esempio di query CloudWatch Logs Insights per identificare le sorgenti di log ad alto volume:

fields @timestamp, @message | stats count(*) as count by bin(30m) | sort count desc | limit 10

Questa query mostra i primi 10 periodi di 30 minuti con il volume di log più alto.

Riepilogo e Conclusione

Il logging di AWS OpenSearch è uno strumento potente per mantenere la sicurezza, le prestazioni e la conformità dei tuoi domini OpenSearch. È possibile apprendere molto sui tuoi siti web o sistemi usando i log di errore, i log lenti e i log di audit. I log di errore, i log lenti e i log di audit forniscono informazioni preziose sulle prestazioni del tuo sito web o sistema. Analizzando questi log, puoi identificare problemi e apportare miglioramenti per migliorare la funzionalità complessiva.

Ricorda questi punti chiave:

- Abilitare il logging completo per i tuoi domini OpenSearch

- Rivedere e analizzare regolarmente i tuoi log

- Utilizzare i log per il monitoraggio della sicurezza e la produzione di report di conformità

- Integrare con altri servizi AWS come CloudTrail per una visione olistica

- Ottimizzare la tua strategia di logging per bilanciare l’insight con l’uso delle risorse

Seguendo queste pratiche, può utilizzare efficacemente AWS OpenSearch al massimo del suo potenziale, garantendo al contempo una forte sicurezza e prestazioni.

Per strumenti user-friendly e flessibili per la sicurezza del database, audit, e conformità, consideri di esplorare le offerte di DataSunrise. Visiti il nostro sito web a datasunrise.com per un demo online e per sapere come possiamo migliorare la tua strategia di protezione dei dati.