Break Glass Access Control: Un Componente Chiave della Sicurezza d’Emergenza

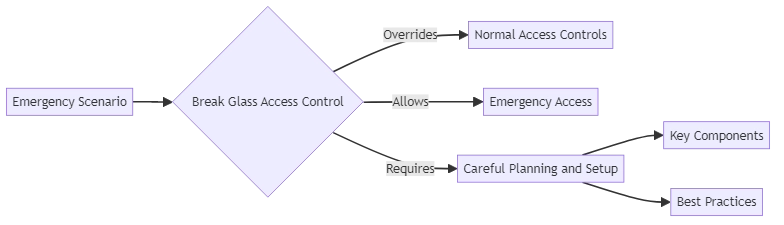

Nel mondo della sicurezza IT, c’è un costante equilibrio tra mantenere i sistemi sicuri e consentire l’accesso necessario. Cosa succede quando sorge un’emergenza e si necessita un accesso rapido? È qui che entra in gioco il break glass access control.

Che Cos’è il Break Glass Access Control?

Il break glass access control è una funzione di sicurezza. Consente agli utenti di accedere a un sistema o applicazione in situazioni di emergenza, anche senza permessi standard. Il concetto nasce dai reali allarmi antincendio, dove si deve rompere un vetro per attivare l’allarme.

Nel mondo digitale, il controllo degli accessi di emergenza funziona in modo simile. In modo controllato, supera i normali controlli di accesso per consentire l’accesso di emergenza. Questo potrebbe essere necessario in situazioni come:

- Un operatore sanitario che necessita urgentemente di accedere ai registri dei pazienti durante una crisi medica

- Un amministratore IT che richiede accesso immediato a un sistema critico durante un’interruzione maggiore o un attacco informatico

- Soccorsi di emergenza che necessitano di piani edilizi o informazioni sui materiali pericolosi durante un incidente

Gli utenti utilizzano l’accesso di emergenza esclusivamente in vere emergenze. Gli utenti non devono usarlo per aggirare i normali protocolli di sicurezza per comodità. L’attivazione dell’accesso di emergenza tipicamente attiva allarmi e richiede privilegi speciali per la disattivazione, garantendo che gli utenti non lo utilizzino in modo improprio.

Come Funziona il Break Glass Access Control?

Implementare il break glass access control richiede una pianificazione e configurazione attenta. Ecco i componenti chiave:

- Identificare gli Scenari di Emergenza: Definire cosa costituisce un’emergenza che giustifichi l’accesso di emergenza. Questo varia a seconda dell’industria e dell’organizzazione, ma tipicamente include situazioni in cui vite, sicurezza o operazioni critiche sono a rischio.

- Configurare gli Account: Creare account speciali con permessi di emergenza pre-configurati. Questi account devono essere utilizzati dagli utenti, separati dagli account regolari, solo in un’emergenza.

- Proteggere le Credenziali: Gli utenti devono proteggere attentamente le credenziali di accesso per gli account di emergenza. Solo poche persone altamente fidate devono avere accesso a esse. Assicurare una conservazione sicura, come in una cassaforte o in un vault crittografato.

- Monitoraggio e Allerta: Implementare sistemi di monitoraggio e allerta robusti per rilevare qualsiasi uso degli account di accesso di emergenza. Questo consente una risposta tempestiva e un’indagine sull’emergenza.

- Procedure di Disattivazione: Devono esserci procedure chiare per disattivare l’accesso una volta che l’emergenza è superata. Questo tipicamente comporta una revisione approfondita dell’incidente e il ripristino dei controlli di accesso normali.

Esempi Reali

Varie industrie utilizzano il break glass access control per gestire le emergenze. Ecco alcuni esempi:

Sanità

In un’emergenza medica, l’accesso rapido ai registri dei pazienti può salvare vite. Se un medico o un’infermiera non possiede i permessi usuali per accedere al fascicolo di un paziente, può utilizzare il break glass access. Questo concede l’accesso d’emergenza per fornire il trattamento necessario.

IT e Sicurezza Informatica

In caso di una grave interruzione di sistema o attacco informatico, i team IT possono necessitare di accesso immediato ai sistemi interessati. Questo accesso è necessario per ripristinare il servizio o mitigare i danni. Gli account di override di emergenza possono fornire una risposta rapida concedendo l’accesso amministrativo d’emergenza.

Servizi di Emergenza

Durante un incendio o altra emergenza, i soccorritori possono necessitare di accesso immediato a piani edilizi, interruttori di utilità o informazioni sui materiali pericolosi. I sistemi di accesso d’emergenza possono garantire che le informazioni critiche siano disponibili quando ogni secondo conta.

Importanza di una Pianificazione Attenta del Break Glass

Nonostante il break glass access control sia uno strumento potente per le emergenze, le organizzazioni devono implementarlo con grande attenzione. L’uso improprio degli account break glass può effettivamente creare rischi per la sicurezza.

Per garantire un’implementazione di successo

- Controllare rigorosamente l’accesso alle credenziali break glass

- Implementare un monitoraggio e allerta robusti per rilevare qualsiasi utilizzo degli account break glass

- Stabilire e praticare procedure chiare per attivare e disattivare l’accesso

- Fornire una formazione approfondita alle persone con privilegi

- Testare regolarmente le procedure break glass per assicurarsi che funzionino quando necessario

Le organizzazioni possono beneficiare dell’accesso di emergenza utilizzandolo solo quando necessario, riducendo così i rischi.

Migliori Pratiche per il Break Glass Access Control

Ecco alcune pratiche fondamentali da seguire quando si implementa il break glass access control:

- Richiedere l’Autenticazione a Due Fattori: Anche per gli account break glass, le organizzazioni dovrebbero utilizzare l’autenticazione a due fattori per prevenire accessi non autorizzati. Tuttavia, il secondo fattore dovrebbe essere prontamente disponibile in un’emergenza. Ad esempio, potrebbe essere un token fisico conservato in modo sicuro.

- Limitare i Privilegi Break Glass: Gli account dovrebbero avere i privilegi minimi necessari per affrontare l’emergenza. Non devono avere diritti amministrativi completi che potrebbero essere abusati.

- Utilizzare Timeout Automatici: L’accesso break glass dovrebbe scadere automaticamente dopo un tempo impostato per prevenire un uso non autorizzato prolungato. Il tempo può essere esteso se l’emergenza continua, ma non dovrebbe essere indefinito.

- Condurre Verifiche Regolari: Tutto l’uso del break glass access dovrebbe essere sottoposto a una verifica approfondita. Successivamente, le parti responsabili dovrebbero esaminarlo per assicurarsi dell’appropriatezza e identificare eventuali miglioramenti necessari al processo.

- Fornire Istruzioni: Gli utenti con privilegi break glass necessitano di istruzioni chiare e dettagliate su come attivare l’accesso d’emergenza. Questo garantisce che vengano utilizzate in modo appropriato in situazioni di emergenza ad alta tensione.

Conclusione

Il break glass access control è uno strumento critico per gestire le emergenze negli ambienti IT. Controllando e monitorando l’accesso di emergenza, le organizzazioni assicurano che le azioni necessarie siano prese rapidamente in una crisi senza compromettere la sicurezza complessiva.

Tuttavia, questo tipo di accesso non sostituisce le buone pratiche di sicurezza. È una misura di ultima risorsa per vere emergenze. Una pianificazione attenta, controlli rigorosi e test regolari sono essenziali per un’implementazione di successo.

Le organizzazioni devono comprendere i principi del break glass access control per gestire efficacemente le emergenze. Devono anche seguire le migliori pratiche per mantenere misure di sicurezza solide.

Se è interessato a saperne di più su come proteggere i suoi dati sensibili e implementare efficaci break glass access control, la invitiamo a partecipare alla nostra prossima sessione demo con protagonista DataSunrise.