Controllo Granulare dell’Accesso ai Dati

Introduzione

Nell’odierno mondo orientato dai dati, le organizzazioni gestiscono enormi quantità di informazioni sensibili. Garantire che le persone giuste abbiano accesso ai dati al momento giusto è importante. Questo è cruciale per proteggere la sicurezza dei dati e la privacy. Qui entra in gioco il controllo granulare dell’accesso ai dati.

Il controllo granulare dell’accesso ai dati permette alle organizzazioni di impostare regole di accesso dettagliate per una migliore sicurezza e controllo sui propri dati. In questo articolo, esploreremo le basi dell’accesso granulare, i suoi vantaggi, le strategie di implementazione e le migliori prassi.

Che Cos’è il Controllo Granulare dell’Accesso ai Dati?

Il controllo granulare dell’accesso ai dati è un metodo di sicurezza che permette alle organizzazioni di controllare l’accesso ai dati a un livello dettagliato. Significa impostare regole su chi può accedere a cosa, basandosi su ruoli, importanza dei dati e necessità aziendali.

Il controllo granulare dell’accesso ai dati si concentra sul controllo dell’accesso a specifici elementi o record di dati all’interno di un’applicazione o database. Questo metodo è diverso da altri modelli di controllo dell’accesso che si concentrano sul controllo degli accessi a livello di applicazione o sistema.

Per esempio, considera un’applicazione sanitaria che memorizza le cartelle dei pazienti. L’accesso granulare permette ai medici di accedere solo alle cartelle mediche dei loro pazienti assegnati. Questo significa che il sistema limita l’accesso a informazioni sensibili come numeri di identificazione personale o dettagli finanziari.

Vantaggi del Controllo Granulare dell’Accesso ai Dati

Implementare l’accesso granulare offre diversi vantaggi alle organizzazioni:

- Sicurezza dei Dati Migliorata: Controllando chi può visualizzare i dati, le organizzazioni possono ridurre il rischio di accessi non autorizzati e violazioni dei dati. Le politiche di accesso limitano l’accesso degli utenti ai dati necessari per prevenire usi impropri. Gli utenti controllano i dati a cui possono accedere.

- Conformità con le Normative: Diverse industrie devono seguire regole rigide sulla protezione dei dati, come HIPAA nel settore sanitario o GDPR nell’Unione Europea. Il controllo granulare dell’accesso ai dati aiuta le organizzazioni a conformarsi alle normative imponendo regole di accesso rigide e monitorando le attività di accesso ai dati.

- Privacy dei Dati Migliorata: Con il controllo granulare dell’accesso ai dati, le organizzazioni possono proteggere la privacy delle informazioni sensibili limitando l’accesso ai soli individui autorizzati. Questo è particolarmente importante quando si tratta di informazioni identificabili personalmente (PII) o informazioni sanitarie protette (PHI).

- Efficienza Operativa Aumentata: Le organizzazioni possono migliorare l’efficienza e ridurre gli errori dando agli utenti accesso solo ai dati di cui hanno bisogno. Il controllo granulare dell’accesso ai dati semplifica la gestione dei diritti di accesso degli utenti. Definire e far rispettare le politiche a un livello più specifico aiuta a ottenere questo risultato.

Implementazione dei Controlli Granulari sull’Accesso ai Dati

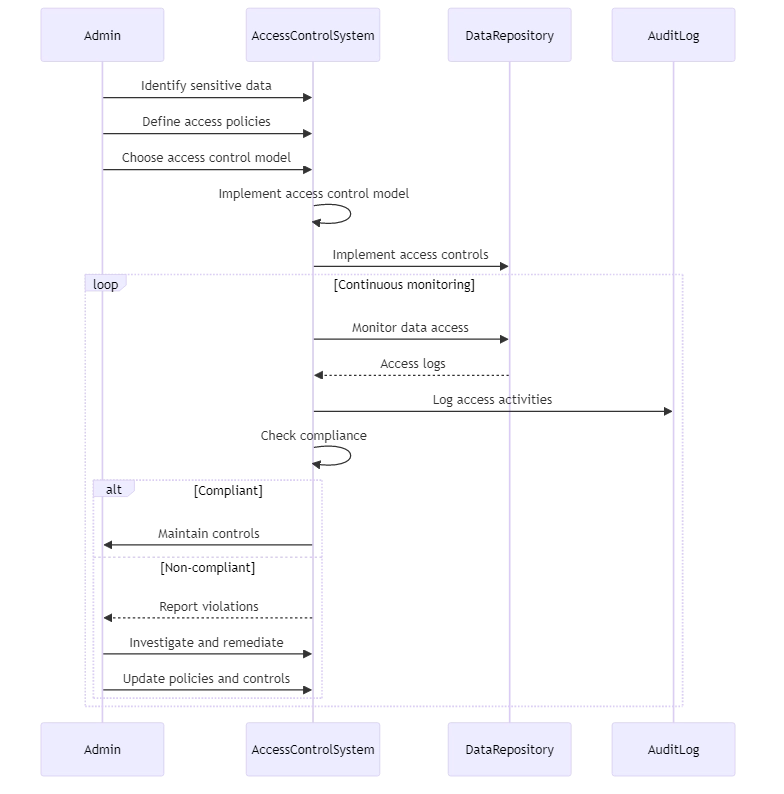

Per implementare l’accesso granulare, le organizzazioni possono seguire questi passaggi:

- Identificare i Dati Sensibili: Iniziare identificando i dati sensibili all’interno della propria organizzazione che richiedono il controllo granulare dell’accesso. Questo può includere informazioni sui clienti, dati finanziari, proprietà intellettuale o qualsiasi altro dato critico per il proprio business.

- Definire le Politiche di Accesso: Creare regole su chi può accedere a determinati dati e quando possono farlo, basandosi sulle informazioni sensibili. Considerare fattori come ruoli degli utenti, sensibilità dei dati, requisiti aziendali e conformità normativa.

- Scegliere un Modello di Controllo degli Accessi: Selezionare un modello di controllo degli accessi che si allinei con le esigenze della propria organizzazione. Modelli comuni includono role-based access control (RBAC), attribute-based access control (ABAC), e policy-based access control (PBAC). Ogni modello ha i suoi punti di forza e considerazioni, quindi scegliere quello che meglio si adatta ai propri requisiti.

- Implementare i Controlli di Accesso: Implementare il modello di controllo degli accessi scelto e far rispettare le politiche di accesso definite. Questo può comportare la decisione su chi può accedere a determinate informazioni, l’assegnazione di ruoli diversi agli utenti o l’integrazione con i sistemi di gestione delle identità.

- Monitorare e Auditare: Monitorare e auditare regolarmente le attività di accesso ai dati per garantire la conformità con le politiche di accesso definite. Implementare meccanismi di registrazione e reportistica per tracciare chi ha accesso ai dati e quando. Questo aiuta a rilevare e investigare eventuali tentativi di accesso non autorizzati o violazioni delle politiche.

Per esempio, consideriamo uno scenario in cui si ha una tabella di database chiamata customers che contiene informazioni sensibili sui clienti. Si vuole controllare chi può vedere determinate colonne di dati in base al loro ruolo. Solo gli utenti autorizzati devono avere accesso. Ecco un esempio di codice utilizzando SQL per creare ruoli e concedere permessi:

-- Creare ruoli CREATE ROLE sales_rep; CREATE ROLE manager; -- Concedere permessi ai ruoli GRANT SELECT (customer_id, name, email) ON customers TO sales_rep; GRANT SELECT ON customers TO manager; -- Creare utenti e assegnare ruoli CREATE USER john WITH PASSWORD 'password123'; CREATE USER sarah WITH PASSWORD 'password456'; GRANT sales_rep TO john; GRANT manager TO sarah;

In questo esempio, creiamo due ruoli: sales_rep e manager. Il rappresentante di vendita può vedere solo le colonne customer_id, name ed email nella tabella customers. Il manager, invece, può vedere l’intera tabella. Poi creiamo due utenti, john e sarah, e assegniamo loro i rispettivi ruoli.

John ha accesso solo all’ID cliente, al nome e all’email. Sarah può vedere tutto nella tabella customers. Questo dimostra il controllo granulare dell’accesso ai dati a livello di colonna.

Migliori Prassi per il Controllo Granulare dell’Accesso ai Dati

Per garantire un controllo granulare efficace, considerare le seguenti migliori prassi:

- Principio del Minimo Privilegio: Concedere agli utenti il livello minimo di accesso necessario per svolgere i loro compiti. Evitare di concedere permessi eccessivi che possono portare all’esposizione o all’uso improprio dei dati.

- Revisioni Regolari degli Accessi: Revisionare regolarmente l’accesso degli utenti per far corrispondere i loro compiti e responsabilità attuali. Rimuovere o modificare i diritti di accesso secondo necessità per mantenere il principio del minimo privilegio.

- Separazione dei Compiti: Implementare la separazione dei compiti per impedire a un singolo utente di avere un controllo eccessivo sui dati sensibili. Ad esempio, separare i ruoli di amministratori dei dati e revisori dei dati per mantenere i controlli e l’equilibrio.

- Memorizzazione Sicura dei Dati: Memorizzare in modo sicuro i dati sensibili utilizzando crittografia, tokenizzazione o altri meccanismi di protezione dei dati. Questo aggiunge un ulteriore livello di sicurezza in caso di tentativi di accesso non autorizzati.

- Formazione dei Dipendenti: Educare i dipendenti sull’importanza della sicurezza dei dati e le loro responsabilità nella protezione delle informazioni sensibili. Fornire formazione sulle politiche di controllo degli accessi e sulle migliori prassi per favorire una cultura di consapevolezza della sicurezza.

Conclusione

Il controllo granulare dell’accesso ai dati è un approccio potente per garantire la sicurezza dei dati sensibili all’interno delle organizzazioni. Gestire gli accessi ai dati in modo ravvicinato permette alle organizzazioni di migliorare la sicurezza dei dati, rispettare le normative, salvaguardare la privacy e operare in modo più efficace.

L’implementazione di controlli granulari sull’accesso ai dati implica l’identificazione dei dati sensibili, la definizione delle politiche di accesso, la scelta di un modello di controllo degli accessi appropriato e l’enforcement dei controlli di accesso. Le organizzazioni possono creare un robusto sistema di controllo dell’accesso ai dati seguendo le migliori prassi.

Queste prassi includono l’implementazione del principio del minimo privilegio, la conduzione di revisioni regolari degli accessi e la formazione dei dipendenti.