Ottimizzare l’Accesso ai Dati con i Sistemi di Controllo Accessi Universali

Introduzione

Oggi, le organizzazioni devono gestire e proteggere grandi quantità di dati archiviati in molti database nel nostro mondo sempre più focalizzato sui dati. Man mano che le violazioni dei dati diventano più sofisticate e frequenti, la necessità di misure di sicurezza robuste non è mai stata così critica. Entra in scena il controller di accesso universale – una soluzione rivoluzionaria che trasforma il nostro approccio al controllo degli accessi al database.

Questo articolo esplora il mondo dei controller di accesso universali, indagando sulla loro importanza nella gestione e sicurezza dei database moderni. Vedremo come questi strumenti possano aiutare a controllare l'accesso a varie fonti di dati. Questo garantirà la conformità e proteggerà le informazioni sensibili.

Che Cos'è il Controllo Accessi al Database?

Prima di approfondire il concetto di controllo accessi universale, tocchiamo brevemente i fondamenti del controllo accessi al database.

Un sistema di controllo accessi è uno strumento di sicurezza. Controlla chi può accedere ai dati in un database. Determina anche quali azioni possono essere eseguite con i dati. È la prima linea di difesa contro l'accesso non autorizzato, le violazioni dei dati e altre minacce alla sicurezza.

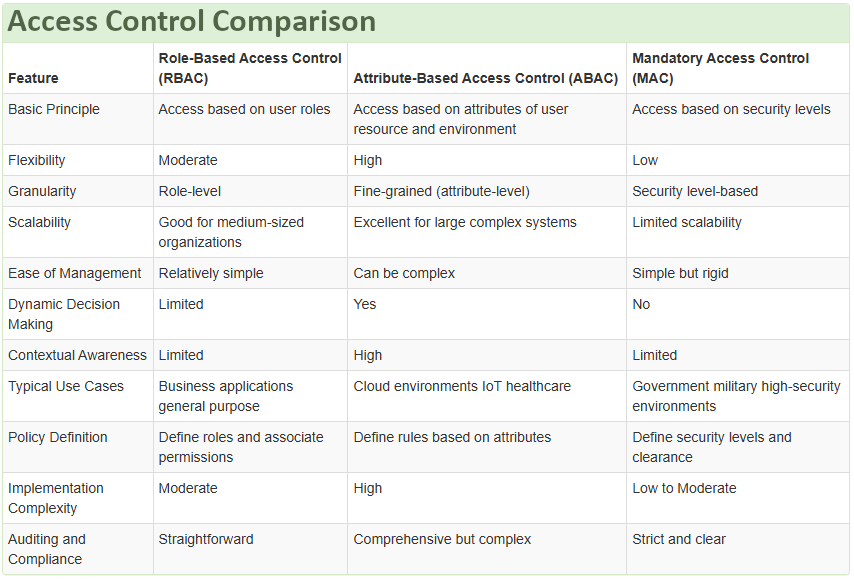

I metodi tradizionali di controllo accessi includono:

- Controllo Accessi Basato sui Ruoli (RBAC)

- Controllo Accessi Basato sugli Attributi (ABAC)

- Controllo Accessi Obbligatorio (MAC)

Questi metodi sono efficaci, ma affrontano difficoltà con le complessità degli ambienti di dati moderni. Questo è particolarmente vero quando si lavora con più fonti di dati.

Comprendere il Controllo Accessi Universale

Definizione di Controller di Accesso Universale

Un Controller di Accesso Universale è una soluzione di sicurezza avanzata che fornisce un controllo centralizzato degli accessi attraverso più database e fonti di dati. Agisce come un unico punto di controllo, consentendo agli amministratori di gestire e far rispettare le politiche di accesso in modo coerente in ambienti di dati diversi.

Le caratteristiche principali di un Controller di Accesso Universale includono:

- Gestione centralizzata delle politiche

- Supporto per diversi tipi di database

- Monitoraggio e auditing in tempo reale

- Regole dinamiche di controllo degli accessi

- Funzionalità di mascheramento e crittografia dei dati

Tutte queste funzionalità sono implementate nel software DataSunrise, uno delle soluzioni di controllo accessi ai dati più ampiamente utilizzate sul mercato. Presso DataSunrise, ci concentriamo sulla semplicità delle soluzioni sicure garantendo la sicurezza dei dati esistenti. Questo approccio offre due vantaggi chiave: Primo, il tempo di configurazione per le attività di sicurezza più essenziali è minimo con DataSunrise. Secondo, DataSunrise può operare in quattro modalità diverse, permettendovi di scegliere quella più sicura per le vostre esigenze.

Il Bisogno di Controllo Accessi Universale

Poiché le organizzazioni adottano ambienti ibridi e multi-cloud, la gestione del controllo accessi diventa sempre più complessa. I Controller di Accesso Universale affrontano questa sfida fornendo un approccio unificato alla sicurezza dei dati.

I vantaggi dell'implementazione di un Controller di Accesso Universale includono:

- Amministrazione semplificata

- Postura di sicurezza migliorata

- Miglioramento nella gestione della conformità

- Riduzione del rischio di violazioni dei dati

- Aumento della visibilità dei modelli di accesso ai dati

Implementare il Controllo Accessi Universale

Esistono diverse modalità per implementare il controllo accessi universale nel vostro ambiente di dati. Esploriamo alcuni approcci comuni:

1. Integrazione Nativa del Database

Questo metodo implica la configurazione delle politiche di controllo accessi direttamente all'interno di ciascun sistema di database. Sebbene sfrutti le funzionalità di sicurezza integrate, può essere difficile mantenere la coerenza tra i diversi tipi di database.

2. Implementazione a Livello di Applicazione

In questo approccio, la logica di controllo accessi è costruita nel livello delle applicazioni. Sebbene offra un controllo granulare, può portare a una maggiore complessità e potenziali lacune di sicurezza se non implementato correttamente.

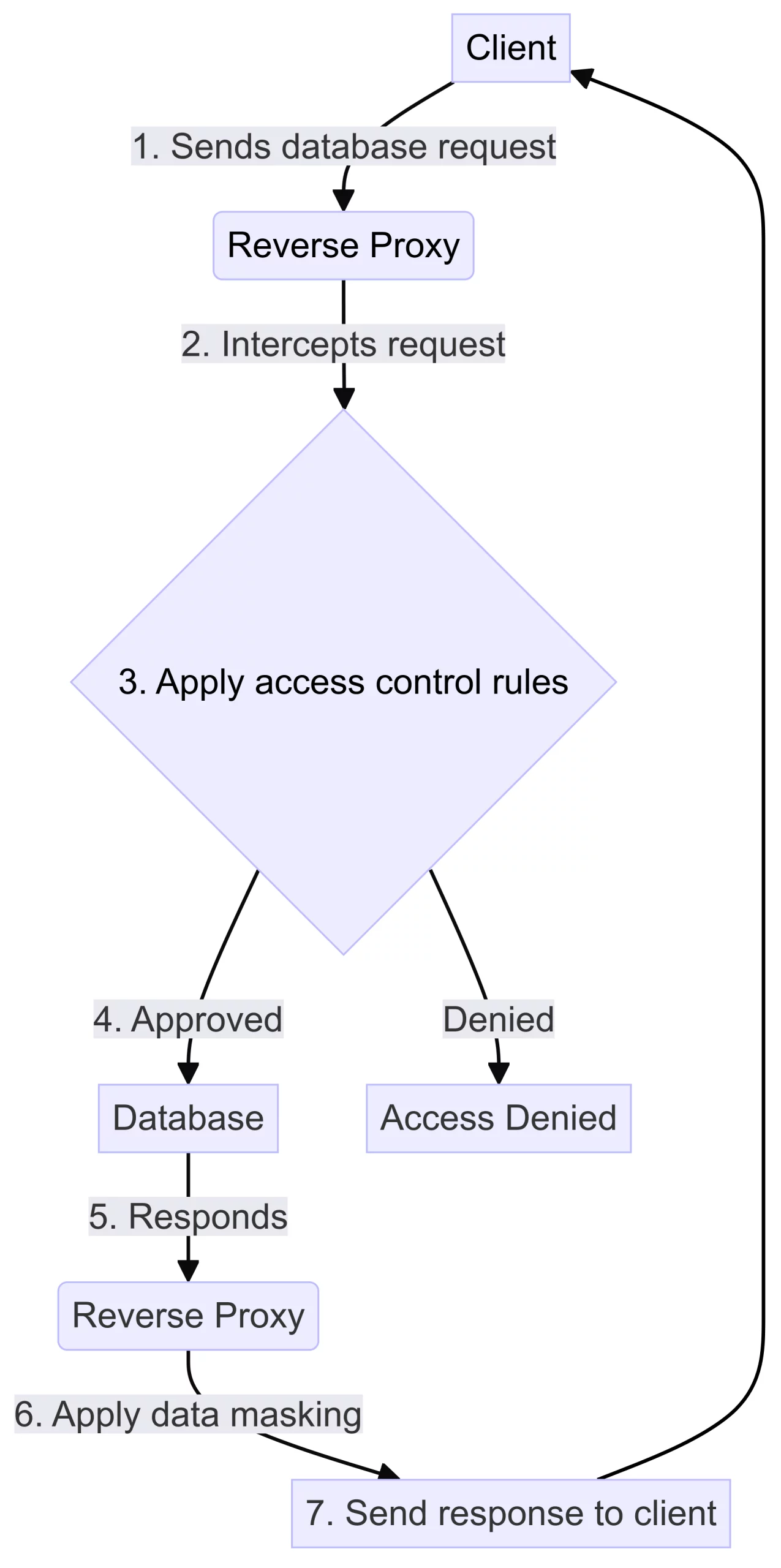

3. Approccio Middleware con Reverse Proxy

Il controllo accessi middleware sta guadagnando popolarità grazie alla sua flessibilità ed efficacia. Include un reverse proxy per le regole di accesso ai dati, mascheramento e auditing.

Questo tipo di controllo accessi sta diventando sempre più ampiamente utilizzato. È popolare perché è flessibile ed efficace. Approfondiamo questo metodo.

Il Controllo Accessi Middleware: Uno Sguardo più da Vicino

L'approccio middleware al controllo accessi universale comporta il dispiegamento di un reverse proxy tra i client e i server di database. Questo proxy intercetta tutte le richieste al database, applica le regole di controllo accessi, e inoltra le richieste approvate al database appropriato.

Come Funziona

Componenti Chiave

- Reverse Proxy: Agisce come intermediario tra client e database

- Motore delle Politiche: Definisce e fa rispettare le regole di controllo accessi

- Modulo di Auditing: Registra tutte le attività del database per analisi di conformità e sicurezza

- Motore di Mascheramento Dati: Applica tecniche di offuscamento dei dati per proteggere le informazioni sensibili

Vantaggi dell'Approccio Middleware

- Controllo centralizzato: Gestire le politiche di accesso da un unico punto

- Indipendente dal database: Funziona con vari tipi e versioni di database

- Non invasivo: Non sono richieste modifiche ai database o alle applicazioni esistenti

- Protezione in tempo reale: Applica le regole al volo per un controllo accessi dinamico

- Auditing completo: Cattura log dettagliati per conformità e analisi forense

Migliori Pratiche per il Controllo Accessi Universale

Per massimizzare l'efficacia della vostra implementazione di un Controller di Accesso Universale, considerate queste migliori pratiche:

- Adottare un approccio al privilegio minimo

- Rivedere e aggiornare regolarmente le politiche di accesso

- Implementare metodi di autenticazione robusti

- Usare la classificazione dei dati per guidare le decisioni di controllo accessi

- Condurre audit e valutazioni della sicurezza regolari

- Fornire formazione continua per amministratori e utenti

Sfide e Considerazioni

Sebbene i Controller di Accesso Universale offrano vantaggi significativi, ci sono alcune sfide da considerare:

- Impatto sulle prestazioni: La richiesta di proxy potrebbe introdurre latenza

- Complessità dell'installazione iniziale: La configurazione delle politiche per fonti di dati diverse può richiedere molto tempo

- Mantenere le politiche aggiornate: Sono necessarie revisioni regolari per mantenere la sicurezza

- Integrazione con i sistemi esistenti: Potrebbe richiedere modifiche all'architettura di rete

Tendenze Future nel Controllo Accessi Universale

Con l'evolversi della tecnologia, possiamo aspettarci di vedere avanzamenti nel Controllo Accessi Universale, tra cui:

- Raccomandazioni di politiche guidate dall'intelligenza artificiale

- Integrazione migliorata con i servizi cloud

- Supporto avanzato per scenari di computing IoT e edge

- Tecniche di mascheramento e crittografia dei dati più sofisticate

Conclusione

I Controller di Accesso Universale rappresentano un notevole avanzamento nella sicurezza dei database e nella gestione degli accessi. Utilizzando un sistema centralizzato, le organizzazioni possono migliorare il controllo degli accessi ai dati, la sicurezza, l'amministrazione e la conformità alle leggi sulla protezione dei dati.

Questo sistema permette alle organizzazioni di avere un maggiore controllo su chi può accedere ai dati. Inoltre, aiuta a potenziare le misure di sicurezza. Semplifica le attività amministrative e garantisce la conformità alle leggi sulla protezione dei dati.

L'approccio middleware offre un modo potente e non invasivo per ottenere il controllo accessi universale. Le organizzazioni possono controllare l'accesso, proteggere i dati e monitorare l'attività monitorando in tempo reale le richieste al database. Potete fare questo senza cambiare database o applicazioni.

Man mano che i sistemi di dati diventano più complessi, i Controller di Accesso Universale saranno cruciali per la protezione delle informazioni preziose e la conformità.

DataSunrise offre strumenti user-friendly e flessibili per gli audit dei database, il mascheramento e la conformità. Per sperimentare personalmente la potenza del controllo accessi universale, visitate il nostro sito web DataSunrise.com per una demo online e scoprite come le nostre soluzioni possono migliorare la sicurezza del vostro database attraverso più fonti di dati.