Che cos’è la Sicurezza delle Identità Non Umane?

Il tuo browser utilizza una connessione crittografata con il server mentre leggi questo. Esistono numerosi algoritmi e metodi che autorizzano la tua applicazione sul server, spesso senza che tu te ne accorga. Di conseguenza, nel panorama digitale odierno, la sicurezza dei sistemi è diventata più complessa, in parte a causa della rapida ascesa delle identità non umane.

Mentre le organizzazioni adottano servizi cloud, automazione e API di LLM, le identità non umane — come applicazioni, API, bot e servizi — svolgono un ruolo fondamentale nelle operazioni quotidiane. Proteggere queste identità non umane è essenziale per proteggere i dati sensibili e prevenire accessi non autorizzati. Una delle sfide più grandi? Mettere in sicurezza le chiavi API, i token e i certificati utilizzati per autenticare e autorizzare queste identità non umane.

In questo articolo, esploreremo il concetto di sicurezza delle identità non umane, perché è cruciale proteggere chiavi API e token, e come strumenti come Data Security Posture Management (DSPM) possono aiutare le organizzazioni a raggiungere questo obiettivo. Con l’aumento delle identità non umane, la posta in gioco per la protezione dei dati non è mai stata così alta.

Cosa sono le Chiavi API o Token?

Le chiavi API e i token sono pezzi di informazione sensibili utilizzati per autenticare e autorizzare l’accesso a servizi o sistemi. Anche se non sono classificati come informazioni personali identificabili (PII) e non sono ancora protetti dalle leggi sulla PII, possono comunque causare gravi violazioni dei dati se compromessi. Ecco alcuni esempi di come possono verificarsi queste violazioni.

Chiave API Claude (Anthropic):

sk-ant-api03-ZGTFrtwQiHEhvUgP2BXgcNt10uf81TQ4pMf7p7S68zgjq25T...wCPAn9z-xgQgY...mMUoMHDDLpYpc1LfVsw-RPJ4rQYY

Chiave API Open AI:

sk-prod-jt5s1gettW5fxb4tU0DoWYk3Ztk3PESY8o9aBGdkb774ZuvXF...Edfd5NJmyyB8CLy_qpvWT3BlbkFJs9q9gws8SpFKAgmBm4hNwjRx-P167Vz0AzZYC8d5L0xuRMUdeIkCXAzki2KH5HOJ4ymXE3WqHH

Chiave API Gemini (Google):

AIzaSyCR-xaBewyL8pl2FEhPc8CrdVFVykxfTSF

Chiave segreta e token OAuth Google API:

{"installed":{"client_id":"1097288213321-fduqo786hj08l...thd3qb7f76jiss.apps.googleusercontent.com","project_id":"gdoctohtml","auth_uri":"https://accounts.google.com/o/oauth2/auth","token_uri":"https://oauth2.googleapis.com/token","auth_provider_x509_cert_url":"https://www.googleapis.com/oauth2/v1/certs","client_secret":"GOSSPD-P6UhBjk...pEHgsY8Lw7SyhXN","redirect_uris":["http://localhost"]}}{"token": "ya29.a0ARW5m76GtzrP_VhAnukHEln2djhL511b...jn3JJxvPtajABY7es8TRUdKo9xE9ChSqYdnpY0eIZS2kNMKZVanon3Wz_lCvi6cldPGMCZitPjHP2WFq2r1RfJHt79PCibBVGDRAnxEiAEFmMSUJNpesTnE70B3mulh37XwAaCgYKARcSARISFQHTR2MiYLt3zOncChX3MdLlZuBQ3Q0177", "refresh_token": "1//09v7feFBmpvamCgYIARAAGAkSNwF-L9IrfujY0gCsx84I3...fNgs8pGsNkYzhNylYCtXiGqniCc7YbVMorIDc2DsCZeBSsSbOx0", "token_uri": "https://oauth2.googleapis.com/token", "client_id": "1097288213458-fduqo87al708lsl3opkhd3qb7f76jiss.apps.googleusercontent.com", "client_secret": "GOSSPD-P6UhBjkT7...gsY8Lfewo7SyhXN", "scopes": ["https://www.googleapis.com/auth/documents.readonly"], "universe_domain": "googleapis.com", "account": "", "expiry": "2024-12-25T12:41:12.781910Z"}Perché è Critica la Sicurezza delle Identità Non Umane?

Le identità non umane spesso hanno accesso esteso alle risorse. Queste identità vengono utilizzate per eseguire attività di automazione, interagire con i database e persino prendere decisioni. A differenza delle identità umane, queste identità utilizzano tipicamente chiavi API, token OAuth e certificati per l’autenticazione. L’uso improprio di queste credenziali può causare danni significativi, poiché spesso hanno un ampio accesso e controllo sulle risorse. Pertanto, proteggere queste chiavi e token è fondamentale.

L’Ascesa delle Identità Non Umane

Il passaggio al cloud computing, ai microservizi e alle API ha alimentato l’aumento delle identità non umane. Le applicazioni comunicano tra loro più frequentemente che mai, scambiando dati ed eseguendo attività senza intervento umano. Di conseguenza, il numero di chiamate API e flussi di lavoro automatizzati è esploso. Infatti, le identità non umane superano spesso in numero quelle umane.

Ma con questo aumento arrivano maggiori rischi per la sicurezza. Le identità non umane si basano su chiavi API, token e certificati per l’autenticazione e l’autorizzazione. Se compromesse, queste credenziali possono essere utilizzate per rubare dati, interrompere i servizi o lanciare ulteriori attacchi. Le organizzazioni devono prioritizzare la sicurezza delle identità non umane per prevenire queste minacce.

Cos’è la Sicurezza delle Identità Non Umane?

La sicurezza delle identità non umane si riferisce al processo di scoperta, protezione e gestione delle credenziali utilizzate da entità non umane, come applicazioni, servizi, API e bot. A differenza degli utenti umani, le identità non umane non accedono con un nome utente e una password. Invece, utilizzano chiavi API, token OAuth e certificati per autenticarsi e interagire con altri sistemi.

Il focus principale della sicurezza delle identità non umane è:

- Scoprire le identità non umane e le credenziali che utilizzano.

- Proteggere le chiavi API, i token e i certificati dal compromissione.

- Monitorare l’uso e rilevare eventuali attività sospette.

Scoperta: Trovare Dati Sensibili Non Umani

Una delle maggiori sfide nella protezione delle identità non umane è la scoperta. Molte organizzazioni hanno identità non umane sparse nei loro sistemi e ambienti cloud. Queste identità spesso non vengono notate, rendendole obiettivi principali per gli attaccanti.

Il primo passo nella scoperta delle identità non umane è identificare tutte le chiavi API, i token e i certificati in uso. Questo può essere un compito arduo, soprattutto negli ambienti cloud dove le applicazioni interagiscono con numerosi servizi. Inoltre, queste credenziali sono spesso codificate nei programmi o memorizzate in posizioni non sicure, aumentando il rischio di esposizione.

Gli strumenti di scoperta automatizzati possono aiutare le organizzazioni a localizzare e inventariare queste credenziali. Una volta identificate, è essenziale assicurarsi che siano protette correttamente, criptate e ruotate regolarmente per prevenire l’accesso non autorizzato.

Automazione della Scoperta con Strumenti Generali

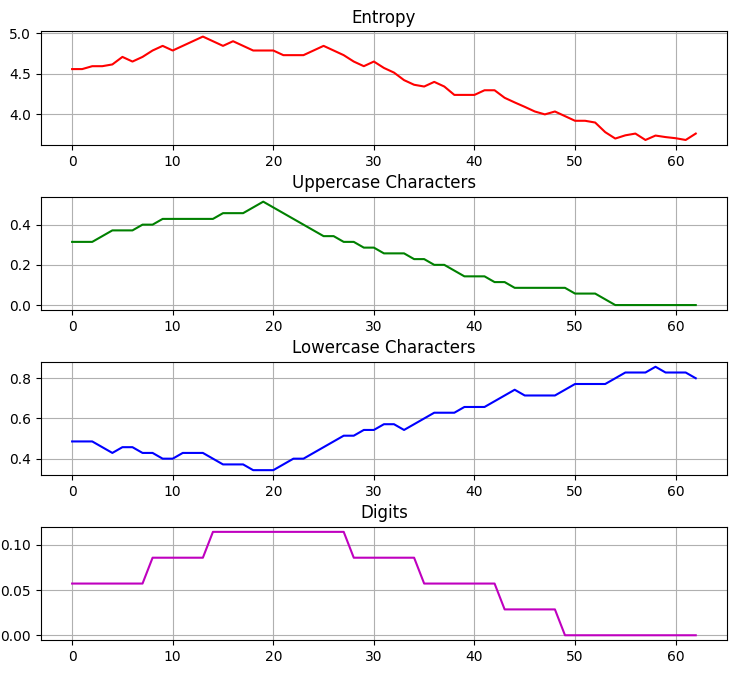

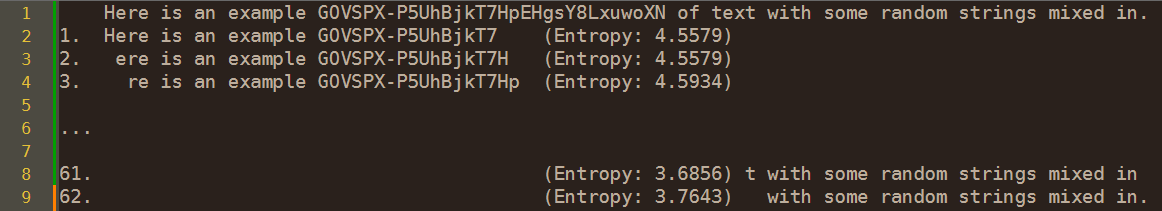

I metodi per la scoperta di token o chiavi API dipendono dal set di caratteri del token. Come si vede negli esempi seguenti, l’entropia raggiunge il picco quando la finestra di analisi copre i caratteri del token.

Per la maggior parte delle chiavi API, la frequenza di caratteri maiuscoli, minuscoli e numerici dovrebbe essere approssimativamente uguale quando la finestra di test scorrevole copre completamente la sequenza della chiave.

Inoltre, gli approcci con espressioni regolari e ricerche dirette sono metodi fattibili. Anche se sono semplici da implementare, richiedono corrispondenze esatte. Questa limitazione può essere mitigata utilizzando contatori di simboli variabili (‘{10,25}’ nel prossimo esempio).

import re

# Esempio di pattern per chiavi API (adattalo al tuo ambiente)

api_key_pattern = r"[A-Z0-9]{10,25}(-[A-Z0-9]{10,25})?"

text = "Ecco una possibile chiave API: GOVSPX-P0hBjkT7Hp e alcune sporcizie: ABC123."

matches = re.findall(api_key_pattern, text)

print(matches)Questo dovrebbe produrre:

'GOVSPX-P0hBjkT7Hp'

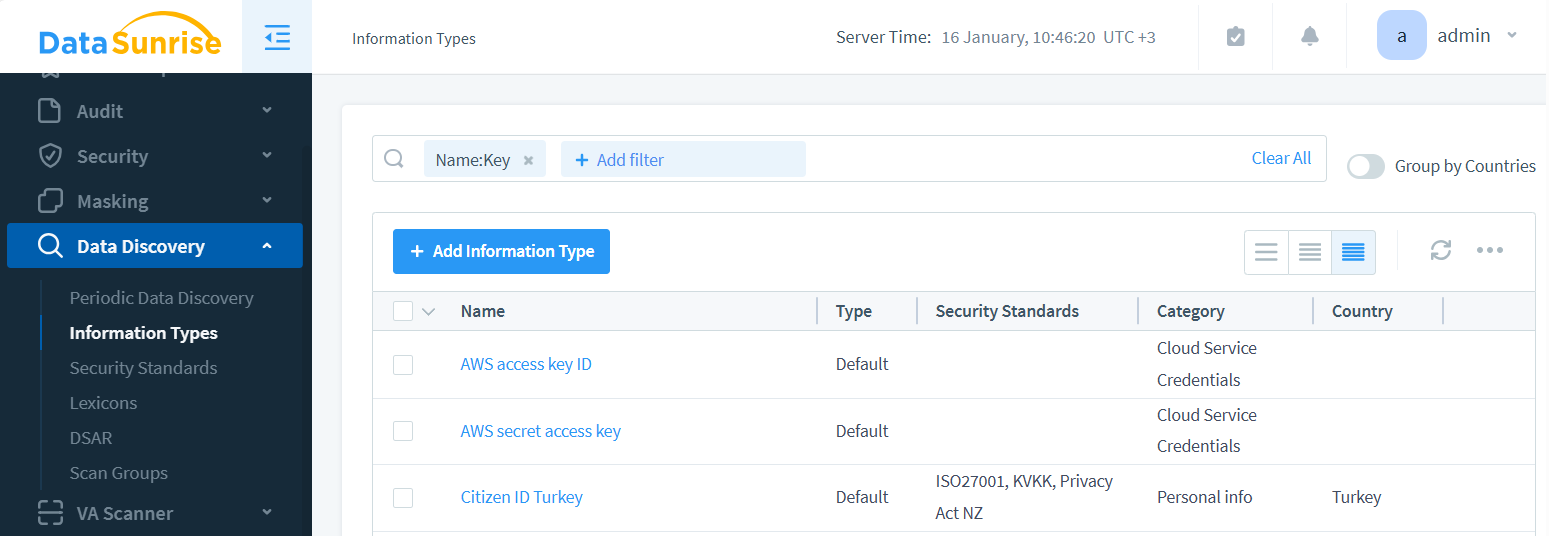

DataSunrise offre ampie opzioni per definire espressioni regolari per abbinare dati sia strutturati che non strutturati. Puoi definire in modo flessibile e coerente Tipi di Informazioni e i loro Attributi, centralizzandoli per tutte le varianti di chiavi API o token potenziali.

Proteggere Chiavi API e Token

Una volta scoperte le identità non umane e le credenziali associate, il passo successivo è proteggerle. Le chiavi API, i token e i certificati sono come password per le entità non umane. Se un attaccante ottiene l’accesso, può impersonare l’applicazione o il servizio e ottenere accesso non autorizzato ai sistemi critici.

Esistono diverse best practice per proteggere le chiavi API e i token:

- Archiviare le chiavi in modo sicuro: Evitare di memorizzare chiavi e token in repository di codice o file di testo in chiaro. Piuttosto, utilizzare soluzioni di archiviazione sicura come i sistemi di gestione dei segreti.

- Crittografare i dati sensibili: Assicurarsi che tutte le chiavi, i token e i certificati siano crittografati a riposo e in transito.

- Ruota regolarmente le chiavi: Implementa una rotazione regolare delle chiavi per ridurre il rischio che le credenziali a lunga durata vengano compromesse. La maggior parte dei fornitori di servizi cloud offre una gestione centralizzata delle credenziali (esempio AWS), dove puoi stabilire politiche di rotazione appropriate.

- Limitare l’accesso: Applicare il principio del privilegio minimo limitando i permessi concessi a chiavi API e token.

Protezione delle Identità Non Umane con il Mascheramento

Il mascheramento è un’altra tecnica comunemente usata per proteggere credenziali non umane sensibili. In particolare, il mascheramento dei dati comporta l’offuscamento dei dati sensibili in modo che siano nascosti agli utenti non autorizzati, consentendo comunque al sistema di funzionare normalmente. Il mascheramento può essere applicato a chiavi API, token e altri dati sensibili per proteggerli dall’esposizione in log, messaggi di errore, o interfacce delle applicazioni.

Usando il mascheramento dinamico, le organizzazioni possono ridurre il rischio di esposizione accidentale di credenziali sensibili e garantire che rimangano nascoste agli utenti non autorizzati. Mantenere la usabilità dei dati durante il mascheramento è cruciale. Un mascheramento efficace richiede impostazioni di privilegio ben definite per assicurarsi che solo utenti autorizzati lo inneschino, ma potrebbe non essere sempre la soluzione ideale. Al contrario, misure di sicurezza passive, come l’auditing e la scoperta di identità non umane, sono spesso più facili da implementare.

Usare DSPM per Automatizzare la Sicurezza delle Identità Non Umane

La Gestione della Postura di Sicurezza dei Dati (DSPM) è uno strumento potente che automatizza la protezione delle identità non umane negli ambienti cloud. Gli strumenti DSPM forniscono una piattaforma centralizzata per scoprire, proteggere e monitorare i dati sensibili, incluse chiavi API, token e certificati. Questo è importante poiché

In un ambiente cloud moderno, tenere traccia di tutte le identità non umane e delle credenziali associate può essere travolgente. Gli strumenti DSPM semplificano questo processo scoprendo automaticamente le identità non umane e le loro credenziali, fornendo visibilità in tempo reale sul loro utilizzo e avvisando gli amministratori di qualsiasi attività sospetta.

Come Funziona il DSPM

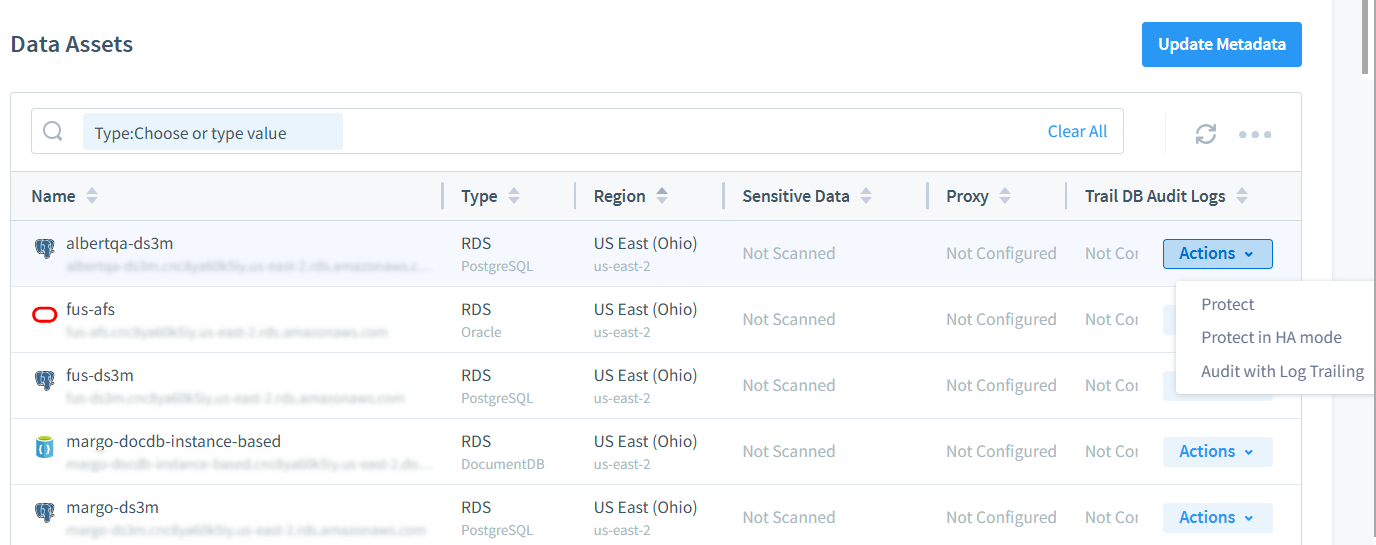

Gli strumenti DSPM funzionano scansionando gli ambienti cloud per identificare le risorse. Una volta individuate, gli strumenti DSPM aiutano a proteggerle applicando la configurazione di DataSunrise, mascherando e assicurandosi che siano memorizzate in posizioni sicure.

Oltre a proteggere le identità non umane, gli strumenti DSPM forniscono anche preziose informazioni sulla postura di sicurezza complessiva di un’organizzazione. Automatizzando la scoperta e la protezione delle credenziali sensibili, gli strumenti DSPM consentono ai team di sicurezza di concentrarsi su compiti di livello superiore, come la caccia alle minacce e la risposta agli incidenti.

Con DataSunrise, puoi implementare DSPM senza sforzo, proteggendo più risorse cloud in pochi clic. Dopo una scansione iniziale dell’account e il deployment del server DataSunrise, tutte le risorse sono pronte per essere protette.

DataSunrise offre una gamma di funzionalità di automazione della scoperta, consentendoti di utilizzare espressioni regolari o funzioni più avanzate per rilevare chiavi API e token. Include anche funzioni di sicurezza basate sui dati, permettendoti di gestire la protezione delle identità non umane anche nei casi di formattazione incoerente.

I Benefici del DSPM per la Sicurezza dell’Identità Non Umana

Utilizzare uno strumento DSPM per gestire la sicurezza delle identità non umane offre diversi benefici:

- Automazione: Gli strumenti DSPM automatizzano la scoperta e protezione delle risorse con credenziali sensibili, riducendo il rischio di errore umano.

- Gestione centralizzata: Con DSPM, le organizzazioni possono gestire tutte le identità non umane e le loro credenziali da una singola piattaforma, facilitando l’applicazione delle politiche di sicurezza.

- Monitoraggio in tempo reale: Gli strumenti DSPM forniscono visibilità in tempo reale sull’utilizzo delle credenziali non umane, aiutando a rilevare attività sospette prima che portino a una violazione.

- Conformità: Automatizzando la protezione delle credenziali sensibili, gli strumenti DSPM aiutano le organizzazioni a rispettare le normative del settore come GDPR e HIPAA.

Sommario e Conclusione

Nell’attuale panorama digitale, la sicurezza delle identità non umane è più importante che mai. Di conseguenza, con l’adozione di servizi cloud, automazione e API, il numero di identità non umane è cresciuto esponenzialmente. Proteggere le chiavi API, i token e i certificati che queste identità utilizzano è essenziale per prevenire accessi non autorizzati e violazioni dei dati.

I passaggi chiave per garantire la sicurezza delle identità non umane includono la scoperta di tutte le credenziali non umane, l’applicazione del mascheramento e della crittografia per proteggerle e l’uso di strumenti DSPM per automatizzarne la sicurezza. Adottando queste pratiche, le organizzazioni possono garantire che le loro identità non umane rimangano sicure e protette.

DataSunrise e la Sicurezza delle Identità Non Umane

DataSunrise offre strumenti flessibili e all’avanguardia per la sicurezza del database, inclusa la Gestione della Postura di Sicurezza dei Dati (DSPM). Con caratteristiche come il monitoraggio delle attività, la valutazione delle vulnerabilità e il mascheramento, DataSunrise assicura che i dati sensibili — incluse chiavi API, token e certificati — rimangano sicuri. Per vedere come DataSunrise può aiutarti a proteggere le tue identità non umane, visita il nostro sito web per programmare una demo online.