Migliorare la Sicurezza dei Dati con la Crittografia Redshift

Amazon Redshift è una potente soluzione di data warehouse offerta da AWS. Poiché le aziende memorizzano informazioni sensibili in Redshift, garantire la sicurezza dei dati diventa fondamentale. La crittografia Redshift gioca un ruolo vitale nel proteggere i suoi dati preziosi da accessi non autorizzati. Questo articolo discuterà la crittografia Redshift, spiegando come proteggere i dati e seguire le regole di sicurezza.

Che Cos’è la Crittografia Redshift?

La crittografia Redshift è una caratteristica di sicurezza che protegge i dati sia a riposo che in transito. Utilizza avanzati algoritmi di crittografia per scomporre le informazioni, rendendole illeggibili a chiunque non abbia le chiavi di decrittazione appropriate. Redshift offre due tipi principali di crittografia: lato server e lato client. Ogni tipo ha i suoi vantaggi e casi d’uso, permettendo di scegliere l’opzione migliore per le esigenze di sicurezza.

Crittografia Lato Server in Redshift

La crittografia lato server avviene automaticamente sul lato AWS. Quando si abilita questa funzione, Redshift crittografa i dati prima di salvarli su disco nei loro data center.

I dati rimangono crittografati fino a quando si richiede l’accesso. Redshift decrittografa le informazioni e le invia. Questo processo avviene in modo trasparente, richiedendo uno sforzo minimo da parte dell’utente.

Ad esempio, immagina di memorizzare la cronologia degli acquisti dei clienti in Redshift. Quando si abilita la crittografia lato server, i data center AWS memorizzano questi dati sensibili crittografati. Redshift decrittografa i dati durante l’analisi, garantendo accesso sicuro alle informazioni per il lavoro.

Crittografia Lato Client per Redshift

La crittografia lato client mette l’utente al controllo del processo di crittografia. Si crittografano i dati prima di caricarli su Redshift. Questo approccio richiede più sforzo dall’utente, in quanto occorre gestire il processo di crittografia, le chiavi e qualsiasi strumento correlato. Fornisce un livello aggiuntivo di sicurezza crittografando i dati prima ancora che lascino i sistemi.

Considera uno scenario in cui si gestiscono dati finanziari altamente sensibili. Si potrebbe scegliere di crittografare questi dati utilizzando gli strumenti di crittografia prima di inviarli a Redshift. Questo assicura che anche se qualcuno intercetta i dati durante la trasmissione, non sarà in grado di leggerli senza le chiavi di crittografia dell’utente.

Crittografia a Livello di Cluster Redshift

Redshift organizza i dati in cluster, che sono gruppi di risorse di calcolo. Abilitare la crittografia per interi cluster garantisce la protezione di tutti i database all’interno di quel cluster. Quando si abilita la crittografia del cluster, Redshift utilizza un’architettura a quattro livelli di chiavi per mettere in sicurezza i dati.

Questa architettura include:

- Chiavi di crittografia dei dati per ogni blocco di dati

- Chiavi di database che crittografano le chiavi di crittografia del blocco

- Chiavi di cluster che crittografano le chiavi di database

- Una chiave principale che sovrintende a tutto il processo

Ad esempio, se si dispone di un cluster contenente dati sui clienti, informazioni sui prodotti e registri delle vendite, abilitare la crittografia del cluster proteggerà tutti questi dati sotto lo stesso ombrello di crittografia.

Crittografia del Database Redshift

All’interno di un cluster, è possibile avere più database. Redshift permette di abilitare la crittografia su singoli database durante la creazione di un nuovo cluster. Questo processo utilizza chiavi fornite da Amazon Key Management Service (KMS). Si può scegliere tra chiavi gestite dal cliente (CMK) o chiavi gestite da AWS.

Ad esempio, durante la configurazione di un nuovo cluster Redshift per la piattaforma e-commerce, si potrebbero creare database separati per i profili degli utenti, i cataloghi di prodotti e la cronologia degli ordini. Abilitare la crittografia del database garantisce che ciascuno di questi database sia protetto individualmente, anche all’interno dello stesso cluster.

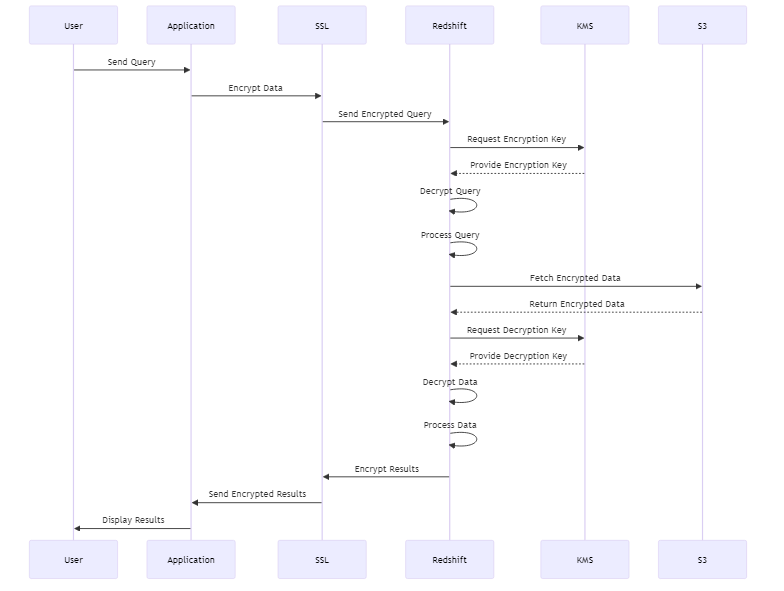

Crittografia per i Dati in Transito

Redshift protegge attivamente i dati durante la memorizzazione e garantisce anche la sicurezza dei dati quando vengono trasferiti tra le applicazioni e i server Redshift. Questo è chiamato crittografia in transito. Redshift abilita connessioni SSL (Secure Sockets Layer) per JDBC e ODBC, assicurando che i dati siano crittografati durante la trasmissione.

Quando il team di analisi esamina i dati in Redshift, la richiesta e i dati vengono crittografati mentre si spostano attraverso la rete. Questo impedisce agli intercettatori di intercettare e leggere le informazioni.

Modificare le Impostazioni di Crittografia

Man mano che le esigenze di sicurezza evolvono, potrebbe essere necessario cambiare le impostazioni di crittografia di Redshift. AWS permette di modificare le impostazioni di crittografia per i cluster esistenti. Si può aggiungere crittografia a cluster non crittografati o cambiare il tipo di chiave di crittografia utilizzata.

Immagina di aver iniziato con un cluster Redshift non crittografato per un piccolo progetto. Man mano che il progetto cresce e inizia a gestire dati più sensibili, si può decidere di abilitare la crittografia. È possibile farlo tramite la console AWS o l’interfaccia a riga di comando, e Redshift migrerà i dati a un nuovo cluster crittografato.

Esempi di Crittografia Redshift

Per comprendere meglio come funziona la crittografia Redshift in pratica, esaminiamo alcuni esempi di codice SQL:

Creare una tabella crittografata:

CREATE TABLE dati_sensibili_clienti ( customer_id INT, name VARCHAR(100), email VARCHAR(100), credit_card VARCHAR(255) ) ENCRYPTED;

Inserire dati crittografati utilizzando la crittografia AES:

INSERT INTO dati_sensibili_clienti (customer_id, name, email, credit_card)

VALUES (

1,

'John Doe',

'john@example.com',

AES_ENCRYPT('1234-5678-9012-3456', 'my_encryption_key')

);

Creare una vista con crittografia a livello di colonna:

CREATE VIEW vista_sicura_clienti AS SELECT customer_id, name, email, AES_ENCRYPT(credit_card, 'view_encryption_key') AS encrypted_credit_card FROM dati_sensibili_clienti;

Interrogare dati crittografati:

SELECT customer_id, name, email, AES_DECRYPT(encrypted_credit_card, 'view_encryption_key') AS decrypted_credit_card FROM vista_sicura_clienti;

Abilitare la crittografia del cluster:

ALTER CLUSTER my_redshift_cluster ENCRYPTED WITH KMS_KEY_ID 'arn:aws:kms:region:account-id:key/key-id';

Creare un database crittografato:

CREATE DATABASE encrypted_db ENCRYPTED WITH KMS_KEY_ID 'arn:aws:kms:region:account-id:key/key-id';

Ruotare le chiavi di crittografia:

ALTER TABLE dati_sensibili_clienti ROTATE ENCRYPTION KEY;

Questi esempi dimostrano vari aspetti della crittografia Redshift, tra cui la crittografia a livello di tabella, la crittografia a livello di colonna utilizzando funzioni AES, la crittografia del cluster e del database e la rotazione delle chiavi.

Ricorda che in uno scenario reale, si utilizzerebbero metodi più sicuri per la gestione delle chiavi di crittografia, come AWS Key Management Service, piuttosto che hardcodificarle nelle dichiarazioni SQL.

Incorporando queste tecniche di crittografia nelle pratiche di gestione dei dati Redshift, puoi migliorare significativamente la sicurezza dei dati sensibili, proteggendoli da accessi non autorizzati sia a riposo che in transito.

Migliori Pratiche per la Crittografia Redshift

Per massimizzare l’uso della crittografia Redshift, considera queste migliori pratiche:

- Criptare sempre i dati sensibili, sia a riposo che in transito.

- Utilizzare chiavi forti e uniche per ogni cluster o database.

- Ruotare regolarmente le chiavi di crittografia per migliorare la sicurezza.

- Monitorare e auditare le impostazioni di crittografia e l’utilizzo delle chiavi.

- Formare il team sulle corrette pratiche di crittografia e gestione delle chiavi.

Ad esempio, si potrebbe stabilire un programma trimestrale di rotazione delle chiavi per i cluster Redshift. Questo assicura che, anche se una chiave fosse compromessa, si ridurrebbe al minimo la finestra di vulnerabilità.

Conclusione

La crittografia Redshift è uno strumento potente per proteggere i dati preziosi. Comprendendo e implementando le varie opzioni di crittografia disponibili, si può migliorare significativamente la postura di sicurezza dei dati.

Seleziona misure di crittografia e sicurezza per l’ambiente Redshift. È possibile implementare queste misure lato server o lato client. È anche possibile applicarle a livello di cluster o di database. Questo aiuterà a garantire una protezione costante dei dati.

Ricorda che la sicurezza dei dati è un processo continuo. Rivedi e aggiorna regolarmente le strategie di crittografia per stare al passo con le potenziali minacce. Puoi utilizzare la crittografia Redshift per memorizzare e analizzare i dati in sicurezza. Misure di sicurezza forti daranno la fiducia nella protezione dei dati.