Impatto degli Attacchi di Esecuzione di Codice Remoto

Che Cos’è l’Esecuzione di Codice Remoto (RCE)?

L’Esecuzione di Codice Remoto, spesso abbreviata come RCE, è un tipo di attacco informatico che consente a un attaccante di eseguire codice arbitrario su una macchina o ambiente target. Questo concede all’attaccante il pieno controllo sull’applicazione o sistema vulnerabile. Gli attacchi RCE sono estremamente pericolosi, poiché permettono a un avversario di eseguire qualsiasi azione per cui l’applicazione o l’utente compromesso ha i permessi.

Le vulnerabilità RCE spesso sorgono a causa di una convalida e sanitizzazione insufficienti degli input nelle applicazioni che trattano input utente non fidati. Se l’input fornito dall’utente non viene validato correttamente prima di essere utilizzato in operazioni sensibili alla sicurezza come query del database, operazioni sul file system o comandi di sistema, un attaccante potrebbe essere in grado di iniettare ed eseguire codice malevolo.

Impatto degli Attacchi di Esecuzione di Codice Remoto

L’impatto di un attacco RCE riuscito può essere grave, a seconda dei privilegi dell’applicazione sfruttata. Nel peggiore dei casi, l’RCE può permettere a un attaccante di prendere completamente il controllo del sistema vulnerabile e accedere ai dati sensibili, installare malware e utilizzare la macchina compromessa per ulteriori attacchi. Alcune possibili conseguenze dell’RCE includono:

- Furto di dati sensibili: L’attaccante può accedere ed esfiltrare informazioni sensibili memorizzate sul sistema o accessibili all’applicazione, come dati dei clienti, registri finanziari, proprietà intellettuale, ecc.

- Installazione di malware: L’RCE spesso consente l’installazione di malware come ransomware, spyware, trojan, rootkit e bot, permettendo all’attaccante di mantenere l’accesso e il controllo anche dopo l’attacco iniziale.

- Movimenti laterali: Una macchina compromessa può essere utilizzata come punto d’appoggio per lanciare ulteriori attacchi contro altri sistemi sulla stessa rete, permettendo all’attaccante di muoversi lateralmente e compromettere risorse aggiuntive.

- Danno alla reputazione: Gli attacchi RCE che causano violazioni dei dati o interruzioni del servizio possono danneggiare gravemente la reputazione di un’organizzazione e portare alla perdita della fiducia dei clienti.

Tipi di Attacchi di Esecuzione di Codice Remoto

Gli attacchi RCE possono assumere varie forme a seconda della vulnerabilità sfruttata. Alcuni tipi comuni di RCE includono:

SQL Injection

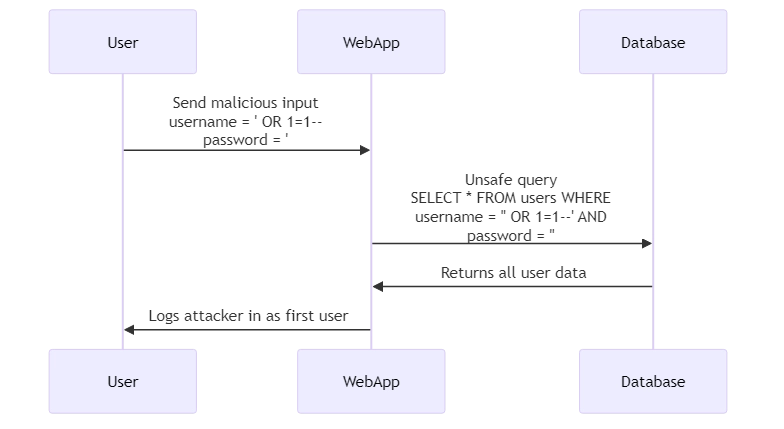

La SQL injection è un tipo di attacco RCE che prende di mira le applicazioni che costruiscono query SQL basate sugli input degli utenti senza una corretta convalida. Un attaccante crea input malevolo contenente codice SQL, che viene poi eseguito dal database. Per esempio:

SELECT * FROM users WHERE username = '' OR 1=1--' AND password = '';

Questo input porta la query SQL a diventare:

SELECT * FROM users WHERE username = '' OR 1=1-- AND password = '';

I due trattini (–) commentano il resto della query, rimuovendo di fatto il controllo della password. La condizione 1=1 è sempre vera, quindi questo fa sì che l’attaccante esegua il login come primo utente nel database.

Per abilitare questo attacco, l’applicazione dovrebbe costruire la query interpolando direttamente l’input dell’utente, come:

$query = "SELECT * FROM users WHERE username = '$_POST[username]' AND password = '$_POST[password]'";

Per prevenire l’SQL injection, l’input utente non dovrebbe mai essere incluso direttamente nelle query SQL. Invece, dovrebbero essere utilizzate query parametrizzate o prepared statement.

Command Injection

Il command injection RCE si verifica quando un’applicazione passa input utente non sicuri in una shell di sistema. Gli attaccanti possono iniettare comandi shell che vengono poi eseguiti con i privilegi dell’applicazione vulnerabile. Per esempio, consideri un’applicazione web che consente agli utenti di eseguire un ping su un indirizzo fornito:

system("ping -c 4 " . $_POST['address']);Un attaccante potrebbe fornire un input come:

127.0.0.1 && cat /etc/passwd

Questo comporterebbe l’esecuzione del seguente comando:

ping -c 4 127.0.0.1 && cat /etc/passwd

Dopo aver eseguito il ping di localhost, il comando iniettato dall’attaccante (cat /etc/passwd) verrebbe eseguito, mostrando informazioni sensibili del sistema.

Per prevenire il command injection, le funzionalità dell’applicazione che richiedono comandi shell dovrebbero essere reimplementate in modi più sicuri se possibile. Se i comandi shell sono inevitabili, l’input utente dovrebbe essere rigorosamente validato rispetto a una whitelist di valori sicuri.

Attacchi di Deserializzazione

Molti linguaggi di programmazione consentono la serializzazione degli oggetti in stringhe che possono essere deserializzate nuovamente in oggetti in seguito. Se un’applicazione deserializza dati controllabili dall’utente senza sufficiente convalida, un attaccante potrebbe manipolare la stringa serializzata per iniettare codice malevolo che viene eseguito durante la deserializzazione.

Per esempio, consideri un’applicazione Java che deserializza cookie di sessione forniti dall’utente:

Cookie sessionCookie = request.getCookies()[0]; byte[] serializedObject = Base64.getDecoder().decode(sessionCookie.getValue()); ObjectInputStream objectInputStream = new ObjectInputStream(new ByteArrayInputStream(serializedObject)); Object deserializedObject = objectInputStream.readObject();

Un attaccante potrebbe creare con cura un oggetto serializzato malevolo che, quando deserializzato, esegue codice arbitrario attraverso il metodo readObject, dandogli accesso RCE.

Per prevenire gli attacchi di deserializzazione, evitare di deserializzare dati non fidati se possibile. Se la deserializzazione è necessaria, utilizzare funzionalità di sicurezza specifiche del linguaggio come il ValidatingObjectInputStream in Java. Gli oggetti deserializzati dovrebbero essere considerati non fidati e validati accuratamente.

Sommario e Conclusione

Gli attacchi di Esecuzione di Codice Remoto permettono agli attaccanti di eseguire codice arbitrario sui sistemi target, potenzialmente dando loro il pieno controllo. L’RCE spesso deriva da una gestione impropria di input utente non fidati nelle applicazioni. I tipi principali di RCE includono SQL injection, che prende di mira query database non sicure; command injection, che sfrutta la composizione impropria di comandi shell; e deserializzazione non sicura, che abusa delle falle di serializzazione per iniettare codice malevolo.

L’impatto dell’RCE può essere grave, inclusa l’esposizione di dati sensibili, l’installazione di malware, movimenti laterali verso altri sistemi e danno alla reputazione. Per proteggersi dall’RCE, le applicazioni devono convalidare e sanificare tutti gli input non fidati prima di utilizzarli in operazioni sensibili. Misure di prevenzione specifiche dipendono dal tipo di vulnerabilità, ma possono includere l’uso di query parametrizzate, la convalida rispetto a whitelist rigorose e l’evitamento della deserializzazione non sicura.

Per soluzioni che aiutano a proteggere i tuoi dati e sistemi contro l’RCE e altre minacce, considera gli strumenti user-friendly e flessibili di DataSunrise per la sicurezza del database, la scoperta dei dati sensibili (incluso l’OCR per trovare dati sensibili nelle immagini) e la conformità alle normative. Contatta il nostro team per programmare una demo online e scoprire come DataSunrise può aiutare a proteggere la tua organizzazione.