Mascheramento Dinamico dei Dati per Amazon Athena

Introduzione

Amazon Athena, un potente servizio di query, gestisce enormi quantità di dati. Ma come possiamo garantire che questi dati restino sicuri? Entra in gioco il mascheramento dinamico dei dati per Amazon Athena. Questa tecnica offre una soluzione robusta per proteggere i dati sensibili mantenendo la loro utilità.

Le grandi aziende sono bersagli privilegiati per i cybercriminali a causa della loro estesa infrastruttura di dati e forza lavoro. Questi fattori spesso portano a più vulnerabilità rispetto a configurazioni più piccole. Ad esempio, nel luglio 2024, AT&T ha subito una significativa violazione dell’infrastruttura cloud. Questa tendenza allarmante evidenzia la necessità critica di misure robuste di protezione dei dati come il mascheramento dinamico.

Esploriamo il mondo del mascheramento dinamico dei dati per Amazon Athena e vediamo come può migliorare la tua strategia di sicurezza dei dati.

Comprendere il Mascheramento Dinamico dei Dati

Il mascheramento dinamico dei dati è una funzionalità di sicurezza che limita l’esposizione dei dati sensibili mascherandoli al volo. A differenza del mascheramento statico, che altera permanentemente i dati, il mascheramento dinamico preserva le informazioni originali controllandone l’accesso.

Per gli utenti di Amazon Athena, questo significa:

- Protezione dei dati migliorata

- Conformità semplificata con le normative sulla privacy dei dati

- Controllo flessibile degli accessi basato sui ruoli degli utenti

Ora, esaminiamo i vari metodi per implementare il mascheramento dinamico dei dati in Athena.

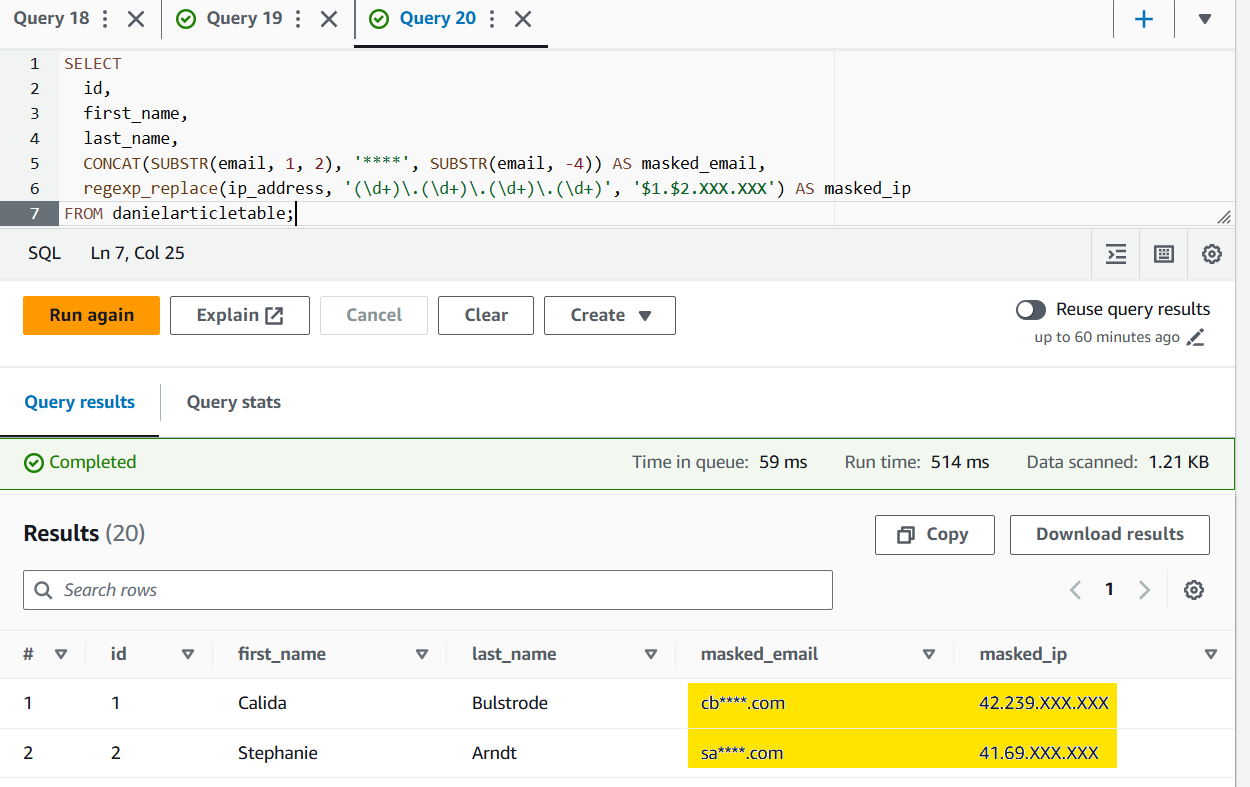

Mascheramento Nativo con Funzionalità SQL

Athena supporta il mascheramento nativo utilizzando le funzionalità SQL. Questo approccio sfrutta le funzioni integrate per mascherare i dati sensibili direttamente nelle query.

Ecco un semplice esempio:

SELECT id, first_name, last_name, CONCAT(SUBSTR(email, 1, 2), '****', SUBSTR(email, -4)) AS masked_email, regexp_replace(ip_address, '(\d+)\.(\d+)\.(\d+)\.(\d+)', '$1.$2.XXX.XXX') AS masked_ip FROM danielarticletable

Questa query maschera gli indirizzi email, mostrando solo i primi due e gli ultimi quattro caratteri.

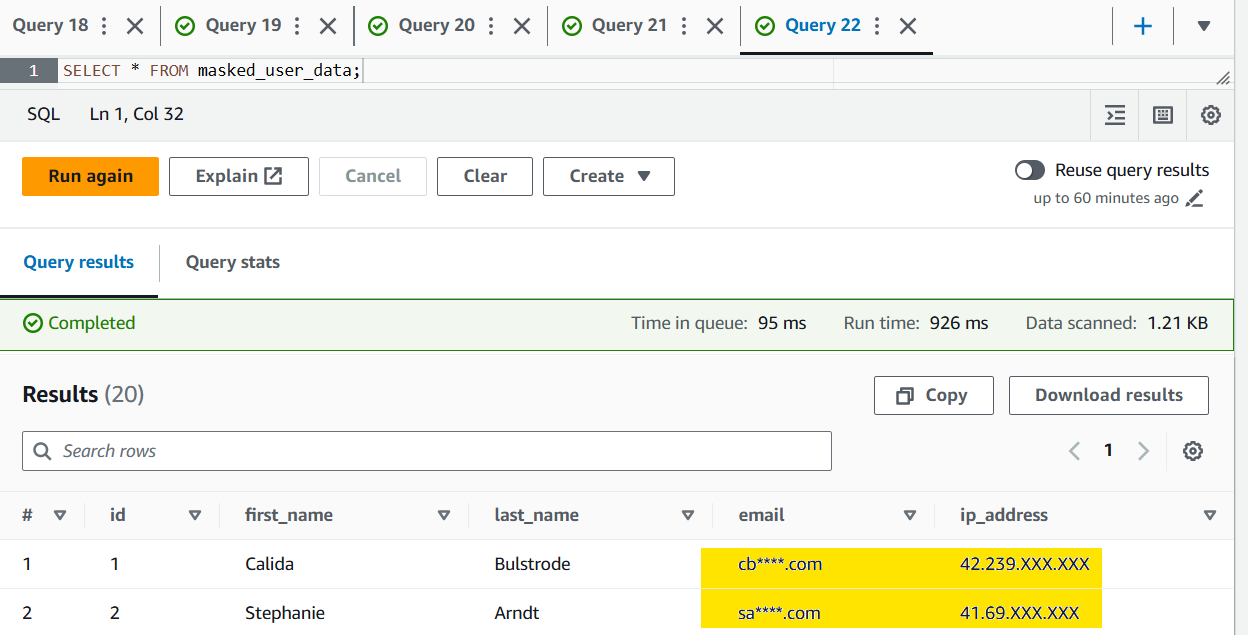

Utilizzo delle View per il Mascheramento dei Dati

Le View offrono un altro metodo nativo per mascherare i dati in Athena. Creando una vista con colonne mascherate, è possibile controllare l’accesso ai dati senza modificare la tabella sottostante.

Esempio:

CREATE VIEW masked_user_data AS SELECT id, first_name, last_name, CONCAT(SUBSTR(email, 1, 2), '****', SUBSTR(email, -4)) AS email, regexp_replace(ip_address, '(\d+)\.(\d+)\.(\d+)\.(\d+)', '$1.$2.XXX.XXX') AS ip_address FROM danielarticletable;

SELECT * FROM masked_user_data;

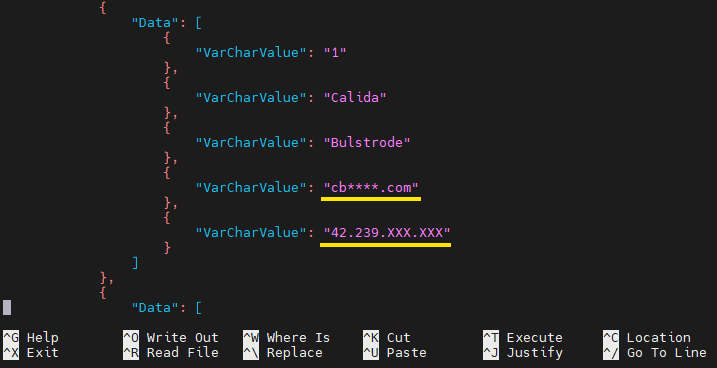

AWS CLI per Dati Mascherati

Accedere alla vista mascherata di Athena tramite CLI è semplice, ma richiede un po’ di preparazione. Innanzitutto, assicurarsi di aver configurato l’AWS CLI con le proprie credenziali:

aws configure

Per semplificare il processo, abbiamo compilato i comandi necessari in uno script. Questo approccio semplifica l’interazione con Athena, poiché l’esecuzione individuale dei comandi CLI può essere onerosa e soggetta a errori. Rendi il file eseguibile utilizzando chmod +x command.

#!/bin/bash QUERY="SELECT * FROM masked_user_data LIMIT 10" DATABASE="danielarticledatabase" S3_OUTPUT="s3://danielarticlebucket/AthenaArticleTableResults/" EXECUTION_ID=$(aws athena start-query-execution \ --query-string "$QUERY" \ --query-execution-context "Database=$DATABASE" \ --result-configuration "OutputLocation=$S3_OUTPUT" \ --output text --query 'QueryExecutionId') echo "Query execution ID: $EXECUTION_ID" # Wait for query to complete while true; do STATUS=$(aws athena get-query-execution --query-execution-id $EXECUTION_ID --output text --query 'QueryExecution.Status.State') if [ $STATUS != "RUNNING" ]; then break fi sleep 5 done if [ $STATUS = "SUCCEEDED" ]; then aws athena get-query-results --query-execution-id $EXECUTION_ID > results.json echo "Results saved to results.json" else echo "Query failed with status: $STATUS" fi

Il file json di output potrebbe contenere dati come questo:

Implementazione del Mascheramento Dinamico dei Dati con Python e Boto3

Per scenari di mascheramento più avanzati, Python con la libreria Boto3 offre maggiore flessibilità e controllo. Questo approccio potente, che abbiamo esplorato nel nostro articolo precedente sulle tecniche di mascheramento per Athena, consente soluzioni personalizzate e dinamiche di protezione dei dati.

DataSunrise: Mascheramento Dinamico dei Dati Avanzato

Sebbene Athena offra capacità di mascheramento native, strumenti come DataSunrise forniscono soluzioni di mascheramento dinamico più complete. DataSunrise non supporta il mascheramento statico per Athena, ma le sue funzionalità di mascheramento dinamico offrono una protezione potente.

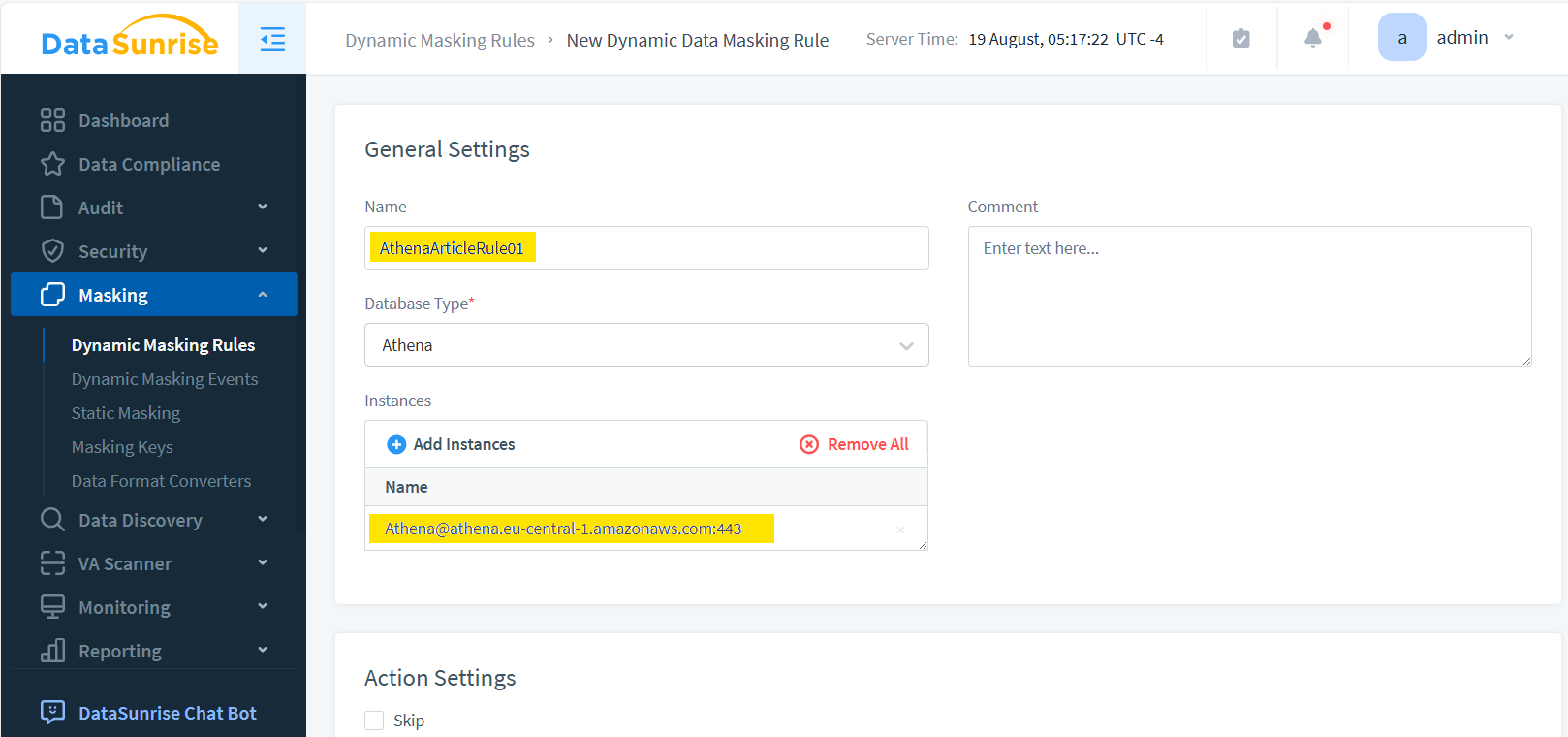

Per utilizzare DataSunrise per il mascheramento dinamico con Athena:

- Collegare DataSunrise al database Athena

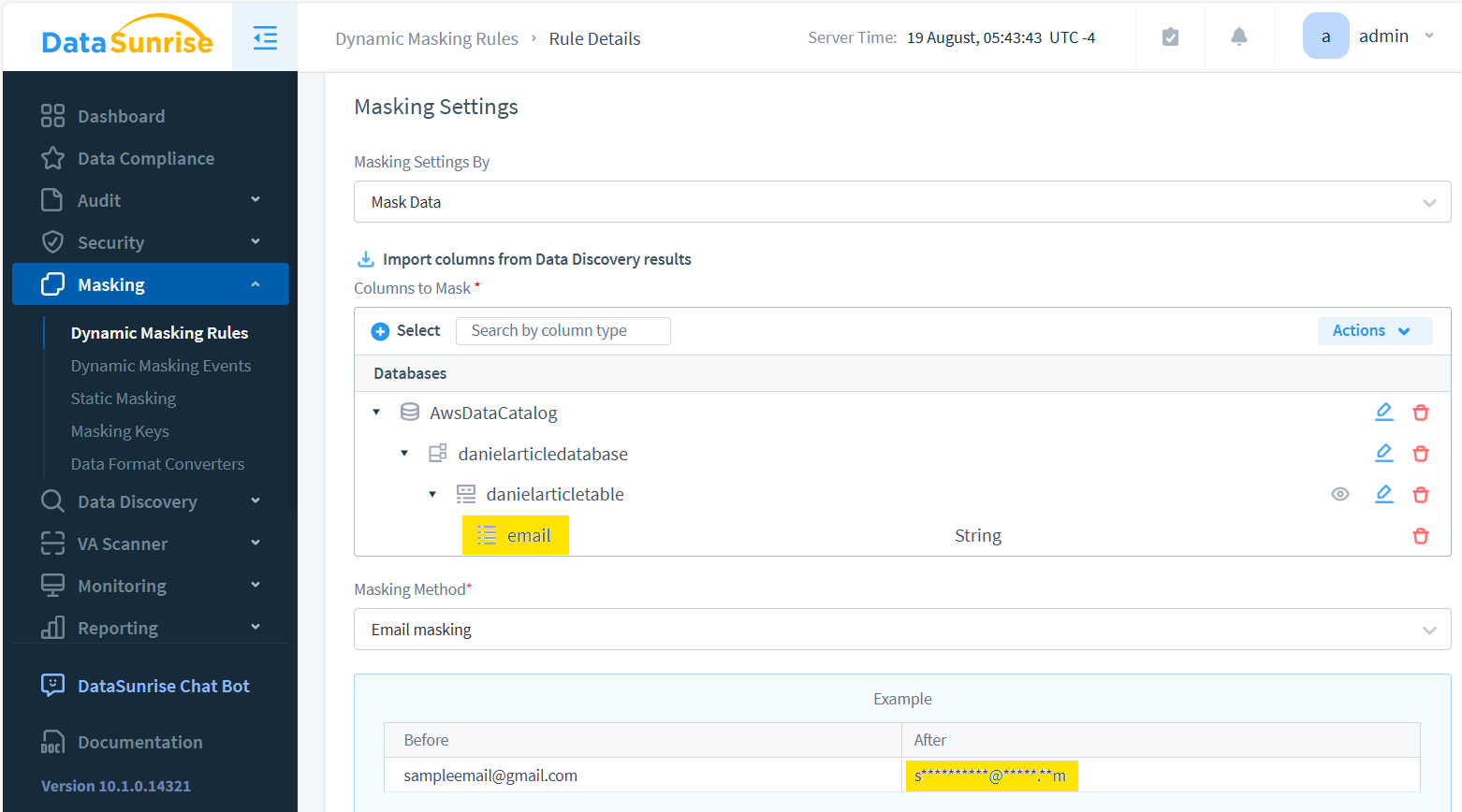

- Definire la regola di mascheramento nell’interfaccia DataSunrise e scegliere gli oggetti da mascherare:

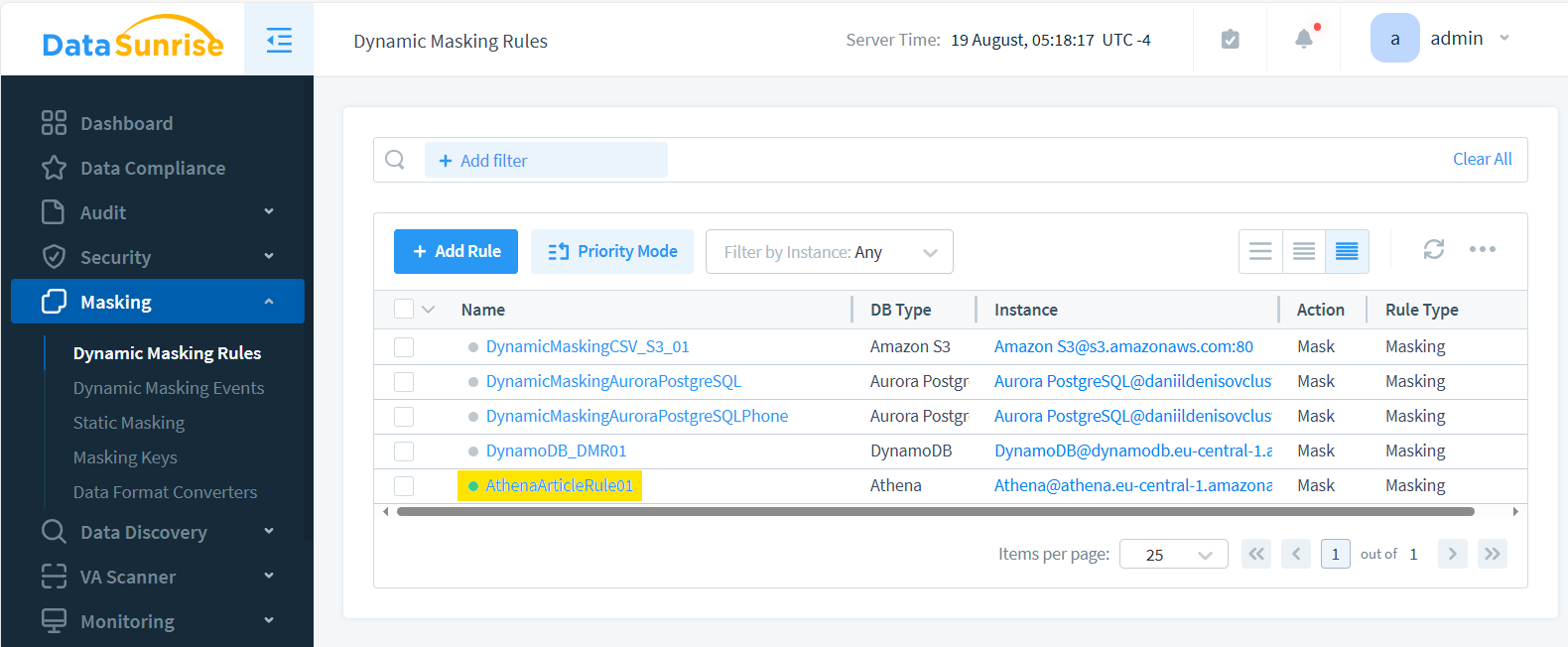

La regola creata appare così:

- Interrogare i dati tramite DataSunrise per applicare il mascheramento dinamico

DataSunrise offre un controllo centralizzato sulle regole di mascheramento in tutta la tua configurazione dei dati, garantendo una protezione coerente.

Accesso al Proxy di DataSunrise per Athena

Dovresti avere le seguenti variabili impostate nell’ambiente virtuale di Python (script activate.bat):

set AWS_ACCESS_KEY_ID=your_id_key... set AWS_SECRET_ACCESS_KEY=... set AWS_DEFAULT_REGION=... set AWS_CA_BUNDLE=C:/<YourPath>/certificate-key.txt

Per accedere ad Athena tramite il Proxy di DataSunrise, segui questi passaggi:

- Vai alla pagina Configuration – SSL Key Groups in DataSunrise.

- Seleziona l’istanza appropriata per la quale hai bisogno del certificato.

- Scarica il file certificate-key.txt per quell’istanza e salvalo nella directory specificata nella variabile AWS_CA_BUNDLE.

Una volta che hai il certificato, puoi usare il seguente codice per connetterti ad Athena tramite il Proxy di DataSunrise a 192.168.10.230:

import boto3

import time

import pandas as pd

import botocore.config

def wait_for_query_to_complete(athena_client, query_execution_id):

max_attempts = 50

sleep_time = 2

for attempt in range(max_attempts):

response = athena_client.get_query_execution(QueryExecutionId=query_execution_id)

state = response['QueryExecution']['Status']['State']

if state == 'SUCCEEDED':

return True

elif state in ['FAILED', 'CANCELLED']:

print(f"Query failed or was cancelled. Final state: {state}")

return False

time.sleep(sleep_time)

print("Query timed out")

return False

# Configure the proxy

connection_config = botocore.config.Config(

proxies={'https': 'http://192.168.10.230:1025'},

)

# Connect to Athena with proxy configuration

athena_client = boto3.client('athena', config=connection_config)

# Execute query

query = "SELECT * FROM danielArticleDatabase.danielArticleTable"

response = athena_client.start_query_execution(

QueryString=query,

ResultConfiguration={'OutputLocation': 's3://danielarticlebucket/AthenaArticleTableResults/'}

)

query_execution_id = response['QueryExecutionId']

# Wait for the query to complete

if wait_for_query_to_complete(athena_client, query_execution_id):

# Get results

result_response = athena_client.get_query_results(

QueryExecutionId=query_execution_id

)

# Extract column names

columns = [col['Label'] for col in result_response['ResultSet']['ResultSetMetadata']['ColumnInfo']]

# Extract data

data = []

for row in result_response['ResultSet']['Rows'][1:]: # Skip header row

data.append([field.get('VarCharValue', '') for field in row['Data']])

# Create DataFrame

df = pd.DataFrame(data, columns=columns)

print("\nDataFrame head:")

print(df.head())

else:

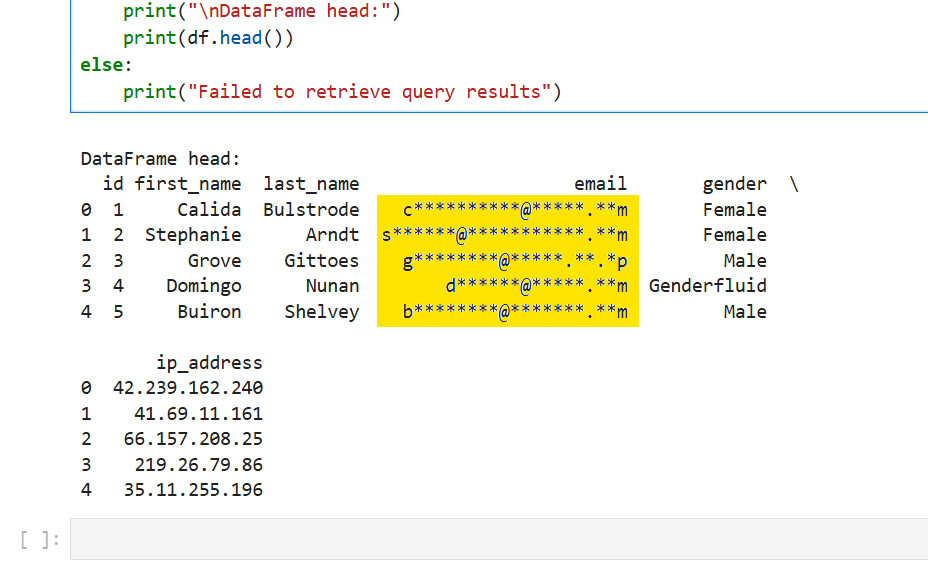

print("Failed to retrieve query results")Possibile output (per Jupyter Notebook):

Vantaggi dell’Utilizzo di DataSunrise per il Mascheramento Dinamico dei Dati

La suite di sicurezza di DataSunrise offre diversi vantaggi per gli utenti di Athena:

- Gestione centralizzata delle regole di mascheramento

- Controllo uniforme su più fonti di dati

- Tecniche di mascheramento avanzate oltre le capacità native di Athena

- Monitoraggio e allerta in tempo reale

- Strumenti di reporting per la conformità

Queste caratteristiche rendono DataSunrise un alleato potente nella protezione dei dati sensibili in Amazon Athena.

Conclusione

Il mascheramento dinamico dei dati per Amazon Athena è uno strumento cruciale nel panorama della sicurezza dei dati di oggi. Dalle funzionalità SQL native alle soluzioni avanzate come DataSunrise, ci sono molteplici modi per implementare questa protezione.

Mascherando i dati sensibili, è possibile:

- Migliorare la sicurezza dei dati

- Semplificare gli sforzi di conformità

- Mantenere l’utilità dei dati proteggendo la privacy

Poiché le violazioni dei dati continuano a rappresentare rischi significativi, implementare strategie di mascheramento robuste è più importante che mai.

Ricorda, la chiave per una protezione efficace dei dati risiede nella scelta degli strumenti e delle strategie giuste per le tue esigenze specifiche. Che tu opti per le funzionalità native di Athena o soluzioni più complete, dare priorità al mascheramento dei dati è un passo verso un ambiente dati più sicuro.

DataSunrise offre una suite completa di strumenti per la sicurezza del database, tra cui funzionalità di audit e conformità. Queste soluzioni user-friendly forniscono protezione flessibile e potente per i tuoi dati sensibili. Per vedere questi strumenti in azione e esplorare come possono migliorare la tua strategia di sicurezza dei dati, visita il nostro sito web per programmare una demo online.