Mascheramento Dinamico dei Dati per Amazon Aurora

Introduzione

Poiché le aziende fanno sempre più affidamento sui database in Cloud come Amazon Aurora, la necessità di misure di sicurezza robuste cresce. Uno strumento potente nell’arsenale per la protezione dei dati è il mascheramento dinamico dei dati. Sapeva che il 68% delle violazioni dei dati coinvolge azioni umane non maliziose? Questa allarmante statistica evidenzia l’importanza di implementare strategie di protezione dei dati forti, incluso il mascheramento dinamico dei dati per Amazon Aurora.

Che Cos’è il Mascheramento Dinamico dei Dati?

Il mascheramento dinamico dei dati è una funzionalità di sicurezza che nasconde i dati sensibili in tempo reale mentre vengono accessibili. Invece di alterare i dati originali, applica maschere o trasformazioni al volo quando gli utenti interrogano il database. Questo approccio assicura che solo gli utenti autorizzati vedano i dati completi e non mascherati, mentre altri ricevono versioni mascherate.

I principali benefici del mascheramento dinamico dei dati includono:

- Maggiore privacy dei dati

- Riduzione del rischio di violazioni dei dati

- Semplificata conformità con le normative sulla protezione dei dati

- Flessibilità nella gestione degli accessi ai dati

Capacità di Mascheramento Dinamico dei Dati di Amazon Aurora

Amazon Aurora, un potente motore di database relazionale, offre funzionalità di mascheramento dinamico dei dati integrate. Queste capacità permettono di proteggere i dati sensibili senza modificare il codice della vostra applicazione.

Configurazione del Mascheramento Dinamico dei Dati in Aurora

Per implementare il mascheramento dinamico dei dati in Amazon Aurora PostgreSQL, possiamo sfruttare la funzionalità integrata di Sicurezza a Livello di Riga (RLS) del database. Questo approccio offre un modo potente e flessibile per controllare l’accesso ai dati a un livello granulare. Procediamo con il processo, partendo dalla creazione di alcuni dati di esempio per poi implementare politiche RLS per ottenere effetti di mascheramento dinamico.

-- Creare la tabella employees

CREATE TABLE employees (

employee_id SERIAL PRIMARY KEY,

first_name VARCHAR(50),

last_name VARCHAR(50),

email VARCHAR(100),

department VARCHAR(50),

salary NUMERIC(10, 2)

);

-- Inserire dati di esempio

INSERT INTO employees (first_name, last_name, email, department, salary) VALUES

('John', 'Doe', '[email protected]', 'IT', 75000),

('Jane', 'Smith', '[email protected]', 'HR', 65000),

('Bob', 'Johnson', '[email protected]', 'IT', 70000),

('Alice', 'Williams', '[email protected]', 'Finance', 80000),

('Charlie', 'Brown', '[email protected]', 'HR', 60000);Successivamente, configuriamo gli utenti e i ruoli necessari per dimostrare come diversi livelli di accesso influenzino la visibilità dei dati.

-- Creare i ruoli CREATE ROLE it_manager; CREATE ROLE hr_manager; CREATE ROLE finance_manager; CREATE ROLE employee; -- Creare utenti e assegnare ruoli CREATE USER john_it WITH PASSWORD 'password123'; GRANT it_manager TO john_it; CREATE USER jane_hr WITH PASSWORD 'password123'; GRANT hr_manager TO jane_hr; CREATE USER alice_finance WITH PASSWORD 'password123'; GRANT finance_manager TO alice_finance; CREATE USER bob_employee WITH PASSWORD 'password123'; GRANT employee TO bob_employee; -- Concedere i privilegi necessari GRANT SELECT, INSERT, UPDATE, DELETE ON employees TO it_manager, hr_manager, finance_manager; GRANT SELECT ON employees TO employee; GRANT USAGE, SELECT ON SEQUENCE employees_employee_id_seq TO it_manager, hr_manager, finance_manager;

Procediamo ora con l’implementazione della Sicurezza a Livello di Riga (RLS) per ottenere i nostri obiettivi di mascheramento dinamico dei dati.

-- Abilitare RLS sulla tabella employees ALTER TABLE employees ENABLE ROW LEVEL SECURITY; -- Creare politiche RLS CREATE POLICY employee_self_view ON employees FOR SELECT TO employee USING (email = current_user); CREATE POLICY manager_department_view ON employees FOR ALL TO it_manager, hr_manager, finance_manager USING ( CASE WHEN current_user = 'john_it' THEN department = 'IT' WHEN current_user = 'jane_hr' THEN department = 'HR' WHEN current_user = 'alice_finance' THEN department = 'Finance' END ); -- Creare una vista per le informazioni sul salario mascherate CREATE OR REPLACE VIEW masked_employees AS SELECT employee_id, first_name, last_name, email, department, CASE WHEN pg_has_role(current_user, 'hr_manager', 'member') OR pg_has_role(current_user, 'finance_manager', 'member') THEN salary::text ELSE 'CONFIDENTIAL' END AS salary FROM employees; -- Concedere l'accesso alla vista GRANT SELECT ON masked_employees TO it_manager, hr_manager, finance_manager, employee; SELECT * FROM employees;

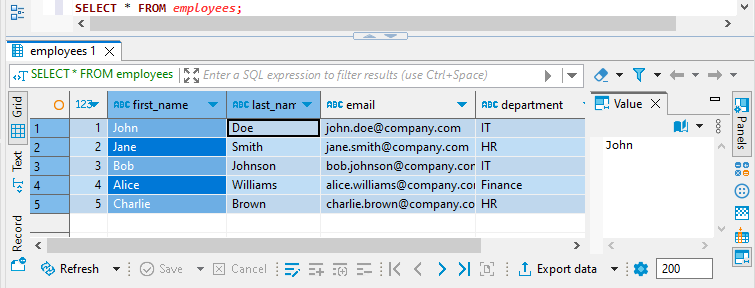

L’ultimo comando è il select. Tutte le istruzioni SQL sopra sono eseguite dall’utente postgres. E poiché questo è un amministratore, può vedere tutti i dati nella tabella employees:

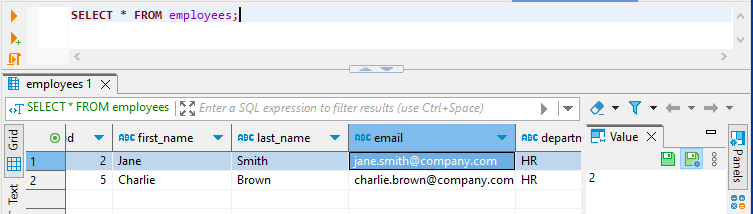

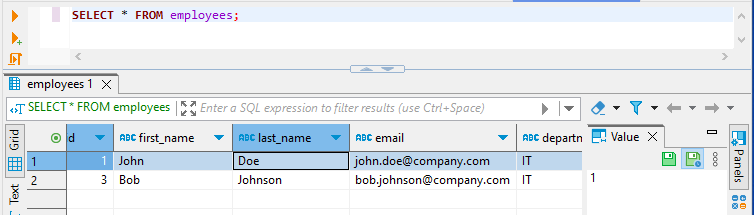

Gli utenti dei dipartimenti HR e IT possono vedere solo i dipendenti del proprio dipartimento:

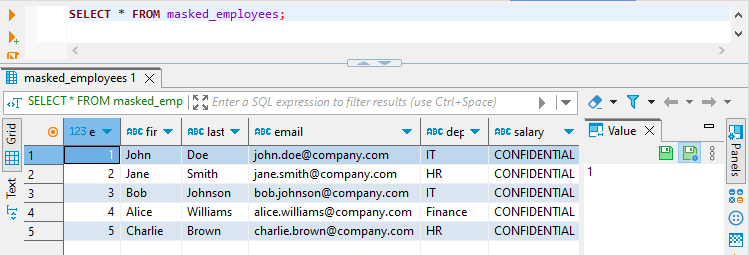

E infine, il salario è mascherato per l’utente john_it nella vista masked_employees:

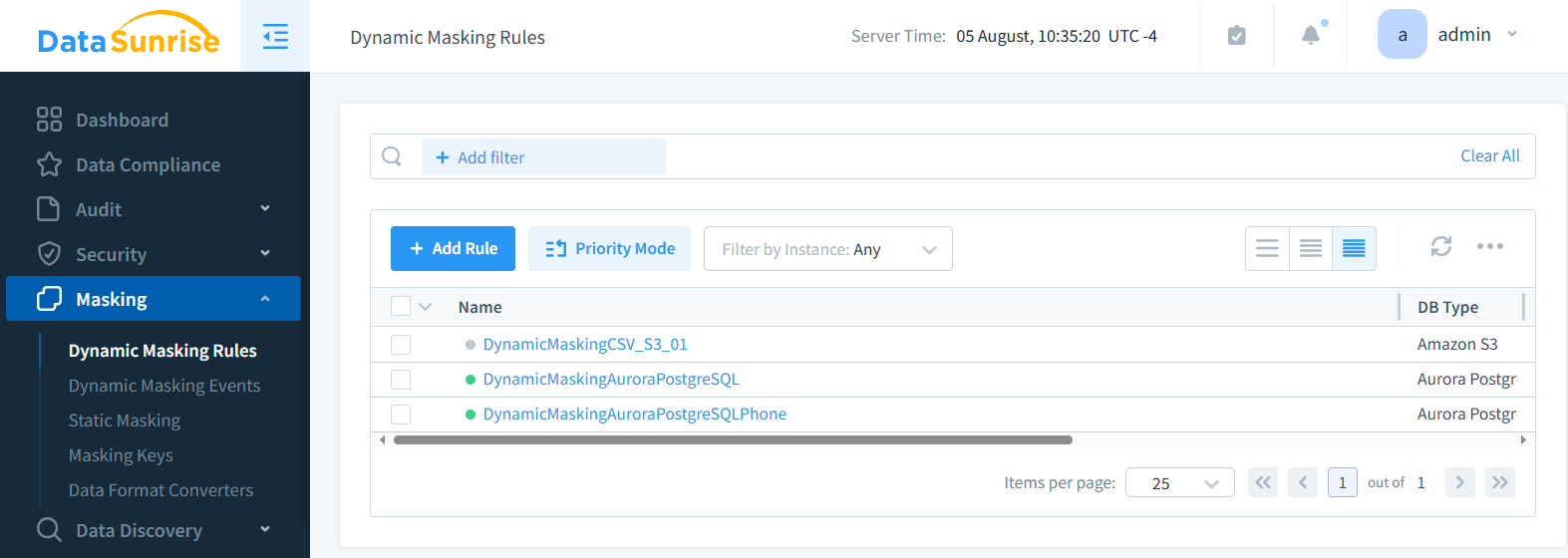

Implementazione del Mascheramento Dinamico dei Dati con DataSunrise

Sebbene le capacità di mascheramento native di Aurora siano utili, strumenti di terze parti come DataSunrise offrono funzionalità più avanzate e un controllo più granulare sul mascheramento dei dati.

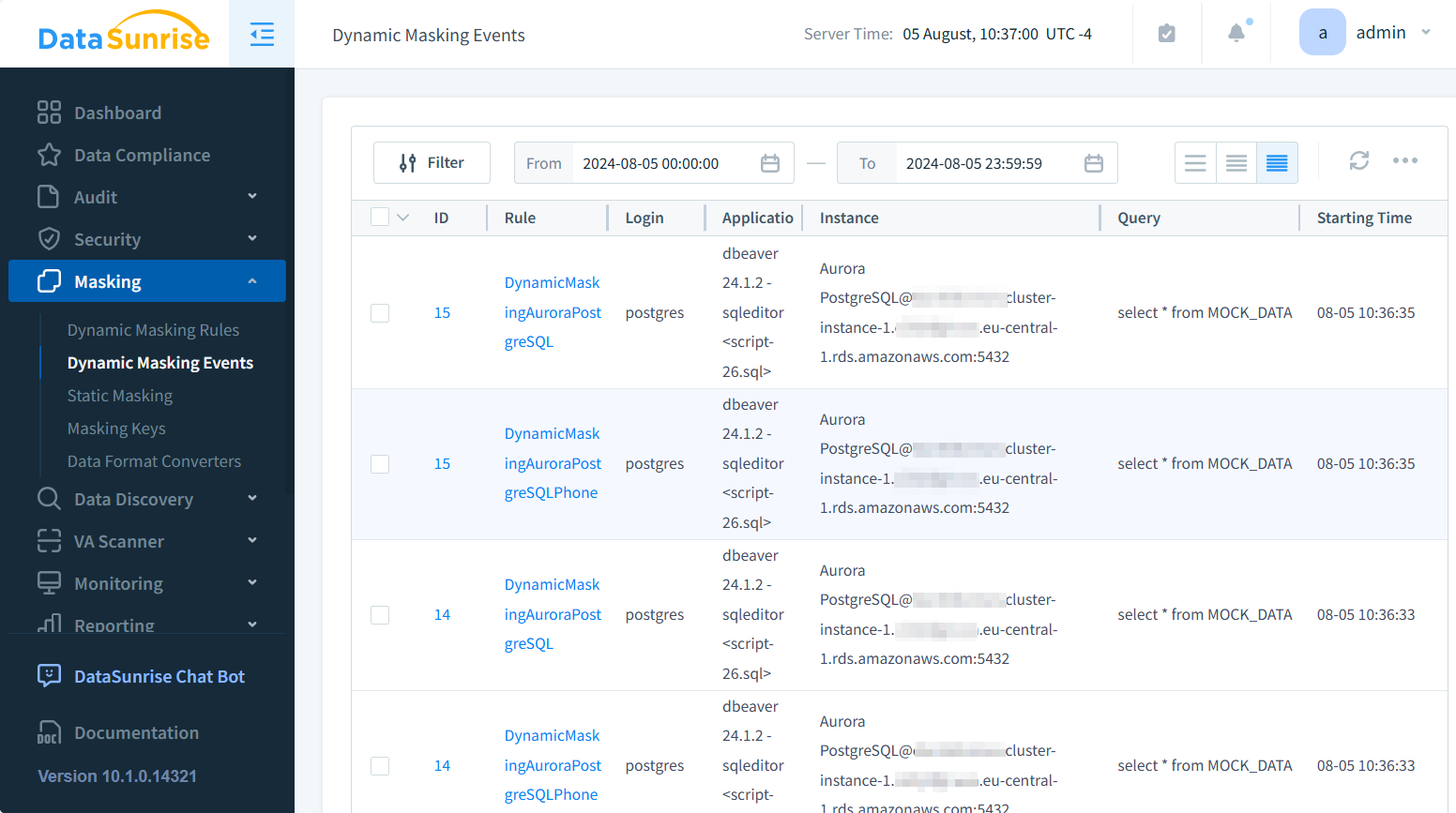

Monitoraggio degli Eventi di Mascheramento

Per monitorare l’efficacia delle vostre regole di mascheramento, è fondamentale tracciare gli eventi di mascheramento. DataSunrise consente di abilitare la registrazione degli eventi di mascheramento durante la configurazione della regola.

È quindi possibile visualizzare questi registri nel dashboard di DataSunrise o esportarli per ulteriori analisi.

Migliori Pratiche per il Mascheramento Dinamico dei Dati

Per ottenere il massimo dal mascheramento dinamico dei dati per Amazon Aurora, consideri queste migliori pratiche:

- Identificare i dati sensibili: Auditi regolarmente il vostro database per identificare e classificare le informazioni sensibili.

- Utilizzare metodi di mascheramento appropriati: Scelga tecniche di mascheramento che bilancino la sicurezza e l’usabilità.

- Test approfonditi: Assicurarsi che le regole di mascheramento non interrompano la funzionalità dell’applicazione.

- Monitorare e regolare: Rivedi regolarmente i registri di mascheramento e aggiusta le regole secondo necessità.

- Combinare con altre misure di sicurezza: Utilizzate il mascheramento dei dati insieme a crittografia, controlli di accesso e audit.

Testing delle Applicazioni Data-Driven: Dati Mascherati vs. Dati Sintetici

Quando si testano applicazioni data-driven, due approcci principali sono disponibili:

- Testing con dati mascherati

- Testing con dati sintetici

Test con Dati Mascherati

Questo approccio utilizza i vostri dati di produzione reali ma applica regole di mascheramento per proteggere le informazioni sensibili. I vantaggi includono:

- Scenari di dati realistici

- Più facile da configurare

- Mantiene le relazioni dei dati

Tuttavia, esiste ancora un piccolo rischio di esposizione dei dati, e i dati mascherati potrebbero non coprire tutti i casi di test possibili.

Test con Dati Sintetici

Questo metodo utilizza dati generati artificialmente che imitano la struttura e le caratteristiche dei vostri dati di produzione. I vantaggi includono:

- Rischio zero di esposizione dei dati reali

- Possibilità di generare casi limite per test approfonditi

- Evita problemi di conformità alla privacy dei dati

L’aspetto negativo è che creare dati sintetici realistici può essere una sfida e richiedere tempo.

Conclusione

Il mascheramento dinamico dei dati per Amazon Aurora è uno strumento potente per proteggere i dati sensibili negli ambienti Cloud. Implementando strategie di mascheramento, le aziende possono ridurre significativamente il rischio di violazioni dei dati e semplificare la conformità alle normative sulla protezione dei dati. Che si utilizzino le capacità native di Aurora o strumenti avanzati come DataSunrise, il mascheramento dinamico dei dati dovrebbe essere una componente chiave della vostra strategia di sicurezza del database.

Ricordi, la protezione efficace dei dati è un processo continuo. Riveda e aggiorni regolarmente le sue regole di mascheramento, monitori gli eventi di mascheramento e mantenga l’informazione sulle migliori pratiche di sicurezza più recenti per mantenere i suoi dati sensibili al sicuro nel paesaggio digitale in continua evoluzione.

DataSunrise offre strumenti user-friendly e all’avanguardia per la sicurezza dei database, incluse capacità di audit complete e funzionalità di scoperta dei dati. Per saperne di più su come DataSunrise può migliorare la sicurezza del vostro database e vedere le nostre soluzioni in azione, visitate il nostro sito per programmare una demo online.